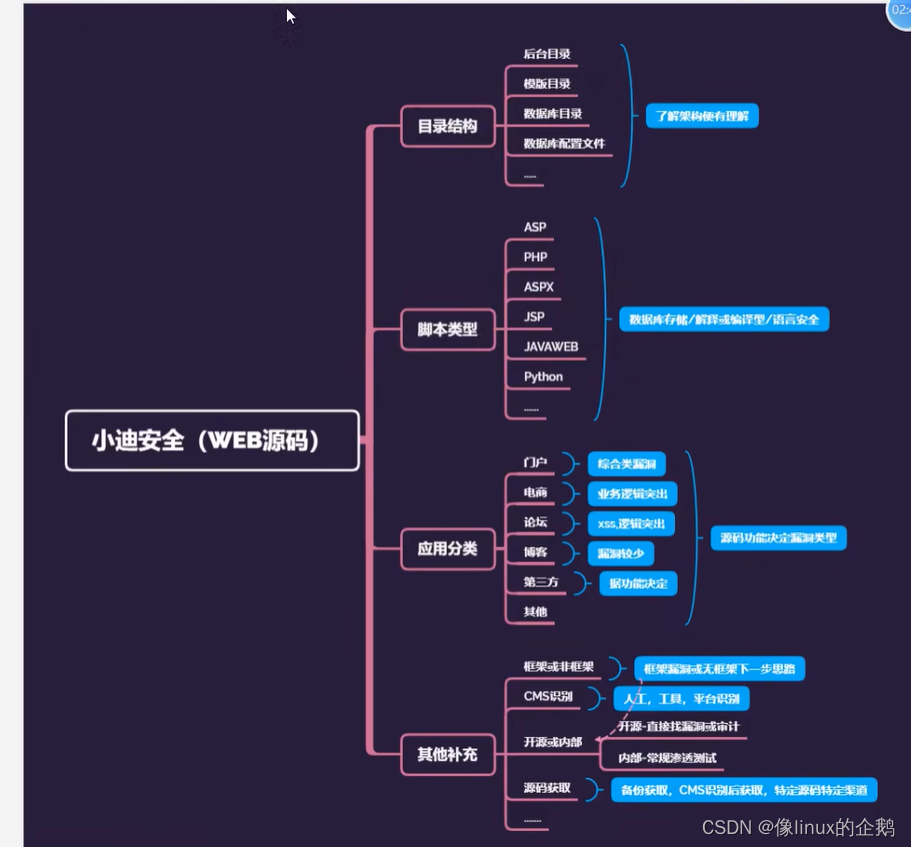

1.關于web源碼目錄結構

#數據庫配置文件? ?后臺目錄? ?模板目錄? ?數據庫目錄

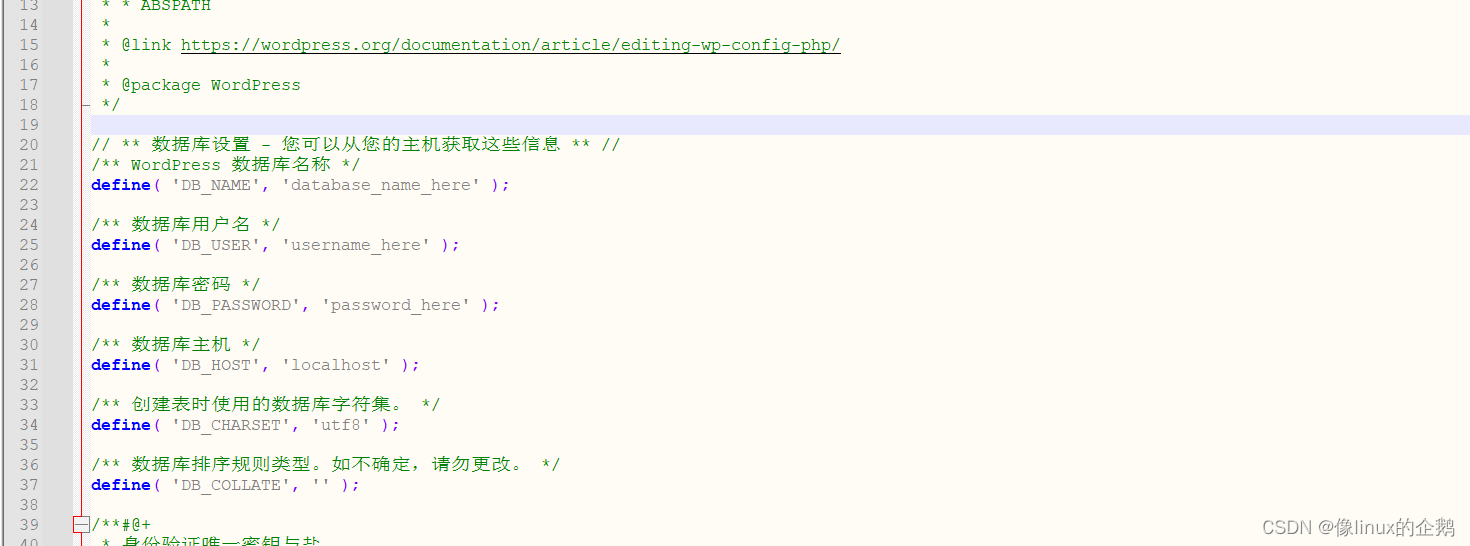

1.1數據庫配置文件:

1.1就拿wordpress來說,先到官網下載源碼:Download – WordPress.org,解壓源碼之后:

2.2找到目錄下名為 wp-config-sample.php的文件,這就是數據庫配置文件:

設想:? 我們在滲透測試中拿到這個文件? 在登陸對方sql? 拿到管理員相關的后臺密碼!!!!

2.關于web源碼腳本類型

#ASP? PHP? ?ASPX? JAVAWEB 等腳本類型

3.關于web源碼應用分類

#社交? 論壇? 門戶? 第三方? ?博客 等等(源碼功能決定漏洞類型)

4.關于web源碼其他說明

關于源碼獲取路徑:搜索? ?咸魚? 淘寶? 第三方源碼站

案例:

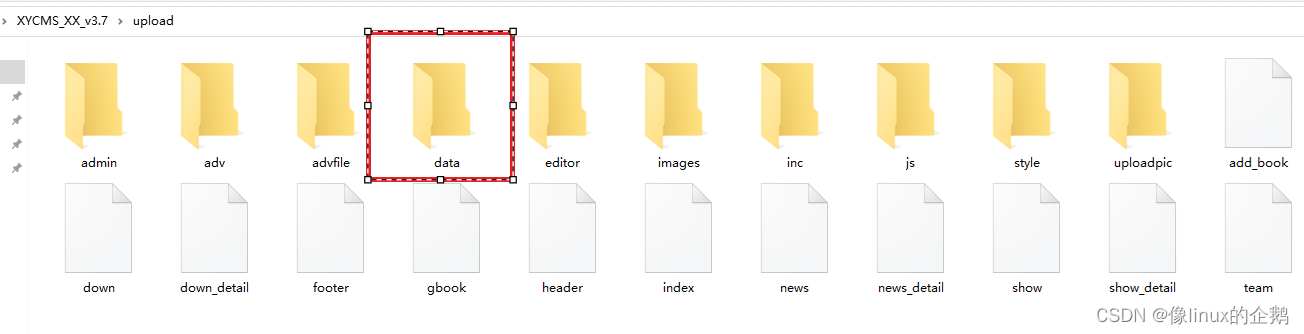

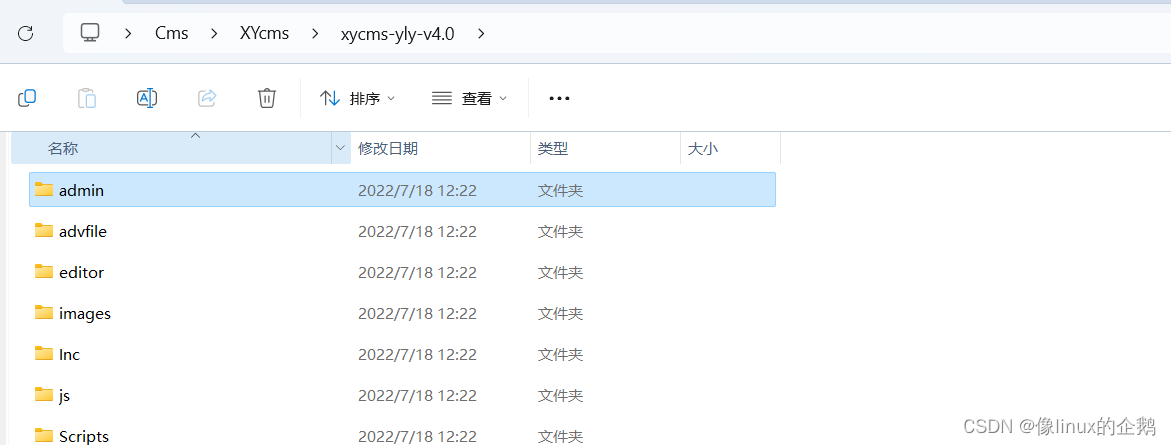

一.erASP:

1.首先下載源碼(xycms),下載解壓之后 在目錄下有一個叫data的目錄,里面就存放著數據庫文件 名為:

2.后綴名為.mdb,這是ASP網站獨有的 ,用數據庫軟件打開看看:

3.發現網站管理員用戶和密碼(發現密碼是md5加密方式) 解密一下:

4.知道管理員用戶名和密碼后 就可以登陸網站后臺:

? ?網站地址也不難看出(admin目錄就是):

5.用瀏覽器訪問對應管理員網站目錄看看:

? ? 發現是后臺登錄地址

6.嘗試用剛剛看到的用戶名和密碼登錄看看:

OK 成功登錄? ?啊哈哈哈哈哈!!!!!!

二.PHP:

同樣的PHP 也是同樣的道理

1.以metinfoCMS為例子,先下載源碼到本地看看:

很明顯 config 就是

2.打開之后發現有一個名為config_db.php,用文本編輯器打開看看:

發現是mysql的登錄用戶和密碼

3.接著連接MySQL查看管理員賬號密碼:

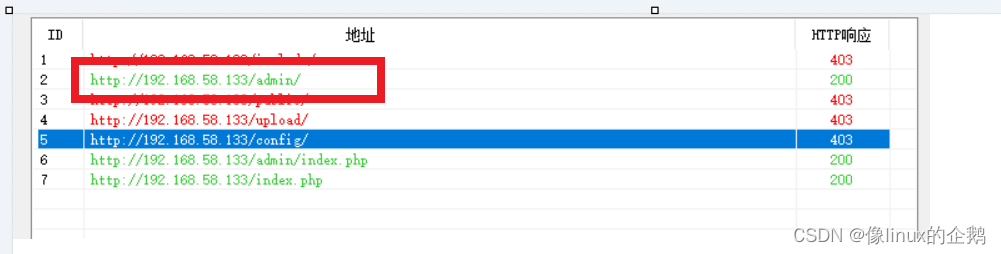

4.掃描網站看看 發現后臺:

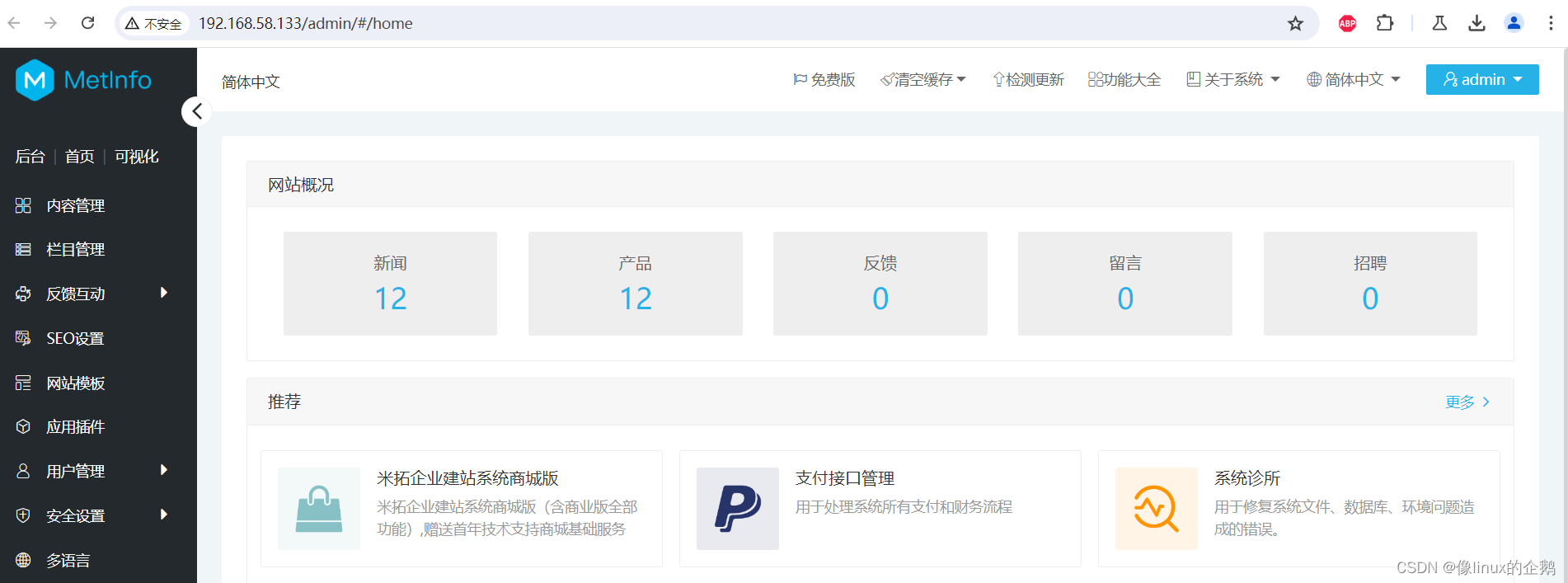

5.嘗試登錄:

三.CMS識別:

1.使用第三方工具:

GitHub - iceyhexman/onlinetools: 在線cms識別|信息泄露|工控|系統|物聯網安全|cms漏洞掃描|nmap端口掃描|子域名獲取|待續..在線cms識別|信息泄露|工控|系統|物聯網安全|cms漏洞掃描|nmap端口掃描|子域名獲取|待續.. - iceyhexman/onlinetools![]() https://github.com/iceyhexman/onlinetools2.手工識別:

https://github.com/iceyhexman/onlinetools2.手工識別:

2.1通過校對MD5值來識別:

)

——總結與常見面試問題)

![[算法] 優先算法(二): 雙指針算法(下)](http://pic.xiahunao.cn/[算法] 優先算法(二): 雙指針算法(下))

)