勒索覆蓋屏成新特征

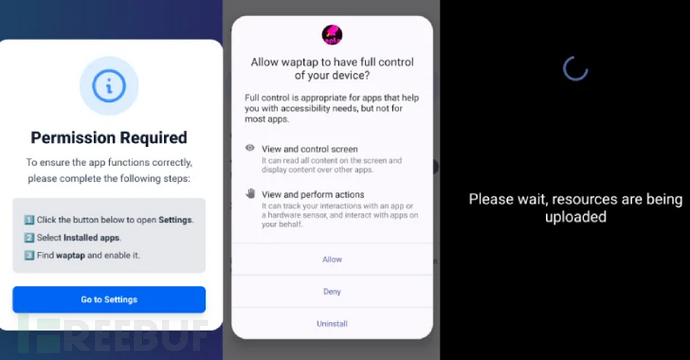

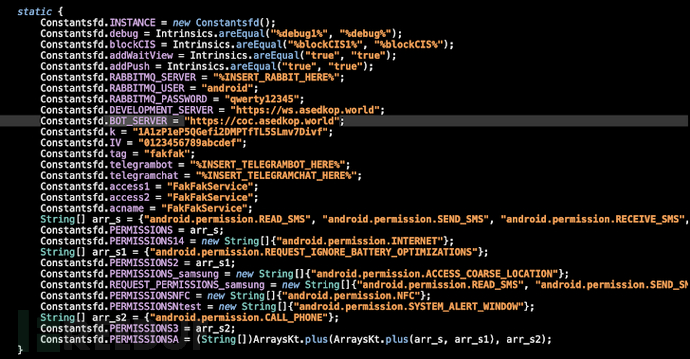

網絡安全研究人員發現名為HOOK的安卓銀行木馬新變種,該惡意軟件新增勒索軟件式覆蓋屏功能用于顯示勒索信息。Zimperium zLabs研究員Vishnu Pratapagiri表示:"最新變種的顯著特征是能夠部署全屏勒索覆蓋界面,旨在脅迫受害者支付贖金。該界面會顯示帶有'警告'字樣的恐嚇信息,以及動態從C2服務器獲取的錢包地址和金額。"

據移動安全公司披露,當C2服務器發出"ransome"指令時,該覆蓋屏會遠程啟動。攻擊者發送"delete_ransome"指令即可關閉該界面。分析顯示,HOOK很可能是ERMAC銀行木馬的分支——巧合的是,ERMAC的源代碼此前曾在互聯網公開目錄中遭泄露。

107項遠程指令構成完整攻擊鏈

與其他針對安卓系統的銀行惡意軟件類似,HOOK能夠在金融類應用上方顯示虛假覆蓋界面竊取用戶憑證,并濫用安卓無障礙服務實現自動化欺詐和遠程控制設備。其突出功能還包括:向指定號碼發送短信、實時傳輸受害者屏幕畫面、調用前置攝像頭拍照、竊取加密貨幣錢包的Cookies和恢復短語等。

Zimperium指出,最新版本標志著重大升級,支持的遠程指令從69項擴展至107項,新增38項功能。包括:通過透明覆蓋層捕獲用戶手勢、偽造NFC界面誘騙受害者分享敏感數據、以及收集鎖屏PIN碼或圖案的欺騙性提示。

新增指令清單:

- takenfc:通過全屏WebView覆蓋層顯示虛假NFC掃描界面讀取卡片數據

- unlock_pin:顯示虛假設備解鎖界面收集解鎖圖案或PIN碼

- takencard:模仿Google Pay界面收集信用卡信息

- start_record_gesture:通過透明全屏覆蓋層記錄用戶手勢

通過釣魚網站與虛假倉庫傳播

安全專家認為HOOK正通過釣魚網站和偽造的GitHub倉庫大規模傳播惡意APK文件。通過GitHub分發的其他安卓惡意軟件家族還包括ERMAC和Brokewell,表明這種傳播方式正被更多威脅行為者采用。Zimperium強調:"HOOK的演變表明銀行木馬正快速融合間諜軟件與勒索軟件技術,模糊了威脅分類界限。隨著功能持續擴展和廣泛傳播,這些惡意軟件家族對金融機構、企業和終端用戶構成日益增長的風險。"

Anatsa木馬同步升級

與此同時,Zscaler的ThreatLabs披露了Anatsa銀行木馬的更新版本,其攻擊目標已從先前報告的650家擴展到全球831家銀行和加密貨幣服務,新增德國和韓國等地區目標。該木馬通過偽裝成文件管理器應用(包名:"com.synexa.fileops.fileedge_organizerviewer")進行傳播,采用直接安裝木馬替代遠程DEX動態代碼加載,并通過損壞的壓縮包隱藏運行時部署的DEX有效載荷。

Anatsa還會申請安卓無障礙服務權限,進而獲取發送/接收短信、在其他應用上方繪制覆蓋窗口等額外權限。研究人員在Google Play商店中發現來自Anatsa、Joker和Harly等77個惡意應用家族的惡意軟件,總安裝量超過1900萬次。其中Harly作為Joker變種,卡巴斯基曾在2022年首次標記,今年3月Human Security又發現Google Play商店中存在95個含Harly的惡意應用。

安全研究員Himanshu Sharma指出:"Anatsa持續進化并改進反分析技術以更好規避檢測,該惡意軟件新增了對150多個金融應用的支持。"

之如何在linux上正常使用R)

)

- MT7682+VLC出圖)

)