?

🔥「炎碼工坊」技術彈藥已裝填!

點擊關注 → 解鎖工業級干貨【工具實測|項目避坑|源碼燃燒指南】

?

——從零掌握DevSecOps中的動態安全測試

一、基礎概念

1. DevSecOps

DevSecOps 是將安全性(Security)融入開發(Dev)和運維(Ops)全流程的方法論,目標是實現“安全左移”,即在開發早期發現并修復漏洞,而非事后補救。?

2. DAST(動態應用程序安全測試)

DAST 是一種在應用程序運行時模擬攻擊的測試技術,通過探測接口、輸入輸出等動態行為,發現如 SQL 注入、跨站腳本(XSS)等漏洞。它無需源碼,適合黑盒測試。?

3. CI/CD 流水線

持續集成(CI)和持續交付(CD)是 DevOps 的核心實踐,通過自動化流程實現代碼提交→構建→測試→部署的全鏈路自動化。集成 DAST 后,安全測試成為流水線的一環。?

二、技術實現

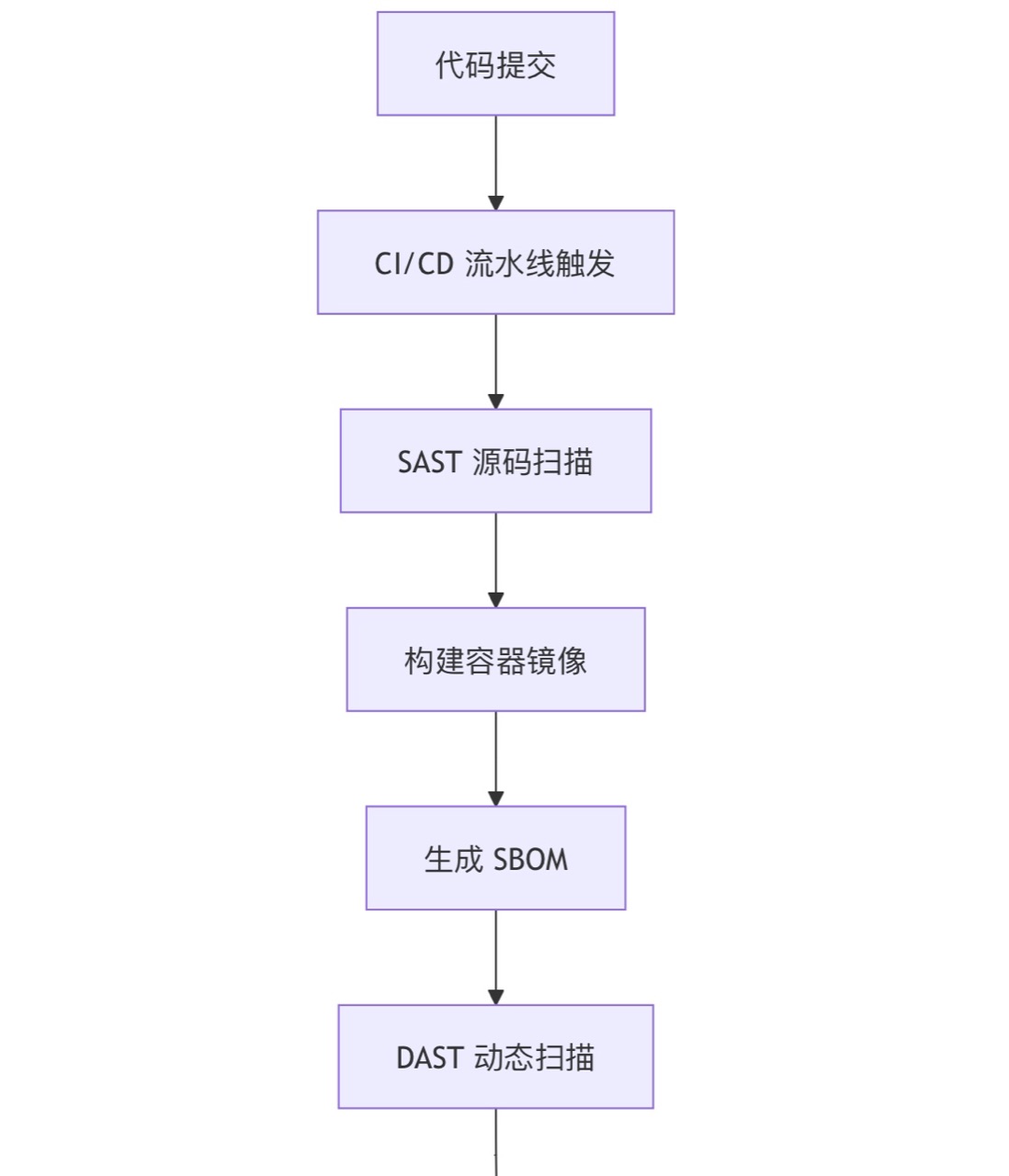

1. 集成DAST到CI/CD的核心步驟

- 觸發條件:代碼提交(Git Push/PR)或定時任務觸發流水線。?

- 流水線階段:?

- ?代碼掃描(SAST):靜態分析源碼漏洞。?

- 構建鏡像:生成容器鏡像并生成軟件物料清單(SBOM)。?

- DAST掃描:對運行中的容器或服務進行動態測試。?

- 策略引擎:根據漏洞嚴重級別(如 HIGH/CRITICAL)阻斷流水線或通知團隊。?

- 部署與監控:安全通過后部署至生產環境,并持續監控運行時風險。

示例:GitHub Actions 集成 Trivy DAST

name:?DevSecOps?Pipeline??

on:?[push,?pull_request]??

jobs:??dast-scan:??runs-on:?ubuntu-latest??steps:??-?uses:?actions/checkout@v3??-?name:?Install?Trivy??run:?|??curl?-sfL?https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh?|?sudo?sh?-s?--?-b?/usr/local/bin??-?name:?Trivy?DAST?Scan??run:?|??trivy?config?--severity?HIGH,CRITICAL?.??三、常見風險

- 誤報與漏報:DAST 可能誤判正常行為為漏洞,或遺漏復雜攻擊路徑。?

- ?性能影響:大規模掃描可能拖慢流水線,延長交付周期。?

- 工具局限性:部分 DAST 工具無法覆蓋 API、微服務等復雜場景。?

- 左移不足:僅在部署前掃描,未實現“左移測試”(早期介入)。

四、解決方案

- 結合 SAST 與 IAST:?

- SAST(靜態測試)早于 DAST 發現代碼層漏洞,減少運行時掃描壓力。?

- IAST(交互式測試)通過插樁技術精準定位漏洞。

- ?優化掃描參數:?

- 限定掃描范圍(如關鍵接口),避免全量掃描。?

- 調整超時時間、并發線程數等參數提升效率。

- ?自動化修復反饋:?

- ?使用 AI 工具(如 OpenAI Codey)自動生成修復建議,并在 PR 中自動評論。

- 左移 DAST:?

- ?在開發環境部署輕量級 DAST 工具(如 OWASP ZAP),實現早期動態測試。

五、工具示例

| 工具名稱 | 特點與適用場景 |

| OWASP ZAP | 開源 DAST 工具,適合 Web 應用漏洞掃描。 |

| Burp Suite | 強大的 API 安全測試,支持手動與自動化。 |

| Trivy | 支持鏡像、IaC(基礎設施即代碼)掃描,集成 CI/CD 簡單。 |

| Fortify WebInspect | 商業工具,預置掃描策略,適合企業級合規需求。 |

六、最佳實踐

- 安全左移:在開發階段嵌入 DAST,而非僅在部署前測試。?

- 自動化與人工結合:?

- 自動化掃描高頻低風險漏洞,人工復核高風險誤報。

- 持續監控與響應:?

- 部署后使用 SIEM(安全信息與事件管理)工具監控運行時威脅。

- ?團隊協作:?

- 開發、安全、運維團隊共享安全責任,建立統一的安全基線。

- ?定期演練:?

- 模擬攻擊場景(如紅藍對抗),驗證 DAST 工具有效性。

可視化流程圖

?

?

?

專有名詞說明表

| 術語 | 解釋 |

| DevSecOps | 開發、安全、運維一體化的方法論,強調全生命周期安全。 |

| DAST | 動態應用程序安全測試,通過模擬攻擊發現運行時漏洞。 |

| CI/CD | 持續集成與持續交付,自動化代碼構建、測試和部署的流程。 |

| SAST | 靜態應用程序安全測試,在不運行代碼的情況下分析源碼漏洞。 |

| SCA | 軟件成分分析,識別開源組件中的已知漏洞和許可風險。 |

| IAST | 交互式應用程序安全測試,結合 SAST 和 DAST,運行時插樁分析漏洞。 |

| SBOM | 軟件物料清單,記錄應用依賴組件及其版本、許可證等信息。 |

| OWASP ZAP | 開源 DAST 工具,支持自動化掃描和手動滲透測試。 |

| Trivy | 開源安全掃描工具,支持容器鏡像、IaC 文件、SBOM 等多維度檢測。 |

| SIEM | 安全信息與事件管理工具,實時監控和響應安全威脅。 |

總結

通過將 DAST 集成到 CI/CD 流水線,企業可以實現“安全左移”,在開發早期發現并修復漏洞,降低修復成本。結合 SAST、SCA 等工具,并遵循最佳實踐,可構建高效、安全的云原生應用交付體系。

?

🚧 您已閱讀完全文99%!缺少1%的關鍵操作:

加入「炎碼燃料倉」🚀 獲得:

√ 開源工具紅黑榜

√ 項目落地避坑指南

√ 每周BUG修復進度+1%彩蛋

(溫馨提示:本工坊不打灰工,只燒腦洞🔥)?

?

)

市場份額分析報告)

-arm64 內核虛擬地址空間變化)

:從理論到翻譯)

,用來清理git的master分支)