attack.pacp

- 使用Wireshark查看并分析虛擬機windows 7桌面下的attack.pcapng數據包文件,通過分析數據包attack.pcapng找出黑客的IP地址,并將黑客的IP地址作為FLAG (形式:[IP地址])提交:

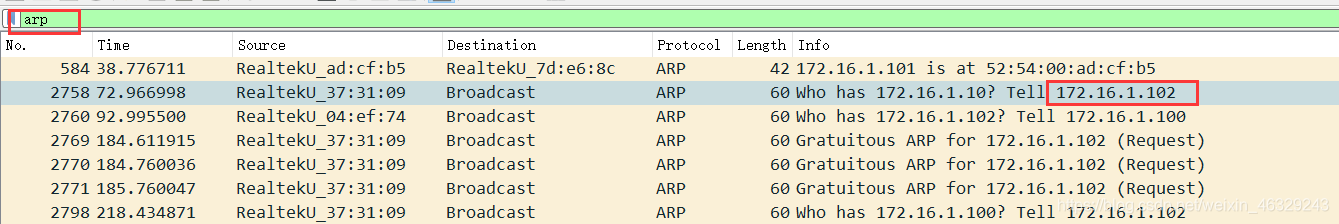

過濾器篩選:arp數據包

FLAG:[172.16.1.102]

- 繼續查看數據包文件attack.pacapng,分析出黑客掃描了哪些端口,并將全部的端口作為FLAG(形式:[端口名1,端口名2,端口名3…,端口名n])從低到高提交:

過濾器篩選:ip.src == 172.16.1.102 and ip.dst == 172.16.1.101

FLAG:[21,23,80,445,3389,5007]

- 繼續查看數據包文件attack.pacapng分析出黑客最終獲得的用戶名是什么,并將用戶名作為FLAG(形式:[用戶名])提交:

過濾器篩選:http.request.method == POST

FLAG:[Lancelot]

- 繼續查看數據包文件attack.pacapng分析出黑客最終獲得的密碼是什么,并將密碼作為FLAG(形式:[密碼])提交:

過濾器篩選:http.request.method == POST

FLAG:[12369874]

- 繼續查看數據包文件attack.pacapng分析出黑客連接一句話木馬的密碼是什么,并將一句話密碼作為FLAG(形式:[一句話密碼])提交:

過濾器篩選:http

FLAG:[alpha]

- 繼續查看數據包文件attack.pacapng分析出黑客下載了什么文件,并將文件名及后綴作為FLAG(形式:[文件名.后綴名])提交:

FLAG:[flag.zip]

- 繼續查看數據包文件attack.pacapng提取出黑客下載的文件,并將文件里面的內容為FLAG(形式:[文件內容])提交:

通過篩選http協議找到下載flag.zip的數據包,并導出分組字節流,保存為 1.zip文件,復制到kali中解壓打開獲得flag

FLAG:[flag{Manners maketh man}]

)

![[FA1C4] 博客鏈接](http://pic.xiahunao.cn/[FA1C4] 博客鏈接)

)