當攻擊者獲得一個容器環境的shell權限時,攻擊者往往會嘗試進行容器逃逸,利用容器環境中的錯誤配置或是漏洞問題,從容器成功逃逸到宿主機,從而獲取到更高的訪問權限。

在本節課程中,我們將詳細介紹一些常見的容器逃逸方式,包括相應的檢測方法和利用方式,幫助大家了解容器逃逸這種攻擊手法的更多攻擊細節。

在這個課程中,我們將學習以下內容:

-

常見容器逃逸方式:容器逃逸方式分類和簡介。

-

容器逃逸案例:詳細介紹多個場景下的容器逃逸具體漏洞案例。

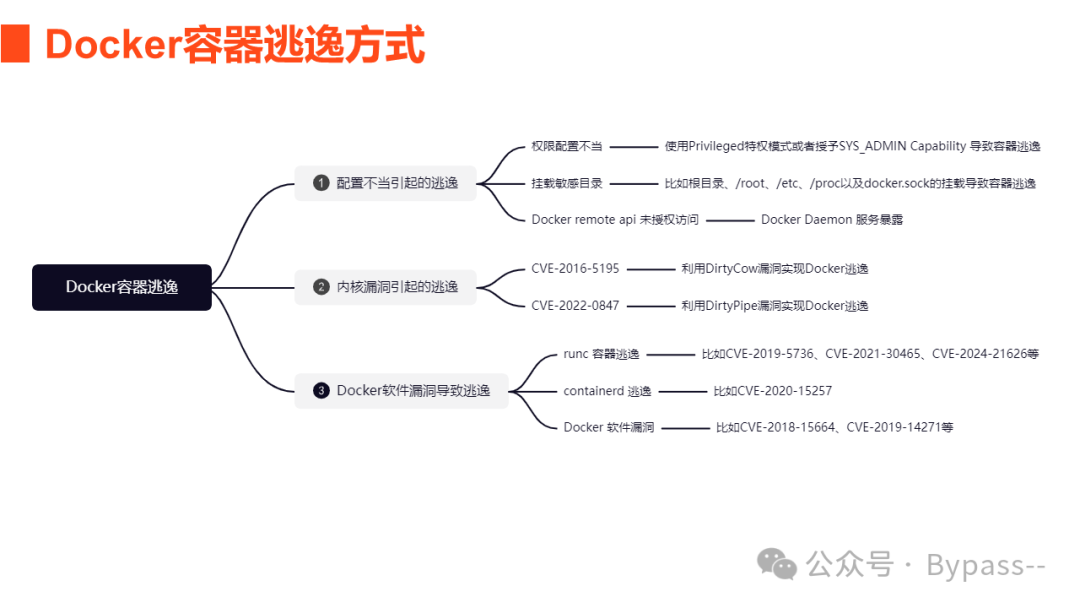

容器逃逸通常可以分為以下三種方式:

第一種方式:配置不當引起的逃逸。當容器的權限配置不當或掛載敏感目錄時,這些錯誤配置為攻擊者提供了利用的機會。攻擊者可以通過利用這些錯誤配置進行容器逃逸,從而逃逸到宿主機。

第二種方式:內核漏洞引起的逃逸。容器與宿主機共用系統內核,如果內核存在漏洞,攻擊者就可以利用宿主機的內核漏洞進行容器逃逸 。

第三種方式:Docker軟件自身的漏洞導致的逃逸。Docker是一個容器化平臺,它包含了docker軟件本身以及runc和containerd等核心組件。這些組件本身也可能存在漏洞,攻擊者可以利用這些漏洞來進行容器逃逸。

以上是一些容器逃逸的常見方式,這些容器逃逸方式提供了一種從容器突破到宿主機權限的權限提升手法,攻擊者可以利用容器環境的錯誤配置或漏洞,將容器內部的權限進一步提升到宿主機的權限。

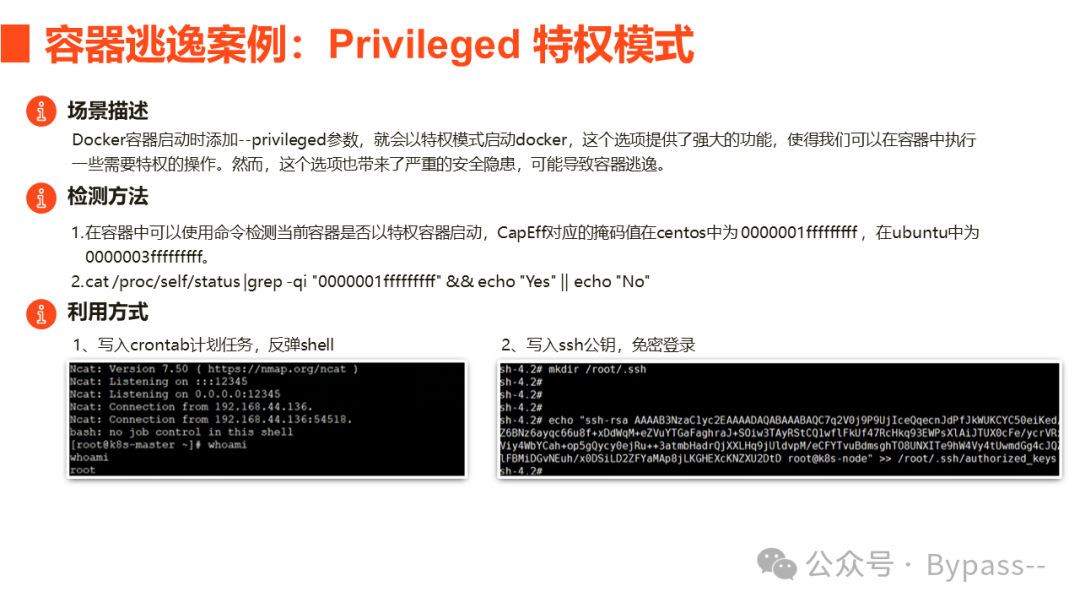

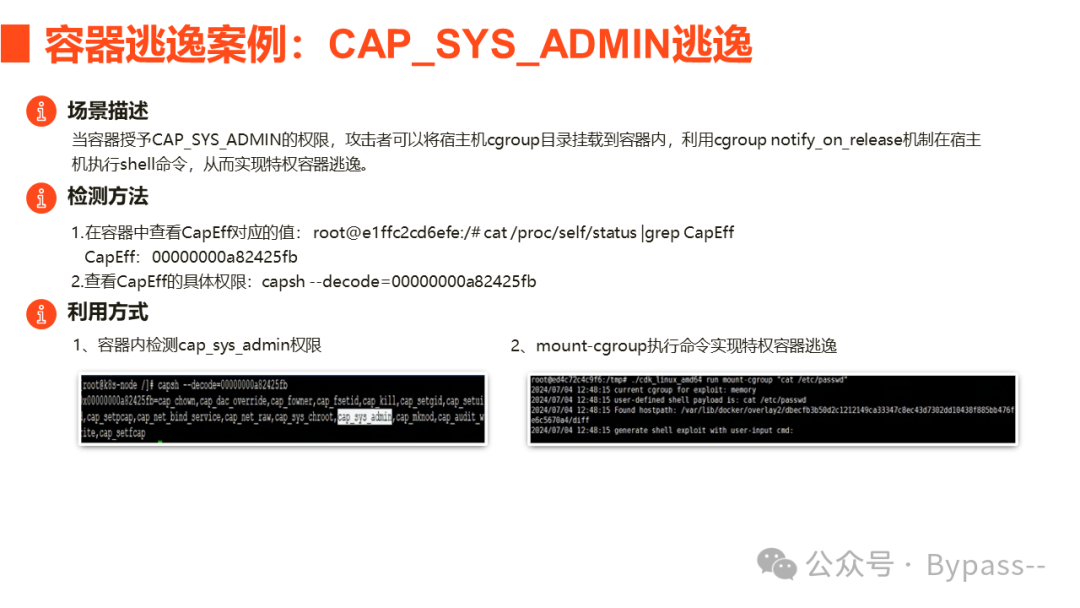

接下來,我們來看一些具體的容器逃逸案例。

云原生安全攻防--容器攻擊案例:Docker容器逃逸

)

![[深度學習]基于yolov10+streamlit目標檢測演示系統設計](http://pic.xiahunao.cn/[深度學習]基于yolov10+streamlit目標檢測演示系統設計)