十二、OSPF鄰居認證

1、OSPF鄰居認證概述

鏈路是路由器接口的另一種說法,因此OSPF也稱為接口狀態路由協議。OSPF通過路由器之間通告網絡接口的狀態來建立鏈路狀態數據庫,生成最短路徑樹,每個OSPF路由器使用這些最短路徑構造路由表。

OSPF認證分為區域認證與接口認證,當

使用區域認證方式時,一個區域中所有的路由器在該區域下的認證模式和密碼必須一致,不一致則無法建立OSPF鄰居關系;

使用接口認證方式時,相鄰的路由器之間需要設置同樣認證模式和密碼,不一致則無法建立OSPF鄰居關系,

注意:接口認證方式的優先級要高與區域認證方式,也就是當相鄰的路由器同時使用區域認證與接口認證時,如果接口認證不通過,即使區域認證通過也無法建立OSPF鄰居關系。

2、OSPF基礎

為了安全的原因,可以在相同OSPF區域的路由器上啟用身份驗證的功能,只有經過身份驗證的同一區域的路由器才能互相通告路由信息。在默認情況下OSPF不使用區域驗證。

通過兩種方法可啟用身份驗證功能:純文本身份驗證、消息摘要(md5)身份驗證。

1)純文本身份驗證傳送的身份驗證口令為純文本,它會被網絡探測器確定,所以不安全,不建議使用。

2)消息摘要(md5)身份驗證在傳輸身份驗證口令前,要對口令進行加密,所以一般建議使用此種方法進行身份驗證。

使用身份驗證時,區域內所有的路由器接口必須使用相同的身份驗證方法。為起用身份驗證,必須在路由器接口配置模式下,為區域的每個路由器接口配置口令。

1.接口和區域啟用不同類型的認證,則接口強!

例如,兩臺鄰居路由器,通過串口互聯,同時對區域啟用密文認證,在一臺路由的串口啟用明文認證,另一臺串口不啟用任何認證。則鄰居關系無法建立!

2.接口和區域起用相同類型的認證,則區域強!

例如,區域啟用密文認證,一端接口起也用密文認證,另一端任何認證都不起,鄰居關系能建立!

(1)OSPF認證

OSPF認證:在直連的鄰居或鄰接之間,配置身份核實秘鑰來保障鄰居、鄰接間數據溝通的安全性。

??? OSPF支持報文驗證功能,只有通過驗證的報文才能接收,否則將不能正常建立鄰居關系。

OSPF認證在OSPF header包頭格式中,認證的類型:

1.null --type=0????? 2.明文 —type=1????? 3.密文 --type=2

3、OSPF協議認證方式

接口認證優于區域認證。

OSPF認證總結:

接口認證只跟相應的接口做;

虛鏈路認證也是一種特殊的接口認證;

區域認證是所在相應區域的接口認證;

虛鏈路屬于區域0;

區域0認證,虛鏈路必須做認證或者有段虛鏈路的路由器做區域0的認證;

虛鏈路做認證。區域0不需要做認證。

(1)接口認證(Interface Authentication)

這是對每一個OSPF接口進行驗證的基本級別。當接口啟用認證時,只有那些配置了正確的密碼或共享密鑰的鄰居路由器才能與其建立鄰接關系。

接口認證主要用于防止未授權的設備接入網絡,并且對于每個接口都是獨立設置的。

接口認證只跟相應的接口做,如果同時配置了接口認證和區域認證時,優先使用接口建立OSPF鄰居。

(2)區域認證(Area Authentication)

在OSPF中,認證可以擴展到更高級別的區域(Area)。如果區域被設置為使用認證,那么所有進出該區域的路由信息都會經過驗證。這意味著即使兩個路由器之間沒有直接連接,只要它們都位于同一個區域且區域被認證,它們之間的通信也會受到保護。

一個區域中所有的路由器在該區域下的認證模式和口令必須一致;

區域認證是所在相應區域的接口認證;

區域0認證,虛鏈路必須做認證或者有段虛鏈路的路由器做區域0的認證;

(3)虛鏈路認證

是在OSPF設計中用于連接不同物理區域的一種邏輯連接,常用于構建大型網絡的連通性。虛鏈路認證是對這些邏輯連接進行驗證,確保只有配置了正確密鑰的虛鏈路才能正常工作,從而維護網絡的整體安全性。

相比于區域認證更加靈活,可專門針對某個鄰居設置單獨的認證模式和密碼。

虛鏈路認證是一種特殊的接口認證。虛鏈路屬于區域0。虛鏈路做認證,區域0不需要做認證。

4、OSPF認證模式

OSPF認證的三種常見方式:明文認證、MD5認證、SHA-HMAC身份驗證。

無認證(null):默認情況下,OSPF的身份驗證方法,即不對網絡交換的路由信息進行身份驗證

簡單密碼身份驗證:也叫明文身份驗證

MD5身份驗證:MD5密文身份驗證

(1)明文認證

明文認證是最簡單的一種OSPF認證方式。在明文認證中,OSPF消息中的認證字段以明文形式傳輸。這意味著任何能夠截獲OSPF消息的人都可以讀取認證字段中的信息。

明文認證的設置相對簡單,只需要在OSPF配置中指定認證密碼即可。

<Huawei> enable? # 進入特權模式

<Huawei> configure terminal? # 進入全局配置模式

<Huawei> ospf 1? # 進入OSPF進程

[Huawei-ospf-1] area 0? # 進入區域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode simple? # 配置明文認證

[Huawei-ospf-1-area-0.0.0.0] authentication-key <password>? # 設置認證密碼

請注意,上述命令中的<password>是用于明文認證的密碼。

明文認證的安全性很低。攻擊者可以輕易獲取認證信息,并對網絡進行惡意操作。因此,明文認證在實際應用中并不常見,除非在非關鍵的測試環境中使用。

(2)MD5認證

MD5認證是一種在OSPF中常用的認證方式。使用MD5(Message Digest Algorithm 5)算法對OSPF消息進行哈希運算,生成一個固定長度的哈希值。發送方和接收方都知道預共享的密鑰,將其用于計算和驗證哈希值。只有在接收方計算出的哈希值與接收到的哈希值匹配時,消息才被接受。

MD5認證提供了更高的安全性,因為攻擊者無法輕易地獲取到預共享密鑰。它在OSPF網絡中廣泛使用,并提供了基本的安全保護。然而,MD5算法已經被認為是不安全的,因為它容易受到碰撞攻擊。因此,隨著時間的推移,MD5認證的使用逐漸減少,被更強大的認證機制如SHA-HMAC取代。

<Huawei> enable? # 進入特權模式

<Huawei> configure terminal? # 進入全局配置模式

<Huawei> ospf 1? # 進入OSPF進程

[Huawei-ospf-1] area 0? # 進入區域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode md5? # 配置MD5認證

[Huawei-ospf-1-area-0.0.0.0] authentication-key 7 <password>? # 設置認證密碼

請注意,上述命令中的<password>是用于MD5認證的預共享密鑰。

(3)SHA-HMAC身份驗證

SHA-HMAC(Secure Hash Algorithm-Hash-based Message Authentication Code)是一種基于哈希算法的消息認證碼。它使用SHA算法對消息和密鑰進行哈希運算,生成一個固定長度的認證碼。發送方將認證碼添加到OSPF消息中,接收方使用相同的密鑰和算法進行計算和驗證。

SHA-HMAC身份驗證提供了更高的安全性,相較于MD5認證,它具有更強的抗碰撞能力和更長的認證碼。SHA算法被廣泛認可為安全可靠的哈希算法,并且在許多安全協議和算法中使用。SHA-HMAC是目前推薦使用的OSPF認證機制之一。

<Huawei> enable? # 進入特權模式

<Huawei> configure terminal? # 進入全局配置模式

<Huawei> ospf 1? # 進入OSPF進程

[Huawei-ospf-1] area 0? # 進入區域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode hmac-sha256? # 配置SHA-HMAC身份驗證

[Huawei-ospf-1-area-0.0.0.0] authentication-key-id 1? # 設置密鑰ID

[Huawei-ospf-1-area-0.0.0.0] authentication-key hmac-sha256 <password>? # 設置密鑰

請注意,上述命令中的<password>是用于SHA-HMAC身份驗證的密鑰。

5、配置

(1)接口認證

1)明文認證:

[huawei] interface GigabitEthernet0/0/1

[r6-GigabitEthernet0/0/1] ip address 24.1.1.4 255.255.255.0

[r6-GigabitEthernet0/0/1] ospf authentication-mode simple cipher huawei

2)密文認證:

[huawei] interface GigabitEthernet0/0/1

[r6-GigabitEthernet0/0/1] ospf authentication-mode md5 1 cipher Huawei? //在直連連接的接口上配置,兩端的模式、編號、秘鑰必須完全一樣

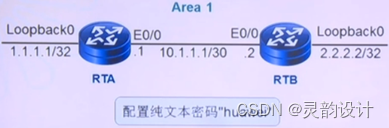

配置OSPF驗證

[RTA]router id 1.1.1.1

[RTA]ospf

[RTA-ospf-1]area 1

[RTA-ospf-1-area-0.0.0.1]network 1.1.1.10.0.0.0

[RTA-ospf-1-area-0.0.0.1]network 10.1.1.00.0.0.3

[RTA]interface Ethernet 0/0

[RTA-Ethernet0/0]ospf authentication-mode simple plain huawei

[RTA-Ethernet0/0]quit

(2)區域認證

如果區域認證,該區域下的接口都要認證

1)明文認證:

[r1] ospf 1 router-id 22.1.1.1

[r1-ospf-1] area 0.0.0.1

[r1-ospf-1-area-0.0.0.1] authentication-mode simple cipher huawei

2)密文認證:

[r1] ospf 1 router-id 22.1.1.1

[r1-ospf-1] area 0.0.0.1

[r1-ospf-1-area-0.0.0.1] authentication-mode md5 1 cipher Huawei? //將該路由器R1,所有屬于區域1的接口全部進行認證

注意:如果區域0認證,存在虛鏈路時,虛鏈路也要進行認證

(3)虛鏈路認證

[r10-ospf-1-area-0.0.0.4]vlink-peer 9.9.9.9 md5 1 cipher 123456

(4)OSPF認證完整實驗

1、基本IP地址配置

R1配置:? ?????????????????????????????????? R4配置:

interface GigabitEthernet0/0/0?????????????????????????????? interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0??????????????????????????? ip address 24.1.1.1 255.255.255.0

interface LoopBack0????????????????????????????????????????? interface LoopBack0

ip address 1.1.1.1 255.255.255.255?????????????????????????? ip address 4.4.4.4 255.255.255.255

R5配置:???????????????????????????????????? R6配置:

interface GigabitEthernet0/0/0?????????????????????????????? interface GigabitEthernet0/0/0

ip address 35.1.1.5 255.255.255.0??????????????????????????? ip address 36.1.1.6 255.255.255.0

interface LoopBack0????????????????????????????????????????? interface LoopBack0

ip address 5.5.5.5 255.255.255.255?????????????????????????? ip address 6.6.6.6 255.255.255.255

R2配置:???????????????????????????????????? R3配置:

interface GigabitEthernet0/0/0?????????????????????????????? interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0 ?????????????????????????? ip address 23.1.1.3 255.255.255.0

interface GigabitEthernet0/0/1?????????????????????????????? interface GigabitEthernet0/0/1

ip address 23.1.1.2 255.255.255.0 ?????????????????????????? ip address 35.1.1.3 255.255.255.0

interface GigabitEthernet0/0/2?????????????????????????????? interface GigabitEthernet0/0/2

ip address 24.1.1.2 255.255.255.0 ?????????????????????????? ip address 36.1.1.3 255.255.255.0

interface LoopBack0????????????????????????????????????????? interface LoopBack0

ip address 2.2.2.2 255.255.255.255?????????????????????????? ip address 3.3.3.3 255.255.255.255

2、區域配置區域宣告

R1配置:? ?????????????????????????????????? R4配置:

ospf 1 router-id 1.1.1.1 ??????????????????????????????????? ospf 1 router-id 4.4.4.4

area 0.0.0.1 ??????????????????????????????????????????????? area 0.0.0.1

network 1.1.1.1 0.0.0.0 ???????????????????????????????????? network 4.4.4.4 0.0.0.0

network 12.1.1.0 0.0.0.255?????????????????????????????????? network 24.1.1.0 0.0.0.255

R5配置:? ?????????????????????????????????? R6配置:

ospf 1 router-id 5.5.5.5 ??????????????????????????????????? ospf 1 router-id 6.6.6.6

area 0.0.0.0 ??????????????????????????????????????????????? area 0.0.0.0

network 5.5.5.5 0.0.0.0 ???????????????????????????????????? network 6.6.6.6 0.0.0.0

network 35.1.1.0 0.0.0.255?????????????????????????????????? network 36.1.1.0 0.0.0.255

R2配置:???????????????????????????????????? R3配置:

ospf 1 router-id 2.2.2.2???????????????????????????????????? ospf 1 router-id 3.3.3.3

area 0.0.0.0???????????????????????????????????????????????? area 0.0.0.0

network 2.2.2.2 0.0.0.0????????????????????????????????????? network 3.3.3.3 0.0.0.0

network 23.1.1.0 0.0.0.255?????????????????????????????????? network 23.1.1.0 0.0.0.255

area 0.0.0.1???????????????????????????????????????????????? network 35.1.1.0 0.0.0.255

network 12.1.1.0 0.0.0.255?????????????????????????????????? network 36.1.1.0 0.0.0.255

network 24.1.1.0 0.0.0.255

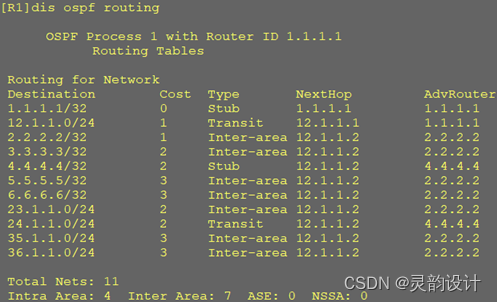

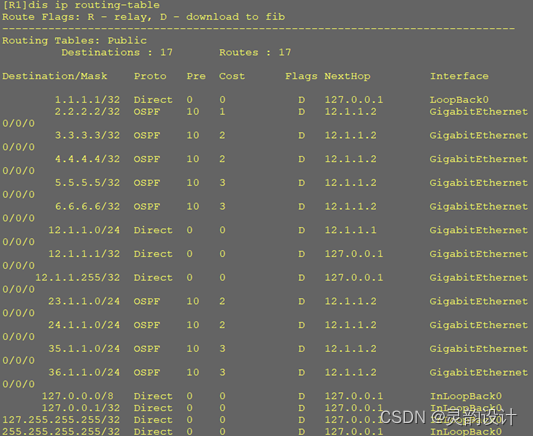

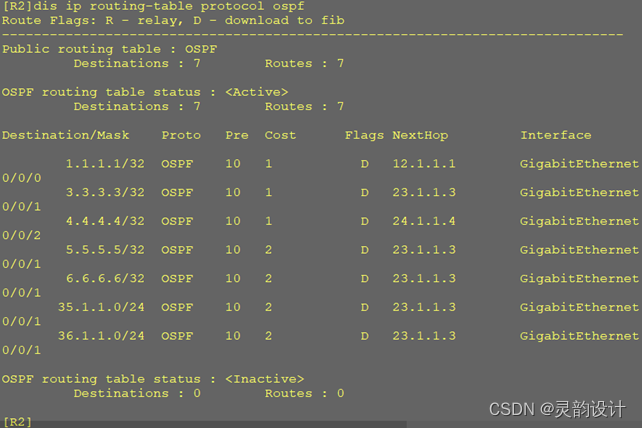

3、測試路由之間互通性、區域互通性

???

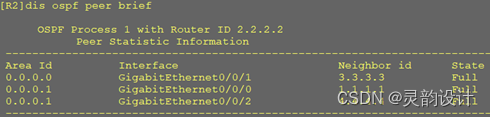

4、區域認證配置

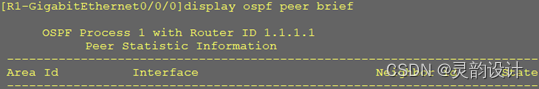

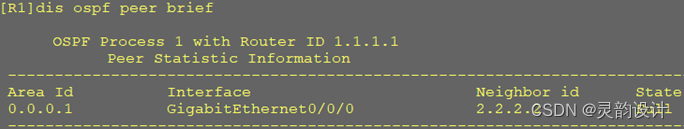

在區域0和區域1內所有路由器未配置區域認證,查看鄰居狀態(下左圖)??

??

進入區域1和區域0,在所有的路由器上進行認證的配置。R1\R2\R3\R4\R5\R6略。全部配完區域認證后,鄰居狀態與未配之前是一樣的(上左圖)。如果只配了部分認證,(上右圖)鄰居建立不完整。

Ospf 1????????????????????? Arer 1??????????????????????????

ospf authentication-mode simple cipher huawei

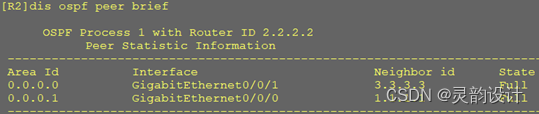

5、接口認證配置

R1配置:? ?????????????????????????????????? R2配置:

R1、R2未配置接口認證,查看鄰居狀態(下左圖)

?

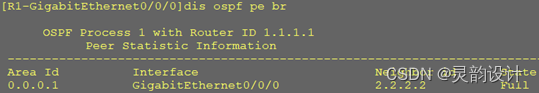

R1配置:? ?????????????????????????????????? R2配置:

interface GigabitEthernet0/0/0???????????????? ?? R1配置認證,R2未配置接口認證,查看鄰居狀態(上右圖),不能建立鄰居。

ospf authentication-mode simple cipher huawei

R1配置:? ?????????????????????????????????? R2配置:

interface GigabitEthernet0/0/0?????????????????????????????? interface GigabitEthernet0/0/0

ospf authentication-mode simple cipher Huawei? ???????? ???? ospf authentication-mode simple cipher huawei

R1、R2全部配置接口認證,查看鄰居狀態(下圖),可以重新建立鄰居。

整個華為數通學習筆記系列中,本人是以網絡視頻與網絡文章的方式自學的,并按自己理解的方式總結了學習筆記,某些筆記段落中可能有部分文字或圖片與網絡中有雷同,并非抄襲。完處于學習態度,覺得這段文字更通俗易懂,融入了自己的學習筆記中。如有相關文字涉及到某個人的版權利益,可以直接聯系我,我會把相關文字刪除。【VX:czlingyun ? ?暗號:CSDN】

)

)