- SQL注入

- 什么是SQL注入?

SQL注入是比較常見的網絡攻擊方式之一,主要攻擊對象是數據庫,針對程序員編寫時的疏忽,通過SQL語句,實現無賬號登錄,篡改數據庫。

SQL注入簡單來說就是通過在表單中填寫包含SQL關鍵字的數據來使數據庫執行非常規代碼的過程。

SQL數據庫的操作是通過SQL語句來執行的,這就導致如果我們在代碼中加入了某些SQL語句關鍵字(比如說DELETE、DROP等),這些關鍵字就很可能在數據庫寫入或讀取數據時得到執行。

-

- SQL注入攻擊的總體思路

- 尋找到SQL注入的位置;

- 判斷服務器類型和后臺數據庫類型;

- 針對不同的服務器和數據庫特點進行SQL注入攻擊。

-

- SQL注入案例

來看一個SQL注入的案例

正常代碼

import sqlite3 #?連接數據庫?conn = sqlite3.connect('test.db') # 建立新的數據表 conn.executescript('''DROP?TABLE?IF?EXISTS?students;????????CREATE?TABLE?students????????(id?INTEGER?PRIMARY?KEY?AUTOINCREMENT,? name TEXT NOT NULL);'''#?插入學生信息?students = ['Paul','Tom','Tracy','Lily'] for?name?in?students:?????query?=?"INSERT?INTO?students?(name)?VALUES?('%s')"?%?(name)? conn.executescript(query); #?檢視已有的學生信息?cursor?=?conn.execute("SELECT?id,?name?from?students")?print('IDName')?for?row?in?cursor:? print('{0}{1}'.format(row[0], row[1])) conn.close()

SQL注入代碼

# 連接數據庫 conn?=?sqlite3.connect('test.db')?#?插入包含注入代碼的信息?name?=?"Robert');DROP?TABLE?students;--"?query = "INSERT INTO students (name) VALUES ('%s')" % (name) conn.executescript(query) #?檢視已有的學生信息?cursor?=?conn.execute("SELECT?id,?name?from?students")?print('IDName')?for?row?in?cursor:?????print('{0}{1}'.format(row[0],?row[1]))?????conn.close()

上述代碼執行其后果可想。

- SQL注入漏洞危害

利用SQL注入攻擊業務系統,將可能產生如下危害:

-

- 數據泄露

SQL注入攻擊可以導致數據庫中的敏感數據泄露,例如用戶的賬號、密碼、信用卡信息等。攻擊者可以通過構造惡意SQL查詢語句,繞過應用程序的輸入驗證,從而獲取數據庫中的敏感數據。這種數據泄露對用戶的隱私造成了嚴重的損害,給企業和用戶帶來了極大的風險和損失。

-

- 數據篡改

SQL注入攻擊還可以導致數據庫中的數據被篡改,攻擊者可以通過構造惡意SQL查詢語句,修改數據庫中的數據。例如,攻擊者可以通過SQL注入攻擊修改企業的財務數據、客戶信息等重要數據,直接導致企業經濟損失或聲譽受損。

-

- 系統癱瘓

SQL注入攻擊還可以導致系統癱瘓,攻擊者可以通過構造惡意SQL查詢語句,使數據庫服務器負載過高或者崩潰。這會導致業務中斷,直接影響企業的正常運營。

-

- 后門開放

SQL注入攻擊還可以導致數據庫中的后門開放,攻擊者可以通過構造惡意SQL查詢語句,繞過應用程序的輸入驗證,從而在數據庫中插入惡意代碼。這種惡意代碼可以允許攻擊者隨時訪問數據庫,獲取敏感數據或者控制數據庫服務器。

-

- 企業聲譽受損

SQL注入攻擊還會導致企業聲譽受損,攻擊者可以通過SQL注入攻擊獲取和篡改企業的敏感數據,這會對企業的聲譽造成直接的損害。一旦企業的數據泄露或者被篡改,將會影響企業的客戶信任和市場形象,給企業帶來長期的影響和損失。

-

- 法律責任

SQL注入攻擊還會導致企業承擔法律責任,例如泄露用戶隱私、侵犯知識產權等。一旦發生此類事件,企業將面臨巨額賠償和法律訴訟,嚴重影響企業的經營和發展。

- SQL注入漏洞分類

SQL注入攻擊是一種常見的網絡攻擊手段,攻擊者通過構造惡意SQL查詢語句,以繞過應用程序的輸入驗證,從而獲取敏感信息或控制數據庫。SQL注入攻擊可以分為多種類型。?

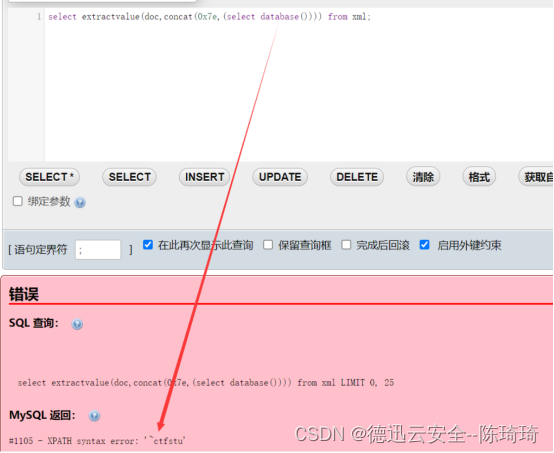

- 基于錯誤的注入

基于錯誤的注入是一種常見的SQL注入攻擊類型,攻擊者通過構造惡意的SQL語句,并利用數據庫服務器返回的錯誤信息來判斷注入是否成功。攻擊者可以通過錯誤信息獲取敏感數據或控制數據庫。

- 基于聯合查詢的注入

基于聯合查詢的注入是一種利用SQL語句中的UNION關鍵字的攻擊類型。攻擊者可以通過聯合查詢,將惡意查詢結果與正常查詢結果合并,從而獲取敏感信息或者控制數據庫。

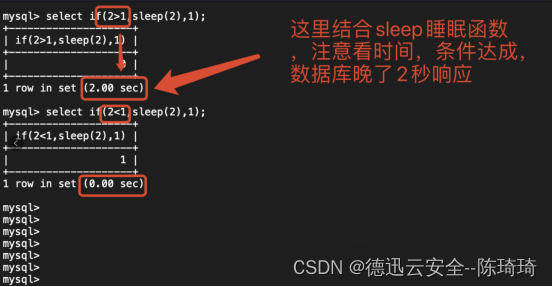

- 基于時間延遲的注入

基于時間延遲的注入是一種利用延時函數的攻擊類型,攻擊者可以通過延遲SQL查詢的執行時間,來判斷注入是否成功,從而獲取敏感信息或者控制數據庫。

- 基于布爾盲注的注入

基于布爾盲注的注入是一種利用布爾類型函數的攻擊類型,攻擊者可以通過構造特定的SQL語句,來判斷SQL查詢結果是否為真或假,從而獲取敏感信息或者控制數據庫。

- 基于堆疊查詢的注入

基于堆疊查詢的注入是一種利用多條SQL語句的攻擊類型,攻擊者可以通過構造多條SQL語句,并將它們堆疊在一起執行,以獲取敏感信息或者控制數據庫。

- 如何防范SQL注入攻擊?

- 使用參數化查詢或預處理語句

通過使用參數化查詢或預處理語句,可以將用戶輸入的數據與SQL查詢語句分離,從而避免惡意代碼的注入。

- 進行輸入驗證和過濾

對用戶輸入的數據進行驗證和過濾,確保只有合法的數據才能被用于構造SQL查詢語句。

- 最小權限原則

在數據庫中創建專門的賬戶,并給予最低權限,僅允許進行必要的操作,限制攻擊者的權限。

- 定期更新和修補數據庫軟件

及時安裝數據庫軟件的更新和安全補丁,以修復已知的漏洞,提高數據庫的安全性。

- 使用安全加速SCDN產品可以預防SQL注入

功能介紹:

- Web攻擊防護

有效防御 SQL注入、XSS攻擊、命令/代碼執行、文件包含、木馬上傳、路徑穿越、惡意掃描等OWASP TOP 10攻擊。專業的攻防團隊7*24小時跟進0day漏洞,分析漏洞原理,并制定安全防護策略,及時進行防護。

- 應用層DDoS防護

(CC、HTTP Flood攻擊防御、慢連接攻擊防御)

- 合規性保障

(自定義防護規則、訪問日志審計、網頁防篡改、數據防泄漏)

- HTTP流量管理

(支持HTTP流量管理、請求頭管理)

- 安全可視化

(四大安全分析報表、實時數據統計、全量日志處理)

- 總結

SQL注入攻擊是一種常見且危害性較大的攻擊方式,對數據庫安全帶來潛在威脅。為了保護數據庫的安全,我們需要加強對SQL注入攻擊的了解,并采取相應的防范措施。通過合理的輸入驗證、過濾機制以及最小權限原則,我們可以有效地預防SQL注入攻擊,保護數據庫的安全。

)

)

:表單)

)