實驗-高級acl(簡單)

- 預習

- 一、實驗設備

- 二、拓撲圖

- 三、配置

- 3.1、網絡互通

- 3.2、配置ACL

- 3.3、取消配置

- 步驟1:先移除接口上的ACL應用

- 步驟2:修改或刪除ACL中的錯誤規則

- 方法A:直接刪除錯誤規則(保留其他正確規則)

- 方法B:修改錯誤規則的目的IP(直接修正)

- 方法C:刪除整個ACL后重建(適用于規則較少的情況)

- 步驟3:重新將修正后的ACL應用到接口

- 步驟4:驗證配置是否生效

- 四、確認

預習

在網絡設備中,ACL(訪問控制列表)分為不同類型,高級ACL和普通ACL(通常指基本ACL) 的核心區別在于過濾規則的精細度和適用場景,具體差異如下:

- 普通ACL:配置簡單,規則僅涉及源IP,對設備性能消耗低(匹配速度快)。

- 高級ACL:配置更復雜,規則需定義多個條件(如協議+端口+IP),但靈活性更高;由于匹配維度多,對設備性能的消耗略高于基本ACL(但現代設備通常可忽略)。

| 維度 | 普通ACL(基本ACL) | 高級ACL |

|---|---|---|

| 過濾依據 | 僅源IP地址 | 源IP、目的IP、協議、端口等多維度 |

| 編號范圍(華為) | 2000-2999 | 3000-3999 |

| 適用場景 | 簡單源地址控制 | 精細化服務/協議控制 |

| 配置復雜度 | 低 | 中高 |

| 典型用途 | 禁止某網段訪問網絡 | 允許特定IP訪問某端口(如HTTP) |

實際配置時,需根據控制需求選擇:簡單場景用普通ACL,復雜場景用高級ACL。

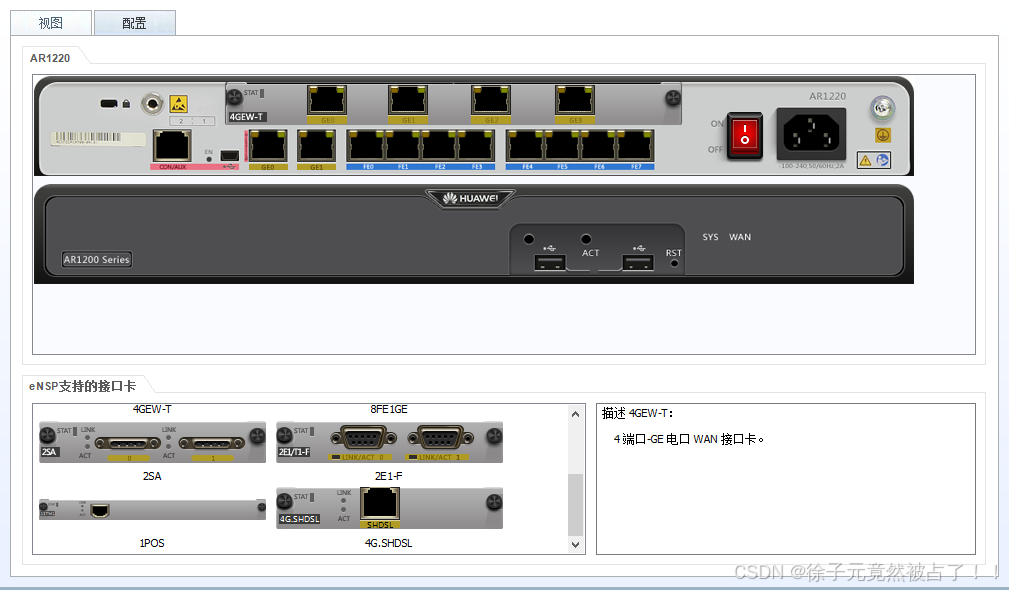

一、實驗設備

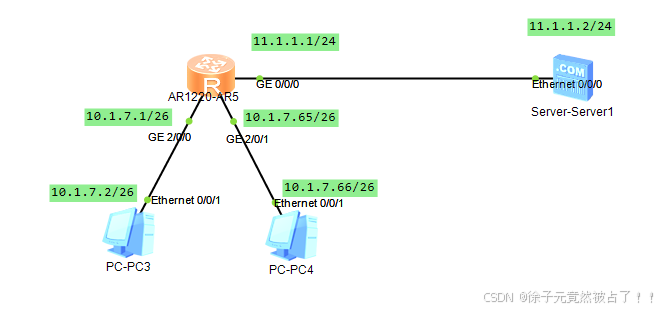

1個路由器,2個PC,1個server

二、拓撲圖

三、配置

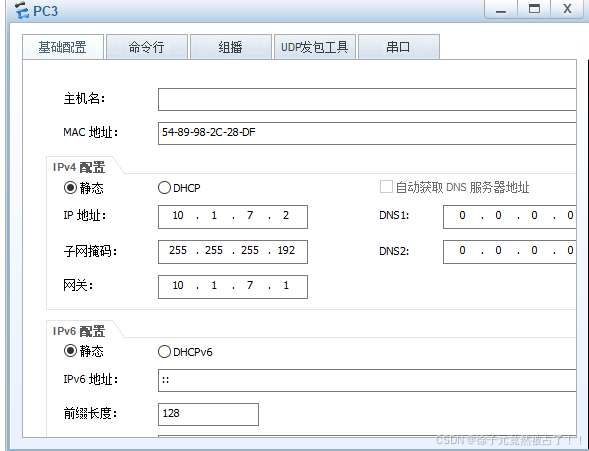

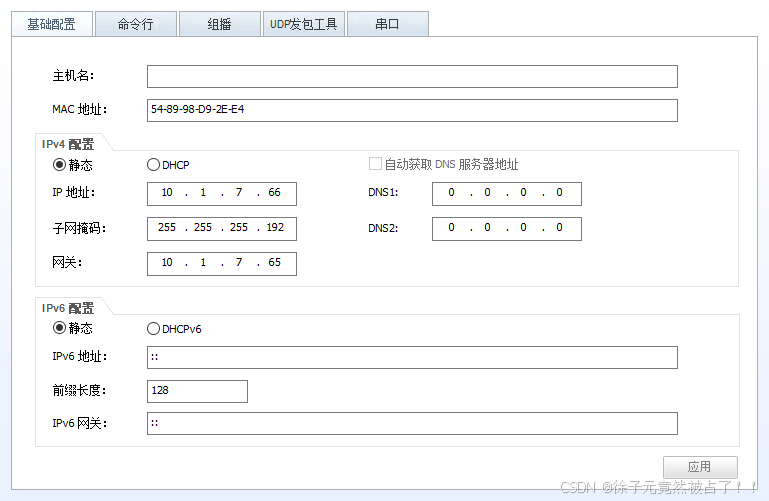

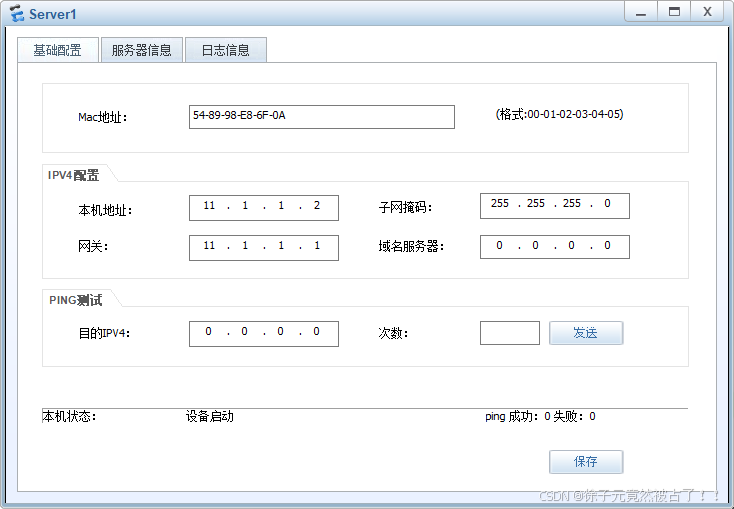

3.1、網絡互通

sy

int g0/0/0

ip address 11.1.1.1 24

int g2/0/0

ip address 10.1.7.1 26

int g2/0/1

ip address 10.1.7.65 26

此時兩個PC都能夠ping同server服務器

3.2、配置ACL

配置10.1.7.2/26能訪問11.1.1.2/24;

配置10.1.7.66/26不能能訪問11.1.1.2/24;

在路由器配置

# 進入(或創建)編號為3000的高級 ACL

acl 3000

# ACL 規則的序號為 1(序號用于區分規則,默認按序號從小到大匹配,序號越小優先級越高)

# 允許 “IP 協議” 的數據包(IP 協議包含 TCP、UDP、ICMP 等所有基于 IP 的子協議,如網頁訪問、文件傳輸、ping 等)

# 指定數據包的源 IP 地址為10.1.7.66,反掩碼為0

# 指定數據包的目的 IP 地址為11.1.1.2,反掩碼為0

rule 1 permit ip source 10.1.7.66 0 destination 11.1.1.2 0

rule 2 deny ip source 10.1.7.2 0 destination 11.1.1.2 0

quit

int g0/0/0

# 開啟 “流量過濾” 功能(即通過 ACL 規則控制接口上的數據包轉發)

# 指定過濾方向為 “出方向”—— 指 “從設備內部經過 G0/0/0 接口發送到外部網絡” 的數據包(若為inbound則是 “外部網絡通過 G0/0/0 接口進入設備內部” 的數據包)

# 引用前面配置的ACL 3000規則,即 “用 ACL 3000 的規則來過濾 G0/0/0 接口出方向的流量”

traffic-filter outbound acl 3000

3.3、取消配置

當ACL的目的IP配置錯誤且已應用到接口時,需要按以下步驟操作(以華為設備為例),確保修改過程中不影響正常業務(若為生產環境,建議在維護窗口操作):

步驟1:先移除接口上的ACL應用

必須先解除ACL與接口的關聯,否則直接修改ACL規則可能導致接口臨時失去過濾策略,或新舊規則沖突:

[Huawei] interface g0/0/0 # 進入應用了ACL的接口(以g0/0/0為例)

[Huawei-GigabitEthernet0/0/0] undo traffic-filter outbound acl 3000 # 移除出方向的ACL引用

[Huawei-GigabitEthernet0/0/0] quit # 退出接口視圖

步驟2:修改或刪除ACL中的錯誤規則

根據實際需求選擇以下任一方法:

方法A:直接刪除錯誤規則(保留其他正確規則)

[Huawei] acl 3000 # 進入對應的ACL(以3000為例)

[Huawei-acl-adv-3000] undo rule 2 # 刪除序號為2的錯誤規則(假設錯誤規則是rule 2)

[Huawei-acl-adv-3000] quit

方法B:修改錯誤規則的目的IP(直接修正)

[Huawei] acl 3000

# 重新定義規則,直接覆蓋原錯誤規則(序號不變)

[Huawei-acl-adv-3000] rule 2 permit ip source 10.1.7.2 0 destination 正確的IP 0 # 替換為正確的目的IP

[Huawei-acl-adv-3000] quit

方法C:刪除整個ACL后重建(適用于規則較少的情況)

[Huawei] undo acl 3000 # 刪除整個ACL(所有規則將被清除)

# 重新創建ACL并配置正確規則

[Huawei] acl 3000

[Huawei-acl-adv-3000] rule 1 permit ip source 10.1.7.66 0 destination 11.1.1.2 0 # 正確規則1

[Huawei-acl-adv-3000] rule 2 permit ip source 10.1.7.2 0 destination 正確的IP 0 # 正確規則2

[Huawei-acl-adv-3000] quit

步驟3:重新將修正后的ACL應用到接口

[Huawei] interface g0/0/0

[Huawei-GigabitEthernet0/0/0] traffic-filter outbound acl 3000 # 重新在出方向應用ACL

[Huawei-GigabitEthernet0/0/0] quit

步驟4:驗證配置是否生效

- 查看ACL規則是否已修正:

[Huawei] display acl 3000 # 確認規則中的目的IP已正確 - 查看接口上的ACL應用是否恢復:

[Huawei] display traffic-filter interface g0/0/0 # 確認ACL 3000已重新應用 - (可選)通過ping測試或抓包,驗證修正后的流量過濾是否符合預期。

四、確認

記得給設備保存配置

異常問題排查實錄)

![【系列文章】Linux中的并發與競爭[03]-自旋鎖](http://pic.xiahunao.cn/【系列文章】Linux中的并發與競爭[03]-自旋鎖)