內網是否需要 HTTPS?

雖然內網通常被視為“相對安全”的環境,但仍需根據具體情況決定是否使用 HTTPS,原因如下:

- 內部威脅風險

● 內網可能面臨內部人員攻擊、橫向滲透(如黑客突破邊界后在內網掃描)、設備漏洞利用等風險。未加密的明文傳輸可能暴露敏感數據(如數據庫密碼、API 密鑰等)。 - 合規要求

● 部分行業標準(如 PCI DSS、GDPR、HIPAA)要求所有傳輸層的數據加密,無論是否在公網。例如,金融或醫療系統即使在內網也需加密。 - 零信任架構趨勢

● 現代安全模型(如零信任網絡)倡導“從不信任,始終驗證”,要求所有通信(包括內網)加密和身份認證。 - 網絡分層的復雜性

● 內網可能存在多層級網絡(如 DMZ、核心業務區、數據庫區),跨區域通信仍需加密,避免單點突破導致全局風險。 - 云原生和分布式架構:

● 在微服務架構中,服務之間的通信可能跨越多個網絡區域,甚至涉及公有云和私有云的混合部署,這使得傳統的“內網”概念變得模糊。

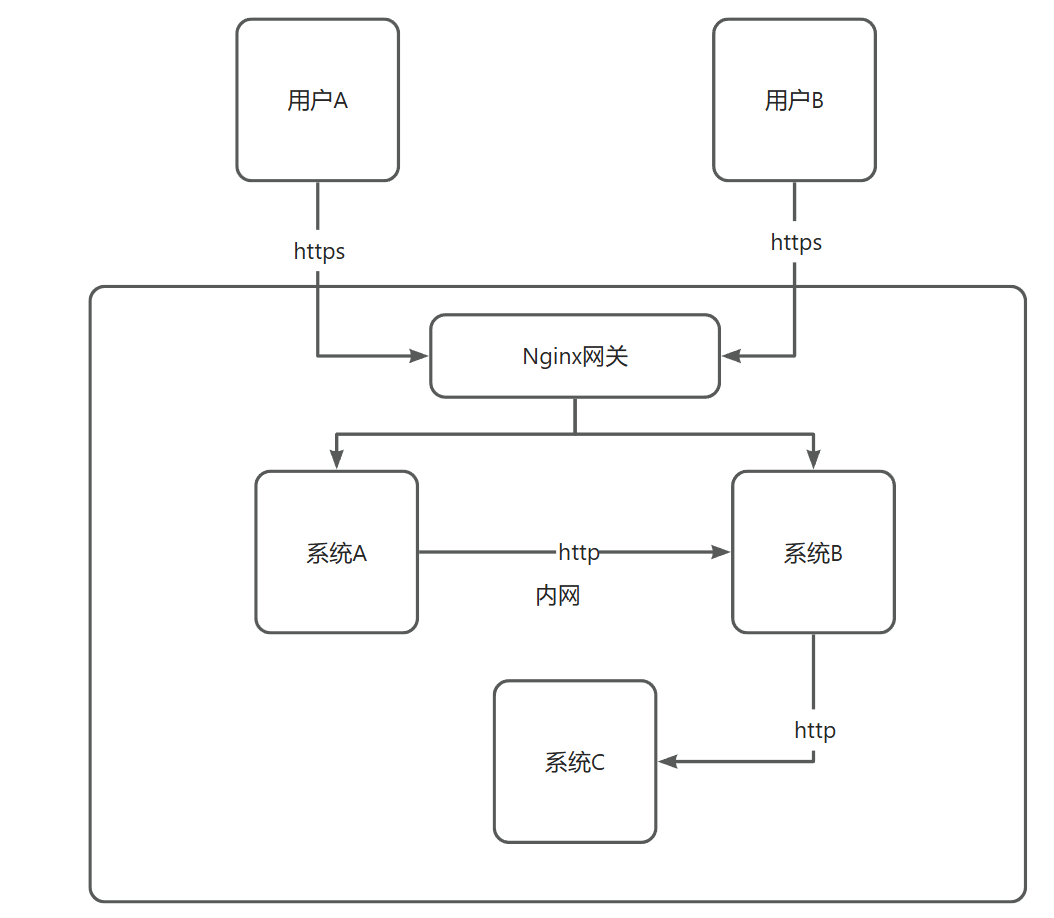

為何許多公司在 Nginx 層面進行 SSL 卸載?

SSL 卸載(SSL Offloading)指在反向代理(如 Nginx)處解密 HTTPS 流量,后端服務以 HTTP 明文接收數據。常見原因包括: - 性能優化

● SSL/TLS 加解密是 CPU 密集型操作,集中在 Nginx 處理可降低后端服務器負載,提升整體吞吐量。 - 簡化證書管理

● 集中管理 SSL 證書(如申請、續簽、吊銷)在 Nginx 層,避免每臺后端服務單獨配置證書,減少運維復雜度。 - 統一安全策略

● 在入口層統一實施安全措施(如 WAF、DDoS 防護、流量監控),后端服務無需重復處理。 - 兼容性與調試便利

● 明文傳輸便于日志記錄(如記錄完整的 HTTP 請求頭)、調試接口問題,或對接不支持 HTTPS 的遺留系統。

如何實現內網加密

自簽名證書

● 生成方式:可以使用 OpenSSL 等工具在內網中自行生成根證書和服務器證書。在生成過程中,需要指定相關的信息,如國家、組織、域名等。例如,在 Linux 系統中,可以通過 OpenSSL 的命令行工具來創建自簽名證書,以下是簡單的示例命令:

○ 生成私鑰:openssl genrsa -out private.key 2048

○ 生成證書請求:openssl req -new -key private.key -out cert.csr

○ 自簽名證書:openssl x509 -req -days 365 -in cert.csr -signkey private.key -out certificate.crt

● 使用方法:將生成的服務器證書配置到 Web 服務器(如 Apache、Nginx 等)上,同時需要將根證書分發給內網中的客戶端,客戶端將根證書添加到受信任的證書存儲中,這樣客戶端就可以信任由該根證書簽發的服務器證書,從而實現 HTTPS 加密傳輸。

● 適用場景與局限:適用于小型企業或內部測試環境等對安全性要求不是極高,且不希望依賴外部證書頒發機構的場景。局限在于自簽名證書不被公共的證書信任體系所認可,如果有外部訪問需求或者對安全性要求較高時,可能存在安全風險。

搭建內部 CA 服務器

● 部署過程:在 Windows 環境中,可以通過 Active Directory 證書服務(AD CS)來搭建內部 CA。首先在服務器上安裝 AD CS 角色,然后按照向導進行配置,包括選擇 CA 類型(如企業根 CA、獨立根 CA 等)、設置證書模板等。在 Linux 環境中,可以使用 OpenCA 等開源項目來搭建 CA 服務器,需要進行一系列的配置,如設置 CA 的配置文件、生成密鑰和證書等。

● 證書頒發與管理:內部 CA 服務器可以根據內網中服務器和客戶端的申請,頒發數字證書。可以通過 Web 界面或者命令行工具來提交證書申請和頒發證書。例如,在 Windows 的 AD CS 中,用戶可以通過瀏覽器訪問證書申請頁面,提交申請后由 CA 管理員審批并頒發證書。對于服務器證書,可以將其配置到相應的服務中;對于客戶端證書,可以通過組策略等方式分發給客戶端。

● 適用場景與優勢:適用于中大型企業或機構的內網環境,能夠對證書進行集中管理和控制,根據內部的安全策略和組織架構來頒發和管理證書,提高了安全性和管理效率。同時,內部 CA 可以與企業的身份認證系統集成,實現更便捷的身份驗證和授權。

)