前言:

????????在云原生時代,技術的融合與流程的重構已成為驅動業務創新的核心引擎。Kubernetes作為容器編排的事實標準,其穩定的運維能力是業務應用的基石;而DevOps所倡導的開發與運維一體化文化,則是實現快速交付和價值流動的關鍵。本文將深入淺出地解析Kubernetes運維的核心要點,從證書管理的細微之處到集群故障的系統化排查,同時全面闡述DevOps的理念與實踐,揭示如何通過工具鏈的整合將CI/CD、監控、安全等環節無縫銜接,構建起一套自動、可靠、高效的云原生交付體系。無論您是運維工程師還是開發人員,都能從中獲得寶貴的知識和實戰經驗。

目錄

1. Kubernetes運維核心知識點全解

1.1 Kubernetes證書管理

1.1.1 證書特性與更新機制

1.1.2 證書更新操作流程

1.1.3 證書管理注意事項

證書最佳實踐

1.2 Kubernetes故障排查實戰

基本排查思路

1.2.1 503服務不可用錯誤

1.2.2 502網關錯誤

1.2.3 Pod異常狀態排查

1.2.3.1 核心診斷命令

1.2.3.2 故障狀態與原因對照表

1.3 Kubernetes集群運維體系

1.3.1 集群規劃原則

高級主題

1.3.2 運維核心關注點

2. DevOps理念與實踐

2.1 DevOps核心概念

核心概念

工具鏈集成

Java項目實踐

平臺工程擴展

2.2 CI/CD技術體系

2.3 Jenkins部署實踐

2.3.1 安裝準備

2.3.2 初始配置

2.3.3 關鍵配置項

總結

1. Kubernetes運維核心知識點全解

1.1 Kubernetes證書管理

1.1.1 證書特性與更新機制

-

Kubernetes證書不是向公共CA機構申請的,而是自簽名的私有證書

-

證書僅用于集群內部組件通信,外部客戶端連接需復制根證書和客戶端證書到目標機器

-

證書默認有效期10年,可通過命令查看過期時間:

?kubeadm certs check-expiration -

證書更新后需重啟控制平面組件(kube-apiserver、kube-controller-manager、kube-scheduler)

-

靜態Pod部署的組件只需重啟kubelet即可加載新證書

1.1.2 證書更新操作流程

-

備份現有證書(防止更新失敗)

-

更新所有證書:

?kubeadm certs renew all ?# 更新后證書有效期重置為364天 -

重啟控制平面組件:

?# 靜態Pod環境下操作mv /etc/kubernetes/manifests/*.yaml /tmpsleep 60mv /tmp/*.yaml /etc/kubernetes/manifests -

驗證集群狀態:

?kubectl get nodes ?# 檢查節點狀態kubectl get pods -A ?# 檢查核心組件運行狀態

1.1.3 證書管理注意事項

| 注意事項 | 說明 | 影響 |

|---|---|---|

| 時間同步 | 集群節點需保持時間一致 | 時間偏差過大會導致證書失效 |

| 證書備份 | 更新前必須備份 | 避免更新失敗導致集群不可用 |

| 外部訪問 | 外部客戶端需更新證書 | 否則無法連接更新后的集群 |

| 有效期監控 | 建立證書過期預警機制 | 可編寫腳本定期檢查證書有效期 |

證書最佳實踐

-

實施集中式證書管理

-

定期檢查證書有效期

-

建立證書輪換自動化流程

1.2 Kubernetes故障排查實戰

基本排查思路

分類定位:50%網絡問題,40%后端問題

總分總策略:先整體后局部,再綜合結論

鏈路排查:物理網絡→虛擬網絡→K8S組件

1.2.1 503服務不可用錯誤

-

故障現象:通過Ingress訪問服務返回503,后端Pod運行正常但請求未到達

-

根本原因:新舊資源沖突導致路由錯誤

-

解決方案:

-

檢查Ingress與Service名稱是否匹配

-

徹底刪除舊資源后重新創建:

?kubectl delete ingress <name> && kubectl delete svc <name>kubectl apply -f new-resources.yaml

-

-

排查三步法:

-

kubectl get檢查資源狀態 -

kubectl describe查看Pod詳情 -

梳理請求完整路徑:客戶端 → Ingress → Service → Pod

-

1.2.2 502網關錯誤

-

故障場景:通過Nginx代理NodePort服務時返回502

-

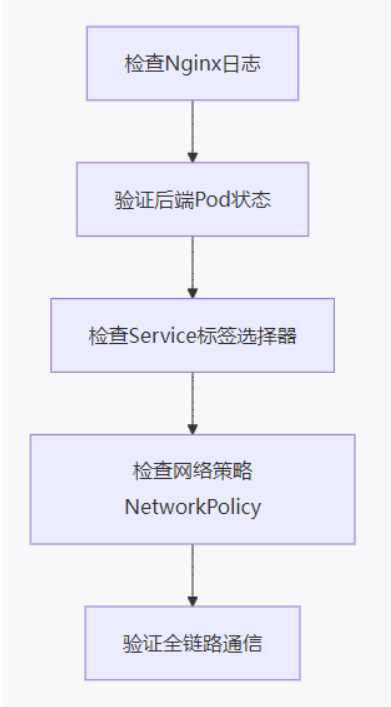

排查流程:

-

常見原因分類:

-

網關配置錯誤:

-

Upstream配置錯誤

-

NodePort端口不匹配

-

-

服務發現異常:

-

Service的selector與Pod標簽不匹配

-

Endpoints列表為空(

kubectl get endpoints)

-

-

網絡策略攔截:

-

NetworkPolicy拒絕外部訪問

-

服務網格(如Istio)策略限制

-

-

1.2.3 Pod異常狀態排查

1.2.3.1 核心診斷命令

?kubectl get pods ? ? ? ? ? ? # 查看Pod狀態kubectl describe pod <name> ?# 查看詳細事件(驅逐/掛載失敗等)kubectl logs <pod> -c <container> ?# 查看容器日志1.2.3.2 故障狀態與原因對照表

| Pod狀態 | 可能原因 | 檢查點 |

|---|---|---|

| CrashLoopBackOff | 應用啟動錯誤/探針配置錯誤 | 查看日志kubectl logs --previous |

| Pending | 資源不足/污點排斥 | kubectl describe查看事件 |

| RunContainerError | 存儲卷掛載失敗 | 檢查PV/PVC狀態 |

| ImagePullBackOff | 鏡像拉取失敗 | 檢查鏡像地址/權限 |

| 0/1 Running | 就緒探針失敗 | 檢查readinessProbe配置 |

1.3 Kubernetes集群運維體系

1.3.1 集群規劃原則

-

節點配比:每100個工作節點需配置1個Master節點

-

資源配置要求:

集群規模 Master配置 工作節點限制 小型 2-4核, 4-8GB內存 ≤10節點 中型 4-8核, 16GB內存 ≤100節點 大型 8+核, 32+GB內存 需HA部署

-

網絡插件選擇:

Calico:支持網絡策略,BGP算法

Flannel:簡單易用,需額外組件支持網絡策略

高級主題

-

服務網格(Service Mesh)集成

-

Serverless架構實踐

-

混合云部署策略

-

1.3.2 運維核心關注點

-

證書管理:定期更新與監控

-

版本升級:Kubernetes版本迭代管理

-

節點故障:NodeNotReady狀態處理

-

組件通信:etcd/API Server異常監控

-

網絡排查:

-

物理層:網線/交換機狀態

-

虛擬層:CNI插件/網絡策略

-

2. DevOps理念與實踐

2.1 DevOps核心概念

-

核心概念

-

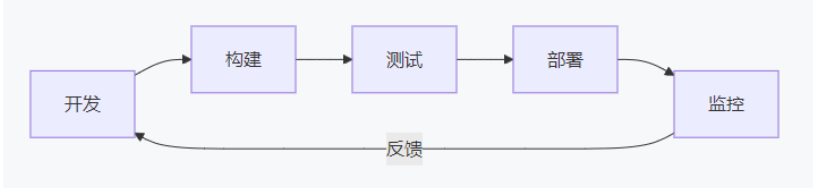

DevOps理念:開發運維一體化循環

-

敏捷開發:迭代式開發 vs 瀑布式開發

-

CI/CD:持續集成與持續交付

-

-

工作流閉環:

-

與傳統瀑布式開發對比:

特性 DevOps 瀑布模型 流程 并行迭代 順序執行 周期 短頻快(天/小時) 長周期(月/季度) 反饋 實時監控反饋 階段驗收反饋

工具鏈集成

-

代碼管理:

?Git(GitHub/GitLab)

?SVN(企業遺留系統)

-

構建工具:

?Maven(Java)

?Gradle

?NPM/Yarn(前端)

-

CI/CD平臺:

?Jenkins(插件體系)

?GitLab CI

?ArgoCD(GitOps)

-

代碼質量:

?SonarQube

?Checkstyle

-

制品倉庫:

?Harbor(容器鏡像)

?Nexus(通用制品)

-

監控告警:

?Prometheus

?Nagios

?ELK Stack

Java項目實踐

?構建選擇:

????????WAR包:Tomcat自動部署

????????JAR包:需修改pom.xml配置

?開發環境:

????????IntelliJ IDEA

????????OpenJDK(開源)或Oracle JDK(商業)

平臺工程擴展

?服務治理:Nacos/Zookeeper

?消息隊列:Kafka/RabbitMQ

?可觀測性:Prometheus+Grafana

?安全掃描:Trivy/Clair

2.2 CI/CD技術體系

-

持續集成(CI):代碼提交后自動構建測試

-

持續交付(CD):自動化發布到預生產環境

-

工具鏈集成:

工具類型 代表產品 作用 代碼倉庫 GitLab/SVN 代碼版本管理 CI引擎 Jenkins 流水線調度 鏡像倉庫 Harbor 容器鏡像管理 容器編排 Kubernetes 應用部署

2.3 Jenkins部署實踐

2.3.1 安裝準備

-

環境要求:

-

Java 11/17環境

-

開放8080端口

-

-

安裝步驟:

-

安裝OpenJDK:

?yum install java-17-openjdk -y # OpenEuler系統 -

導入Jenkins倉庫:

?wget -O /etc/yum.repos.d/jenkins.repo https://pkg.jenkins.io/redhat/jenkins.repo##rpm --import https://pkg.jenkins.io/redhat/jenkins.io.key -

安裝Jenkins:

?yum install jenkins-2.5.16 -y ?# 指定版本

-

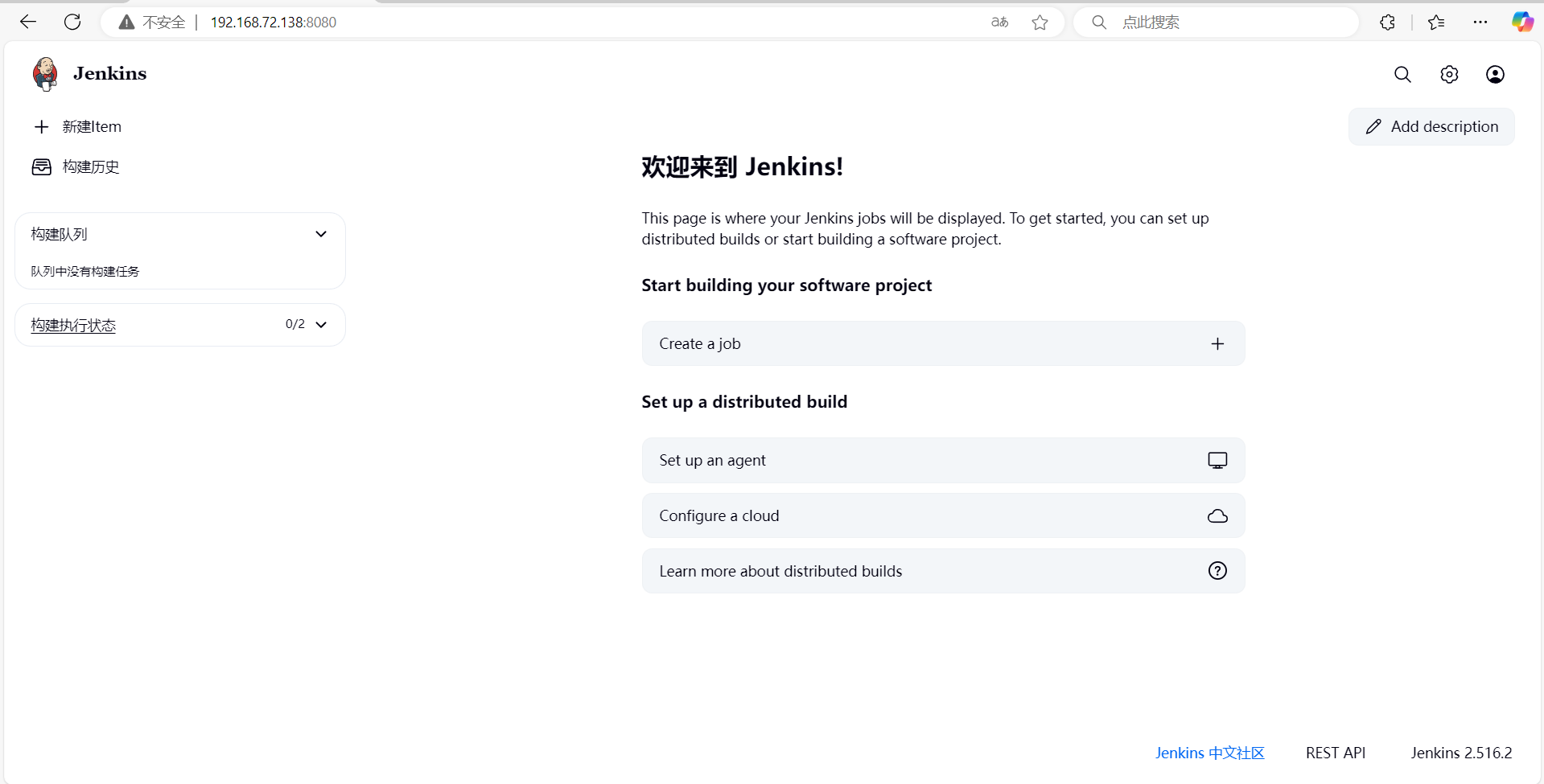

2.3.2 初始配置

-

啟動服務:

?systemctl start jenkins -

獲取管理員密碼:

?cat /var/lib/jenkins/secrets/initialAdminPassword -

訪問Web界面:

http://<IP>:8080 -

安裝推薦插件:選擇"Install suggested plugins"

-

創建管理員賬號:避免使用默認admin賬戶

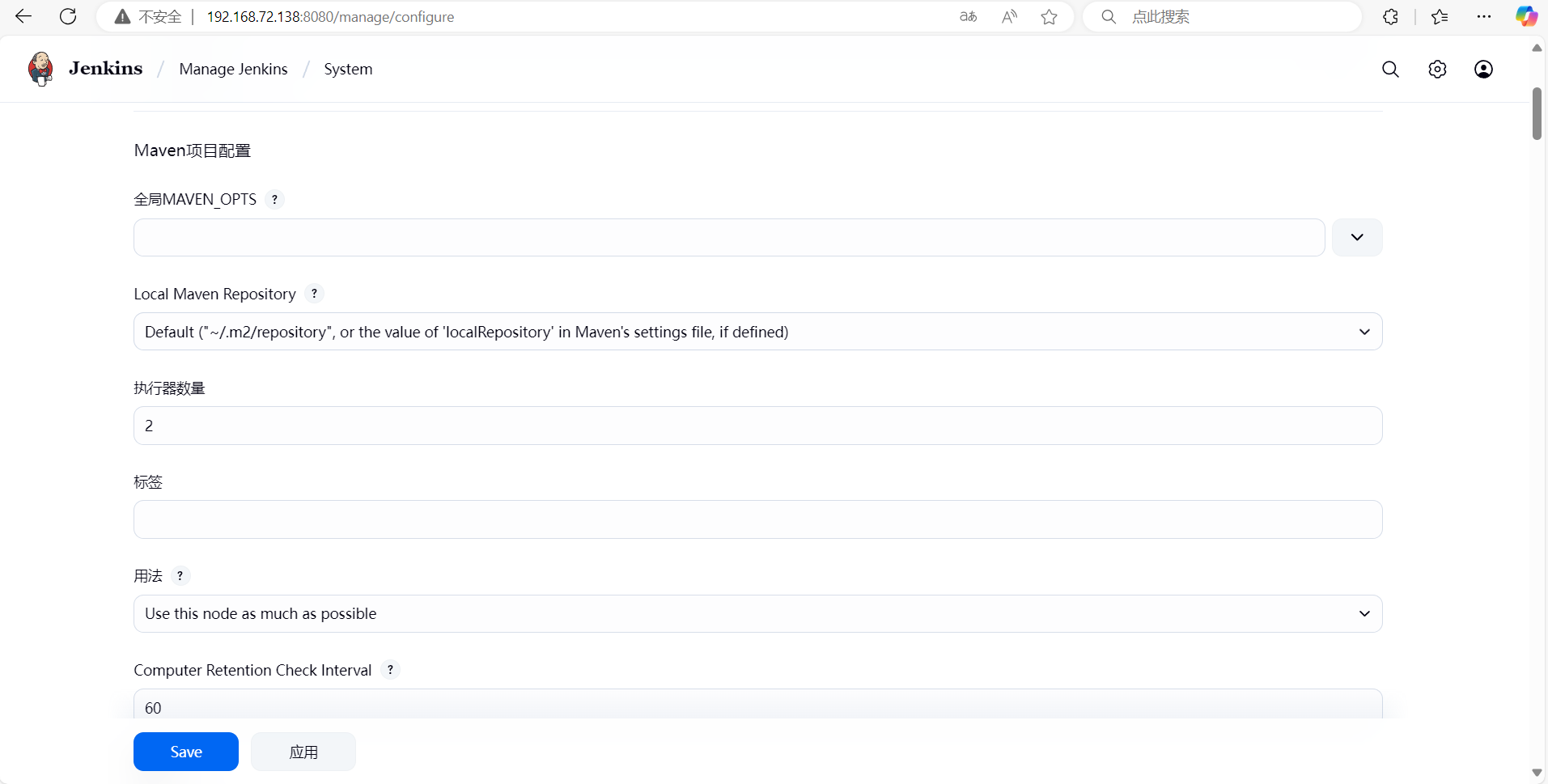

2.3.3 關鍵配置項

-

系統管理 → 全局工具配置:設置JDK/Git路徑

-

系統管理 → 插件管理:安裝Kubernetes/Docker插件

-

系統設置 → 執行器數量:根據CPU核心數調整(默認2)

總結:

????????總而言之,構建和維護一個高效的云原生平臺是一項系統工程,它要求我們將Kubernetes強大的編排能力與DevOps先進的協作理念深度融合。通過本文的探討,我們明確了Kubernetes運維的核心在于精細化的證書管理、系統化的故障排查思路和科學合理的集群規劃。同時,我們也認識到DevOps的成功實踐遠不止于工具鏈(如Jenkins、Harbor、Git)的搭建,更在于建立起一套持續集成、持續交付、持續反饋的文化與流程。

????????從代碼提交到應用上線,每一個環節的自動化與穩定性都是保障業務敏捷性的關鍵。未來,隨著服務網格、無服務器架構和AI運維等技術的演進,這套體系將變得更加智能和強大。掌握本文所詳解的核心知識,將使您具備構建和維護現代化云原生基礎設施的能力,從容應對日益復雜的業務挑戰,最終實現技術驅動業務創新的終極目標。

)

![[Java]PTA:jmu-Java-01入門-取數字浮點數](http://pic.xiahunao.cn/[Java]PTA:jmu-Java-01入門-取數字浮點數)

)