1. 終端安全風險

主要問題:企業網絡中80%的安全事件源于終端,終端成為黑客攻擊的重要目標。

攻擊手段:

勒索病毒:直接勒索用戶。

橫向滲透:通過受控終端攻擊內部服務器。

僵尸網絡危害:

信息竊取、釣魚網站引導、攻擊跳板。

看不見的風險、高級持續威脅、本地滲透擴散、敏感信息竊取、脆弱信息收集。

APT攻擊常利用僵尸網絡進行滲透、監視和數據竊取。

2. 終端安全檢測和防御技術

傳統防御的局限性:僅依賴IP/端口/特征無法區分新型攻擊或異常行為。

深度數據包檢測(7層應用):

可視化應用管控:識別合法/非法業務,進行帶寬管理或阻斷。

應用安全防護:漏洞防護、終端防護、病毒防護。

應用控制策略:

雙向控制(應用/服務),NDAF存在一條默認拒絕所有服務/應用的控制策略。

基于應用:匹配數據包特征(需多包判斷:一定數量的包通行后才能判斷應用類型)。

基于服務:匹配五元組(即時攔截)。

WEB過濾:

網關殺毒功能優勢:

基于應用層過濾病毒;過濾出入網關的數據 ;網關阻斷病毒傳輸,主動防御病毒于網絡之外;部署簡單,方便管理, 維護成本低 ;與殺毒軟件聯動,建立多層防護

其他檢測方式:

1.與僵尸網絡連接是最基礎的判定方式,信息來源包括:上萬臺在線設備收 集、與google等機構合作共享

2. 對于未知的僵尸網絡(存在大量DGA生成的C&C域名),通過模擬DGA算法 總結特征/總結一般正常域名的構成方式來判定未知的僵尸網絡

3. 危險的外聯方式檢測,如使用已知的(IRC、HFS)與僵尸網絡進行通訊

4. 使用標準端口傳輸非標準協議(如:在80端口中傳輸RDP協議)

5. 對外發起CC攻擊

6. 對外傳播惡意文件

7. 對外發送shellcode

8. 檢測出下載惡意文件、惡意PDF等行為

9. 檢測出下載文件與后綴名不符

10.上下行流量不符

5.總結

URL過濾、文件過濾,支持HTTPS檢測。

3. 網關殺毒技術

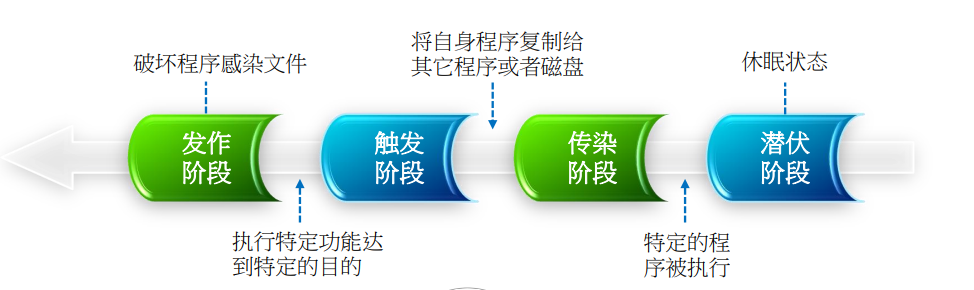

病毒定義:編制或者在計算機程序中能插入的破壞計算機 功能或者毀壞數據,影響計算機使用,并能自我復制的一組計算機指令或者程 序代碼

病毒工作過程:

殺毒產品類型:

單機版殺毒軟件:被動防御,需頻繁更新。

殺毒網關:主動攔截進出數據,構建立體防護體系。

實現方式:

代理掃描:將所有經過網關的需要進行病毒檢測的數據報文透明的轉交給網關自 身的協議棧,通過網關自身的協議棧將文件全部緩存下來后,再送入 病毒檢測引擎進行病毒檢測。

流掃描:依賴于狀態檢測技術以及協議解析技術,簡單的提取文件的特征與本 地簽名庫進行匹配。

配置流程:新建策略→選擇對象→協議→文件類型。

4. 僵尸網絡檢測和防御技術

僵尸網絡定義:由受控主機(肉雞)組成的網絡,用于DDoS攻擊或數據竊取。

檢測挑戰:傳統防毒墻對APT(高級持續性威脅)攻擊無效。

檢測手段:

惡意鏈接匹配:白名單放行,黑名單攔截,黑白名單匹配不上- >云端分析未知鏈接。

云端沙盒檢測:可疑流量上報→沙盒分析(行為監控)→生成規則→云同步更新+下發防御。

異常流量檢測:分析協議行為偏離度,檢測SYN/ICMP/DNS/UDP Flood攻擊。

其他方式:DGA域名特征分析、非標準協議檢測、流量異常分析等。

終端安全需結合深度檢測、應用管控、網關殺毒和僵尸網絡防御。

云端協同和沙盒技術是應對新型威脅(如APT)的關鍵。

立體化防御體系(終端+網關+云端)能有效降低安全風險。

)

)

![[git diff] 對比檢查變更 | 提交前復審 | 版本回退](http://pic.xiahunao.cn/[git diff] 對比檢查變更 | 提交前復審 | 版本回退)

)