問題現象深度解析

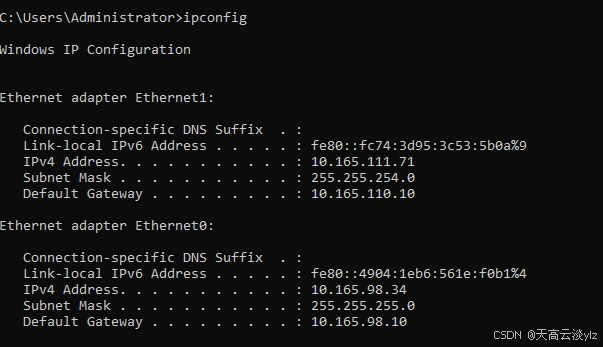

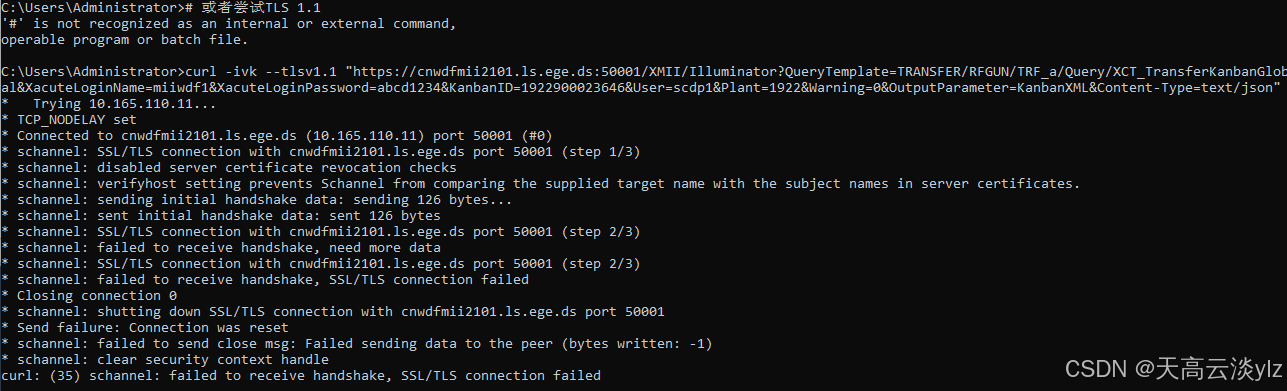

在近期企業網絡維護中,運維團隊發現一個具有教學意義的典型案例:某臺部署在10.165.111.0/24網段的業務服務器(10.165.111.71)可以成功ping通目標中間件主機(10.165.110.11),但通過HTTPS協議訪問https://cnwdfmii2101.ls.ege.ds:50001時卻出現"Connection timed out"錯誤。進一步測試發現:

當客戶端子網掩碼設為255.255.254.0(/23)時,所有服務訪問正常

調整為255.255.255.0(/24)后,在liuHTTPS訪問立即失敗

Telnet測試顯示50001端口在掩碼變更后不可達

問題根源技術剖析

1. 子網劃分的臨界效應

通過二進制分析可見關鍵差異:

255.255.254.0(/23):將10.165.110.0-10.165.111.255(共512個IP)劃為同一廣播域

110.11(00001110.00001011)與111.71(00001111.01000111)屬于同子網

255.255.255.0(/24):將10.165.110.0和10.165.111.0劃分為不同子網

第三字節差異導致跨子網通信需要網關轉發

2. 路由表的多重沖突

網絡拓撲審計發現三重問題:

雙網卡配置沖突:

Ethernet1(10.165.111.71)網關躍點數:5(主路由)

Ethernet0(10.165.98.34)網關躍點數:10(備份路由)

默認路由指向錯誤:

Get-NetRoute | Where-Object DestinationPrefix -eq '0.0.0.0/0'顯示默認路由指向10.165.98.10而非111.0網段網關

ARP緩存污染:

arp -a顯示存在多個沖突的MAC地址映射

3. HTTPS協議的嚴格性驗證

對比測試證明不同協議層的敏感性差異:

測試項 | Ping(ICMP) | HTTP | HTTPS | DNS |

|---|---|---|---|---|

掩碼/23 | √ | √ | √ | √ |

掩碼/24 | √ | × | × | √ |

根本原因:TCP三次握手需要雙向可達,而ICMP只需單向連通 |

解決方案實施指南

方案一:子網掩碼標準化(推薦)

登錄目標服務器執行:

Set-NetIPAddress -InterfaceAlias Ethernet1 -PrefixLength 23驗證配置:

ipconfig /all | findstr "Subnet Mask"刷新網絡棧:

netsh int ip reset

方案二:精細化路由控制

分步實施路由優化:

# 清除沖突路由 route delete 10.165.110.0 route delete 0.0.0.0 # 配置永久路由 route -p add 10.165.110.0 mask 255.255.255.0 10.165.111.254 metric 5 route -p add 0.0.0.0 mask 0.0.0.0 10.165.111.1 metric 10 # 驗證路由路徑 tracert 10.165.110.11

方案三:網絡架構重構(長期方案)

VLAN重組方案:

將110.0/24和111.0/24合并為110.0/23

核心交換機配置示例:

vlan 210 name PROD_HTTPS ip address 10.165.110.1 255.255.254.0

服務器遷移檢查清單:

更新DNS A記錄

修改防火墻策略

通知監控系統變更

預防性運維體系

變更管理流程強化:

實施網絡變更的"5W1H"評估表

建立預生產環境驗證機制

實時監測工具部署:

配置PRTG監控關鍵TCP端口狀態

部署SolarWinds NCM自動備份網絡配置

知識庫建設:

## 典型故障案例 - 現象:能ping通但應用不可用 - 檢查項: 1. 子網掩碼一致性 2. 路由表優先級 3. 防火墻會話狀態

技術延伸思考

該案例揭示了OSI模型各層的檢測盲區:

物理層:網卡指示燈正常

數據鏈路層:MAC地址通信正常

網絡層:ICMP可達

傳輸層以上:TCP會話建立失敗

建議采用分層診斷工具:

Wireshark過濾表達式:

tcp.port == 50001 && ip.addr == 10.165.110.11PowerShell測試命令:

Test-NetConnection 10.165.110.11 -Port 50001(AI生成)

)