1.1 信息安全現狀及挑戰

1.2 信息安全脆弱性及常見安全攻擊

1.2.1 網絡環境的開放性

互聯網的互聯互通特性具有雙面性,既實現了便捷連接,也使得網絡邊界模糊,增加了安全風險,即 “INTERNET 的美妙之處在于你和每個人都能互相連接,INTERNET 的可怕之處在于每個人都能和你互相連接”。

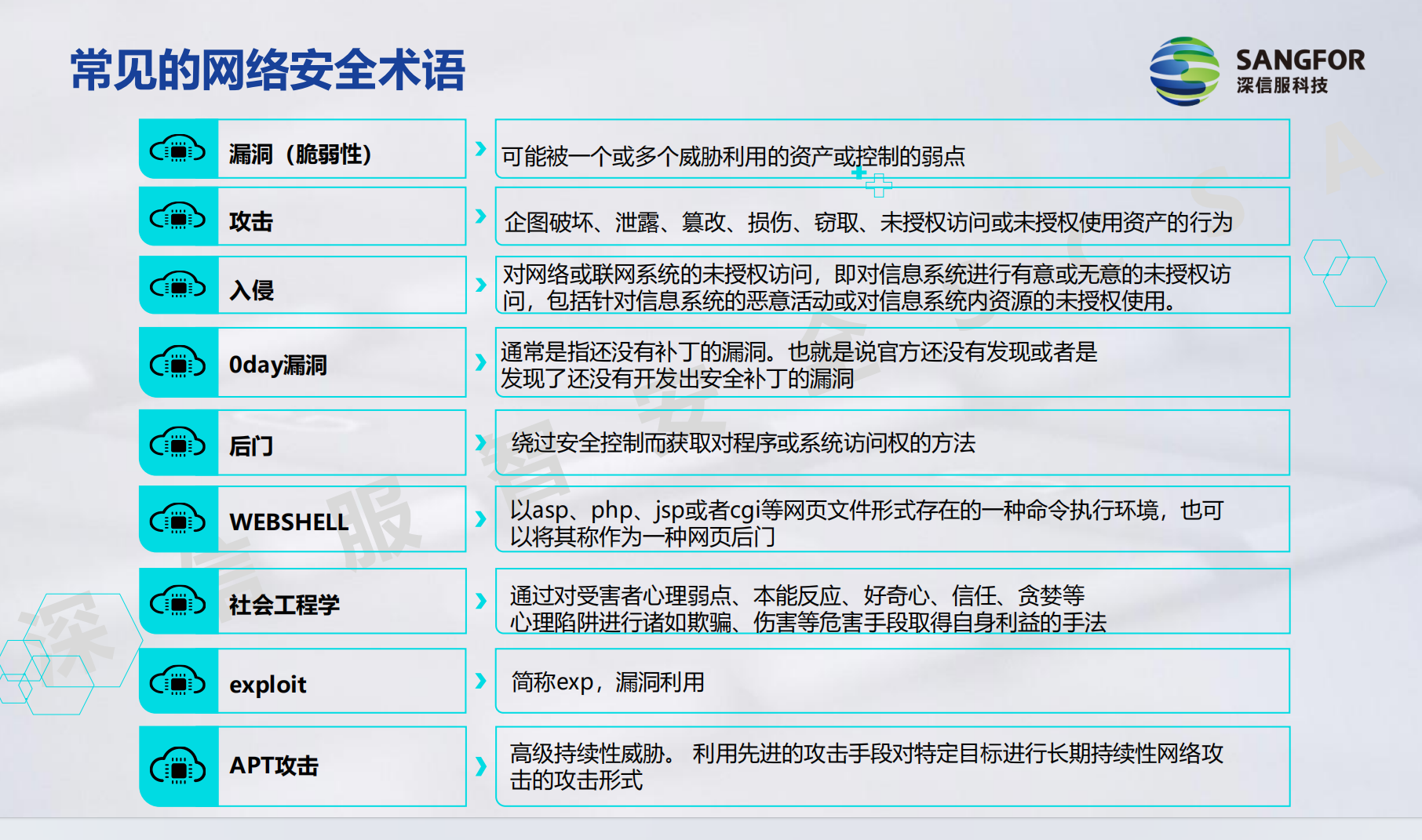

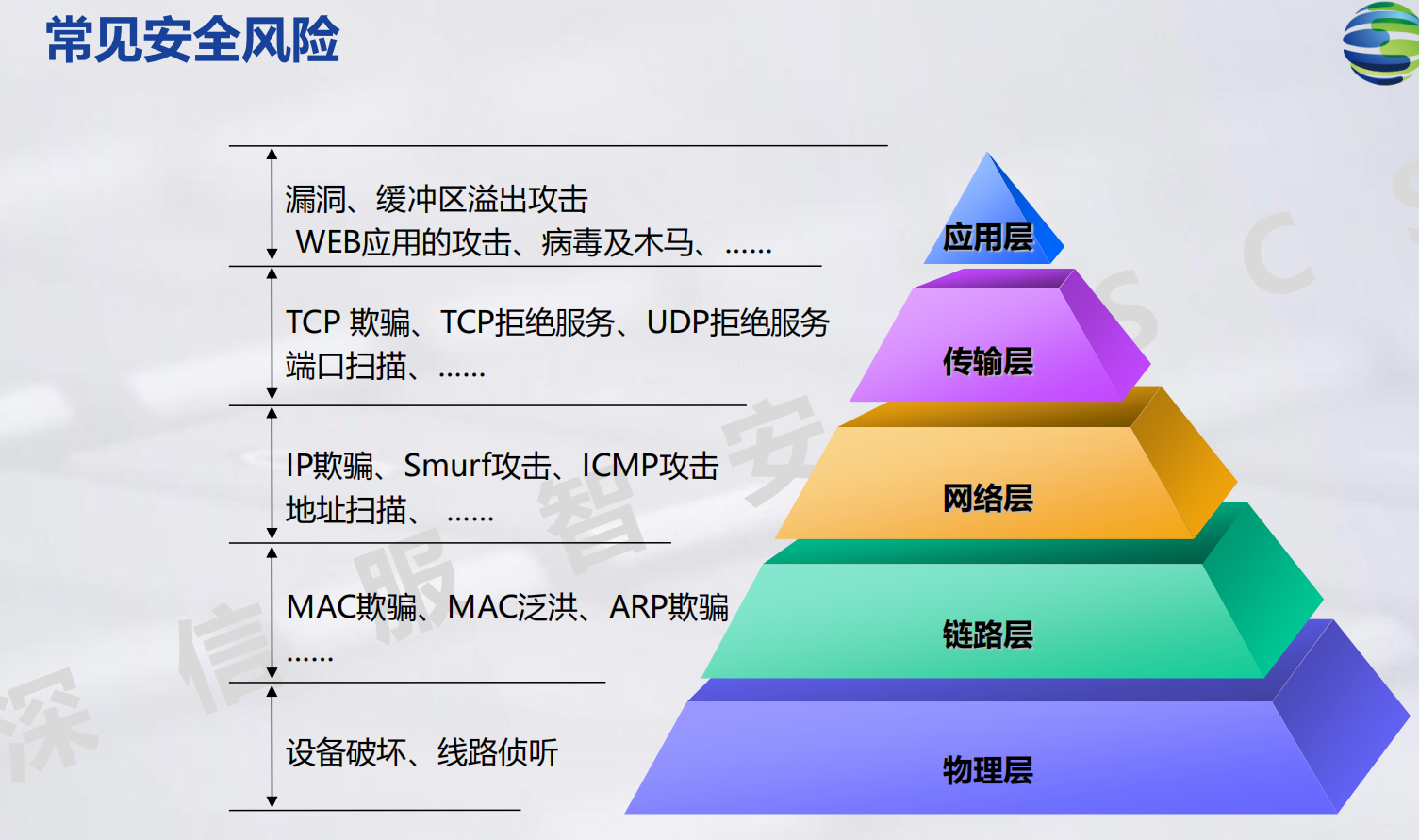

1.2.2 協議棧的脆弱性及常見攻擊

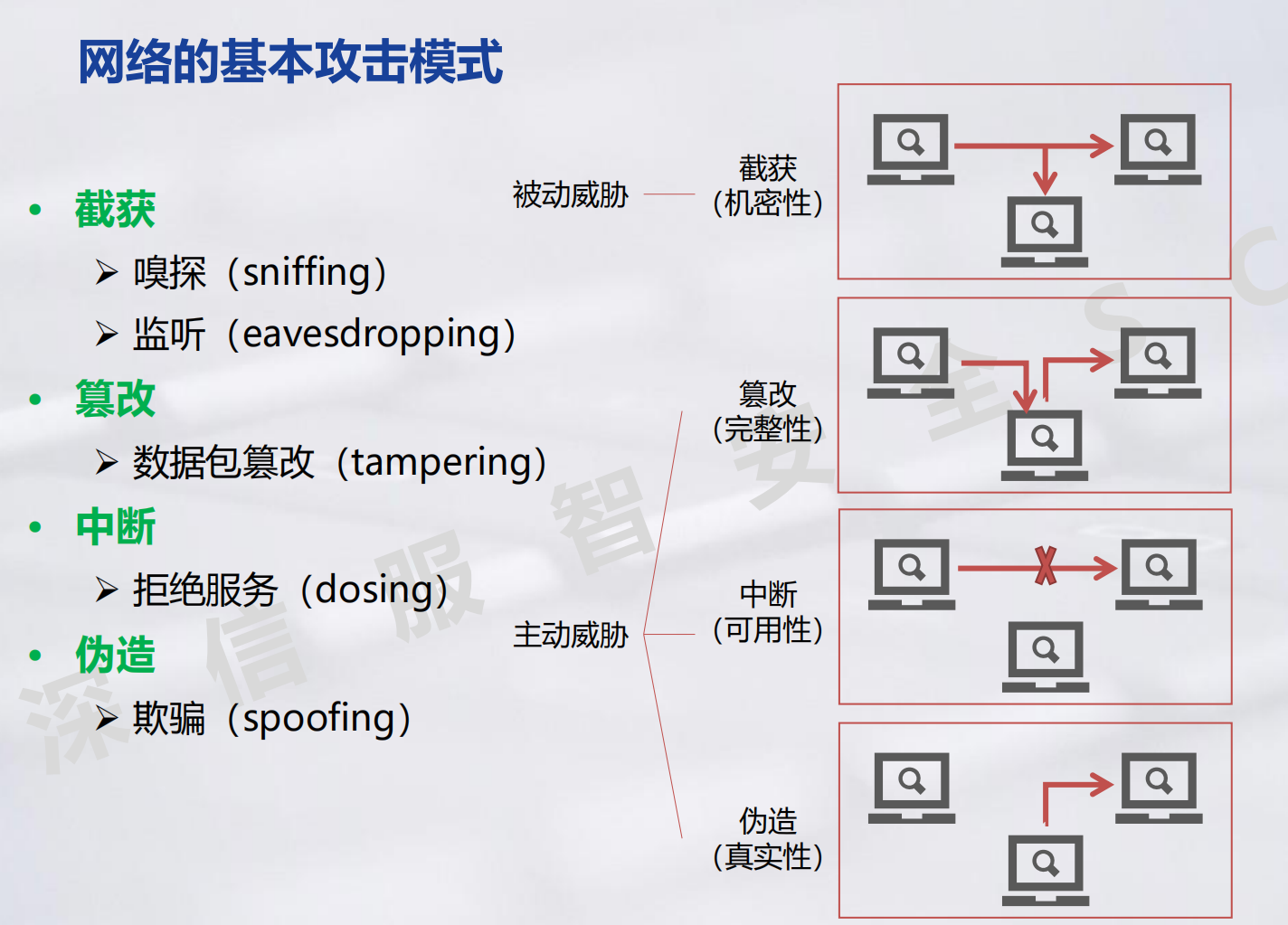

協議棧存在缺乏數據源驗證機制、機密性保障機制、完整性驗證機制等脆弱性。

常見攻擊涵蓋各層級:

鏈路層有

? ? ? ? ? ? ? ?MAC 洪泛攻擊(攻擊者發送大量不同 MAC 地址填滿交換機 MAC 表,導致交換機廣播? ? ? ? ? ? ? ? ? ?數據以竊取信息);

? ? ? ? ? ? ? ?ARP 欺騙(黑客冒充目標持續發送 ARP Reply,攔截正常通信數據);

網絡層有

? ? ? ? ? ? ?? ICMP 攻擊;傳輸層有 TCP SYN Flood 攻擊(通過大量發送 SYN 報文形成半連接占用? ? ? ? ? ? ? ? ? ?資源,實現拒絕服務);

應用層有

? ? ? ? ? ? ? ?DNS 欺騙攻擊(篡改 DNS 數據,將用戶引向釣魚網站)。

1.2.3 操作系統的脆弱性及常見攻擊

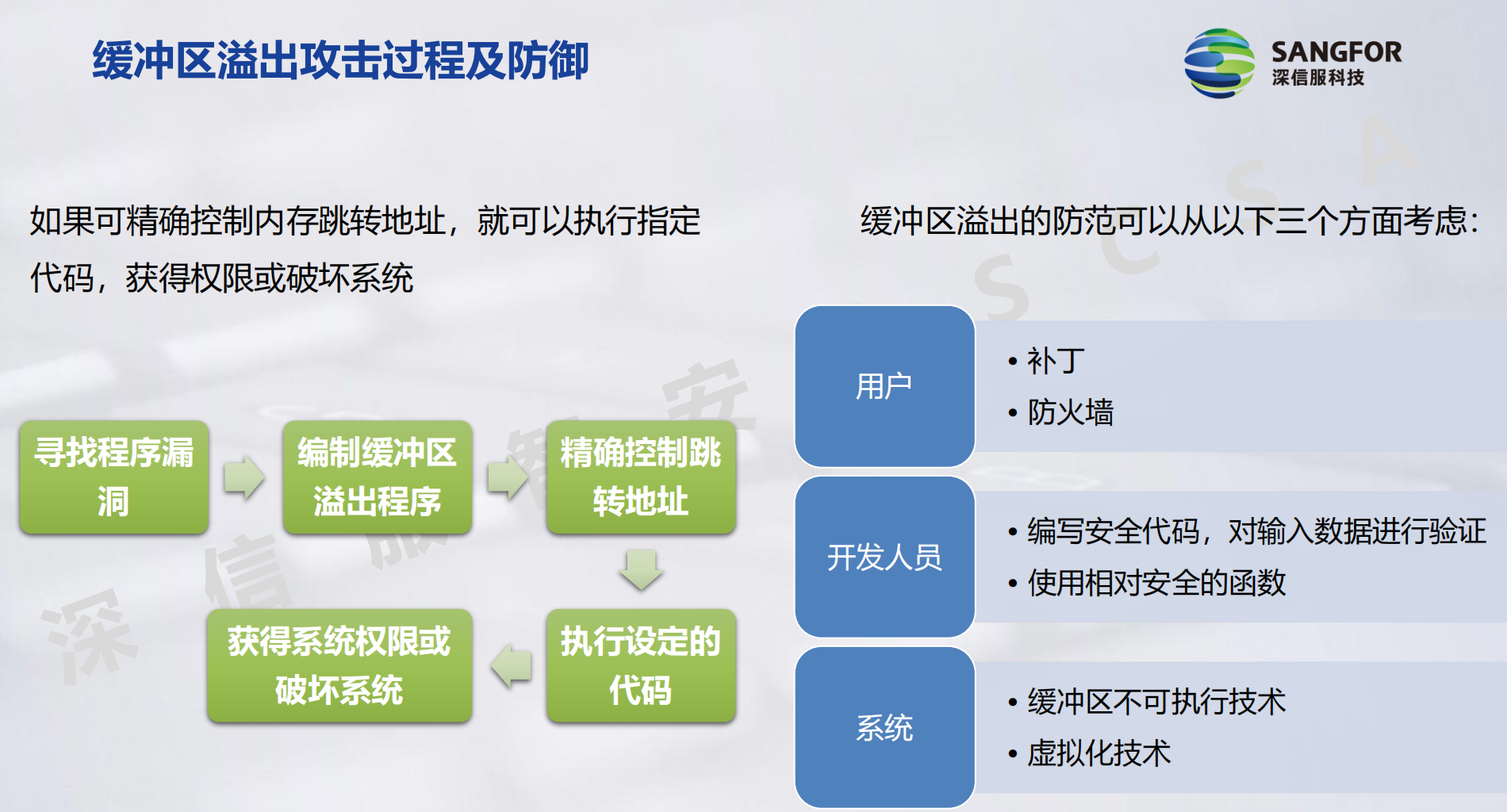

操作系統脆弱性源于人為原因(程序編寫時留后門)、客觀原因(編程能力與安全技術限制導致不足)、硬件原因(硬件問題通過軟件表現)。常見攻擊如緩沖區溢出攻擊,利用程序漏洞寫入超長度數據破壞堆棧,改變執行流程,可導致權限提升或系統破壞,其防范需用戶打補丁、用防火墻,開發人員編寫安全代碼,系統采用緩沖區不可執行技術等。

1.2.4 終端的脆弱性及常見攻擊

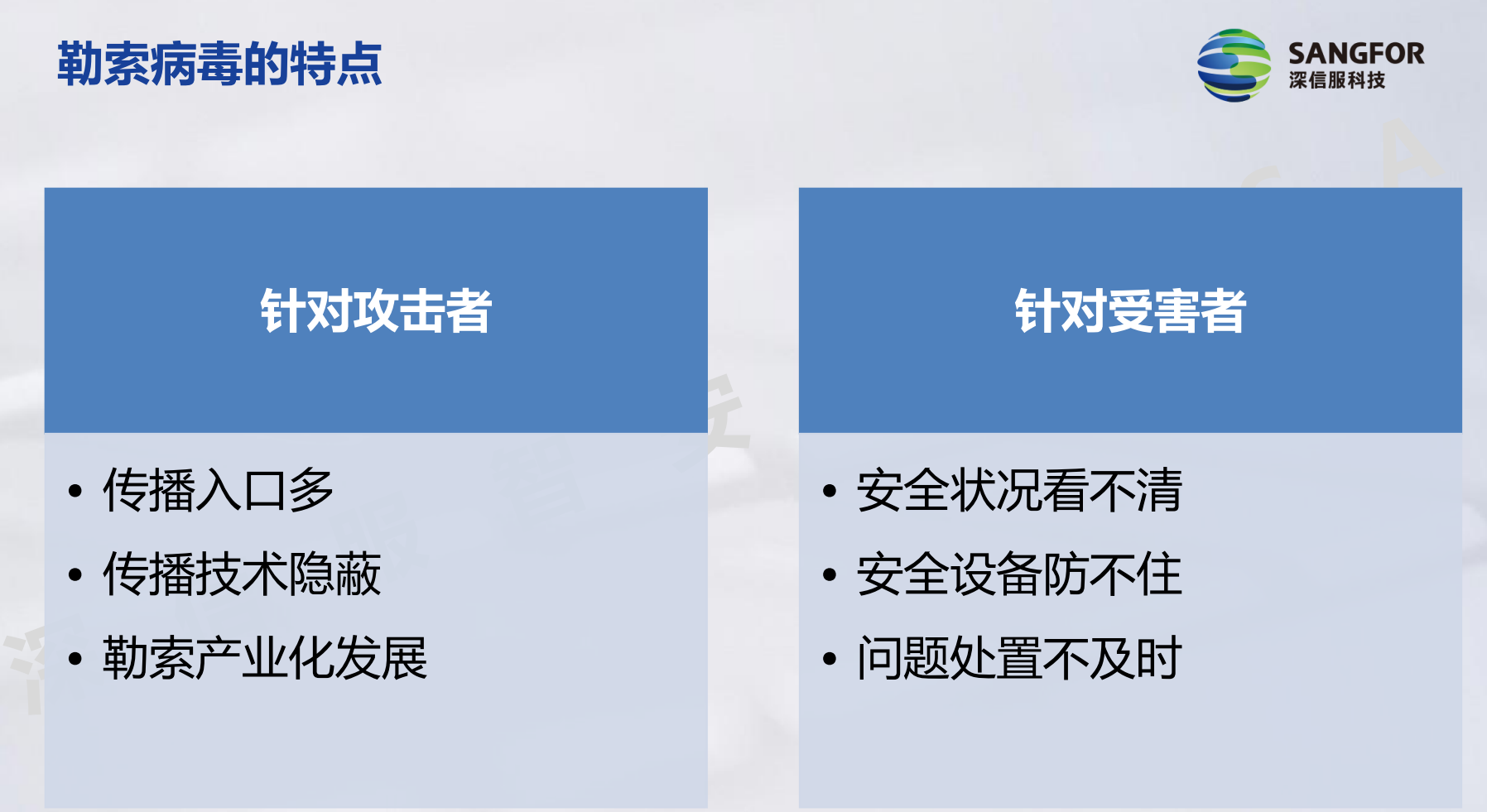

- 勒索病毒:惡意程序感染設備加密數據勒索贖金,歷經五個階段,從鎖定設備不加密數據到 RaaS 模式規模化,通過釣魚郵件、蠕蟲式傳播、惡意軟件捆綁等方式感染,具有傳播入口多、技術隱蔽、產業化發展等特點。

- 挖礦病毒:未授權占用 CPU/GPU 等計算資源謀利,導致設備性能下降,特點包括自動建后門、創混淆進程、定期改進程名與 PID 等。

- 特洛伊木馬:含服務器程序與控制器程序,中木馬后攻擊者可遠程控制設備,特點為注入正常程序啟動、隱藏進程、具備自動恢復功能等,危害包括隱私泄露、占用資源。

- 蠕蟲病毒:自我復制并通過網絡傳播,無需人為干預,入侵主機后掃描感染其他設備,特點是不依賴宿主、利用漏洞主動攻擊,危害有拒絕服務、隱私丟失。

- 宏病毒:寄存在文檔或模板宏中,感染文檔、傳播快、制作周期短、多平臺交叉感染,危害包括文檔無法正常打印、文件路徑改變、系統破壞等。

- 流氓軟件 / 間諜軟件:流氓軟件未經許可安裝,具有強制安裝、難卸載等特點;間諜軟件在用戶不知情時安裝后門收集信息,危害包括竊取隱私、影響體驗。

- 僵尸網絡:通過多種手段感染大量主機形成可控制網絡,特點為分布性、可一對多執行惡意行為,危害包括拒絕服務攻擊、發送垃圾郵件、挖礦等。

1.2.5 其他常見攻擊

1. 社工攻擊

- 原理:利用社會工程學,通過與他人合法交流影響其心理,使其透露機密信息或進行特定操作,以實現欺詐、入侵計算機系統等目的。

- 防御手段:定期更換各種系統賬號密碼,使用高強度密碼等。

2. 人為因素導致的安全風險

- 風險類型:包括無意行為(如工作失誤、經驗不足、體制不健全導致賬號共享等)和惡意行為(如出于政治、經濟等目的傳播病毒、實施黑客攻擊等)。

- 防御手段:提升安全意識,定期對非 IT 人員進行安全意識培訓和業務培訓;設置足夠強的授權和信任方式,完善最低權限訪問模式;組織完善和落地管理措施,保障安全管理制度實際存在;善于利用已有的安全手段對核心資產進行安全保護等。

3. 拖庫、洗庫、撞庫

- 原理:拖庫指黑客入侵站點盜走注冊用戶資料數據庫;洗庫指將盜取的用戶數據通過技術手段和黑色產業鏈變現;撞庫指用盜取的數據在其他網站嘗試登錄(因用戶習慣使用統一用戶名密碼)。

- 防御手段:重要網站 / APP 的密碼一定要獨立;電腦勤打補丁,安裝一款殺毒軟件;盡量不使用 IE 瀏覽器;使用正版軟件;不要在公共場合使用公共無線處理私密信息;自己的無線 AP 采用安全加密方式(如 WPA2),密碼設置復雜些;電腦習慣鎖屏等。

4. 跳板攻擊

- 原理:攻擊者不直接從自身系統攻擊目標,而是先攻破若干中間系統作為 “跳板”,再通過跳板完成攻擊行動。

- 防御手段:安裝防火墻,控制流量進出;系統默認不使用超級管理員用戶登錄,采用普通用戶登錄并做好權限控制。

5. 釣魚式攻擊 / 魚叉式釣魚攻擊

- 原理:釣魚式攻擊通過偽裝成信譽卓著的法人媒體,從電子通訊中騙取用戶名、密碼等個人敏感信息;魚叉式釣魚攻擊則針對特定目標實施。

- 防御手段:保證網絡站點與用戶之間的安全傳輸;加強網絡站點的認證過程;即時清除網釣郵件;加強網絡站點的監管。

6. 水坑攻擊

- 原理:攻擊者先確定特定目標經常訪問的網站,入侵其中一個或多個網站并植入惡意軟件,以達到感染目標的目的。

- 防御手段:針對已知漏洞,應用最新的軟件修補程序消除網站感染漏洞;用戶監控確保所有軟件運行最新版本;運維人員監控網站和網絡,若檢測到惡意內容及時阻止流量。

1.3 信息安全要素

信息安全的核心要素包括五個方面:

- 保密性:確保信息不暴露給未授權實體或進程,即使信息被竊聽截取,攻擊者也無法知曉內容,可通過加密技術保障。

- 完整性:只有授權者能修改實體或進程,且可判別是否被修改,通過完整性鑒別機制防篡改。

- 可用性:授權實體可獲得服務,攻擊者不能占用資源阻礙授權者工作,通過訪問控制機制防止業務中斷。

- 可控性:對信息流向及行為方式進行授權范圍內的控制,通過授權機制、監視審計機制實現對網絡資源及信息的可控。

- 不可否認性:為安全問題提供調查依據和手段,通過審計、監控、防抵賴等機制實現信息安全的可審查性。

下一代防火墻技術

一、防火墻基礎:定義與核心術語

防火墻是位于內部網絡與外部網絡(或網絡不同區域)之間的安全系統,通過硬件或軟件形式,依據預設安全策略對網絡流量進行控制,實現隔離風險、保護內部網絡資源的目標。其核心功能是按照訪問控制規則決定網絡進出行為,防止黑客攻擊,保障網絡安全運行。

防火墻的核心術語圍繞 “安全區域” 展開:一臺防火墻擁有多個接口,每個接口歸屬唯一的安全區域,區域通過安全級別(0-100)區分,級別越高代表安全性要求越高。訪問控制規則以訪問控制列表(ACL)和安全級別為主要形式,規范不同區域間的流量交互。

二、工作層次與發展歷程:從簡單到智能

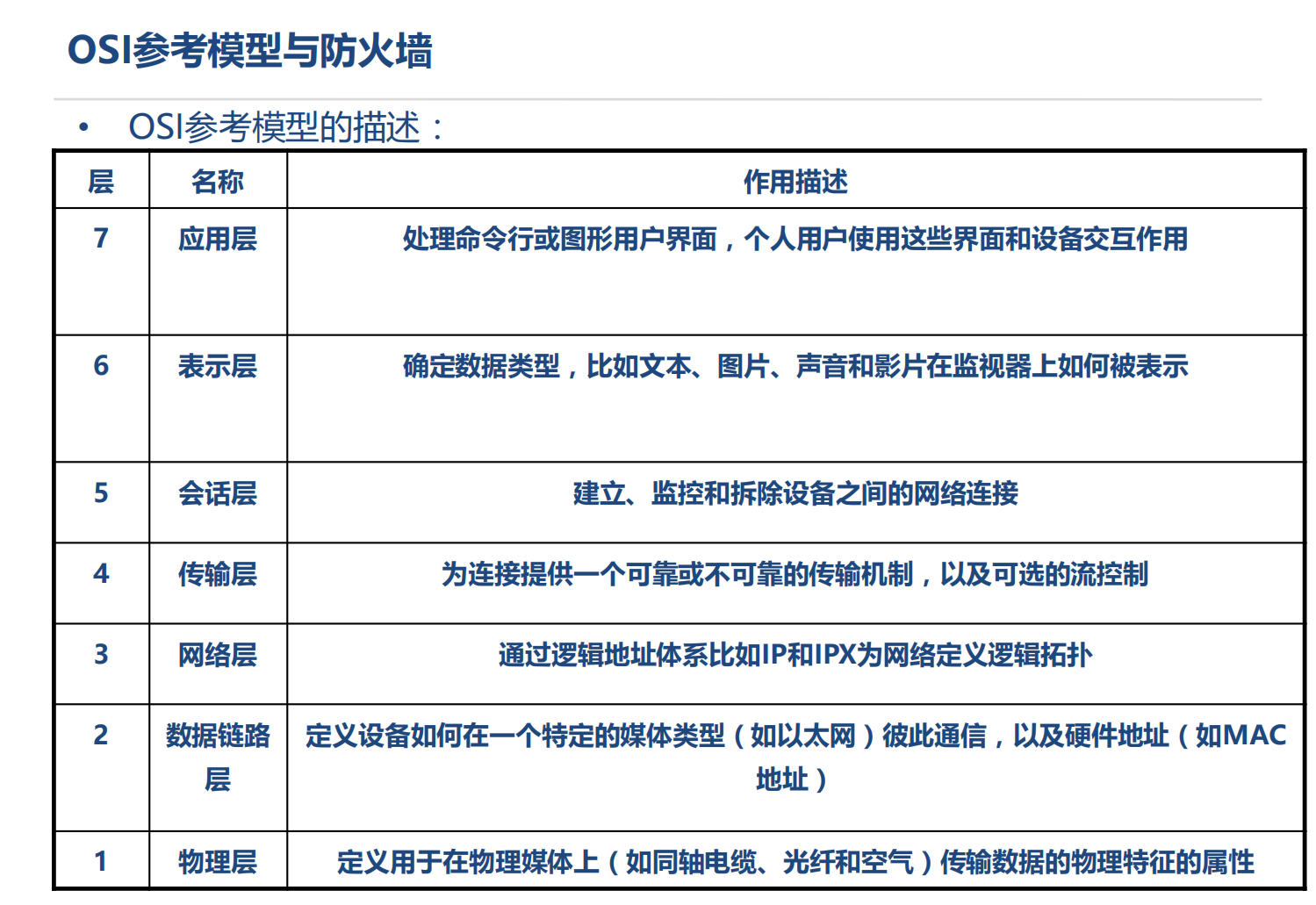

1. 工作層次:基于 OSI 模型的粒度控制

防火墻的防護能力與工作的 OSI 模型層次密切相關,能處理的層次越多,流量過濾的粒度越細。其可工作在 OSI 7 層模型中的第 3 層(網絡層)、第 4 層(傳輸層)、第 5 層(會話層)乃至第 7 層(應用層),通過對不同層次數據的解析與控制,實現精準的安全防護。

2. 發展歷程:五代演進適配時代需求

防火墻技術的發展伴隨網絡威脅變化不斷升級,歷經五代演進:

- 第一代(1990 年前后,PC 時代):軟件防火墻,聚焦主機威脅防護;

- 第二代(2000 年前后,網絡時代):硬件防火墻,強調基礎訪問控制;

- 第三代(互聯網時代):ASIC 防火墻,以性能提升為核心,支持 NAT 等功能;

- 第四代(2006 年,Web2.0 時代):統一威脅管理(UTM)防火墻,整合 IPS、AV、SSLVPN 等功能,強調深度防護;

- 第五代(2009 年起,云計算時代):“云” 防火墻,應對僵尸木馬、Netflow 異常等混合威脅,強調動態防護能力。

三、核心技術分類:從過濾到智能檢測

根據工作層面和技術原理,防火墻可分為多種類型,各有其適用場景與優劣:

1. 包過濾防火墻(3、4 層)

工作在網絡層和傳輸層,通過檢查 IP、TCP、UDP 等協議信息實現流量控制,類似交換機、路由器的 ACL 規則。

- 優點:速度快、性能高,可通過硬件實現;

- 缺點:無狀態管理,前后報文無關,無法處理網絡層以上信息,不支持應用層攻擊防護和連接認證,ACL 規則過多時配置復雜。

2. 狀態檢測防火墻(3、4、5 層)

在包過濾基礎上增加會話狀態跟蹤能力,通過 “會話表” 記錄連接狀態(初始化、數據傳輸、終止等),依據 TCP 頭中的 SYN、ACK 等控制代碼判斷連接合法性。

- 核心機制:會話表包含源 IP、源端口、目的 IP、目的端口、協議號等五元組信息,報文匹配會話表則直接轉發,未匹配則校驗規則后創建會話;

- 優點:知曉連接狀態,安全性更高;

- 缺點:無法檢測應用層協議內容(如 URL 過濾),不支持多通道連接(如 FTP),對 UDP、ICMP 等無狀態協議支持有限。

3. 應用網關防火墻(3、4、5、7 層)

又稱代理防火墻,通過軟件實現,先截取用戶連接請求并進行身份認證,認證通過后允許流量通過,可深度分析應用協議與數據。

- 核心能力:支持連接身份認證(如上網認證)、應用層數據檢測(如 URL 過濾、關鍵字管理);

- 優點:防護粒度深入應用層,安全性更強;

- 缺點:軟件處理消耗系統資源,僅支持 TCP 應用(如 HTTP、Telnet),可能需額外客戶端軟件。

4. 其他類型

- NAT 防火墻(3、4 層):聚焦網絡地址轉換,隱藏內部網絡結構;

- 基于主機的防火墻(3、4、7 層):部署于服務器或個人設備,針對性防護終端安全;

- 混合 / 硬件專用平臺防火墻(2、3、4、5、7 層):如 PIX、ASA 等,整合多層防護能力,適配復雜網絡環境。

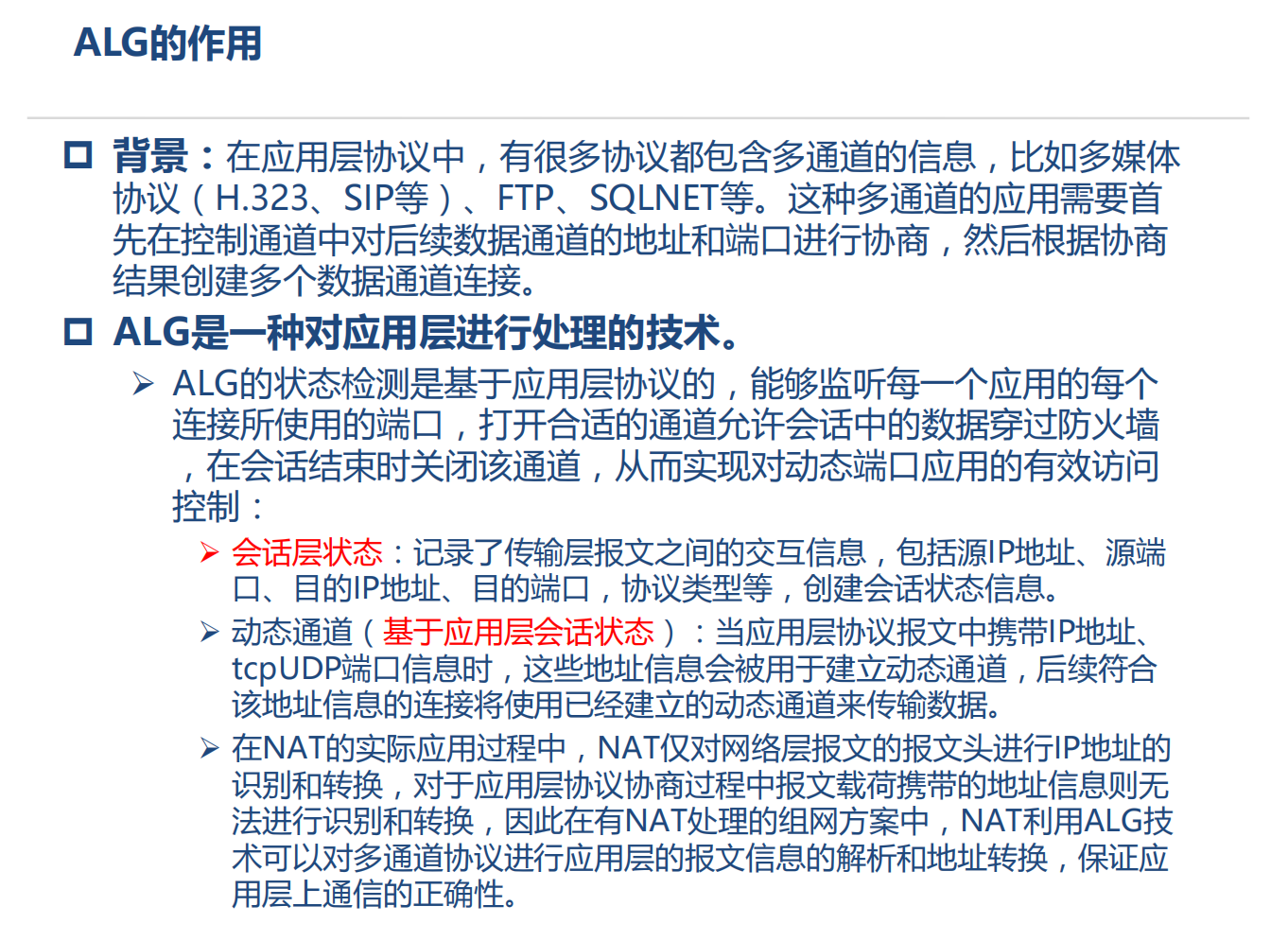

四、關鍵技術補充:ALG 與動態通道控制

在多通道應用(如 FTP、H.323、SIP)中,控制通道會協商后續數據通道的地址和端口,傳統防火墻難以識別動態端口。應用層網關(ALG)技術通過解析應用層協議報文,記錄協商的地址和端口,動態創建數據通道并控制訪問,確保多通道應用正常通信。同時,在 NAT 場景中,ALG 可解析應用層載荷中的地址信息并完成轉換,保障跨網絡通信的正確性。

五、工作模式:靈活適配網絡架構

防火墻的部署模式需根據網絡環境靈活選擇,主要包括三種:

1. 路由模式

- 核心特點:三層安全區域與三層接口映射,支持路由選擇、策略路由、NAT 等功能;

- 適用場景:作為網絡出口設備,替換原有路由設備,需參與網絡層路由轉發。

2. 透明模式

- 核心特點:作為二層設備,接口無需配置 IP(僅需管理 IP),通過學習 MAC 地址組建 MAC 表轉發數據,安全策略與路由模式一致;

- 優點:加入網絡時不改變原有 IP 規劃和路由鄰居關系,支持非 IP 數據、多播 / 廣播數據轉發;

- 適用場景:嵌入現有網絡環境,需在不調整網絡架構的前提下增強安全性。

3. 混合模式

同時支持路由模式和透明模式,既有三層安全區域與接口,也包含二層安全區域與接口,適配復雜異構網絡環境。

【阿里云OSS簡單介紹以及環境準備】)

)

:數學函數)

)