Elcomsoft Password Digger(EPD)是一款在?Windows?平臺上使用的工具,用于解密存儲在?macOS?鑰匙串中的信息。該工具可以將加密的鑰匙串內容導出到一個純文本 XML 文件中,方便查看和分析。一鍵字典構建功能可以將鑰匙串中的所有密碼導出為一個純文本文件,從而生成一個自定義的密碼恢復字典。包含所有用戶密碼的自定義字典可以加快破解加密文件或備份時的密碼恢復速度。系統鑰匙串和用戶鑰匙串均可被解密。

Mac OS X 使用鑰匙串來管理系統和用戶的密碼。系統密碼存儲在系統鑰匙串中,包括 Wi-Fi 密碼。

用戶鑰匙串可能包含高度敏感的認證信息,如網頁和賬戶密碼(包括用戶的 Apple ID 密碼)、VPN、RDP、FTP 和 SSH 密碼、Gmail 和 Microsoft Exchange 等郵件賬戶密碼、網絡共享密碼,以及 iWork 文檔密碼。第三方應用程序也可以在鑰匙串中存儲敏感信息。此外,鑰匙串還可能包含私鑰、證書、認證令牌和安全筆記。存儲在鑰匙串中的信息都經過安全加密。

雖然蘋果公司提供了 Keychain Access 這一內置工具,用于查看鑰匙串項,但使用起來不太方便,因為用戶需要重新輸入密碼才能訪問每個單獨的記錄。

Elcomsoft Password Digger 可以將 Mac OS 鑰匙串中的信息導出為一個純文本的解密 XML 文件,該文件可以導入任何支持 XML 的工具(包括 Microsoft Excel),方便查看鑰匙串內容。

請注意:未經授權或以其他非法方式獲得的文件的密碼及隨后的數據解密可能構成盜竊或其他違法行為,可能導致民事和/或刑事起訴。

Elcomsoft Password Digger(EPD)性能特點

只需點擊幾下,即可解密儲存在 macOS(OS X)鑰匙串中的信息,并為密碼恢復工具構建自定義詞典。

- 提取、解密和導出系統和所有用戶鑰匙串

- 使用用戶的真實密碼構建自定義詞典,以改進密碼恢復攻擊

- 使用提取的 Apple ID 密碼下載 iCloud 備份(使用 Elcomsoft Phone Breaker)

- 與使用 Apple Keychain Access 相比節省時間

- 將完整的鑰匙串數據導出到未加密的 XML 文件中

支持:所有版本的 macOS 直至最新版本(包括最新版本);macOS (OS X) 鑰匙串、Wi-Fi 密碼、Apple ID 密碼、iTunes 備份密碼、AirPort 和 TimeCapsule 密碼、網站和帳戶密碼、VPN、RDP、FTP 和 SSH 密碼、郵件帳戶(包括 Gmail 和 Microsoft Exchange)的密碼、網絡共享密碼、iWork 文稿密碼。

解密 Mac OS 鑰匙串

Elcomsoft Password Digger 是一個 Windows 工具,用于解密從 Mac OS 計算機提取的系統和用戶鑰匙串的內容。該工具將完整數據集導出到 XML 文件中,或構建過濾后的字典以與密碼恢復工具一起使用。系統和所有用戶鑰匙串都可以解密。

Elcomsoft Password Digger 可以訪問高度敏感的信息,包括 Wi-Fi 密碼、用戶的 Apple ID 和 iTunes 密碼、網站和電子郵件帳戶密碼以及其他敏感信息。

將 Elcomsoft Password Digger 與其他 ElcomSoft 工具一起使用,開辟了一種下載由用戶的 iPhone 或 iPad 創建的 iCloud 備份的方法(通過 Elcomsoft Phone Breaker),并通過生成自定義詞典(通過 Elcomsoft Distributed Password Recovery)提供更好的機會更快地破解其他密碼。

提取 macOS 密碼。構建自定義詞典

Elcomsoft Password Digger 提供一鍵式工具,可自動提取所有相關密碼并將其保存到經過過濾的純文本詞典中。

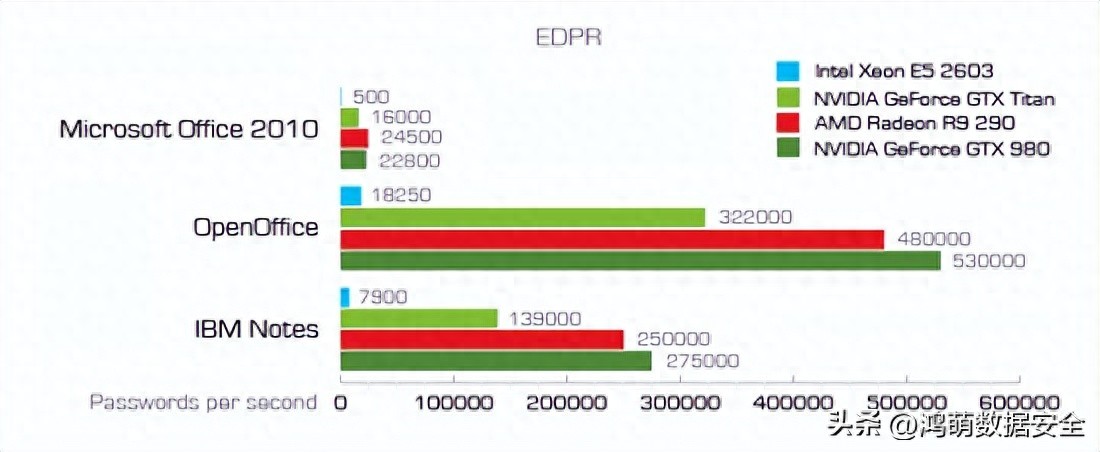

如果沒有高質量的字典,就不可能攻擊多種類型的密碼。即使使用 GPU 加速,某些類型的密碼(例如保護 Microsoft Office 2010-2013 文檔的密碼)也太慢,無法進行暴力破解。包含用戶其他密碼的自定義詞典對于協助此類攻擊非常寶貴。通過查看用戶密碼列表,專家可能能夠得出一個通用模式,為密碼恢復工具創建一組規則。

Elcomsoft Password Digger 可以一鍵生成高度相關的密碼詞典。通過提取存儲在用戶鑰匙串中的所有密碼并將它們保存到僅包含密碼的純過濾文本文件中,Elcomsoft Password Digger 允許構建一個高度相關的自定義詞典來破解強密碼。生成的文件可用于 Elcomsoft Distributed Password Recovery、Elcomsoft Password Recovery Bundle 以及單個密碼恢復工具的字典攻擊。

提取鑰匙串數據

為了使用 Elcomsoft Password Digger,專家需要一臺 Windows PC、從 Mac OS 中提取的鑰匙串文件以及用戶的身份驗證信息(Mac OS 登錄名和密碼或鑰匙串密碼,如果不同)。要解密系統密鑰鏈,該工具將需要必須從 Mac OS 計算機中提取的解密密鑰(需要管理權限才能從實時系統中提取文件)。

系統鑰匙串

- 從用戶的 Mac OS 系統中提取的鑰匙串文件

- 來自同一系統的解密密鑰

用戶鑰匙串

- 從用戶的 Mac OS 系統中提取的鑰匙串文件

- 用戶的本地登錄密碼或鑰匙串密碼(如果不同)

特點和優勢

- 訪問存儲在 Mac OS 鑰匙串中的加密信息

- 使用提取的 Apple ID 密碼下載 iCloud 備份(使用 Elcomsoft Phone Breaker)

- 解密系統和從 Mac OS 系統獲取的所有用戶鑰匙串

- 與使用 Apple Keychain Access 相比,節省了大量時間

- 將完整的鑰匙串數據導出到未加密的 XML 文件中

- 通過生成過濾后的純文本文件以用作自定義詞典(使用 Elcomsoft 分布式密碼恢復和其他工具)來加快密碼恢復速度

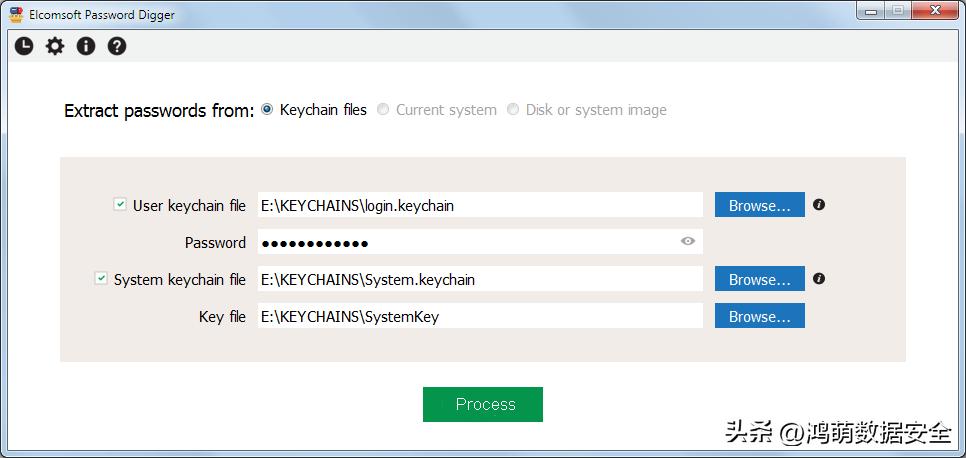

使用該程序

在主程序界面,選擇以下內容:

- 用戶鑰匙串文件的路徑(如 login.keychain 或 login.keychain-db)

- 用戶的密碼(如已設置)

- 系統鑰匙串文件的路徑

- 系統密鑰文件的路徑

選擇文件后(您可以只處理用戶鑰匙串、系統鑰匙串,或兩者都處理),請點擊“處理”;如果密碼不正確,程序將不允許您繼續。下一屏幕會顯示每個文件已處理的記錄數量:

可以將所有記錄導出為XML文件(適合進一步分析和/或報告),或僅保存密碼,從而生成類似字典或詞列表的文件,例如用其他軟件進行字典攻擊。包含密碼的文本文件按字母順序排序(重復項已移除)。XML文件則包含鑰匙串中的所有記錄,不僅包括密碼,還包括加密密鑰、令牌等,直到您設置“在XML輸出中忽略非密碼數據”選項為止。

獲取鑰匙串文件

為了使用 EPD 解密鑰匙串,首先需要的是鑰匙串本身。在 macOS 中,鑰匙串存儲在多個物理文件中。另外還有一個文件保存著系統鑰匙串的解密密鑰。您需要所有這些文件才能完全訪問加密的信息。

從一個活動的 macOS 系統中獲取鑰匙串文件,需要執行以下操作:

- 在某個地方創建一個新文件夾(例如桌面上的“KEYCHAINS”)

- 打開Terminal并輸入以下命令

cd Desktop/KEYCHAINS

- 將以下文件復制到當前文件夾(“KEYCHAINS”)中:

cp /Users/<username>/Library/Keychains/login.keychain .

cp /Library/Keychains/System.keychain .sudo cp /private/var/db/SystemKey .

注意:

- 您需要超級用戶權限才能提取 SystemKey,該文件包含用于解密系統鑰匙串的加密元數據。系統會提示您輸入密碼。

- 在 macOS 10.12 及更高版本中,鑰匙串文件名(在第一個命令中)是 login.keychain-db

- 每個“復制”命令的末尾都有一個句點。這不是格式錯誤;這個句點表示該文件將被復制到當前文件夾(在我們的例子中是“KEYCHAINS”)。

- <用戶名> 是您要提取其鑰匙串的用戶的名稱(當前登錄的用戶顯示在“$”符號之前)。

- 將“KEYCHAINS”文件夾的內容傳輸到安裝了 EPD 的 Windows PC;系統可能會再次提示您輸入 Mac 管理員密碼(因為 SystemKey 文件上設置了特殊權限)。

如果您有磁盤鏡像而不是活動的系統,則提取文件會更容易,因為您不需要超級用戶訪問權限或管理員密碼。只需掛載磁盤鏡像并使用您喜歡的文件管理器將所需的文件復制到您的 Windows 計算機。

掛載磁盤鏡像通常不是問題。如果您處理的是 DMG 鏡像,macOS 有內置的工具來掛載它。如果磁盤鏡像采用 EnCase .E01 格式,您需要使用第三方工具來掛載鏡像,例如 AccessData FTK Imager 或 GetData Forensic Imager。

)

配置IP封禁(防暴力破解))

——變量操作)

![[Linux入門] 初學者入門:Linux DNS 域名解析服務詳解](http://pic.xiahunao.cn/[Linux入門] 初學者入門:Linux DNS 域名解析服務詳解)

集成Mybatis-Plus和單元測試功能,以及問題解決)

)

)