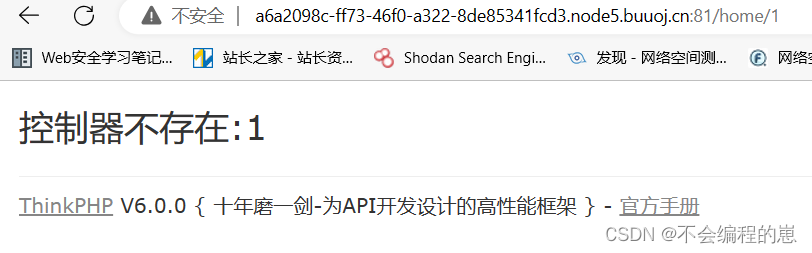

看標題就知道,這大概率是關于thinkphp的題目。先嘗試錯誤目錄使其報錯查看版本號

thinkphp v6.0.0,在網上搜索一下,這個版本有一個任意文件上傳漏洞。參考以下文章。

https://blog.csdn.net/god_zzZ/article/details/104275241先注冊一個賬戶,登錄時順手抓包。

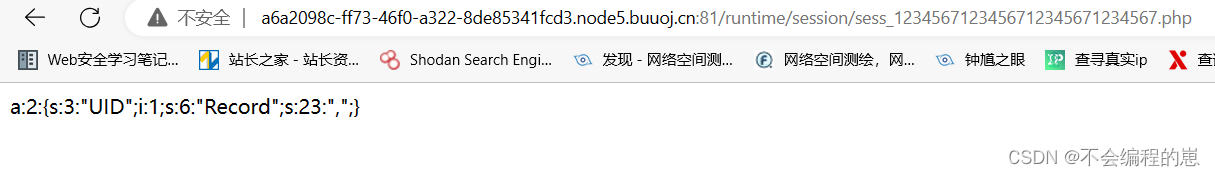

修改phpsessid=1234567123456712345671234567.php,長度一定要32位

登錄后搜索一句話木馬即可

?文件保存在/runtime/session下

因為源碼里還有拼接,最后的路徑是

/runtime/session/sess_1234567123456712345671234567.php

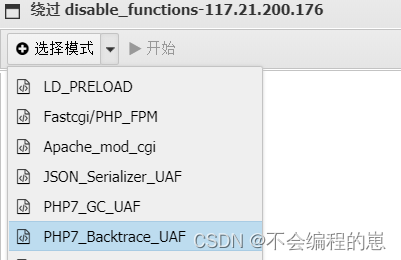

這一步就直接上蟻劍吧,欸,它又開了disable_function

回到上一步搜索一下<?= phpinfo();?>,看一下php版本

en,7.3.11版本的。

用蟻劍插件繞過

?

?

flag在根目錄下,同時還有readflag,直接讀取應該不行,執行readflag即可

----驅動TOF進行區域檢測)

中斷)

)

_Tutorial_imshow_origin_extent)

![[激光原理與應用-75]:激光器設計過程中,功率下降的主要原因大全](http://pic.xiahunao.cn/[激光原理與應用-75]:激光器設計過程中,功率下降的主要原因大全)