目錄

數據-方法&頭部&狀態碼

案例-文件探針

案例-登錄爆破

工具-Postman自構造使用

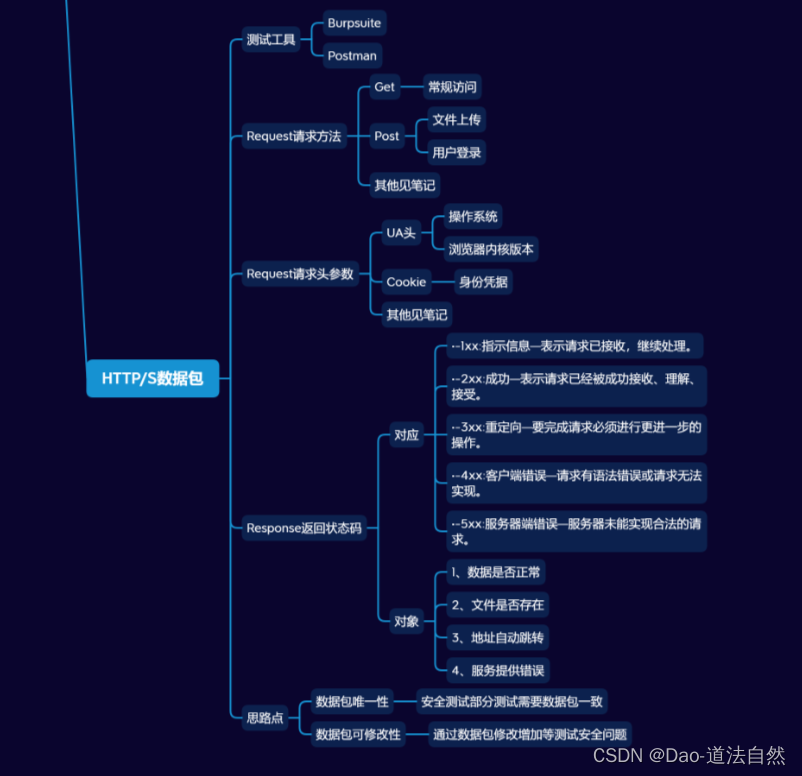

思維導圖

章節知識點:

應用架構:Web/APP/云應用/三方服務/負載均衡等

安全產品:CDN/WAF/IDS/IPS/蜜罐/防火墻/殺毒等

滲透命令:文件上傳下載/端口服務/Shell反彈等

抓包技術:HTTP/TCP/UDP/ICMP/DNS/封包/代理等

算法加密:數據編碼/密碼算法/密碼保護/反編譯/加殼等

數據-方法&頭部&狀態碼

Web通訊

加上代理之后

HTTP報文

請求報文

回復報文

請求包

1、常規請求-Get

2、用戶登錄-Post

?get:向特定資源發出請求(請求指定頁面信息,并返回實體主體);

?post:向指定資源提交數據進行處理請求(提交表單、上傳文件),又可能導致新的資源的建立或原有資源的修改;

?head:與服務器索與get請求一致的相應,響應體不會返回,獲取包含在小消息頭中的原信息(與get請求類

似,返回的響應中沒有具體內容,用于獲取報頭);

?put:向指定資源位置上上傳其最新內容(從客戶端向服務器傳送的數據取代指定文檔的內容),與post的區別是put為冪等,post為非冪等;

?trace:回顯服務器收到的請求,用于測試和診斷。trace是http8種請求方式之中最安全的l

?delete:請求服務器刪除request-URL所標示的資源*(請求服務器刪除頁面)

?option:返回服務器針對特定資源所支持的HTML請求方法 或web服務器發送*測試服務器功能(允許客戶 端查看服務器性能);

?connect : HTTP/1.1協議中能夠將連接改為管道方式的代理服務器1、UA頭-設備平臺

2、Cookie-身份替換

返回包

狀態碼

1、數據是否正常

2、文件是否存在

3、地址自動跳轉

4、服務提供錯誤

注:容錯處理識別

?-1xx:指示信息—表示請求已接收,繼續處理。

?-2xx:成功—表示請求已經被成功接收、理解、接受。

?-3xx:重定向—要完成請求必須進行更進一步的操作。

?-4xx:客戶端錯誤—請求有語法錯誤或請求無法實現。

?-5xx:服務器端錯誤—服務器未能實現合法的請求。

?200?OK:客戶端請求成功

?301?redirect:頁面永久性移走,服務器進行重定向跳轉;

?302?redirect:頁面暫時性移走,服務器進行重定向跳轉,具有被劫持的安全風險;

?400?BadRequest:由于客戶端請求有語法錯誤,不能被服務器所理解;

?401?Unauthonzed:請求未經授權。

?403?Forbidden:服務器收到請求,但是拒絕提供服務。

?404?NotFound:請求的資源不存在,例如,輸入了錯誤的URL;

?500?InternalServerError:服務器發生不可預期的錯誤,無法完成客戶端的請求;

?503?ServiceUnavailable:服務器當前不能夠處理客戶端的請求

在滲透測試時,最好使用原本的數據包

Cookie是標識用戶身份的,使用管理員的Cookie即可繞過密碼輸入而訪問后臺

以文件判斷

案例-文件探針

目錄掃描思路

- 抓取頁面數據包

- 將數據包發送至Intruder(Intruder模塊是一個定制的高度可配置的工具,對web應用程序進行自動化攻擊,如:枚舉標識符,收集有用的數據,以及使用fuzzing 技術探測常規漏洞。)

- 首先點擊clean清除所有§§,在GET /§11§ HTTP/1.1中間加入11并選中11按下add§

- 點擊Payloads,add添加需要替換的文件名稱,點擊Options修改error handing,將Payload Encoding取消選中

- 點擊Intruder,Start獲取到響應頁面是否正常訪問

這個一般取消,他會把payloadURL編碼,有影響

案例-登錄爆破

登陸爆破思路

- 抓取登錄失敗的數據包

- 發送至Intruder,首先點擊clean清除所有§§,選中明文密碼和加密密碼add§,模式選用Cluster bomb,也就是兩個不同字典進行替換

- 通過加入字典來一一識別爆破,字典是明文,先判斷出此密碼的加密方式,開啟burp應用自帶的密文加密

- 在桌面創建字典.txt,分別添加進1,2字典的位置,2字典還要多個步驟設計加密過程,選中Payload Processing添加Add,加密格式為Hash,MD5.

- 最后查看數據返回302的加密密文全部是一樣的,這就是登錄密文

工具-Postman自構造使用

這個工具是用來自寫構建HTTP數據包,主要用來測試API接口居多

中文安裝:Postman中文版,竟如此簡單,真香 - 知乎

思維導圖

?

C++的std::promise)

使用(DDL、DML,DQL))