目錄

第二十四題CrackRTF

第二十五題[2019紅帽杯]easyRE1

第二十四題CrackRTF

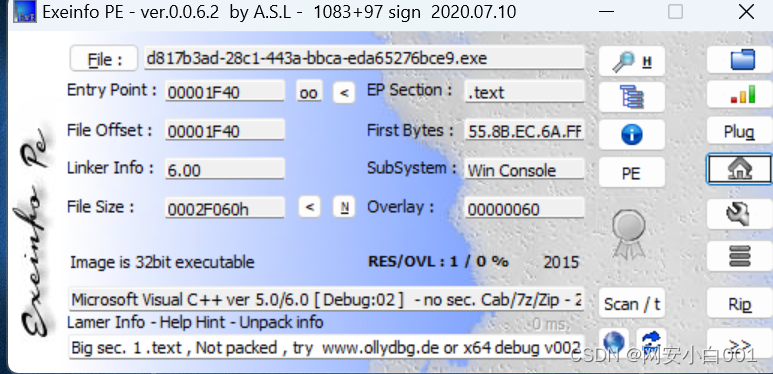

查殼

無殼,32位,用32位IDA打開,打開后的main函數很短,可以找到一句“jmz? _main_0”——跳轉到 _main_0,說明真正的主函數是_main_0,跟進。

int __cdecl main_0(int argc, const char **argv, const char **envp)

{DWORD v3; // eaxDWORD v4; // eaxchar Str[260]; // [esp+4Ch] [ebp-310h] BYREFint v7; // [esp+150h] [ebp-20Ch]char String1[260]; // [esp+154h] [ebp-208h] BYREFchar Destination[260]; // [esp+258h] [ebp-104h] BYREFmemset(Destination, 0, sizeof(Destination));memset(String1, 0, sizeof(String1));v7 = 0;printf("pls input the first passwd(1): ");scanf("%s", Destination);if ( strlen(Destination) != 6 ){printf("Must be 6 characters!\n");ExitProcess(0);}v7 = atoi(Destination);if ( v7 < 100000 )ExitProcess(0);strcat(Destination, "@DBApp");v3 = strlen(Destination);sub_40100A((BYTE *)Destination, v3, String1);if ( !_strcmpi(String1, "6E32D0943418C2C33385BC35A1470250DD8923A9") ){printf("continue...\n\n");printf("pls input the first passwd(2): ");memset(Str, 0, sizeof(Str));scanf("%s", Str);if ( strlen(Str) != 6 ){printf("Must be 6 characters!\n");ExitProcess(0);}strcat(Str, Destination);memset(String1, 0, sizeof(String1));v4 = strlen(Str);sub_401019((BYTE *)Str, v4, String1);if ( !_strcmpi("27019e688a4e62a649fd99cadaafdb4e", String1) ){if ( !(unsigned __int8)sub_40100F(Str) ){printf("Error!!\n");ExitProcess(0);}printf("bye ~~\n");}}return 0;

}代碼分析:初始化Destination和string1兩個字符串數組,令v7的值為0,用Destination接收輸入的密碼一,根據后面的判斷可以確定密碼一有6位,把Destination的值轉化為整型賦給v7,將Destination的值與“@DBApp”連接起來,把“Destination”的長度賦給v3,調用函數sub_40100A(參數為Destination,v3,string1),if判斷,如果string1的值與“6E32D0943418C2C33385BC35A1470250DD8923A9”相等,繼續,用str接受密碼2(同樣是6位),將str的長度賦值給v4,調用sub_401019(參數為str,v4,string1),if嵌套,如果string1與27019e688a4e62a649fd99cadaafdb4e相等,且sub_40100F(Str)為0,繼續輸出。

解題關鍵在于那兩個函數,先考慮加密,用插件檢索一下是否有加密算法。

存在加密,但不好判斷是什么加密方式,跟進第一個函數。

int __cdecl sub_401230(BYTE *pbData, DWORD dwDataLen, LPSTR lpString1)

{DWORD i; // [esp+4Ch] [ebp-28h]CHAR String2[4]; // [esp+50h] [ebp-24h] BYREFBYTE v6[20]; // [esp+54h] [ebp-20h] BYREFDWORD pdwDataLen; // [esp+68h] [ebp-Ch] BYREFHCRYPTHASH phHash; // [esp+6Ch] [ebp-8h] BYREFHCRYPTPROV phProv; // [esp+70h] [ebp-4h] BYREFif ( !CryptAcquireContextA(&phProv, 0, 0, 1u, 0xF0000000) )return 0;if ( CryptCreateHash(phProv, 0x8004u, 0, 0, &phHash) ){if ( CryptHashData(phHash, pbData, dwDataLen, 0) ){CryptGetHashParam(phHash, 2u, v6, &pdwDataLen, 0);*lpString1 = 0;for ( i = 0; i < pdwDataLen; ++i ){wsprintfA(String2, "%02X", v6[i]);lstrcatA(lpString1, String2);}CryptDestroyHash(phHash);CryptReleaseContext(phProv, 0);return 1;}else{CryptDestroyHash(phHash);CryptReleaseContext(phProv, 0);return 0;}}else{CryptReleaseContext(phProv, 0);return 0;}

}通過查詢標識符0x8004u,發現是sha加密。

寫腳本,解出密碼一:

import hashlib

string = '@DBApp'

for i in range(100000, 999999):flag = str(i) + stringx = hashlib.sha1(flag.encode("UTF8"))y = x.hexdigest()if "6E32D0943418C2C33385BC35A1470250DD8923A9" == y:print(flag)break

密碼一:123321

跟進第二個函數。

int __cdecl sub_401040(BYTE *pbData, DWORD dwDataLen, LPSTR lpString1)

{DWORD i; // [esp+4Ch] [ebp-24h]CHAR String2[4]; // [esp+50h] [ebp-20h] BYREFBYTE v6[16]; // [esp+54h] [ebp-1Ch] BYREFDWORD pdwDataLen; // [esp+64h] [ebp-Ch] BYREFHCRYPTHASH phHash; // [esp+68h] [ebp-8h] BYREFHCRYPTPROV phProv; // [esp+6Ch] [ebp-4h] BYREFif ( !CryptAcquireContextA(&phProv, 0, 0, 1u, 0xF0000000) )return 0;if ( CryptCreateHash(phProv, 0x8003u, 0, 0, &phHash) ){if ( CryptHashData(phHash, pbData, dwDataLen, 0) ){CryptGetHashParam(phHash, 2u, v6, &pdwDataLen, 0);*lpString1 = 0;for ( i = 0; i < pdwDataLen; ++i ){wsprintfA(String2, "%02X", v6[i]);lstrcatA(lpString1, String2);}CryptDestroyHash(phHash);CryptReleaseContext(phProv, 0);return 1;}else{CryptDestroyHash(phHash);CryptReleaseContext(phProv, 0);return 0;}}else{CryptReleaseContext(phProv, 0);return 0;}

}查詢標識符0x8003u,發現是md5加密,可以用工具網站在線解密。

解得~!3a@0123321@DBApp,這個字符串是由str和Destination連接而成,因此密碼二是~!3a@0

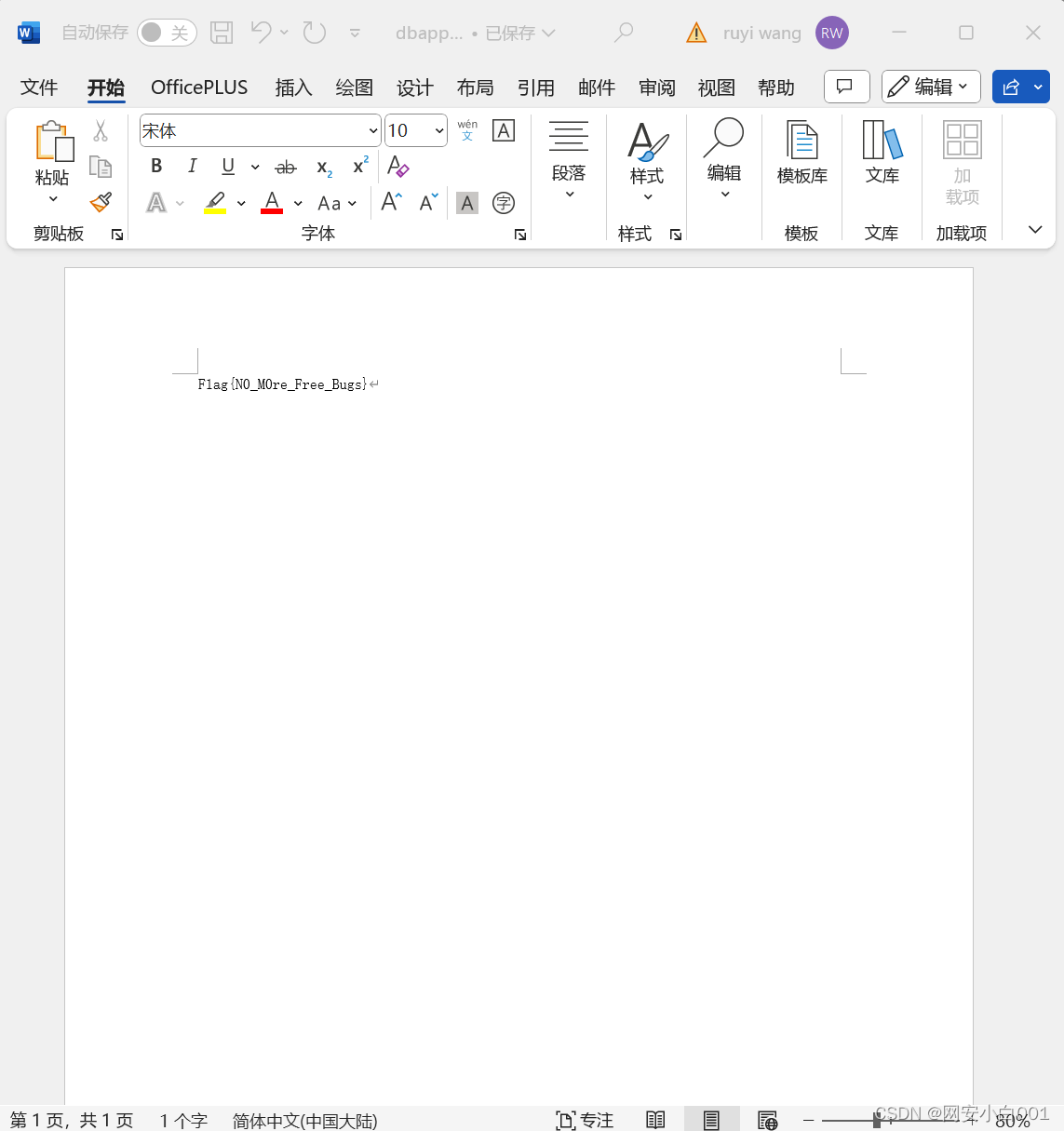

將兩個密碼帶入程序中驗證。

運行成功,生成了一個新的文件,打開后里面就是flag

第二十五題[2019紅帽杯]easyRE1

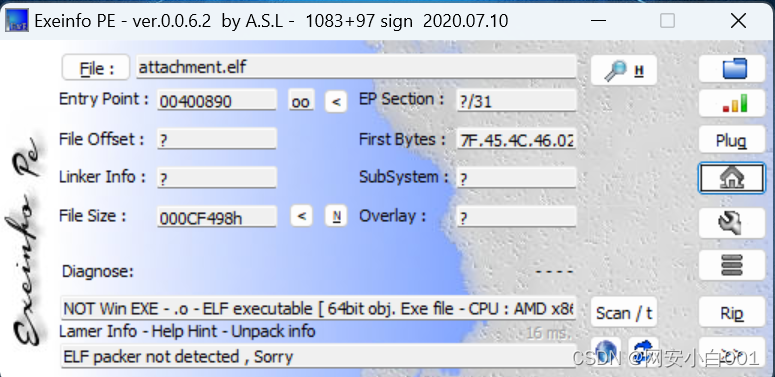

查殼

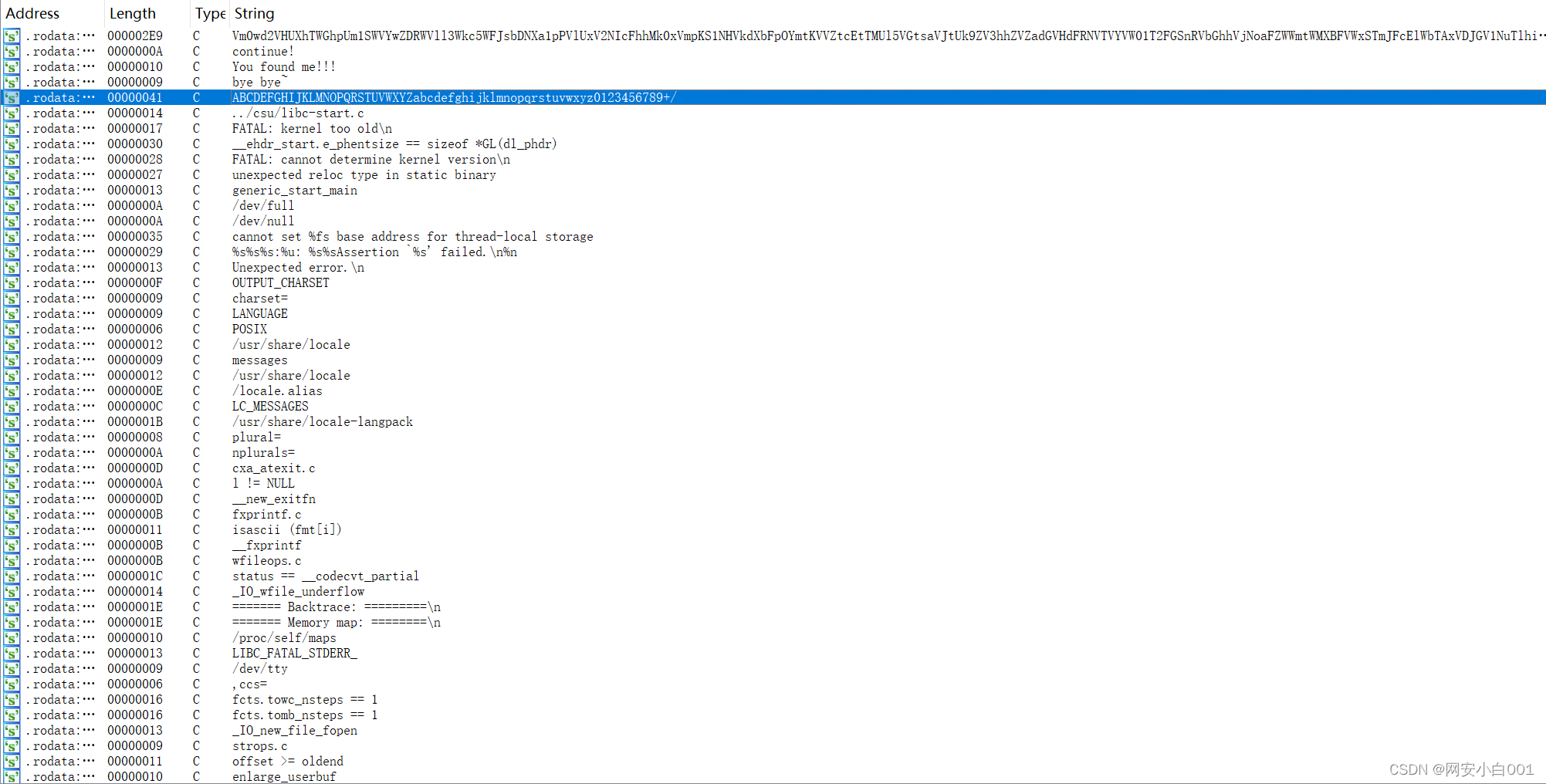

64位ELF文件,無殼,用64位IDA打開,檢索字符串

發現了一個類似字母表的結構,可能是base64加密,使用插件檢索加密方式。

的確是base64加密,再回到檢索字符串的界面,可以看到有一個字符串“'You found me!!!'”,對其交叉引用找到函數,反匯編查看偽代碼。

__int64 sub_4009C6()

{__int64 result; // raxint i; // [rsp+Ch] [rbp-114h]__int64 v2; // [rsp+10h] [rbp-110h]__int64 v3; // [rsp+18h] [rbp-108h]__int64 v4; // [rsp+20h] [rbp-100h]__int64 v5; // [rsp+28h] [rbp-F8h]__int64 v6; // [rsp+30h] [rbp-F0h]__int64 v7; // [rsp+38h] [rbp-E8h]__int64 v8; // [rsp+40h] [rbp-E0h]__int64 v9; // [rsp+48h] [rbp-D8h]__int64 v10; // [rsp+50h] [rbp-D0h]__int64 v11; // [rsp+58h] [rbp-C8h]char v12[13]; // [rsp+60h] [rbp-C0h] BYREFchar v13[4]; // [rsp+6Dh] [rbp-B3h] BYREFchar v14[19]; // [rsp+71h] [rbp-AFh] BYREFchar v15[32]; // [rsp+90h] [rbp-90h] BYREFint v16; // [rsp+B0h] [rbp-70h]char v17; // [rsp+B4h] [rbp-6Ch]char v18[72]; // [rsp+C0h] [rbp-60h] BYREFunsigned __int64 v19; // [rsp+108h] [rbp-18h]v19 = __readfsqword(0x28u);qmemcpy(v12, "Iodl>Qnb(ocy", 12);v12[12] = 127;qmemcpy(v13, "y.i", 3);v13[3] = 127;qmemcpy(v14, "d`3w}wek9{iy=~yL@EC", sizeof(v14));memset(v15, 0, sizeof(v15));v16 = 0;v17 = 0;sub_4406E0(0LL, v15, 37LL);v17 = 0;if ( sub_424BA0(v15) == 36 ){for ( i = 0; i < (unsigned __int64)sub_424BA0(v15); ++i ){if ( (unsigned __int8)(v15[i] ^ i) != v12[i] ){result = 4294967294LL;goto LABEL_13;}}sub_410CC0("continue!");memset(v18, 0, 65);sub_4406E0(0LL, v18, 64LL);v18[39] = 0;if ( sub_424BA0(v18) == 39 ){v2 = sub_400E44(v18);v3 = sub_400E44(v2);v4 = sub_400E44(v3);v5 = sub_400E44(v4);v6 = sub_400E44(v5);v7 = sub_400E44(v6);v8 = sub_400E44(v7);v9 = sub_400E44(v8);v10 = sub_400E44(v9);v11 = sub_400E44(v10);if ( !(unsigned int)sub_400360(v11, off_6CC090) ){sub_410CC0("You found me!!!");sub_410CC0("bye bye~");}result = 0LL;}else{result = 4294967293LL;}}else{result = 0xFFFFFFFFLL;}

LABEL_13:if ( __readfsqword(0x28u) != v19 )sub_444020();return result;

}將"Iodl>Qnb(ocy"賦值給v12,將v12的第12位賦值為127,ASCII碼127對應刪除命令,所以應該是刪除v12的第十二位。下面函數同理,將"y.i"賦值給v13,刪除第三位。將"d`3w}wek9{iy=~yL@EC"

賦值給v14。將v15全部位初始化為0,如果v15長度為36,遍歷v15,如果(v15[i] ^ i) 不等于?v12[i]?

將result 賦值為?4294967294LL,跳轉到LABEL_13。跟進這個函數,發現與flag無關,根據上面的if循環嵌套語句寫一個腳本。

str = [73, 111, 100, 108, 62, 81, 110, 98, 40, 111, 99, 121, 127, 121, 46, 105, 127, 100, 96, 51, 119, 125, 119, 101, 107, 57, 123, 105, 121, 61, 126, 121, 76, 64, 69, 67]

flag = ""

for i in range(0, 35):flag += chr(str[i] ^ i)

print(flag)

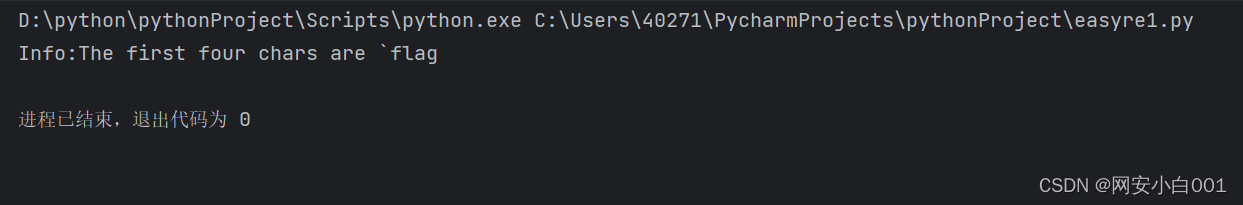

前四個字符是flag

繼續分析sub_400E44函數:

__int64 __fastcall sub_400E44(__int64 a1)

{int v2; // [rsp+18h] [rbp-28h]int v3; // [rsp+1Ch] [rbp-24h]__int64 v4; // [rsp+20h] [rbp-20h]__int64 v5; // [rsp+30h] [rbp-10h]__int64 v6; // [rsp+38h] [rbp-8h]v5 = sub_424BA0(a1);if ( v5 % 3 )v4 = 4 * (v5 / 3 + 1);elsev4 = 4 * (v5 / 3);v6 = sub_41EF60(v4 + 1);*(_BYTE *)(v4 + v6) = 0;v2 = 0;v3 = 0;while ( v2 < v4 - 2 ){*(_BYTE *)(v6 + v2) = BASE64_table_4A26C0[*(_BYTE *)(v3 + a1) >> 2];*(_BYTE *)(v6 + v2 + 1LL) = BASE64_table_4A26C0[(16 * (*(_BYTE *)(v3 + a1) & 3)) | (*(_BYTE *)(v3 + 1LL + a1) >> 4)];*(_BYTE *)(v6 + v2 + 2LL) = BASE64_table_4A26C0[(4 * (*(_BYTE *)(v3 + 1LL + a1) & 0xF)) | (*(_BYTE *)(v3 + 2LL + a1) >> 6)];*(_BYTE *)(v6 + v2 + 3LL) = BASE64_table_4A26C0[*(_BYTE *)(v3 + 2LL + a1) & 0x3F];v3 += 3;v2 += 4;}if ( v5 % 3 == 1 ){*(_BYTE *)(v2 - 2LL + v6) = 61;*(_BYTE *)(v2 - 1LL + v6) = 61;}else if ( v5 % 3 == 2 ){*(_BYTE *)(v2 - 1LL + v6) = 61;}return v6;

}能看到base64加密。

所以函數sub_400E44應該是加密操作。分析sub_400360發現該函數是strcmp,將v11與off_6CC090比較,如果非零,輸出“You found me!!!”

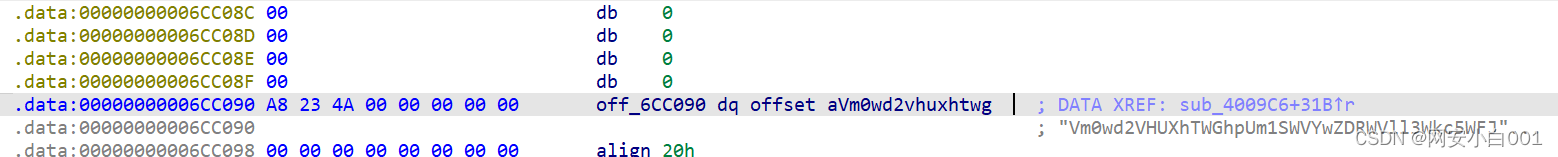

跟進off_6CC090。

繼續跟進aVm0wd2vhuxhtwg。

對其進行多次base64解碼。

找到一個網址,復制打開,發現網站可以說是與flag沒有任何關系,應該是被坑了。

查看一下下面的數據,對其交叉引用得到一個新函數。

unsigned __int64 sub_400D35()

{unsigned __int64 result; // raxunsigned int v1; // [rsp+Ch] [rbp-24h]int i; // [rsp+10h] [rbp-20h]int j; // [rsp+14h] [rbp-1Ch]unsigned int v4; // [rsp+24h] [rbp-Ch]unsigned __int64 v5; // [rsp+28h] [rbp-8h]v5 = __readfsqword(0x28u);v1 = sub_43FD20(0LL) - qword_6CEE38;for ( i = 0; i <= 1233; ++i ){sub_40F790(v1);sub_40FE60();sub_40FE60();v1 = sub_40FE60() ^ 0x98765432;}v4 = v1;if ( ((unsigned __int8)v1 ^ byte_6CC0A0[0]) == 102 && (HIBYTE(v4) ^ (unsigned __int8)byte_6CC0A3) == 103 ){for ( j = 0; j <= 24; ++j )sub_410E90((unsigned __int8)(byte_6CC0A0[j] ^ *((_BYTE *)&v4 + j % 4)));}result = __readfsqword(0x28u) ^ v5;if ( result )sub_444020();return result;

}分析:賦值v1,再將v1賦值v4,如果高字節與低字節異或為“f”和“g”(四個字節異或很有可能是“flag”),循環取出v1的四個字節與*((_BYTE *)&v4 + j % 4))異或。

提取byte_6CC0A0的數據,寫腳本:

data = [0x40, 0x35, 0x20, 0x56, 0x5D, 0x18, 0x22, 0x45, 0x17, 0x2F, 0x24, 0x6E, 0x62, 0x3C, 0x27, 0x54, 0x48, 0x6C,0x24, 0x6E, 0x72, 0x3C, 0x32, 0x45, 0x5B]

string = ['f', 'l', 'a', 'g']

data2 = []

flag = ""

for i in range(4):data2.append(data[i] ^ ord(string[i]))

for i in range(len(data)):flag += chr(data[i] ^ data2[i % 4])

print(flag)

解得flag為flag{Act1ve_Defen5e_Test}

)

查詢)

23-170)