近日,網絡安全公司Palo Alto Networks威脅研究部門Unit 42發博稱,已確認Cardinal RAT自2017年4月起對兩家從事外匯和加密交易軟件開發的以色列金融科技公司發起過攻擊。

Cardinal RAT是可遠程訪問特洛伊木馬(RAT),攻擊者可遠程控制系統,2017年Palo Alto Networks首次發現了Cardinal RAT,但在這兩年中,并沒有發現其有攻擊行為。

Cardinal RAT使用了一種新的技術來感染計算機,使用一個名為Carp的下載程序和Microsoft Excel文檔中的惡意宏將源代碼編譯成可執行文件,然后部署惡意軟件。此外,Cardinal RAT可能還與基于JavaScript的惡意軟件(稱為EVILNUM)存在關聯。

最新發現的Cardinal RAT版本進行了一系列的更新,同時應用很多新技術,例如速記式加密。速記式加密是一種對數據加密的算法,其最大的優點在于,當把深度信息隱藏到基本視頻以后,并沒有給視頻帶來任何明顯的變化,而且視頻的數據量的大小也不會被改變。

Cardinal RAT惡意軟件使用嵌入到Bitmap(BMP)映像文件中的數據,該文件在安裝期間加載到受害者的計算機上。表面看似是一個無害的圖標,但是一旦打開之后,嵌入的惡意代碼就會被解碼執行,啟動攻擊,竊取用戶名、密碼等敏感數據,甚至是電腦截屏,然后將數據傳回給惡意軟件運營商,以達到竊取加密貨幣的目的。

例外,Unit 42還表示Cardinal RAT存在以下行為:

- 收集信息

- 更新設置

- 充當反向代理

- 執行命令

- 自行卸載

- 恢復密碼

- 下載并執行新文件

- 鍵盤記錄

- 捕獲屏幕截圖

- Cardinal RAT自動更新

- 清除瀏覽器中的cookie

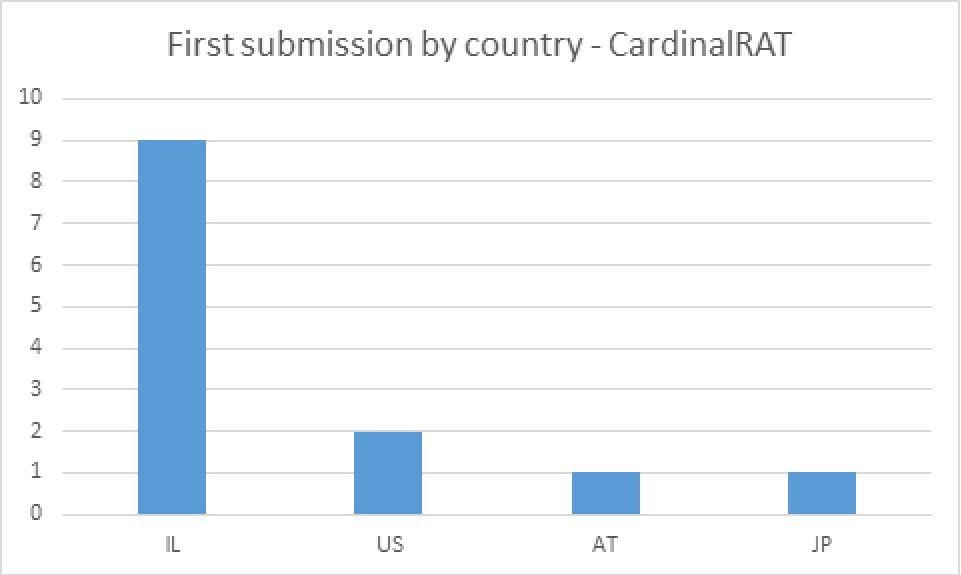

以色列是Cardinal RAT攻擊的重點對象,不僅這次Unit 42發現的兩家被攻擊的金融科技公司都來自以色列,另外查看提交給Virustotal的文件,有13個Carp下載程序文檔,通過上圖,我們可以看到有9個文檔的第一提交者是來自以色列。

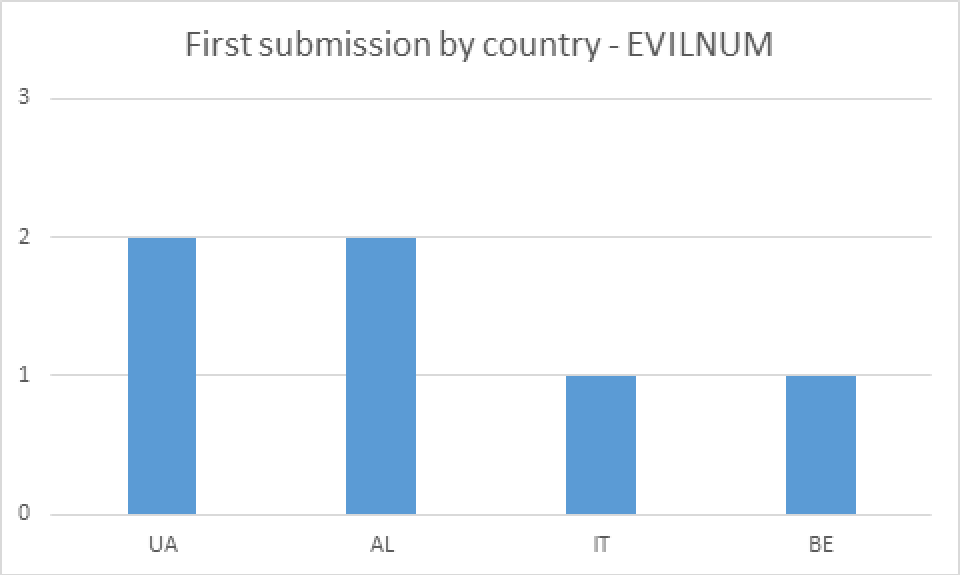

對比Cardinal RAT的文檔提交情況,EVILNUM的地理分布情況就比較平均。

由于惡意軟件是通過附加到垃圾郵件的誘餌文件進入電腦中,并發送給潛在的加密貨幣交易者。因此,Unit 42給出了這樣的建議:要具備有效的垃圾郵件過濾、適當的系統管理和最新Windows主機。除此之外,下面這三天防御措施也要提上日程:

- 不允許lnk文件作為附件的入站電子郵件,不允許包含單個lnk文件的附加zip文件作為附件的入站電子郵件;

- 不允許來自文檔包含宏的外部源的入站電子郵件,除非配置了正確的策略;

- 強制父子進程策略以限制惡意軟件使用腳本語言。

還是怎樣...)