前言:

????之前搭建過程中找了5-6個教程一起看,真是累,難道就沒有寫的詳細一點,一次成功的嗎,基于此花了一下午制作了本教程,實際測試2遍均成功,懶人福音。

基礎環境:

系統:Centos6.5 64X

Open***:2.3.14

安裝:

Windows版

Linux版

問題:

Windows版有路由推送、用戶名密碼驗證方面的問題,不推薦使用。建議安裝Linux版

附件中有密碼檢查腳本,配置文件等。

?

0基礎環境

#關閉selinux

setenforce?0

sed?-i?'/^SELINUX=/c\SELINUX=disabled'?/etc/selinux/config

#清空防火墻

iptables -F

iptables -X

#啟動smb共享,可以看到還沒有安裝。

#安裝Samba共享,后面有需要。

yum -y install samba

mkdir /home/samba

調整權限:chown nobody:nobody /home/samba/

創建測試文件:touch /home/samba/1.txt

#修改配置文件

vim /etc/samba/smb.conf

修改

security = share//表示允許匿名訪問

workgroup = WORKGROUP//和windows主機相同

末尾追加

?

?

#啟動Samba

service smb restart

#添加開機啟動

chkconfig smb on

#在windows主機輸入\\服務器IP訪問可以看到1.txt

#安裝openssl和lzo,lzo用于壓縮通訊數據加快傳輸速度.

yum?-y?install?openssl?openssl-devel lzo

#安裝epel源

rpm?-ivh?http://mirrors.sohu.com/fedora-epel/6/x86_64/epel-release-6-8.noarch.rpm

sed?-i?'s/^mirrorlist=https/mirrorlist=http/'?/etc/yum.repos.d/epel.repo

1安裝open***

#安裝主程序

yum -y install open*** easy-rsa

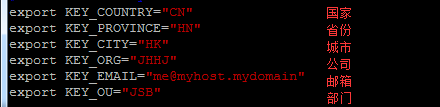

#修改基本信息

cd ?/usr/share/easy-rsa/2.0/

chmod +x *

vim vars

????????

?

#清除keys目錄下所有與證書相關的文件

#下面步驟生成的證書和密鑰都在/usr/share/easy-rsa/2.0/keys目錄里

source?vars//這里會提示一個東西,不用管它。

./clean-all

#生成根證書ca.crt和根密鑰ca.key(一路按回車即可)

./build-ca

?

?

?

#生成服務端證書和密鑰

./build-key-server?server

?

#為客戶端生成證書 (后面要換成賬號名+密碼認證這一步可以省略。)

#創建dh密鑰

./build-dh//按電腦性能決定,等一會,不要亂動。

?

#查看文件是否都有

?

?

#將剛才創建的密鑰文件拷貝出來

cd keys

cp ?ca.crt dh2048.pem server.crt server.key ?/etc/open***/

#拷貝主配置文件(可選,方式一)

cd /usr/share/doc/open***-2.3.14/sample/sample-config-files/

cp ?server.conf ?/etc/open***/

#拷貝主配置文件(可選,方式二,建議使用,兩者區別是方式一是默認文件,方式二是我修改過)

將文件內的server.conf通過smb共享拷貝到服務器上

#在服務器上轉移拷貝過來的文件

cp /home/samba/server.conf ?/etc/open***/

?

?

#修改配置文件

cd /etc/open***/

vim server.conf

?

?

#下載用戶名密碼檢查腳本

????? ?wget http://open***.se/files/other/checkpsw.sh

修改vim checkpsw.sh

?

?

添加執行權限

chmod +x checkpsw.sh

創建用戶名密碼文件

vim userfile.sh

?

?

?

#文件屬性調整

chown nobody:nobody userfile.sh

#確認權限

ls -l

?

?

#拷貝客戶端證書文件

cp ca.crt /home/samba

2添加防火墻規則

#允許ssh端口通過

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -P OUTPUT ACCEPT

#允許open***的端口連接

iptables -A INPUT -p tcp --dport 1194 -j ACCEPT

#配置open***的nat功能

ifconfig查看接口是否為etho,有些服務器是em1.

?

?

?

?

iptables -t nat -A POSTROUTING -s 10.10.10.0/24 -o eth0 -j MASQUERADE

#開啟系統的路由功能

echo "1" > /proc/sys/net/ipv4/ip_forward

#添加FORWARD白名單

iptables -A FORWARD -i tun+ -j ACCEPT

#允許虛擬網段的所有連接

?iptables -A INPUT -s 10.10.10.0/24 -j ACCEPT

#保持已經建立的連接

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

service iptables save

service iptables start

3啟動服務

/etc/init.d/open*** start

#添加自動啟動

chkconfig open*** on

?

4到此服務端所有配置已完成,確認所有文件存在,權限正確。

?

?

?

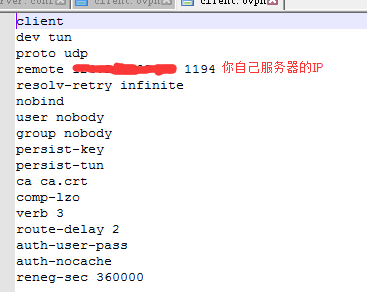

5客戶端配置

#客戶端安裝,去官網下載,一路默認下一步。

訪問服務器共享目錄\\xxxx 拷貝ca.crt,放到安裝目錄的config目錄中。

拷貝文件內的client.o***,放到安裝目錄的config目錄中。

修改client.o***內容如下,這個文件需要用高級文件編輯工具打開。

?

?

#雙擊桌面open***圖標運行,右擊桌面右下角圖標,Connect連接,輸入用戶名密碼。連接成功

?

?

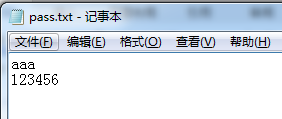

#實現客戶端自動登錄

修改client.o***配置文件,將auth-user-pass改為auth-user-pass pass.txt

在config目錄中新建pass.txt

內容為兩行,第一行為***用戶名,第二行為密碼.

重新運行Open×××,即可不輸密碼登錄***了!

?

?

轉載于:https://blog.51cto.com/7677973/1896808

要點分析.doc)

_異步通知技術)

答案,陜理工高級語言程序計實驗 (C)模板.doc)

-概述)

)

接口的類型斷言)