近日,名為“Shadow Brokers(影子經紀人)”的黑客組織聲稱成功入侵了跟NSA相關的Equation Group(方程式組織)的計算機系統,并成功竊取到了大量的機密信息以及黑客工具。隨后,“Shadow Brokers”黑客組織將60%的泄漏文件在網上進行了公布,其中就包含有針對多款網絡設備的漏洞利用代碼。

據悉,目前Shadow Brokers已經釋放了大約300Mb的防火墻漏洞利用、植入和工具代碼。而據安全公司和斯諾登泄露的文件顯示這些代碼是真實的,專家更指出,最近的文件可以追溯到2013年。

這些漏洞利用、植入和工具代碼專門針對Cisco、Fortinet、WatchGuard、Juniper Networks和其他供應商的產品。這些公司都已經對泄漏的代碼進行了分析,但到目前為止,只有思科發現了一個之前未發現的漏洞(CVE-2016-6366,CNNVD編號為CNNVD- 201608-012)。

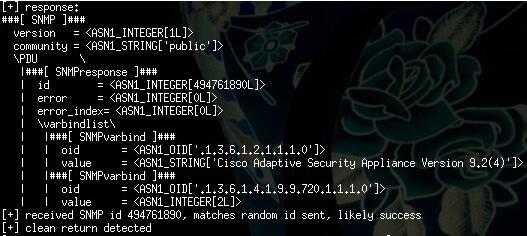

這個漏洞能夠影響思科自適應安全設備(ASA)軟件的簡單網絡管理協議(SNMP)代碼,擁有目標系統訪問權限的遠程攻擊者可以利用這個漏洞執行任意代碼,并獲得設備的完全控制權。思科尚未發布一個安全漏洞的補丁,但它提供了一些解決方法。

泄露的CVE-2016-6366漏洞的利用代碼,被稱為“EXTRABACON”,已經有幾年歷史了,所以只能在舊版本的ASA上正常工作。思科公司的安全專家表示已經修復了這個漏洞,并且表示只要用戶運行的是最新版本的思科軟件,那么他們就不會受到“Shadow Brokers”事件的影響。

然而, 研究人員近日證明了泄露的思科ASA漏洞利用也可以在新版本的軟件上進行遠程代碼執行。

研究人員設法修改了泄露的ASA漏洞利用代碼,并將其應用到了版本ASA 9.2(4)上,該版本于2015年7月發布。

此外,安全專家Balint Varga-Perke稱,泄露的漏洞利用代碼甚至可以應用到更新的版本上。安全公司正在為目前不支持的思科ASA版本自動生成利用代碼。修改ASA漏洞利用代碼并將其應用到版本ASA 9.2(4)只花費了研究人員幾個小時。

“不幸的是,一些人只有在看到實際的演示之后才會認識到漏洞的風險,”Varga-Perke在一封電子郵件中說到。“我們希望我們的開發也能夠讓那些持懷疑論的人們認識到這些風險。”

根據思科針對CVE-2016-6366漏洞做出的安全公告,該漏洞影響所有ASA的軟件版本和所有支持SNMP的版本。當供應商在一個運行版本9.4(1)的思科ASA 5506設備上測試泄露的漏洞利用代碼時,軟件崩潰了。

思科產品安全事件響應團隊的Omar Santos也證實,漏洞利用代碼經過修改可以應用到任何ASA代碼上。

目前還不清楚Shadow Brokers的幕后推手是誰。雖然有懷疑是俄羅斯黑客所為,但也有人認為是一個國家安全局(NSA)內部人員所為。

作者:佚名

來源:51CTO

)