| 1. | Shro的概念 |

| 2. | Shiro的簡單身份認證實現 |

| 3. | Shiro與spring對身份認證的實現 |

前言:

Shiro 可以非常容易的開發出足夠好的應用,其不僅可以用在 JavaSE 環境,也可以用在 JavaEE 環境。Shiro 可以幫助我們完成:認證、授權、加密、會話管理、與 Web 集成、緩存等。其強大之處有目共睹,但是想要進入Shiro的世界我們必須先要入門,這便是一篇入門級別的Shiro教程博客。

?

一、Shiro的概念

話說“如果一個人只會寫代碼,那么他一輩子都是碼農”,所以當我們學習一項新技能時,先不談代碼,把它的概念搞清楚了,再搞代碼。記住一句話,代碼只是思想的附屬品。

雖然我們這里只講解身份認證,但是我們還是將其概念和功能都介紹一下:

1、基本功能

這些就是Shiro的所有基本功能了,下面來概括一下它的各項功能——

Authentication:身份認證 / 登錄,驗證用戶是不是擁有相應的身份;

?

Authorization:授權,即權限驗證,驗證某個已認證的用戶是否擁有某個權限;即判斷用戶是否能做事情,常見的如:驗證某個用戶是否擁有某個角色。或者細粒度的驗證某個用戶對某個資源是否具有某個權限;

?

Session Manager:會話管理,即用戶登錄后就是一次會話,在沒有退出之前,它的所有信息都在會話中;會話可以是普通 JavaSE 環境的,也可以是如 Web 環境的;

?

Cryptography:加密,保護數據的安全性,如密碼加密存儲到數據庫,而不是明文存儲;

?

Web Support:Web 支持,可以非常容易的集成到 Web 環境;

?

Caching:緩存,比如用戶登錄后,其用戶信息、擁有的角色 / 權限不必每次去查,這樣可以提高效率;

?

Concurrency:shiro 支持多線程應用的并發驗證,即如在一個線程中開啟另一個線程,能把權限自動傳播過去;

?

Testing:提供測試支持;

?

Run As:允許一個用戶假裝為另一個用戶(如果他們允許)的身份進行訪問;

?

Remember Me:記住我,這個是非常常見的功能,即一次登錄后,下次再來的話不用登錄了。

2、Shiro的架構解釋

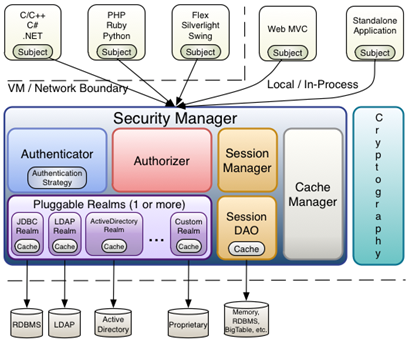

來一張經典的Shiro架構圖:

這張圖是官方給出的Shiro架構圖,可謂是權威,透徹理解了這張圖就算對Shiro已經了如指掌了,可惜我還沒懂——

?

Subject:主體,可以看到主體可以是任何可以與應用交互的 “用戶”;

?

SecurityManager:相當于 SpringMVC 中的 DispatcherServlet 或者 Struts2 中的 FilterDispatcher;是 Shiro 的心臟;所有具體的交互都通過 SecurityManager 進行控制;它管理著所有 Subject、且負責進行認證和授權、及會話、緩存的管理。

?

Authenticator:認證器,負責主體認證的,這是一個擴展點,如果用戶覺得 Shiro 默認的不好,可以自定義實現;其需要認證策略(Authentication Strategy),即什么情況下算用戶認證通過了;

?

Authrizer:授權器,或者訪問控制器,用來決定主體是否有權限進行相應的操作;即控制著用戶能訪問應用中的哪些功能;

?

Realm:可以有 1 個或多個 Realm,可以認為是安全實體數據源,即用于獲取安全實體的;可以是 JDBC 實現,也可以是 LDAP 實現,或者內存實現等等;由用戶提供;注意:Shiro 不知道你的用戶 / 權限存儲在哪及以何種格式存儲;所以我們一般在應用中都需要實現自己的 Realm;

?

SessionManager:如果寫過 Servlet 就應該知道 Session 的概念,Session 呢需要有人去管理它的生命周期,這個組件就是 SessionManager;而 Shiro 并不僅僅可以用在 Web 環境,也可以用在如普通的 JavaSE 環境、EJB 等環境;所有呢,Shiro 就抽象了一個自己的 Session 來管理主體與應用之間交互的數據;這樣的話,比如我們在 Web 環境用,剛開始是一臺 Web 服務器;接著又上了臺EJB 服務器;這時想把兩臺服務器的會話數據放到一個地方,這個時候就可以實現自己的分布式會話(如把數據放到Memcached 服務器);

?

SessionDAO:DAO 大家都用過,數據訪問對象,用于會話的 CRUD,比如我們想把 Session 保存到數據庫,那么可以實現自己的 SessionDAO,通過如 JDBC 寫到數據庫;比如想把 Session 放到 Memcached 中,可以實現自己的 Memcached SessionDAO;另外 SessionDAO 中可以使用 Cache 進行緩存,以提高性能;

?

CacheManager:緩存控制器,來管理如用戶、角色、權限等的緩存的;因為這些數據基本上很少去改變,放到緩存中后可以提高訪問的性能

?

Cryptography:密碼模塊,Shiro 提高了一些常見的加密組件用于如密碼加密 / 解密的。

?

3、Shiro的工作流程

在這個流程里面,我們可以看到API 核心就是 Subject,其中各個部分的解釋與作用——

Subject:主體,代表了當前 “用戶”,這個用戶不一定是一個具體的人,與當前應用交互的任何東西都是 Subject,如網絡爬蟲,機器人等;即一個抽象概念;所有 Subject 都綁定到SecurityManager,與 Subject 的所有交互都會委托給 SecurityManager;可以把 Subject 認為是一個門面;SecurityManager 才是實際的執行者;

?

SecurityManager:安全管理器;即所有與安全有關的操作都會與 SecurityManager 交互;且它管理著所有 Subject;可以看出它是 Shiro 的核心,它負責與后邊介紹的其他組件進行交互,如果學習過 SpringMVC,你可以把它看成 DispatcherServlet 前端控制器;

?

Realm:域,Shiro 從 Realm 獲取安全數據(如用戶、角色、權限),就是說 SecurityManager 要驗證用戶身份,那么它需要從 Realm 獲取相應的用戶進行比較以確定用戶身份是否合法;也需要從 Realm 得到用戶相應的角色 / 權限進行驗證用戶是否能進行操作;可以把 Realm 看成 DataSource,即安全數據源。

?

如果我們寫一個最簡單的Shiro應用,那么大概流程應該是——

-

應用代碼通過 Subject 來進行認證和授權,而 Subject 又委托給 SecurityManager;

- 我們需要給 Shiro 的 SecurityManager 注入 Realm,從而讓 SecurityManager 能得到合法的用戶及其權限進行判斷。

?

二、Shiro的簡單身份認證實現

我們要做最簡單的Shiro身份認證流程,以便于認識Shiro——

加入依賴:

<properties><shiro.version>1.4.0</shiro.version> </properties> <dependencyManagement> <!-- 對shiro的依賴 --> <dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-core</artifactId> <version>${shiro.version}</version> </dependency> </dependencies> ?

大概流程為:

- 在Realm中設置數據源。

- 通過工廠加載配置,通過工廠獲取安全管理器,通過工廠獲取Subject對象。

- 獲取驗證對象,進行驗證。

①設置Realm域,Shiro要從Realm域中獲取安全、正確的數據。該類必須繼承org.apache.shiro.realm.AuthorizingRealm;

并重寫doGetAuthorizationInfo與doGetAuthenticationInfo方法。doGetAuthorizationInfo是對角色權限的認證,這里暫且不詳述;doGetAuthenticationInfo對用戶的認證,這里正是我們要詳細講述的地方。代碼如下,這里暫且模擬數據,因為我們要做最簡單的流程:

1 package org.ssm.service;

2

3

4 import org.apache.shiro.authc.AuthenticationException; 5 import org.apache.shiro.authc.AuthenticationInfo; 6 import org.apache.shiro.authc.AuthenticationToken; 7 import org.apache.shiro.authc.SimpleAuthenticationInfo; 8 import org.apache.shiro.authz.AuthorizationInfo; 9 import org.apache.shiro.realm.AuthorizingRealm; 10 import org.apache.shiro.subject.PrincipalCollection; 11 12 /** 13 * 對shiro進行測試的類 14 * @author zuoyu 15 * 16 */ 17 public class CustomRealm extends AuthorizingRealm { 18 19 @Override 20 protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) { 21 return null; 22 } 23 24 @Override 25 protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException { 26 // 獲取用戶的名稱信息 27 String userName = (String) authenticationToken.getPrincipal(); 28 // 在這里需要從數據庫獲取信息,我們模擬一下即可 29 30 // 驗證用戶名,如果查詢不到則返回為空 31 if (!userName.equals("admin")) { 32 return null; 33 } 34 35 // 根據用戶名獲取從數據庫查詢到的密碼 36 String dbPassWord = "hello"; 37 38 // 返回認證信息由父類AuthenticatingRealm驗證 39 SimpleAuthenticationInfo simpleAuthenticationInfo = new SimpleAuthenticationInfo( 40 userName, //輸入的正確用戶名 41 dbPassWord, //對應用戶名的正確密碼 42 getName() //該方法是父類中的方法,不多描述 43 ); 44 return simpleAuthenticationInfo; 45 } 46 47 } ?

②接著我們要用借用配置文件使securityManager獲取到該Realm域,配置文件如下:

1 [main]

2 #自定義 realm

3 customRealm=org.ssm.service.CustomRealm 4 #將realm設置到securityManager 5 securityManager.realms=$customRealm

③萬事俱備,我們測試一下,測試代碼如下:

1 @Test

2 public void testShiro() { 3 // 通過工廠加載配置 4 Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro-shiro.ini"); 5 // 通過工廠獲取安全管理器 6 SecurityManager securityManager = factory.getInstance(); 7 // 注冊Subject工具 8 SecurityUtils.setSecurityManager(securityManager); 9 // 獲取Subject對象 10 Subject subject = SecurityUtils.getSubject(); 11 // 獲取驗證對象 12 AuthenticationToken authenticationToken = new UsernamePasswordToken("admin", "hello"); 13 // 驗證 14 try { 15 subject.login(authenticationToken); 16 System.out.println("通過..." + "\t" + authenticationToken.getPrincipal()); 17 } catch (UnknownAccountException e) { 18 System.out.println("未通過:用戶不存在" + "\t" + authenticationToken.getPrincipal()); 19 e.printStackTrace(); 20 } catch (IncorrectCredentialsException e) { 21 System.out.println("未通過:用戶密碼不正確" + "\t" + authenticationToken.getPrincipal()); 22 } catch (LockedAccountException e) { 23 System.out.println("未通過:用戶被鎖定" + "\t" + authenticationToken.getPrincipal()); 24 } 25 26 } 是不是很簡單呢!如果我們運用到實際應用中,一般和spring框架結合起來用,有了spring的集成,用起來更方便!

?

三、Shiro與spring對身份認證的實現

①我們需要加入依賴:

<properties><shiro.version>1.4.0</shiro.version> </properties> <dependencyManagement> <!-- 對shiro的依賴 --> <dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-core</artifactId> <version>${shiro.version}</version> </dependency> <!-- spring對shiro的支持 --> <dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-spring</artifactId> <version>${shiro.version}</version> </dependency> </dependencies> ?

②首先,需要配置Shiro的過濾器,對所有訪問進行過濾;需要在web.xml中加上如下配置:

<!--配置上shiro過濾器,使其生效--><filter> <filter-name>shiroFilter</filter-name> <filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class> <!--設置url由servlet容器控制filter的生命周期--> <init-param> <param-name>transformWsdlLocations</param-name> <param-value>true</param-value> </init-param> </filter> <filter-mapping> <filter-name>shiroFilter</filter-name> <url-pattern>/*</url-pattern> </filter-mapping>

③我們需要重新定義Realm域,且安全數據來源于數據庫:

1 package org.ssm.shiro.realm;

2

3 import org.apache.shiro.authc.*; 4 import org.apache.shiro.authz.AuthorizationInfo; 5 import org.apache.shiro.realm.AuthorizingRealm; 6 import org.apache.shiro.subject.PrincipalCollection; 7 import org.springframework.beans.factory.annotation.Autowired; 8 import org.springframework.beans.factory.annotation.Qualifier; 9 import org.ssm.entity.Users; 10 import org.ssm.service.UsersService; 11 12 13 /** 14 * 用戶認證 15 * @author zuoyu 16 */ 17 public class UserRealm extends AuthorizingRealm { 18 19 /** 20 * 引入users操作的整合操作 21 */ 22 @Autowired 23 @Qualifier("usersService") 24 private UsersService usersService; 25 26 /** 27 *獲取授權信息 28 * @param principalCollection 29 * @return 30 */ 31 @Override 32 protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) { 33 return null; 34 } 35 36 /** 37 * 獲取獲取身份驗證相關信息 38 * @param authenticationToken 39 * @return 40 * @throws AuthenticationException 41 */ 42 @Override 43 protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException { 44 // 獲取用戶輸入的用戶名 45 String userName = (String) authenticationToken.getPrincipal(); 46 // 根據用戶名查詢該數據 47 Users user = usersService.selectByName(userName); 48 49 if (user == null){ 50 // 沒有找到賬號 51 throw new UnknownAccountException(); 52 } 53 SimpleAuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo(user.getUserName(), user.getPassWord(), 54 // 此為realm內的方法,用于獲取realm的name 55 getName() 56 ); 57 return authenticationInfo; 58 } 59 } ?

④需要在spring的applicationContext.xml配置文件加入對Shiro的Bean依賴注入的處理:

<!--shiro的配置--><!--注入自定義的Realm--> <bean id="userRealm" class="org.ssm.shiro.realm.UserRealm"/> <bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager"> <property name="realm" ref="userRealm"/> </bean> <!--配置ShiroFilter的屬性--> <bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean"> <property name="securityManager" ref="securityManager"/> <property name="filterChainDefinitions"> <value> /login = anon </value> </property> </bean>

⑤寫一個springMVC的攔截器,對登陸進行攔截:

1 package org.ssm.aop;

2

3 import org.apache.shiro.SecurityUtils; 4 import org.apache.shiro.subject.Subject; 5 import org.springframework.web.servlet.AsyncHandlerInterceptor; 6 import org.springframework.web.servlet.HandlerInterceptor; 7 import org.springframework.web.servlet.ModelAndView; 8 import javax.servlet.http.HttpServletRequest; 9 import javax.servlet.http.HttpServletResponse; 10 11 /** 12 * 登陸攔截 13 * @author zuoyu 14 */ 15 public class LoginInterceptor implements HandlerInterceptor { 16 17 /** 18 * 登陸攔截 19 * {@link AsyncHandlerInterceptor}. 20 * 21 * @param request current HTTP request 22 * @param response current HTTP response 23 * @param handler chosen handler to execute, for type and/or instance evaluation 24 * @return {@code true} if the execution chain should proceed with the 25 * next interceptor or the handler itself. Else, DispatcherServlet assumes 26 * that this interceptor has already dealt with the response itself. 27 * @throws Exception in case of errors 28 */ 29 @Override 30 public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { 31 32 // 從該回話中獲取subject 33 Subject subject = SecurityUtils.getSubject(); 34 // 獲取用戶信息 35 String user = (String) subject.getPrincipal(); 36 // 如果用戶信息為空,則進行攔截 37 if (user != null){ 38 return true; 39 } 40 response.sendRedirect(request.getContextPath() + "/User/login"); 41 return false; 42 } 43 44 45 @Override 46 public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throws Exception { 47 48 } 49 50 51 @Override 52 public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception { 53 54 } 55 56 57 }

⑥我們需要在springMVC的配置文件中設置一下該攔截器的攔截對象以及哪些不需要攔截,加上如下代碼:

<mvc:interceptors><mvc:interceptor> <mvc:mapping path="/**"/> <mvc:exclude-mapping path="/assets/**"/> <mvc:exclude-mapping path="/User/login"/> <mvc:exclude-mapping path="/logout"/> <bean class="org.ssm.aop.LoginInterceptor"/> </mvc:interceptor> </mvc:interceptors>

ok,這樣就完成了基于spring集成的簡單Shiro身份認證,前端頁面自己寫就可以了。

![css --- [練手小項目]樣式小結(字體、顏色的語義 清除浮動的使用)](http://pic.xiahunao.cn/css --- [練手小項目]樣式小結(字體、顏色的語義 清除浮動的使用))

)

![javascript --- [FormData的使用] 表單元素轉換成表單 對象二進制文件上傳](http://pic.xiahunao.cn/javascript --- [FormData的使用] 表單元素轉換成表單 對象二進制文件上傳)

![javascript --- [FormData的使用] 文件上傳進度條展示 文件上傳圖片即使預覽](http://pic.xiahunao.cn/javascript --- [FormData的使用] 文件上傳進度條展示 文件上傳圖片即使預覽)

![javascript --- [jsonp] script標簽的妙用(繞過同源限制)](http://pic.xiahunao.cn/javascript --- [jsonp] script標簽的妙用(繞過同源限制))