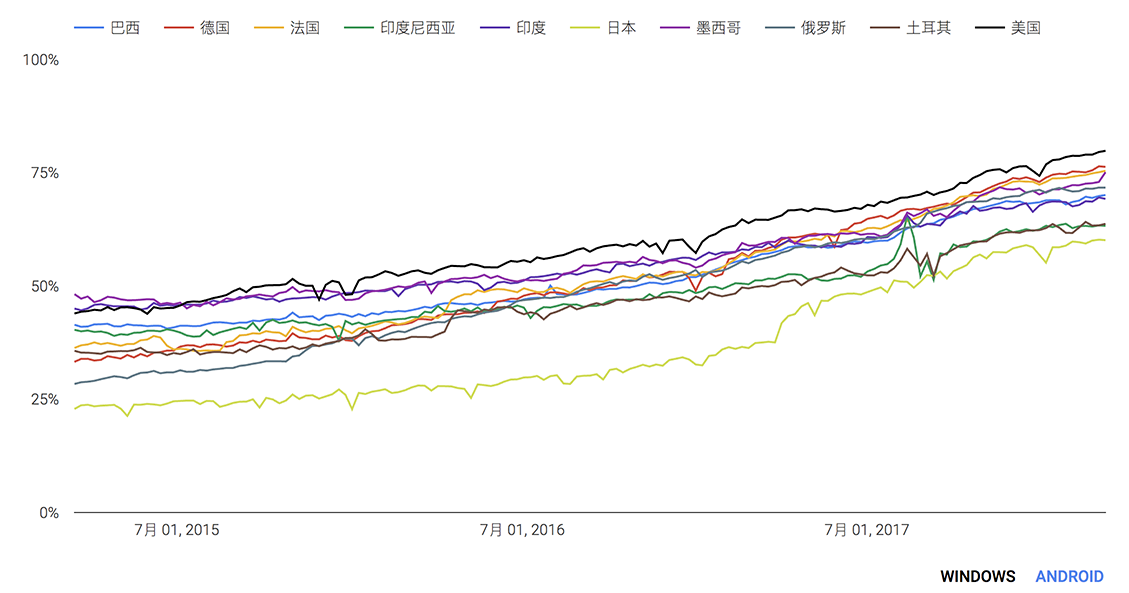

統計了使用 Chrome 瀏覽器,訪問的站點統計中,HTTPS 使用率的增長情況:

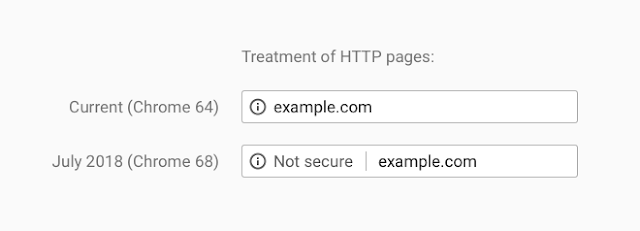

而在今年 2 月份,Chrome 團隊也宣布,將在 2018 年 7 月份發布的 Chrome 68 中,將沒有部署 HTTPS 的網站標記為 "不安全"。

簡而言之,HTTPS 大勢所趨。

Node.js 部署 HTTPS

由 ISRG(Internet Security Research Group,互聯網安全研究小組)提供服務,免費、訪問速度快,穩定等。

所以這次部署的證書也是圍繞?Let's Encrypt?展開。

greenlock-express

由于 js 生態圈的繁華,所以想找一個現有的包是件很輕松的事情,greenlock-express?這個包就幫助我們封裝了?Let's Enctrypt?證書的部署,只需要引入這個包并使用,就可以:

- 自動注冊?

Let's Encrypt?證書 - 自動續訂( 80 天左右),且服務器無需重啟

- 支持虛擬主機

并且?greenlock?相關的證書生態圈十分完善,同樣有支持?koa?的?greenlock-koa。

安裝和使用

通過?npm?安裝?greenlock-express:

$ npm install --save greenlock-express@2.x使用起來非常簡單,這是?greenlock-express?默認提供的 demo:

const greenlock = require('greenlock-express')require('greenlock-express').create({// 測試server: 'staging',// 聯系郵箱email: 'john.doe@example.com',// 是否同意 Let's Encrypt 條款... 這必須為 true 啊,不然走不下去agreeTos: true,// 申請的域名列表,不支持通配符approveDomains: [ 'tasaid.com', 'www.tasaid.com' ],// 綁定 express appapp: require('express')().use('/', function (req, res) {res.end('Hello, World!');})

}).listen(80, 443)證書存在?~/letsencrypt。

當然上面代碼只能用于測試/開發環境,因為它并沒有申請一個有效的證書,而是生成了一個自簽名的證書(跟以前的 12306 自簽證書一樣),用于在開發環境中調試。

API

greenlock-express?的?create(options)?函數參數簽名如下:

interface Options {/*** Express app*/app: Express/** 遠程服務器* 測試環境中可用為 staging* 生產環境中為 https://acme-v01.api.letsencrypt.org/directory*/server: string/*** 用于接收 let's encrypt 協議的郵箱*/email: string/*** 是否同意協議*/agreeTos: boolean/*** 在注冊域名獲取證書前,會執行這個回調函數* string[]: 一組需要注冊證書的域名* 函數: 第一個參數跟 Options 格式差不多,第二個參數是當前自動獲取的域名信息,第三個參數是在處理完之后傳遞的回調函數*/approveDomains: string[] | (opts, certs: cb) => any/*** 更新證書最大天數 (以毫秒為單位)*/renewWithin: number/*** 更新證書的最小天數(以毫秒為單位)*/renewBy: number

}經過測試,在真實的生產環境中,?approveDomains?必須為函數,傳數組的話不會生效。

生產環境

生產環境中部署還需要做一些配置改動和引入一些包。

更新包:

$ npm i --save greenlock-express@2.x

$ npm i --save le-challenge-fs

$ npm i --save le-store-certbot

$ npm i --save redirect-https生產代碼:

const greenlock = require('greenlock-express')

const express = require('express')const app = express()const lex = greenlock.create({// 注意這里要成這個固定地址server: 'https://acme-v01.api.letsencrypt.org/directory',challenges: { 'http-01': require('le-challenge-fs').create({ webrootPath: '~/letsencrypt/var/acme-challenges' }) },store: require('le-store-certbot').create({ webrootPath: '~/letsencrypt/srv/www/:hostname/.well-known/acme-challenge' }),approveDomains: (opts: any, certs: any, cb: any) => {appLog.info('approveDomains', { opts, certs })if (certs) {/** 注意這里如果是這樣寫的話,一定要對域名做校驗* 否則其他人可以通過將域名指向你的服務器地址,導致你注冊了其他域名的證書* 從而造成安全性問題*/// opts.domains = certs.altnamesopts.domains = [ 'tasaid.com', 'www.tasaid.com' ]} else {opts.email = '你的郵箱@live.com'opts.agreeTos = true}cb(null, { options: opts, certs: certs })},

})// 這里的 redirect-https 用于自動將 HTTP 請求跳到 HTTPS 上

require('http').createServer(lex.middleware(require('redirect-https')())).listen(80, function () {console.log('Listening', `for ACME http-01 challenges on: ${JSON.stringify(this.address())}`)

})

// 綁定 HTTPS 端口

require('https').createServer(lex.httpsOptions, lex.middleware(app)).listen(443, function () {console.log(('App is running at http://localhost:%d in %s mode'), app.get('port'), app.get('env'))console.log('Press CTRL-C to stop\n')

})如果沒有生效,可以檢查下?~/letsencrypt?的證書信息,和 443 端口是否打開。

部署 HTTP/2

HTTP/2?是?HTTP/1.1?的升級版,主要來說改進了這些地方:

- 二進制協議:采用二進制流

- 多路復用:一次請求多次復用管道

- 服務器推送:解決 HTTP/1.x 時代最大的痛點

值的注意的是,HTTP/2 是支持 HTTP 協議的,只不過瀏覽器廠商都不愿意支持 HTTP,所以基本上可以認為,用上 HTTP/2 的前置條件是必須部署 HTTPS。

SPDY

早在 2009 年,Google 開發了一個實驗性協議,叫做?SPDY,目的解決 HTTP/1.x 中的一些設計缺陷。在 SPDY 發布幾年后,這個新的實驗性協議得到了 Chrome、Firefox 和 Opera 的支持,應用越來越廣泛。然后 HTTP 工作組 (HTTP-WG) 在這個 SPDY 的基礎上,設計了 HTTP/2,所以可以說 SPDY 是 HTTP/2 的前身。

關于 HTTP/2 的詳情可以參考?這篇文章。

部署 HTTP/2

引入?HTTP/2?在?Node.js?中也十分簡單,只需要引入?spdy?包即可:

$ npm i --save spdy然后我們把上一節的代碼做一點修改即可支持 HTTP/2:

const greenlock = require('greenlock-express')

const express = require('express')

// HTTP/2

const spdy = require('spdy')const app = express()const lex = greenlock.create({// 注意這里要成這個固定地址server: 'https://acme-v01.api.letsencrypt.org/directory',challenges: { 'http-01': require('le-challenge-fs').create({ webrootPath: '~/letsencrypt/var/acme-challenges' }) },store: require('le-store-certbot').create({ webrootPath: '~/letsencrypt/srv/www/:hostname/.well-known/acme-challenge' }),approveDomains: (opts: any, certs: any, cb: any) => {appLog.info('approveDomains', { opts, certs })if (certs) {/** 注意這里如果是這樣寫的話,一定要對域名做校驗* 否則其他人可以通過將域名指向你的服務器地址,導致你注冊了其他域名的證書* 從而造成安全性問題*/// opts.domains = certs.altnamesopts.domains = [ 'tasaid.com', 'www.tasaid.com' ]} else {opts.email = '你的郵箱@live.com'opts.agreeTos = true}cb(null, { options: opts, certs: certs })},

})// 這里的 redirect-https 用于自動將 HTTP 請求跳到 HTTPS 上

require('http').createServer(lex.middleware(require('redirect-https')())).listen(80, function () {console.log('Listening', `for ACME http-01 challenges on: ${JSON.stringify(this.address())}`)

})// HTTP/2

spdy.createServer(lex.httpsOptions, lex.middleware(app)).listen(443, function () {console.log('Listening https', `for ACME tls-sni-01 challenges and serve app on: ${JSON.stringify(this.address())}`)

})至于 HTTP/2 相關的技術應用,會在后續篇幅中再為大家講解。

)