網絡運維與網絡安全 學習筆記 第三十二天

今日目標

ACL原理與類型、基本ACL配置、高級ACL配置

高級ACL之ICMP、高級ACL之telnet

ACL原理與類型

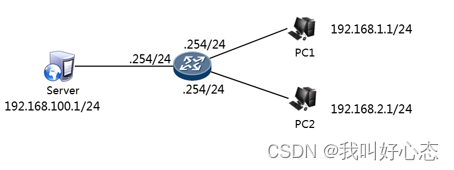

項目背景

為了企業的業務安全,要求不同部門對服務器有不同的權限

PC1不能訪問Server

PC2允許訪問Server

允許其他所有流量互通

項目分析

如果想要控制設備之間的連通性,必須搞清楚數據轉發的路徑

在數據轉發路徑上的某些節點設備上,使用控制策略,過濾數據包

解決方案

現網中,實現流量訪問控制的方法有兩種

①控制路由條目–在數據包轉發路徑上的三層設備上,通過路由策略,拒絕路由條目,從而確保數據包無法互通

②控制數據包轉發–在數據包轉發路徑上的任何一個設備的接口下,調用專門的“流量控制工具”,比如ACL

ACL概述

ACL ( Access Control List ) ,訪問控制列表

主要用于在眾多類型的數據包中,“匹配/抓取”感興趣的數據

是一個包含了多個“規則”的列表,不同規則通過“規則號”進行區分√每個“規則”都包含︰動作+條件兩部分內容

動作分為︰允許(permit)和拒絕(deny)

條件分為︰地址(address)和通配符(wildcard bits)

ACL舉例

acl 2000

rule 10 permit source 192.168.1.0 0.0.0.255.

ACL講解

2000,表示的是“ACL的名字”,可以通過ID表示,也可通過字符表示

Rule,表示的是“規則”

10,表示的是“規則號”,取值范圍是0-4294967294

Permit,表示的是動作–允許;(deny表示的是動作-拒絕)

Source,表示當前的“規則”檢查的是數據包的“源”地址

源IP地址,表示的是“源IP地址的范圍”

通配符,表示的是“與源IP地址對應的通配符”

ACL類型

基本ACL一只能匹配“源IP地址”,不能匹配其他的信息,匹配數據不精準,所用的ID取值范圍是:2000 - 2999

高級ACL一可以匹配“源IP地址”、“目標IP地址”、“協議號”、“端口號”等,匹配的數據更加精準,所用的ID取值范圍是:3000- 3999

配置思路

確定PC1與Server之間的數據轉發路徑

確定轉發路徑上的轉發設備有哪些,判斷在哪個設備上配置ACL

判斷數據包在每個端口上的轉發方向,確定ACL的配置命令和調用方向

配置命令

配置ACL

acl 2000

rule 10 deny source 192.168.1.0 0.0.0.255

調用ACL

interface gi0/0/0

traffic-filter outbound acl 2000

驗證與測試

PC1> ping 192.168.100.1,不通

PC1> ping 192.168.2.1,通

PC2> ping 192.168.100.1,通

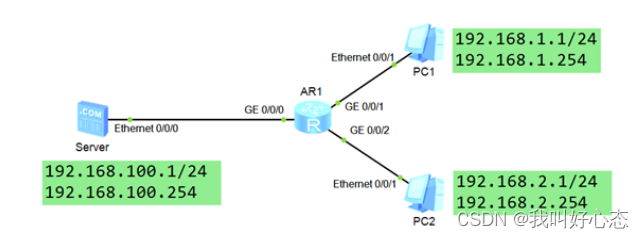

配置步驟

①配置終端設備–PC1

地址: 192.168.1.1

掩碼: 255.255.255.0

網關:192.168.1.254

②配置終端設備–PC2

地址: 192.168.2.1

掩碼: 255.255.255.0

網關:192.168.2.254

③配置終端設備- Server

地址: 192.168.100.1

掩碼: 255.255.255.0

網關:192.168.100.254

④配置網絡設備–R1

system-view //進入系統模式

[Huawei]sysname R1 //更改設備名稱

[R1]interface gi0/0/1 //連接PC1

[R1-GigabitEthernet0/0/1]ip address 192.168.1.254 24 //配置IP地址

[R1-GigabitEthernet0/0/1]quit

[R1]interface gi0/0/2 //連接PC2

[R1-GigabitEthernet0/0/2]ip address 192.168.2.254 24 //配置IP地址

[R1-GigabitEthernet0/0/2]quit

⑤配置ACL

[R1]acl 2000 //創建基本ACL

[R1-acl-basic-2000]rule 10 deny source 192.168.1.1 0.0.0.255

[R1-acl-basic-2000]quit

[R1]interface g0/0/0 //連接Serverl1的接口

[R1-GigabitEthernet0/0/0]traffic-filter outbound acl 2000

[R1-GigabitEthernet0/0/0]quit

⑥測試

display acl all //查看設備上所有的ACL

display acl 2000 //查看ACL2000的內容

PC1不能ping通Server1

PC2可以ping通Server1

PC1可以ping通PC2

項目總結

ACL用來匹配數據包,并實現數據包的過濾

ACL的類型分為:基本ACL和高級ACL,使用不同的ID范圍表示

基本ACL,只能匹配數據包的源P地址,匹配數據不精準

高級ACL,可以同時匹配數據包的源IP、目標IP、源端口、目標端口、協議號等字段,匹配數據包更加精準

ACL必須先配置,再調用,并且在端口調用時是有方向的

基本ACL配置

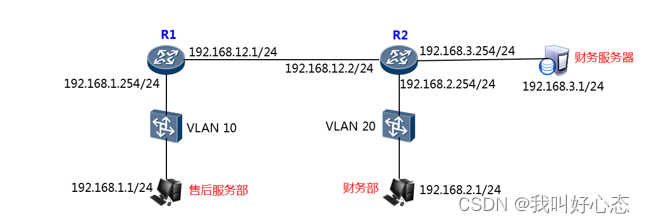

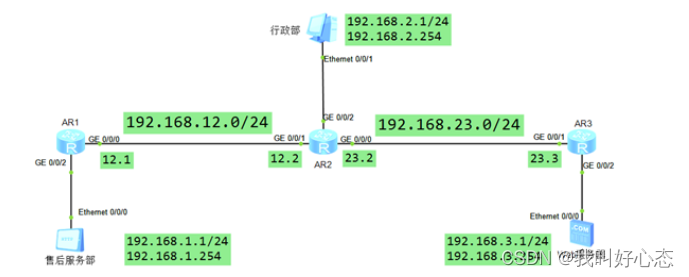

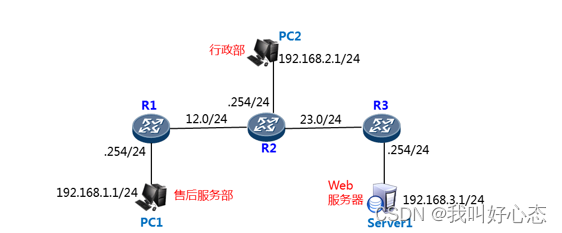

項目背景

公司存在2個部門,為了確保業務安全,需規劃安全控制策略

不允許“售后服務部”以任何的方式訪問“財務部”服務器

“售后服務器”可以訪問網絡的任何其他設備

項目分析

對數據流量進行控制,所以選擇使用工具-ACL

要求“不能以任何方式”訪問,所以采用“基本ACL”

要求“允許訪問”其他設備,所以調用在“服務器網關”設備上

解決方案

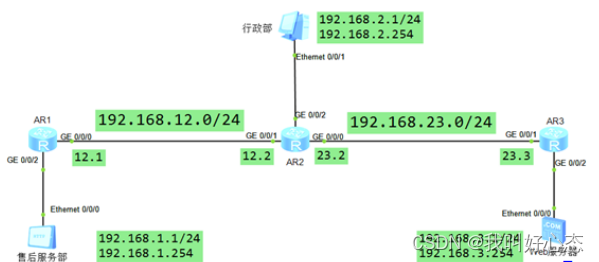

如圖配置設備IP地址

配置路由條目,確保不同網段之間互通

測試設備之間的連通性,所有網段均可互通

確定部署ACL的設備-R2

確定部署ACL的接口–財務服務器“網關”接口

配置ACL,過濾源IP地址為“售后服務部”網段

在R2連接“服務器”的接口的出方向,調用ACL

驗證并測試ACL

配置命令

配置路由條目-R1

ip route-static 192.168.2.0 24 192.168.12.2

ip route-static 192.168.3.0 24 192.168.12.2

配置路由條目-R2

ip route-static 192.168.1.0 24 192.168.12.1

創建ACL-R2

acl 2000

rule 10 deny source 192.168.1.0 0.0.0.255

調用ACL-R2

interface gi0/0/2

traffic-filter outbound acl 2000

驗證與測試ACL

[R2]display acl all,查看設備上所有的ACL

[R2] display traffic-filter applied-record,查看設備上已經被調用的ACL

PC1> ping 192.168.3.1 ,不通

[R1] ping -a 192.168.1.254 192.168.3.1,不通

PC2> ping 192.168.3.1 ,通

[R2] ping -a 192.168.2.254192.168.3.1,通

配置步驟

①配置終端設備-PC1

地址:192.168.1.1

掩碼:255.255.255.0

網關:192.168.1.254

②配置終端設備-PC2

地址:192.168.2.1

掩碼:255.255.255.0

網關:192.168.2.254

③配置終端設備–財務服務器

地址:192.168.3.1

掩碼:255.255.255.0

網關:192.168.3.254

④配置網絡設備–R1

system-view //進入系統模式

[Huawei]sysname R1 //更改設備名稱

[R1]interface gi0/0/1 //連接Client1

[R1-GigabitEthernet0/0/1] ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/1] quit

[R1]interface gi0/0/0 //連接R2的接口

[R1-GigabitEthernet0/0/0] ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0] quit

[R1]ip route-static 192.168.2.0 24 192.168.12.2 //去往PC2的路由條目

[R2]ip route-static 192.168.3.0 24 192.168.12.2 //去往財務服務器的路由

⑤配置網絡設備–R2

system-view //進入系統模式

[Huawei]sysname R2 //更改設備名稱

[R2]interface gi0/0/1 //連接 PC2

[R2-GigabitEthernet0/0/1] ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/1] quit

[R2]interface gi0/0/0 //連接R1的接口

[R2-GigabitEthernet0/0/o] ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/0] quit

[R2]interface gi0/0/2 //連接服務器的接口

[R2-GigabitEthernet0/0/2] ip address 192.168.3.254 24

[R2-GigabitEthernet0/0/2] quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

⑥配置網絡設備–SW1

undo terminal monitor

sysname SW1

[SW1]vlan 10

[SW1-vlan10] quit

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 10

[SW1-GigabitEthernet0/0/1]quit

[SW1]interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2] port default vlan 10

[SW1-GigabitEthernet0/0/2]quit

⑦配置網絡設備–SW2

undo terminal monitor

sysname sw2

[SW2]vlan 20

[SW2-vlan20] quit

[Sw2]interface GigabitEthernet 0/0/1

[Sw2-GigabitEthernet0/0/1]port link-type access

[SW2-GigabitEthernet0/0/1] port default vlan 20

[SW2-GigabitEthernet0/0/1]quit

[SW2]interface GigabitEthernet 0/0/2

[SW2-GigabitEthernet0/0/2] port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 20

[SW2-GigabitEthernet0/0/2]quit

⑧配置控制策略并調用

[R2]acl 2000 //創建基本ACL

[R2-acl-basic-2000]rule 10 deny source 192.168.1.0 0.0.0.255

[R2-acl-basic-2000]quit

[R2]interface GigabitEthernet 0/0/2

[R2-GigabitEthernet0/0/2]traffic-filter outbound acl 2000 //過濾出向流量

[R2-GigabitEthernet0/0/2]quit

項目總結

基本ACL只能匹配源IP地址,過濾數據的效率非常高

基本ACL有一個默認的隱含的動作是“允許所有”

基本ACL盡量調用在距離“目標設備”近的設備/接口上

高級ACL配置

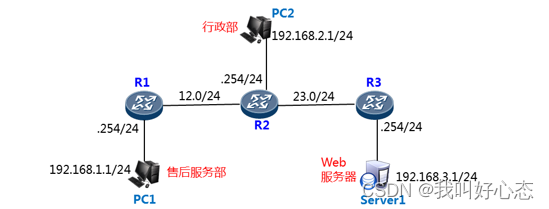

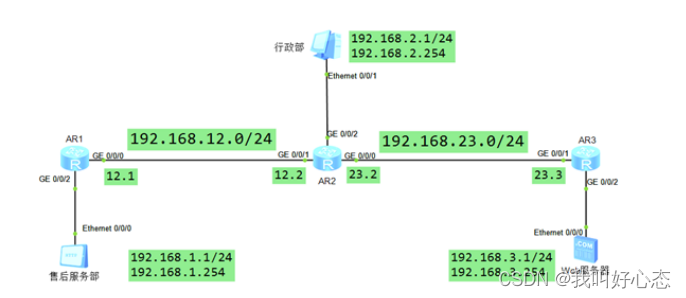

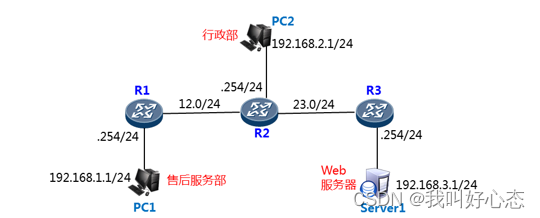

項目背景

為了增強企業內網安全,實施業務隔離以及訪問權限控制

三個部門屬于不同的IP地址網段

售后部僅僅能訪問Server1上的Web服務,不能訪問其他服務

售后部可以訪問行政部的所有設備的任何服務

除了上述權限外,售后部不能訪問網絡中的其他任何地方

項目分析

不同部門之間存在特定業務流量控制,所以用高級ACL

高級ACL可以精確區分流量,盡量調用在距離源設備近的地方

解決方案

如圖配置設備IP地址

配置路由條目,確保不同網段之間互通

測試設備之間的連通性,所有網段均可互通

確定部署ACL的設備-R1

確定部署ACL的接口一PC1“網關”接口

配置高級ACL,精確匹配業務流量

在R1連接“PC1”的接口的入方向,調用ACL

驗證并測試ACL

配置命令

配置路由條目-R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由條目-R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由條目-R3

ip route-static 0.0.0.0 0 192.168.23.2

創建ACL-R1

acl 3000

rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 destination-port eq 80

rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

rule 30 deny ip source 192.168.1.1 0 destination any

調用ACL-R1

interface gi0/0/2

traffic-filter inbound acl 3000

驗證與測試ACL

[R1]display acl all ,查看設備上所有的ACL

[R1] display traffic-filter applied-record,查看設備上已經被調用的ACL

PC1通過http客戶端訪問Server1,成功

PC1通過ping 訪問Server1,失敗

PC1 ping PC2 ,成功

PC1訪問其他網段,失敗

配置步驟

①配置終端設備–售后服務部

地址:192.168.1.1

掩碼:255.255.255.0

網關:192.168.1.254

②配置終端設備–行政部

地址:192.168.2.1

掩碼:255.255.255.0

網關:192.168.2.254

③配置終端設備–Web服務器

地址:192.168.3.1

掩碼:255.255.255.0

網關:192.168.3.254

配置web服務︰指定web服務器目錄,啟動web服務

④配置網絡設備-R1

system-view //進入系統模式

[Huawei]sysname R1 //更改設備名稱

[R1]interface gi0/0/2 //連接售后服務部

[R1-GigabitEthernet0/0/2] ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2] quit

[R1]interface gi0/0/0 //連接R2的接口

[R1-GigabitEthernet0/0/0] ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0] quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置網絡設備-R2

system-view //進入系統模式

[Huawei]sysname R2 //更改設備名稱

[R2]interface gi0/0/2 //連接行政部

[R2-GigabitEthernet0/0/2] ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2] quit

[R2]interface gi0/0/1 //連接R1 的接口

[R2-GigabitEthernet0/0/1] ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1] quit

[R2]interface gi0/0/0 //連接 R3的接口

[R2-GigabitEthernet0/0/0] ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0] quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

⑥配置網絡設備-R3

system-view //進入系統模式

[Huawei]sysname R3 //更改設備名稱

[R3]interface gi0/0/2 //連接Web服務器

[R3-GigabitEthernet0/0/2] ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface gi0/0/1 //連接R2的接口

[R3-GigabitEthernet0/0/1] ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1] quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

⑦在R1上配置并調用ACL

[R1]acl 3000

[R1-acl-adv-3000]rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 destination-port eq 80

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 30 deny ip source 192.168.1.1 0 destination any

[R1] interface gi0/0/2

[R1-GigabitEthernet0/0/2] traffic-filter inbound acl 3000

項目總結

高級ACL匹配數據更加精準,適合細分業務流量的管理控制

高級ACL盡量調用在距離“源設備”近的設備/接口上

高級ACL之ICMP

項目背景

為了增強企業內網安全,實施業務隔離以及訪問權限控制

三個部門屬于不同的IP地址網段

售后部僅僅能ping 通Server1,不能訪問其他服務

售后部可以訪問行政部的所有設備的任何服務

除了上述權限外,售后部不能訪問網絡中的其他任何地方

項目分析

不同部門之間存在特定業務流量控制,所以用高級ACL

高級ACL可以精確區分流量,盡量調用在距離源設備近的地方

解決方案

如圖配置設備IP地址

配置路由條目,確保不同網段之間戶通

測試設備之間的連通性,所有網段均可互通

確定部署ACL的設備一R1

確定部署ACL的接口一PC1“網關”接口

配置高級ACL,精確匹配業務流量

在R1連接“PC1”的接口的入方向,調用ACL

驗證并測試ACL

配置命令

配置路由條目-R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由條目-R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由條目-R3

ip route-static 0.0.0.0 0 192.168.23.2

創建ACL-R1

acl 3000

rule 10 permit icmp source 192.168.1.1 0 destination 192.168.3.1 0

rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

rule 30 deny ip source 192.168.1.1 0 destination any

調用ACL - R1

interface gi0/0/2

traffic-filter inbound acl 3000

驗證與測試ACL

[R1]display acl all ,查看設備上所有的ACL

[R1] display traffic-filter applied-record,查看設備上已經被調用的ACL

PC1通過http客戶端訪問Server1,失敗

PC1通過ping 訪問Server1,成功

PC1 ping PC2,成功

PC1訪問其他網段,失敗

配置步驟

①配置終端設備–售后服務部

地址:192.168.1.1

掩碼:255.255.255.0

網關:192.168.1.254

②配置終端設備–行政部

地址:192.168.2.1

掩碼:255.255.255.0

網關:192.168.2.254

③配置終端設備–Web服務器

地址:192.168.3.1

掩碼:255.255.255.0

網關:192.168.3.254

配置web服務︰指定web服務器目錄,啟動web服務

④配置網絡設備-R1

system-view //進入系統模式

[Huawei]sysname R1 //更改設備名稱

[R1]interface gi0/0/2 //連接售后服務部

[R1-GigabitEthernet0/0/2] ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2] quit

[R1]interface gi0/0/0 //連接R2的接口

[R1-GigabitEthernet0/0/0] ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0] quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置網絡設備-R2

system-view //進入系統模式

[Huawei]sysname R2 //更改設備名稱

[R2]interface gi0/0/2 //連接行政部

[R2-GigabitEthernet0/0/2] ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2] quit

[R2]interface gi0/0/1 //連接R1 的接口

[R2-GigabitEthernet0/0/1] ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1] quit

[R2]interface gi0/0/0 //連接 R3的接口

[R2-GigabitEthernet0/0/0] ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0] quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

⑥配置網絡設備-R3

system-view //進入系統模式

[Huawei]sysname R3 //更改設備名稱

[R3]interface gi0/0/2 //連接Web服務器

[R3-GigabitEthernet0/0/2] ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface gi0/0/1 //連接R2的接口

[R3-GigabitEthernet0/0/1] ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1] quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

⑦在R1上配置并調用ACL

[R1]acl 3000

[R1-acl-adv-3000]rule 10 permit icmp source 192.168.1.1 0 destination 192.168.3.1 0

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 30 deny ip source 192.168.1.1 0 destination any

[R1] interface gi0/0/2

[R1-GigabitEthernet0/0/2] traffic-filter inbound acl 3000

項目總結

高級ACL匹配數據更加精準,適合細分業務流量的管理控制

高級ACL盡量調用在距離“源設備”近的設備/接口上

一個ACL中存在多個條目時,數據的匹配順序是按照rule號從小到大依次執行

在ACL條目匹配數據的過程中,如果有一個條目匹配成功,后續的條目就不再查看,直接執行動作“permit”或者“deny"

如果ACL中的所有條目,都沒有匹配成功,則執行最后一個隱含的條目

高級ACL之telnet

項目背景

為了便于設備管理,為設備開啟遠程管理功能,登錄密碼:HCIE

僅僅允許192.168.1.254遠程登錄R2,其他設備不可以

拒絕R1的任何IP地址遠程登錄R3,其他設備都可以

項目分析

針對遠程登錄操作,訪問的都是設備的“遠程登錄”虛擬接口

對于虛擬接口,使用“基本ACL”,可實現“遠程登錄”過濾

解決方案

如圖配置設備IP地址

配置路由條目,確保不同網段之間互通·測試設備之間的連通性,所有網段均可互通

確定部署ACL的設備–R2和R3

確定部署ACL的接口一R2和R3的“遠程訪問”虛擬接口

配置基本ACL,僅僅匹配允許的IP地址即可

在R2和R3的“遠程登錄”虛擬接口的入方向,調用ACL

驗證并測試ACL

配置命令

配置路由條目-R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由條目-R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由條目-R3

ip route-static 0.0.0.0 0 192.168.23.2

配置R2的遠程訪問功能

user-interface vty 0 4

authentication-mode password

please configure the login password (maximum length 16): HCIE

配置R3的遠程訪問功能

user-interface vty 0 4

authentication-mode password

please configure the login password (maximum length 16): HCIE

創建ACL- R2

acl 2000

rule 10 permit source 192.168.1.254 0

調用ACL - R2

user-interface vty 0 4

acl 2000 inbound

創建ACL - R3

acl 2000

rule 10 deny source 192.168.1.254 0

rule 20 deny source 192.168.12.1 0

rule 30 permit source any

調用ACL- R3

user-interface vty 0 4

acl 2000 inbound

驗證與測試ACL

[R2]display acl all,查看設備上所有的ACL

[R3] display acl all ,查看設備上所有的ACL

telnet -a 192.168.1.254 192.168.12.2,登陸成功

telnet 192.168.12.2,登錄失敗

telnet 192.168.23.3,登錄失敗

telnet -a 192.168.1.254 192.168.23.3,登錄失敗

telnet 192.168.23.3,登錄成功

配置步驟

①配置終端設備–售后服務部

地址:192.168.1.1

掩碼:255.255.255.0

網關:192.168.1.254

②配置終端設備–行政部

地址:192.168.2.1

掩碼:255.255.255.0

網關:192.168.2.254

③配置終端設備–Web服務器

地址:192.168.3.1

掩碼:255.255.255.0

網關:192.168.3.254

配置web服務︰指定web服務器目錄,啟動web服務

④配置網絡設備-R1

system-view //進入系統模式

[Huawei]sysname R1 //更改設備名稱

[R1]interface gi0/0/2 //連接售后服務部

[R1-GigabitEthernet0/0/2] ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2] quit

[R1]interface gi0/0/0 //連接R2的接口

[R1-GigabitEthernet0/0/0] ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0] quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置網絡設備-R2

system-view //進入系統模式

[Huawei]sysname R2 //更改設備名稱

[R2]interface gi0/0/2 //連接行政部

[R2-GigabitEthernet0/0/2] ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2] quit

[R2]interface gi0/0/1 //連接R1 的接口

[R2-GigabitEthernet0/0/1] ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1] quit

[R2]interface gi0/0/0 //連接 R3的接口

[R2-GigabitEthernet0/0/0] ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0] quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

[R2]user-interface vty 0 4

[R2-ui-vty0-4]authentication-mode password //指定認證方式為密碼認證

Please configure the login password (maximum length 16): HCIE //配置密碼為HCIE

⑥配置網絡設備-R3

system-view //進入系統模式

[Huawei]sysname R3 //更改設備名稱

[R3]interface gi0/0/2 //連接Web服務器

[R3-GigabitEthernet0/0/2] ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface gi0/0/1 //連接R2的接口

[R3-GigabitEthernet0/0/1] ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1] quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

[R3]user-interface vty 0 4

[R3-ui-vty0-4]authentication-mode password //指定認證方式為密碼認證

Please configure the login password (maximum length 16): HCIE //配置密碼為HCIE

⑦在R2上配置并調用ACL

[R2]acl 2000

[R2-acl-basic-2000]rule 10 permit source 192.168.1.254 0

[R2-acl-basic-2000]quit

[R2]user-interface vty 0 4

[R2-ui-vty0-4]acl 2000 inbound

[R2-ui-vty0-4]quit

⑧在R3上配置并調用ACL

[R3]acl 2000

[R3-acl-basic-2000]rule 10 deny source 192.168.1.254 0

[R3-acl-basic-2000]rule 20 deny source 192.168.12.1 0

[R3-acl-basic-2000]rule 30 permit source any

[R3-acl-basic-2000]quit

[R3]user-interface vty 0 4

[R3-ui-vty0-4]acl 2000 inbound

[R3-ui-vty0-4]quit

項目總結

ACL最后有一個隱含的動作是“拒絕所有”

但是用traffic-filter調用時,ACL默認行為是“允許所有”

遠程登錄一個設備時,設備使用“虛擬接口” - vty 接口

)

數據庫常用sql命令)

)