以下是Web安全專項學習步驟,聚焦實戰能力培養,分為4個階段+資源清單**,適合從入門到進階。重點培養漏洞挖掘能力與防御方案設計雙重視角:

---

階段1:Web技術筑基(1-2個月)

| 領域? ? ? ? ???| 關鍵技能? ? ? ? ? ? ? ? ? | 工具/資源? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

|----------------|----------------------------|---------------------------------------------------------------------|

| HTTP協議? | Header/Body/Cookie)<br>? 請求方法(GET/POST/PUT)<br>? 狀態碼(200/302/403/500) | [HTTP協議圖解](https://developer.mozilla.org/zh-CN/docs/Web/HTTP)<br>Burp Suite Repeater模塊 |

| 前端基礎? ?| ? HTML表單與DOM樹<br>? JavaScript同源策略<br>? Cookie/Session機制 ? ? ? ? ? ?| W3School HTML+JS教程<br>瀏覽器開發者工具(Elements/Console) ? ? ? ? ? ? ? ? |

| 后端基礎? ?| ? SQL數據庫基礎操作<br>? 服務端框架路由原理(如Flask/Django)<br>? API交互模式 | [SQLZoo練習平臺](https://sqlzoo.net/)<br>[Postman接口測試工具](https://www.postman.com/) |

| 調試工具? ?| ? 瀏覽器開發者工具網絡抓包<br>? Burp Suite代理配置與數據攔截 ? ? ? ? ? ? ? ? | Chrome DevTools<br>[Burp Suite Community版](https://portswigger.net/burp/communitydownload) |

> 目標:手動構造HTTP請求修改參數,理解數據流傳遞過程

---

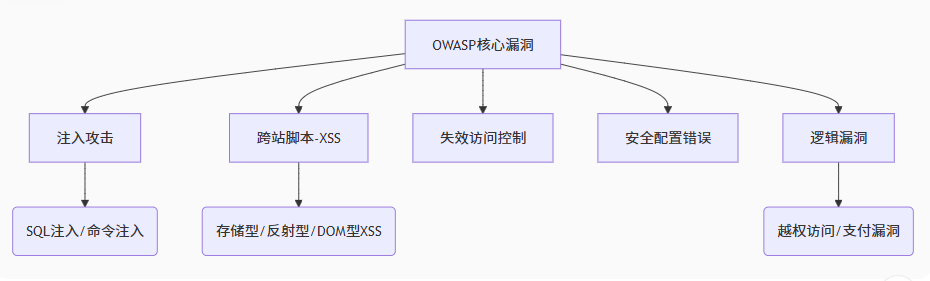

階段2:OWASP Top 10實戰(3-4個月)

mermaid

graph TD

A[OWASP核心漏洞] --> B[注入攻擊]

A --> C[跨站腳本-XSS]

A --> D[失效訪問控制]

A --> E[安全配置錯誤]

A --> F[邏輯漏洞]

B --> B1(SQL注入/命令注入)

C --> C1(存儲型/反射型/DOM型XSS)

F --> F1(越權訪問/支付漏洞)

| 漏洞類型? ? ? | 攻擊方法? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?| 實驗靶場? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

|------------------|-----------------------------------------------|-------------------------------------------------------|

| SQL注入? ? ? | ? 聯合查詢注入<br>? 布爾盲注<br>? 時間盲注 ? ? ? | [PortSwigger SQLi Labs](https://portswigger.net/web-security/sql-injection) |

| XSS? ? ? ? ? ? ?| ? 竊取Cookie<br>? DOM污染<br>? 構造釣魚頁面 ? | [XSS Game by Google](https://xss-game.appspot.com/)? ? ? ? ? ? ? ? ? ? ? ? ? ? ?|

|CSRF/SSRF?| ? 偽造請求轉賬<br>? 內網服務探測 | [WebGoat](https://github.com/WebGoat/WebGoat)? ? ? ? ? ? ? ? ?|

| 文件漏洞? ? ? | ? 路徑遍歷<br>? 文件上傳繞過(.htaccess/.php5) | [Upload Labs](https://github.com/c0ny1/upload-labs)? ? ? ? ? ? ? ? ? ?|

> 工具深化: ?

> - SQLMap(自動化注入) ?

> - XSStrike(高級XSS檢測) ?

> - Burp Collaborator(SSRF/盲注驗證)

---

階段3:漏洞挖掘進階(2-3個月)

能力提升重點:

diff

+ 從「已知漏洞利用」轉向「未知漏洞發現」

+ 從「工具依賴」轉向「手動代碼審計」

```

| 技術方向? ? ? ? ?| 方法論? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? | 實戰訓練? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

|--------------------|----------------------------------------------------|----------------------------------------------------|

| 邏輯漏洞挖掘?| ? 業務流逆向分析(如注冊/支付流程)<br>? 參數篡改(IDOR/定價修改) ? ? ? ? | 漏洞賞金平臺(HackerOne/Bugcrowd)? ? ? ? ? ? ? ? ? ? ? ? |

| API安全? ? ? ???| ? JWT令牌破解<br>? GraphQL注入<br>? OAuth2配置錯誤? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ???| [APISec University](https://university.apisec.ai/)? ? ? ? ? ? |

| 代碼審計? ? ? ?| ? PHP危險函數(eval/assert)<br>? Java反序列化鏈<br>? Node.js原型污染 ? ? ?| [PHP-Audit-Labs](https://github.com/hongriSec/PHP-Audit-Labs)? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

| WAF繞過? ? ? | ? 混淆SQL語句(內聯注釋/空白符)<br>? XSS編碼繞過(HTML實體/JS Unicode) ? ?| [WAF Bypass Playground](https://github.com/0xInfection/Awesome-WAF)? ? ? ? ? |

---

階段4:防御體系構建(持續進行)

構建安全開發閉環:

1. SDLC集成:在開發流程中加入安全環節(SAST/DAST掃描)

2. 防護方案:

- SQL注入 → 預編譯語句(Prepared Statements)

- XSS → CSP策略 + 輸出編碼

- CSRF → Anti-CSRF Token + SameSite Cookie

3. 監控響應:

- WAF日志分析(ModSecurity)

- RASP(運行時應用自保護)

---

資源工具箱? ? ? ? ??

| 類型? ? ? ? ? ?| 推薦資源? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?|

|----------------|-----------------------------------------------------------------------------------------------------|

| 綜合靶場? ? | [PortSwigger Web Security Academy](https://portswigger.net/web-security) |

| CTF平臺?? ?| [CTFlearn](https://ctflearn.com/)(Web專項挑戰)? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

| 漏洞賞金??? | [Hacker101](https://www.hacker101.com/)(免費課程+實戰靶機)? ? ? ? ? ? ? ?|

| 代碼審計?? ?| [Damn Vulnerable Web App](https://github.com/digininja/DVWA)? ? ? ? ? ? ? ? ? |

|?書籍? ??? ? ? | 《Web Application Hackers Handbook》? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? |

---

關鍵原則

1. 合法授權:僅測試授權目標(如Bug Bounty項目/Vulnhub靶機) ?

2. 深度>廣度:精通SQL注入/XSS/越權三大核心漏洞,比淺嘗10種漏洞更有價值 ?

3. 工具雙刃劍:Burp Suite自動化掃描是輔助,**手動驗證**才能發現邏輯漏洞 ?

職業路徑:Web安全工程師 → 滲透測試工程師 → 安全研發架構師 ?

能力標志:獨立提交高危漏洞(CVE編號)或通過OSWE認證(Offensive Security Web Expert) ?

> “真正的Web安全專家能看到代碼背后的風險鏈路,從用戶輸入到數據庫查詢,從前端渲染到API通信,每一步都是攻防戰場。”

)

)

)