引言:Kubernetes的戰略地位與核心價值

在云原生技術生態中,??Kubernetes??已成為容器編排的事實標準。根據2023年全球云原生調查報告:

- 全球??96%?? 的組織正在使用或評估Kubernetes

- 企業生產環境Kubernetes采用率增長??400%??(2019-2023)

- Kubernetes集群平均管理容器數量達??15,000+??

- 使用Kubernetes的企業資源利用率提升??65%??,部署速度提升??90%??

Kubernetes核心價值矩陣:

┌───────────────────┬──────────────────────────────┬──────────────────────┐

│ 業務需求 │ 技術挑戰 │ Kubernetes解決方案 │

├───────────────────┼──────────────────────────────┼──────────────────────┤

│ 快速交付 │ 環境不一致 │ 聲明式配置 │

│ 彈性擴展 │ 資源利用率低 │ 自動擴縮容 │

│ 高可用保障 │ 單點故障風險 │ 自愈與滾動更新 │

│ 多云部署 │ 供應商鎖定 │ 基礎設施抽象 │

│ 微服務治理 │ 服務間通信復雜 │ Service Mesh集成 │

└───────────────────┴──────────────────────────────┴──────────────────────┘本文將全面剖析Kubernetes的:

- 架構設計與核心組件

- 關鍵概念與資源對象

- 集群部署最佳實踐

- 應用部署與管理策略

- 網絡與存儲解決方案

- 安全加固方案

- 監控與運維體系

- 企業級擴展方案

無論您是初識Kubernetes還是尋求深度優化,本文都將提供??專業級的技術洞見??。

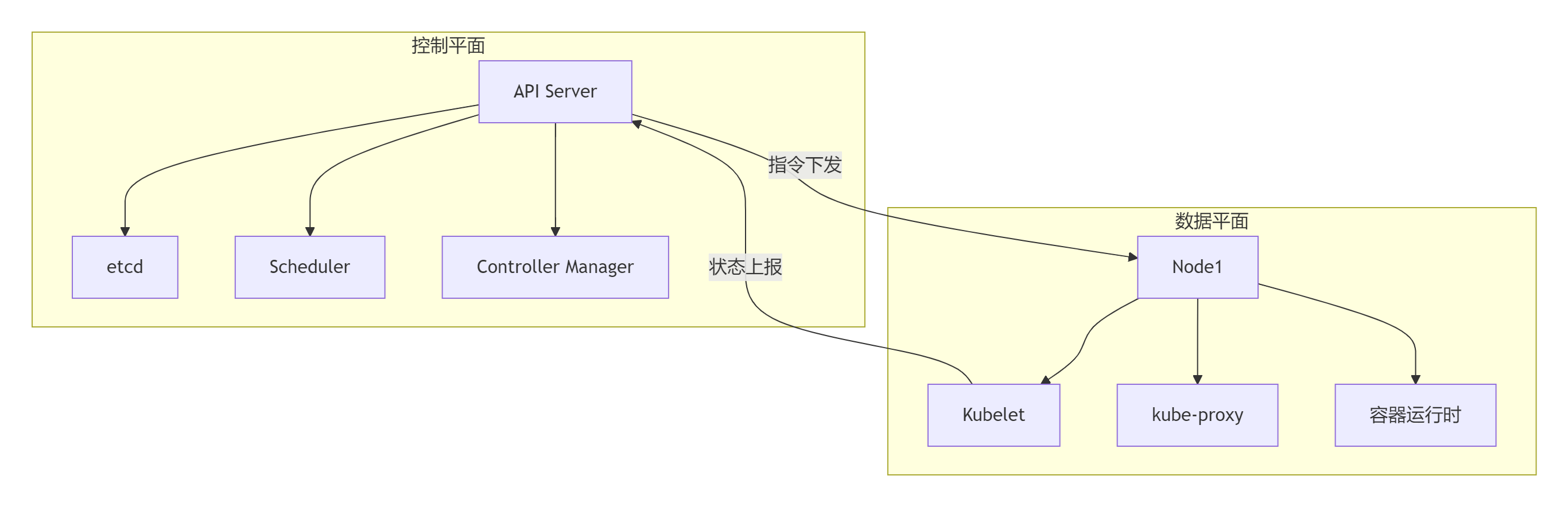

一、Kubernetes架構深度解析

1.1 核心架構全景

1.2 控制平面組件詳解

| ??組件?? | 核心職責 | 高可用方案 |

|---|---|---|

| ??API Server?? | 集群操作入口 | 多實例負載均衡 |

| ??etcd?? | 分布式鍵值存儲 | RAFT共識集群 |

| ??Scheduler?? | 資源調度決策 | 多副本選舉 |

| ??Controller?? | 狀態協調管理 | 分布式工作隊列 |

1.3 節點組件功能矩陣

| ??組件?? | 核心功能 | 性能影響 |

|---|---|---|

| ??kubelet?? | 節點代理,容器生命周期管理 | CPU 5-10% |

| ??kube-proxy?? | 網絡代理,服務發現 | 網絡吞吐關鍵 |

| ??容器運行時?? | 容器執行引擎(containerd/docker) | 容器啟動性能 |

| ??CNI插件?? | 容器網絡實現 | 網絡延遲決定性因素 |

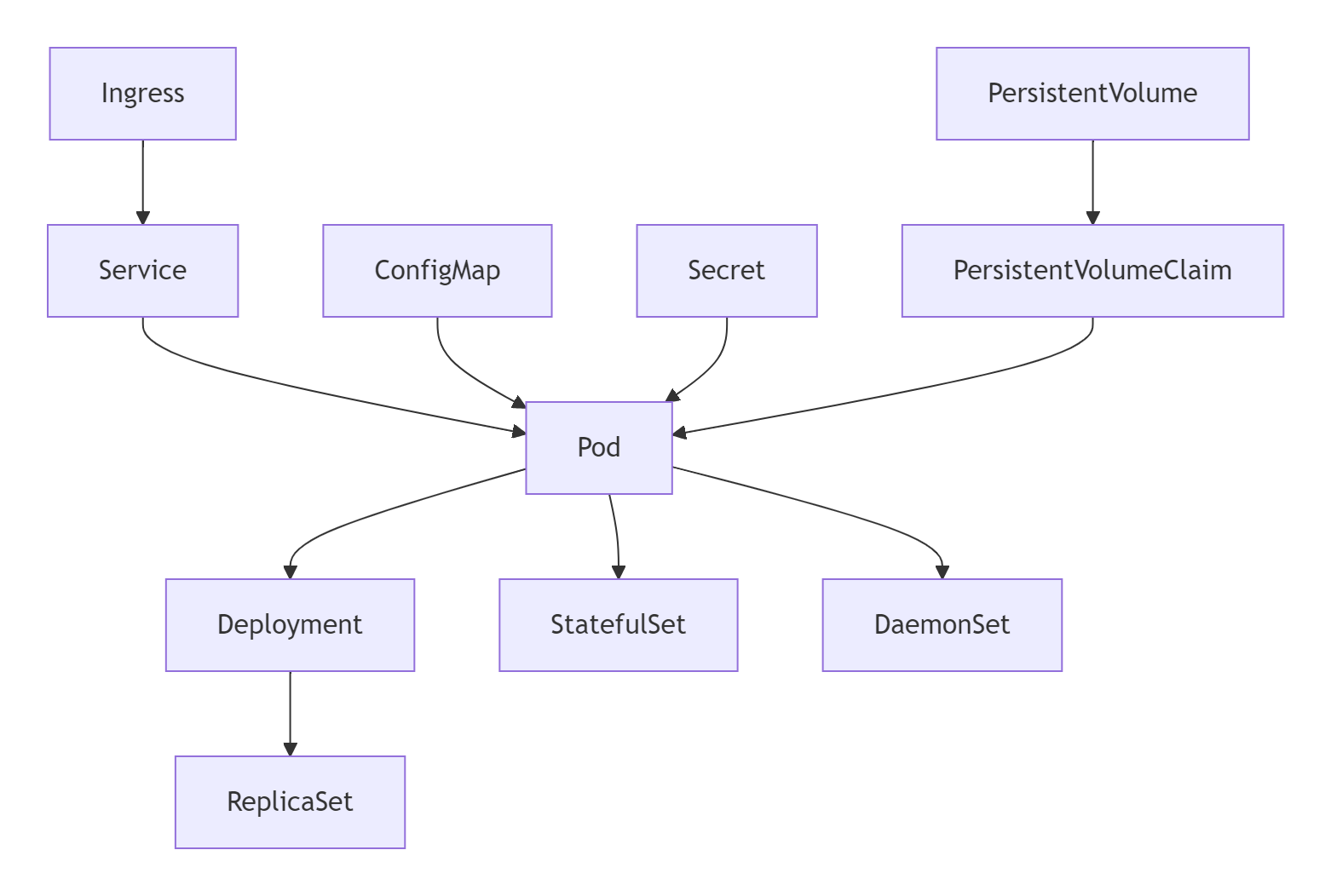

二、核心概念與資源對象

2.1 核心資源關系圖

2.2 關鍵資源詳解

??Pod設計模式??:

apiVersion: v1

kind: Pod

metadata:name: adapter-pattern

spec:containers:- name: appimage: my-app:1.2- name: adapterimage: log-adapter:3.1# 適配器容器處理日志格式轉換??高級Deployment策略??:

apiVersion: apps/v1

kind: Deployment

metadata:name: canary-deployment

spec:replicas: 10strategy:type: RollingUpdaterollingUpdate:maxSurge: 25%maxUnavailable: 10%selector:matchLabels:app: frontendtemplate:metadata:labels:app: frontendversion: v1.5spec:affinity:podAntiAffinity:requiredDuringSchedulingIgnoredDuringExecution:- labelSelector:matchExpressions:- key: appoperator: Invalues: [frontend]topologyKey: "kubernetes.io/hostname"containers:- name: webimage: nginx:1.25resources:limits:memory: "256Mi"cpu: "500m"readinessProbe:httpGet:path: /healthport: 80initialDelaySeconds: 5periodSeconds: 10三、集群部署最佳實踐

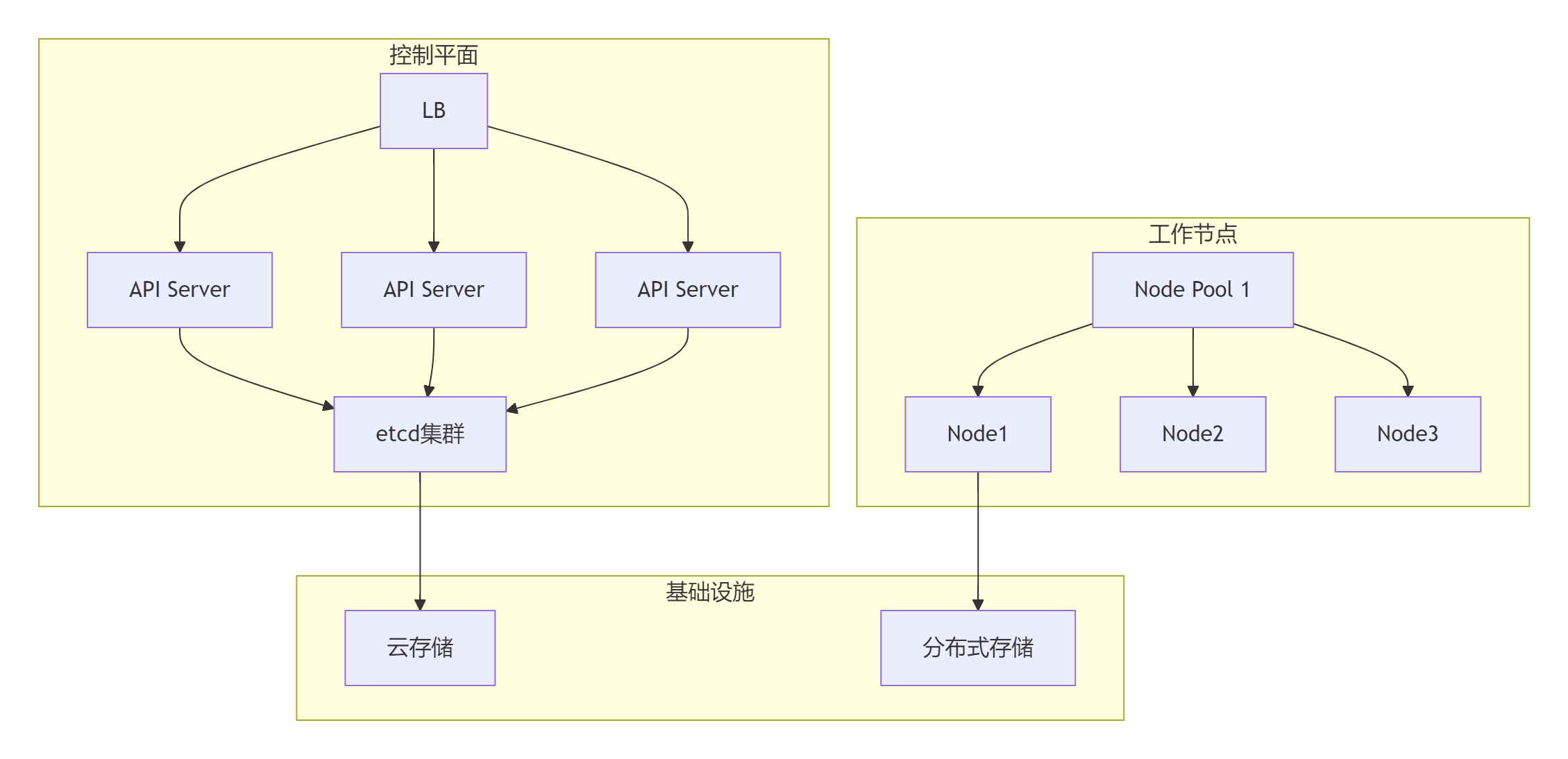

3.1 高可用架構設計

3.2 部署工具對比

| ??工具?? | 適用場景 | 特點 | 生產就緒 |

|---|---|---|---|

| kubeadm | 自定義集群 | 官方推薦,靈活 | ★★★★☆ |

| kOps | 云環境部署 | AWS/GCP優化 | ★★★★★ |

| Rancher | 多集群管理 | UI驅動,易用 | ★★★★☆ |

| OpenShift | 企業級平臺 | 全棧解決方案 | ★★★★★ |

| EKS/GKE/AKS | 托管服務 | 云廠商集成 | ★★★★★ |

3.3 生產環境配置示例

# kubeadm 高可用配置

apiVersion: kubeadm.k8s.io/v1beta3

kind: ClusterConfiguration

controlPlaneEndpoint: "k8s-api.example.com:6443"

etcd:external:endpoints:- "https://etcd1:2379"- "https://etcd2:2379"- "https://etcd3:2379"caFile: /etc/etcd/ca.pemcertFile: /etc/etcd/etcd.pemkeyFile: /etc/etcd/etcd-key.pem

networking:podSubnet: 10.244.0.0/16serviceSubnet: 10.96.0.0/12

apiServer:certSANs:- "k8s-api.example.com"- "192.168.1.100"extraArgs:feature-gates: "RotateKubeletServerCertificate=true"

controllerManager:extraArgs:node-monitor-grace-period: "20s"

scheduler:extraArgs:bind-address: "0.0.0.0"四、應用部署與管理策略

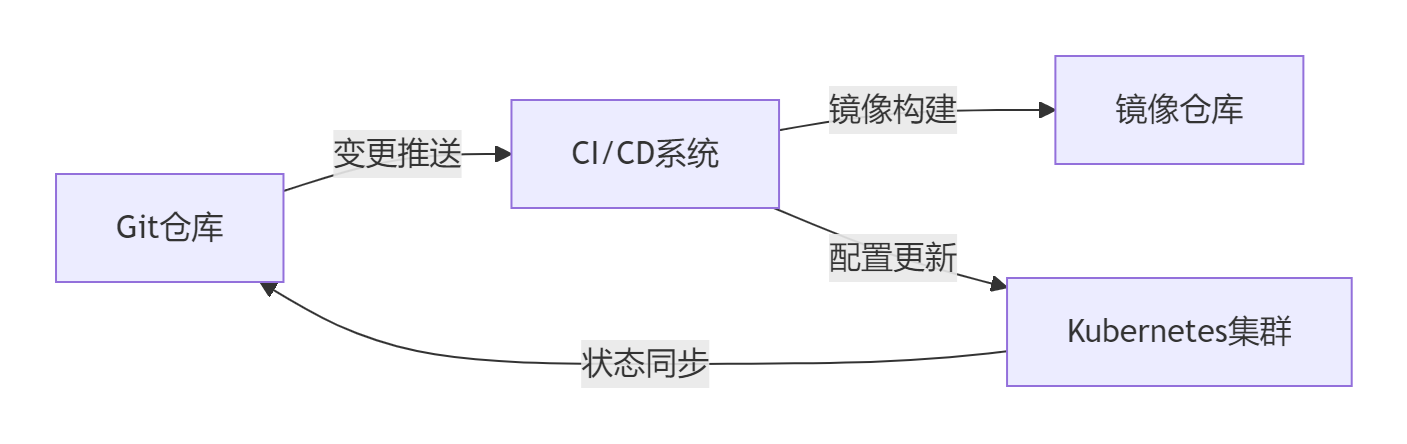

4.1 GitOps工作流實現

??Argo CD配置示例??:

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:name: production-app

spec:project: defaultsource:repoURL: 'https://git.example.com/app-config.git'path: productiontargetRevision: HEADdestination:server: 'https://kubernetes.default.svc'namespace: productionsyncPolicy:automated:prune: trueselfHeal: truesyncOptions:- CreateNamespace=true4.2 金絲雀發布策略

apiVersion: flagger.app/v1beta1

kind: Canary

metadata:name: frontend

spec:targetRef:apiVersion: apps/v1kind: Deploymentname: frontendservice:port: 8080analysis:interval: 1mthreshold: 5metrics:- name: request-success-ratethresholdRange:min: 99interval: 1m- name: latencythresholdRange:max: 500interval: 30ssteps:- setWeight: 5- pause: {duration: 2m}- setWeight: 25- pause: {duration: 5m}- setWeight: 50- pause: {duration: 10m}- setWeight: 100五、網絡與存儲解決方案

5.1 CNI插件性能對比

| ??CNI插件?? | 網絡模型 | 性能 | 適用場景 |

|---|---|---|---|

| Calico | BGP/IPIP | ★★★★☆ | 大規模集群 |

| Flannel | VxLAN | ★★★☆☆ | 中小規模 |

| Cilium | eBPF | ★★★★★ | 高性能需求 |

| Weave Net | Mesh | ★★★☆☆ | 簡單部署 |

| AWS VPC CNI | 原生集成 | ★★★★☆ | AWS環境 |

5.2 高級存儲方案

??CSI驅動架構??:

??多存儲類配置??:

apiVersion: storage.k8s.io/v1

kind: StorageClass

metadata:name: fast-ssd

provisioner: ebs.csi.aws.com

parameters:type: gp3iops: "10000"throughput: "500"

volumeBindingMode: WaitForFirstConsumer

allowVolumeExpansion: true

reclaimPolicy: Delete---

apiVersion: v1

kind: PersistentVolumeClaim

metadata:name: db-pvc

spec:accessModes:- ReadWriteOncestorageClassName: fast-ssdresources:requests:storage: 200Gi六、安全加固方案

6.1 安全防護層級

1. 集群層:- RBAC權限控制- API Server認證- etcd加密2. 節點層:- 容器運行時加固- 內核安全模塊(AppArmor/SELinux)- 節點隔離3. 容器層:- 非root用戶- 只讀文件系統- 能力限制4. 網絡層:- 網絡策略- 服務網格mTLS- 入口防護6.2 Pod安全策略

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:name: restricted

spec:privileged: falseallowPrivilegeEscalation: falserequiredDropCapabilities:- ALLvolumes:- 'configMap'- 'emptyDir'- 'secret'- 'persistentVolumeClaim'hostNetwork: falsehostIPC: falsehostPID: falserunAsUser:rule: 'MustRunAsNonRoot'seLinux:rule: 'RunAsAny'supplementalGroups:rule: 'MustRunAs'ranges:- min: 1max: 65535fsGroup:rule: 'MustRunAs'ranges:- min: 1max: 65535七、監控與運維體系

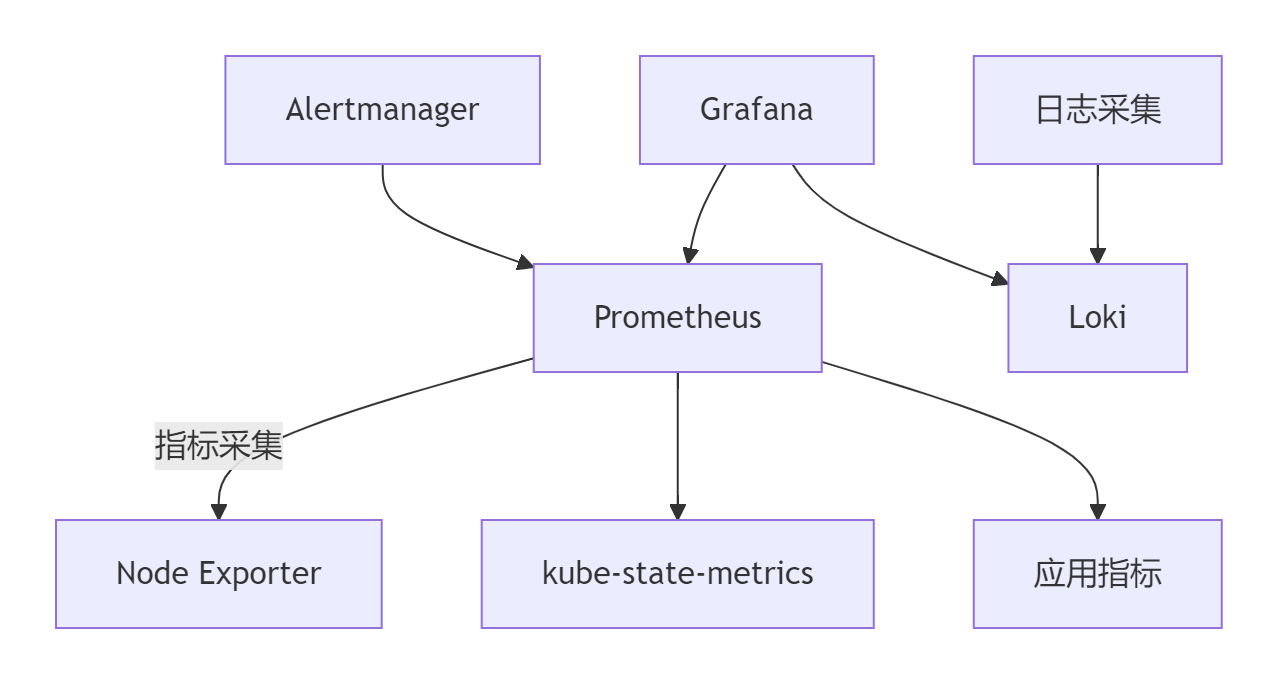

7.1 監控架構設計

7.2 關鍵監控指標

| ??類別?? | 核心指標 | 告警閾值 |

|---|---|---|

| ??集群健康?? | API Server延遲 | >500ms |

| ??節點資源?? | 節點CPU使用率 | >80%持續5min |

| ??Pod狀態?? | Pod重啟次數 | >5次/小時 |

| ??網絡性能?? | 網絡丟包率 | >1% |

| ??存儲性能?? | IO延遲 | >50ms |

7.3 自動化運維方案

apiVersion: batch/v1

kind: CronJob

metadata:name: cluster-maintenance

spec:schedule: "0 3 * * 6" # 每周六凌晨3點jobTemplate:spec:template:spec:containers:- name: maintenanceimage: kubectl:1.27command:- /bin/sh- -c- |kubectl get nodes --no-headers | awk '{print $1}' | while read node; dokubectl drain $node --ignore-daemonsets --delete-emptydir-datassh $node "sudo apt update && sudo apt upgrade -y"kubectl uncordon $nodedonerestartPolicy: OnFailure八、企業級擴展方案

8.1 服務網格集成

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:meshConfig:accessLogFile: /dev/stdoutcomponents:pilot:k8s:resources:limits:cpu: 500mmemory: 1024MiingressGateways:- name: istio-ingressgatewayenabled: truek8s:service:type: LoadBalancerports:- port: 80targetPort: 8080name: http- port: 443targetPort: 8443name: https8.2 Kubernetes Operator框架

// 自定義Operator示例

func (r *MyAppReconciler) Reconcile(ctx context.Context, req ctrl.Request) (ctrl.Result, error) {// 獲取自定義資源實例myApp := &appv1alpha1.MyApp{}if err := r.Get(ctx, req.NamespacedName, myApp); err != nil {return ctrl.Result{}, client.IgnoreNotFound(err)}// 檢查Deployment狀態dep := &appsv1.Deployment{}if err := r.Get(ctx, types.NamespacedName{Name: myApp.Name, Namespace: myApp.Namespace}, dep); err != nil {// 創建新Deploymentif errors.IsNotFound(err) {newDep := r.createDeployment(myApp)if err := r.Create(ctx, newDep); err != nil {return ctrl.Result{}, err}return ctrl.Result{Requeue: true}, nil}return ctrl.Result{}, err}// 更新Deploymentif *dep.Spec.Replicas != myApp.Spec.Replicas {dep.Spec.Replicas = &myApp.Spec.Replicasif err := r.Update(ctx, dep); err != nil {return ctrl.Result{}, err}}return ctrl.Result{}, nil

}總結:Kubernetes的企業級實踐全景

通過本文的深度探討,我們全面掌握了Kubernetes的:

- ??架構原理??:控制平面與數據平面協同

- ??核心概念??:Pod/Service/Deployment等關鍵抽象

- ??集群部署??:高可用架構與生產配置

- ??應用管理??:GitOps與金絲雀發布策略

- ??網絡存儲??:CNI與CSI高級方案

- ??安全體系??:多層次縱深防御

- ??監控運維??:全棧可觀測性方案

- ??擴展生態??:Operator與服務網格集成

[!TIP] Kubernetes實施黃金法則:

1. 聲明式配置:所有資源版本化管理

2. 最小權限原則:RBAC精細控制

3. 資源配額管理:LimitRange與ResourceQuota

4. 滾動更新策略:保證服務連續性

5. 多環境隔離:Namespace邏輯分區企業效能提升數據

Kubernetes實施效果對比:

┌───────────────────┬──────────────┬──────────────┬──────────────┐

│ 指標 │ 傳統架構 │ Kubernetes │ 提升幅度 │

├───────────────────┼──────────────┼──────────────┼──────────────┤

│ 部署頻率 │ 周/次 │ 小時/次 │ 1680% │

│ 故障恢復時間 │ 小時級 │ 分鐘級 │ 90%↓ │

│ 資源利用率 │ 30%-40% │ 60%-80% │ 100%↑ │

│ 運維人力投入 │ 5人/100節點 │ 1人/200節點 │ 90%↓ │

│ 擴展速度 │ 天/次 │ 分鐘級 │ 99%↓ │

└───────────────────┴──────────────┴──────────────┴──────────────┘未來演進方向

- ??邊緣計算??:KubeEdge與OpenYurt

- ??Serverless??:Knative集成

- ??AI賦能??:智能調度與資源預測

- ??混合云??:多集群聯邦管理

- ??安全增強??:機密計算與零信任

掌握Kubernetes技術后,您將成為??云原生架構的核心構建者??,能夠設計并管理企業級容器化平臺。立即開始Kubernetes實踐,引領企業數字化轉型!

最新技術動態請關注作者:Python×CATIA工業智造??

版權聲明:轉載請保留原文鏈接及作者信息

采用分布式哈希表優化區塊鏈索引結構,提高區塊鏈檢索效率)

配置元件詳解01)

)

--Cartographer在Gazebo仿真環境下的建圖以及建圖與定位階段問題(實車也可參考))

)

)