SMB協議作為windows環境下最為常見的一種協議,在歷史上出現過無數的通過SMB協議進行網絡攻擊利用的案例,包括針對SMB協議本身以及通過SMB協議實施網絡攻擊。

本文將介紹一種通過SMB協議的常見利用方式,即向遠程主機傳輸mimikatz,作為我的專欄《SMB攻擊流量數據包分析》中的一篇,這里,為日常安全運營,護網HVV,重保過程中遇到的關于類似的流量分析提供參考。

mimikatz

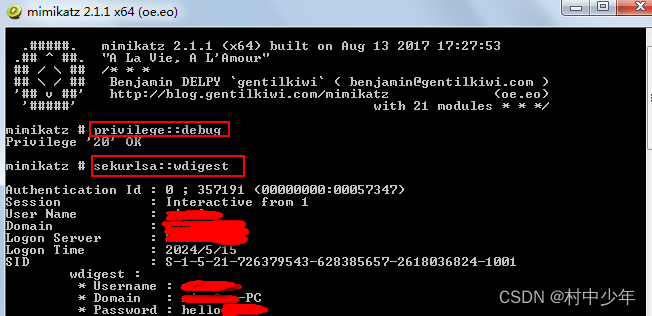

mimikatz 是用C語言編寫一個Windows命令行工具,用于提取內存中的明文密碼,hash和kerberos票據,是非常著名的網絡安全工具,詳見,這里。如下是使用mimikatz在本地提取內存中的明文密碼:

mimikatz既然本地可以執行,那么遠程也是可以被調用的,例如在之前的文章就介紹了psexec連接遠程主機的命令行,詳見之前的文章《PsExec使用過程介紹》,這里。因此在命令行中是可以啟動mimikatz程序的,如下:

)

)

】)