信息安全現狀及挑戰

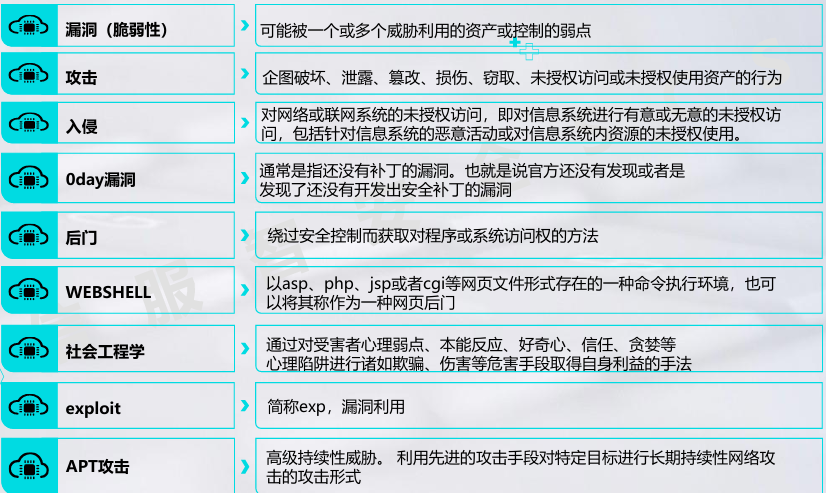

常見術語

信息安全的脆弱性及常見攻擊

網絡環境的開放性

其實就是人人可以上網,網上零成本。

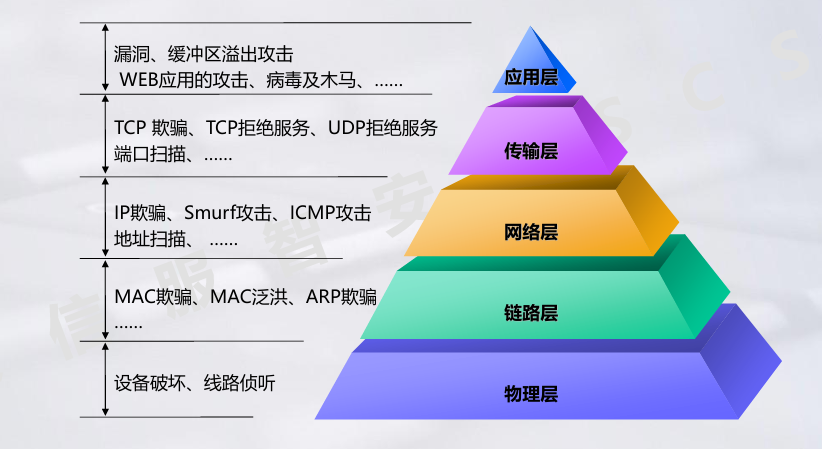

協議棧自身的脆弱性及常見攻擊

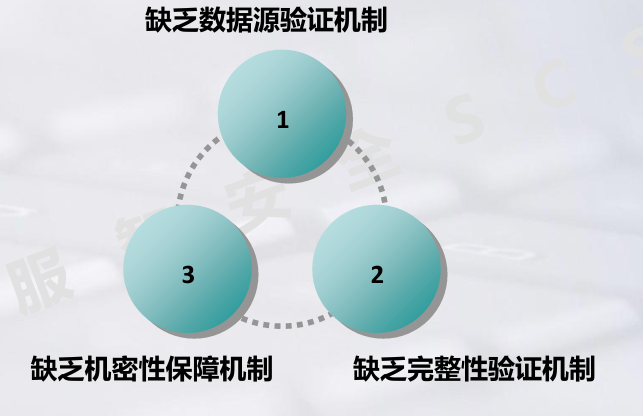

協議棧自身的脆弱性

常見安全風險

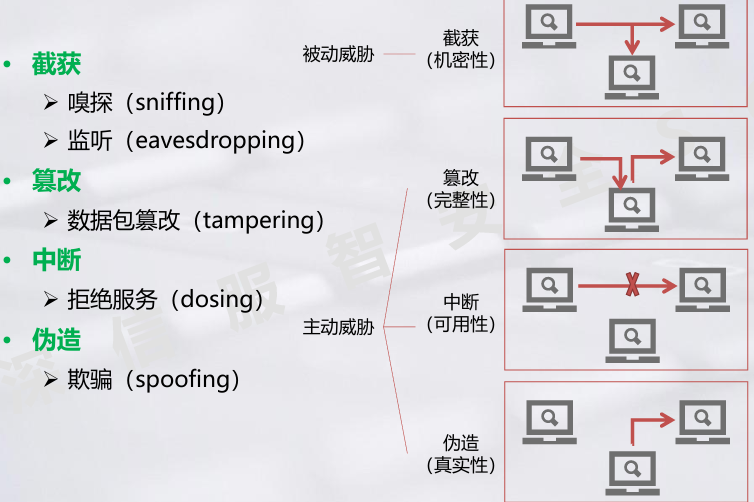

網絡的基本攻擊模式

物理層--物理攻擊

前置知識

1.打開Apache服務

cd /etc/init.d

./apache2 start

2.打開任務管理器

run->cmd

taskmar

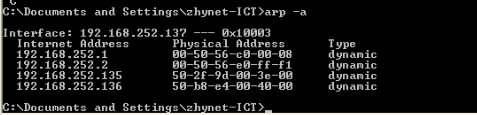

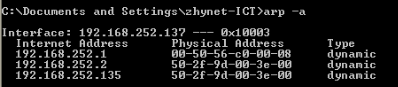

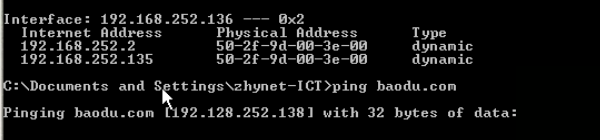

3.查看arp表:arp -a

鏈路層:ARP欺騙

實驗原理:

利用 ARP 協議的信任機制,通過偽造響應包篡改目標設備的 IP-MAC 映射關系,從而實現流量劫持、監聽或中斷等攻擊目的。這是一般是欺騙網關外加靶機兩個。

實驗環境:

XP*1?kali*1 網關*1

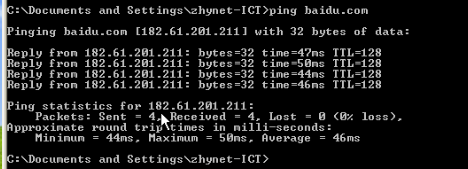

XPIP地址:192.168.252.137

kaliIP地址:192.168.252.135

網關IP地址:192.168.252.2

實驗步驟:

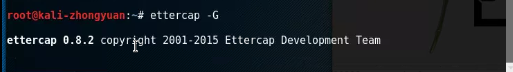

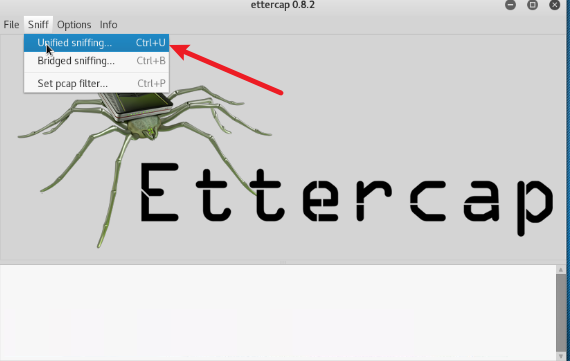

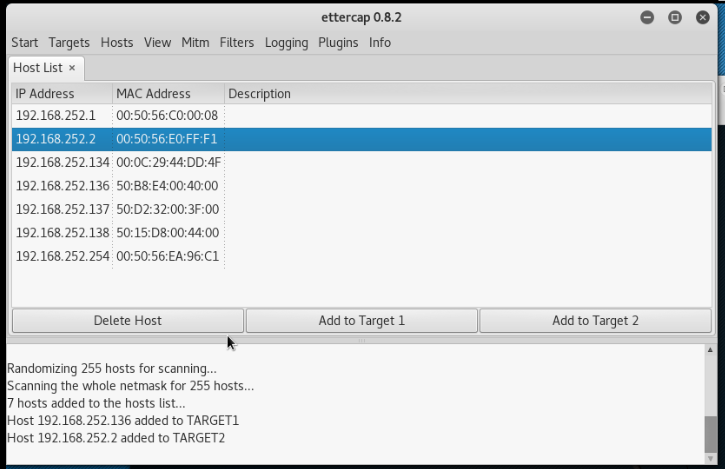

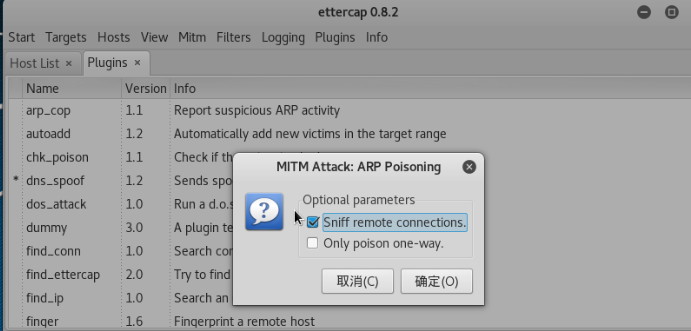

步驟一:打開工具并掃描主機

打開工具ettercap -G

這個界面之后會讓你選擇網卡,那你就選擇對應的網卡就行。然后點擊統一嗅探。

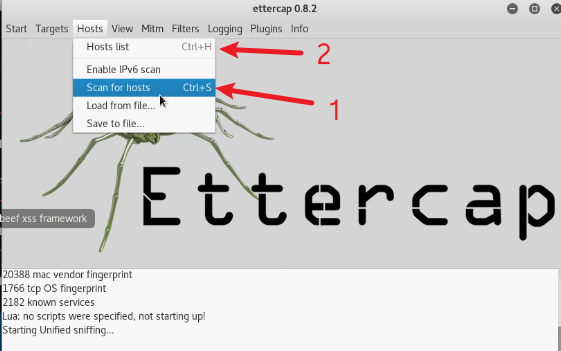

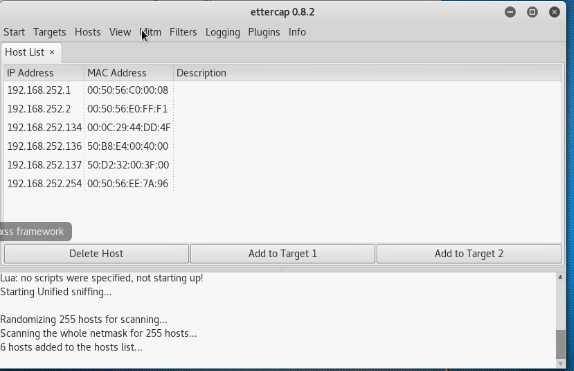

開始嗅探主機1,并顯示主機列表2

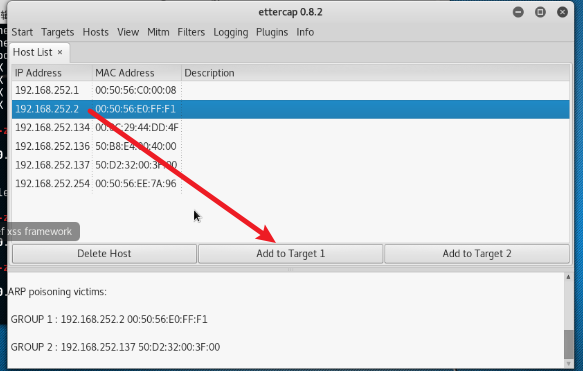

步驟二:選擇目標,因為是進行ARP欺騙,一般也要欺騙網關設備所以要設置兩個目標。

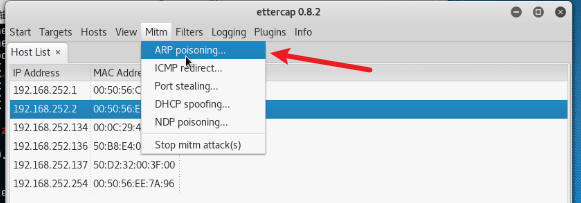

步驟三:選擇攻擊

步驟四:檢查結果

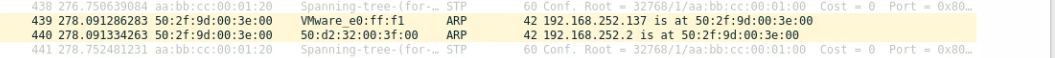

抓包可以看到,kali總是發送這樣的應答型無故ARP。

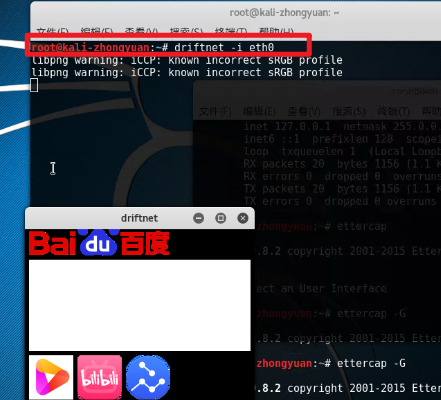

具象化流量,查看你對方訪問的圖片。意思是流經當前接口的圖片抓取出來。

解決方法:DHCP Snooping?

數據鏈路層:MAC洪泛攻擊

實驗原理:

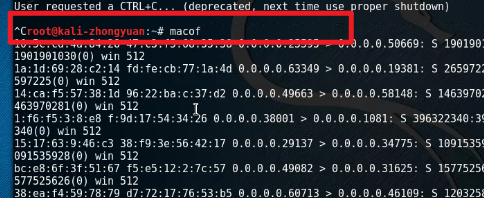

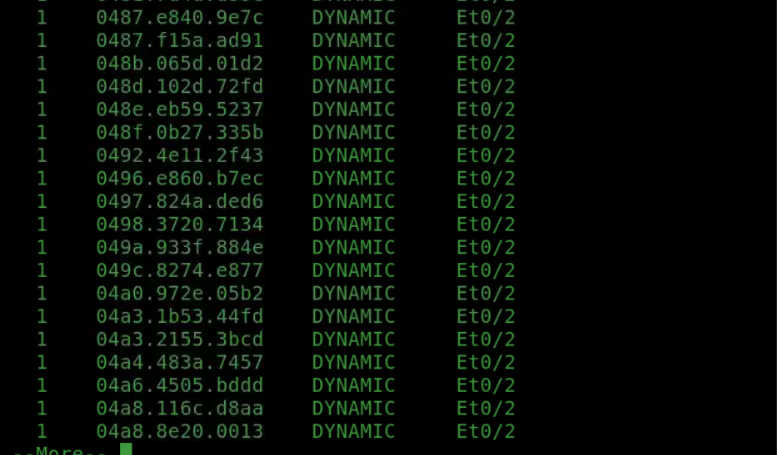

攻擊者利用交換機的自動學習能力,不斷發送不同的MAC地址給交換機,使得MAC中充滿偽造的物理地址與端口的映射關系,此時交換機只能進行數據廣播發送,攻擊者憑此獲得信息。這里發送的不是應答型無故ARP。所以只進行刷新交換機的MAC地址。

實驗環境:

交換機*1,kali*1,xppc*1

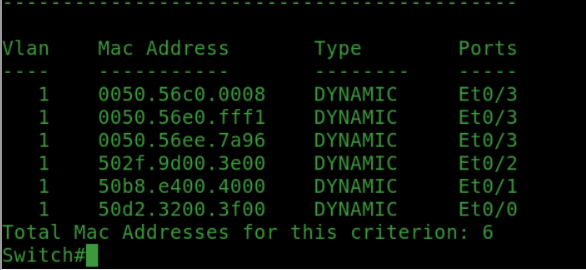

如下為交換機的MAC表 show mac address-tables

實驗步驟:

步驟一:很簡單,一個命令就結束了。macof

}

}

步驟二:查看實驗結果:可以看到很多虛假的MAC條例。

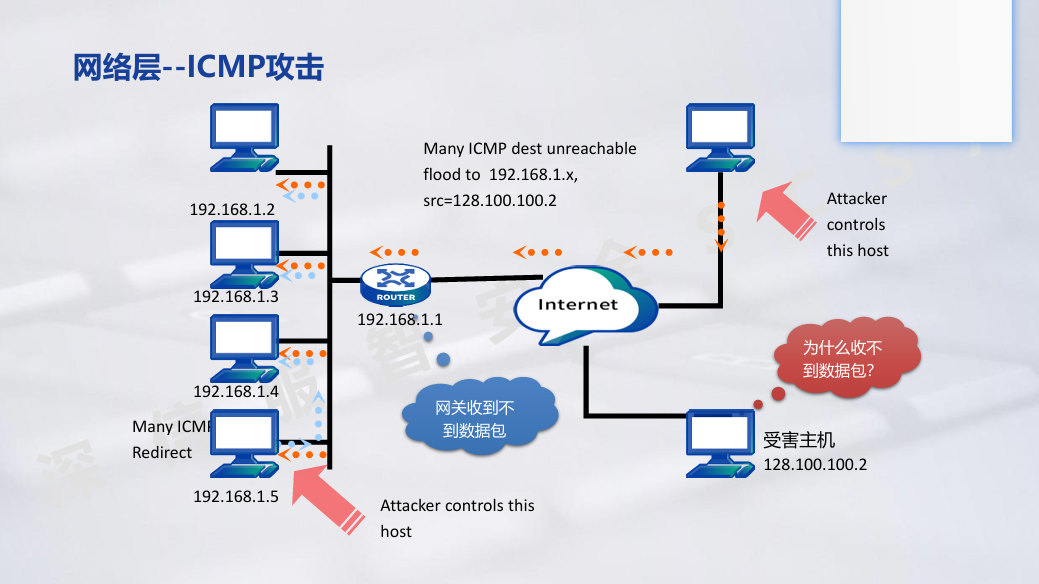

網絡層:ICMP重定向攻擊

ICMP重定向攻擊,對于對方一般的主機不好用,因為一般都開有防火墻。對于一些防御措施不夠的服務器是好用的。

實驗步驟:網上有,但是我沒有復現成功

實驗環境

畸形數據包攻擊

實驗原理:

通過發送畸形的數據包,使得對方系統內核無法理解,最終造成藍屏,關機等。

網絡層:ICMP Flood攻擊

實驗原理:

由于ICMP是操作系統的內核進行處理的,所以可以發送大量的ICMP報文攻陷系統內核進行攻擊。但是隨著計算機算算力的逐漸增加。ICMP占用資源太少了,所以基本無效了。

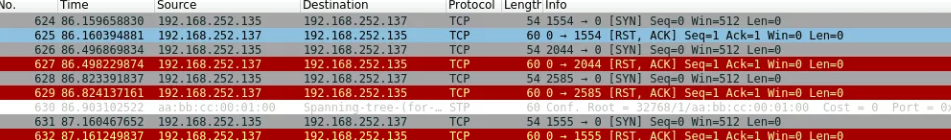

傳輸層:TCP SYN Flood攻擊

實驗原理:

SYN報文時TCP連接的第一個報文,攻擊者通過大量的發送SYN報文,造成大量未完成全連接建立的TCP連接,占用被攻擊者的資源-----拒絕服務攻擊

實驗環境:

kali *1 xp*1

實驗步驟:

步驟一:hping3 -I eth0 -a192.168.10.99 -S??-p 80 -V --flood192.168.10.33 -i u1000

-l [網卡]是選擇網卡,-a[地址]是偽造地址 -S 是指使用SYN -p 是端口 -i

步驟二:實驗結果:

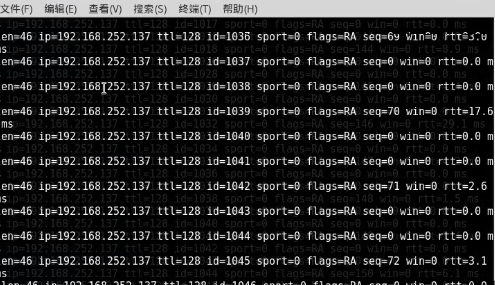

攻擊者視角

抓包結果:

防護方法:

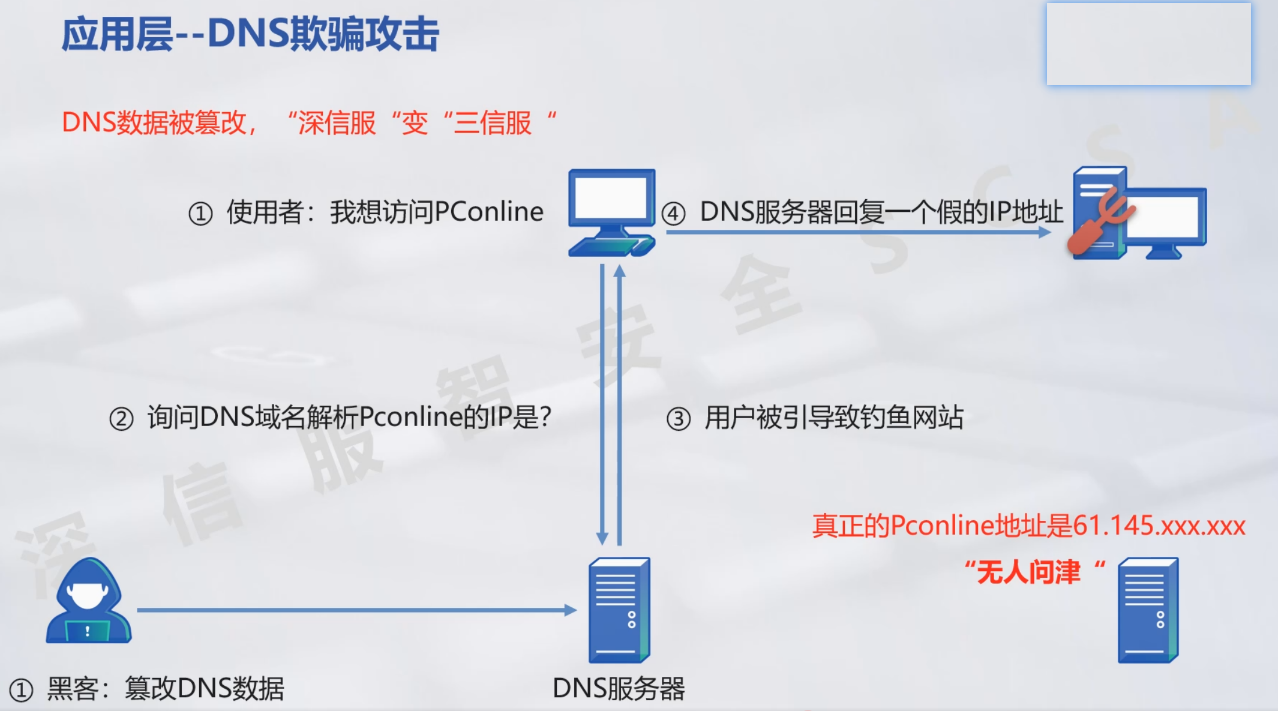

應用層--DNS欺騙

主流使用的:

廣域網:DNS服務器地址:114.114.114.114和8.8.8.8

局域網:一般是網關作為DNS服務器。

實驗原理:

方式有三種:

1.入侵真正的DNS服務器,將其污染

2.通過某種方式使得,目標主機的DNS地址改為攻擊者搭建的DNS地址

3.先通過ARP欺騙,然后將DNS解析報文拿出來進行修改。根據自己的DNS文件進行修改。

實驗環境:

kali*1? xp*1

實驗步驟:?

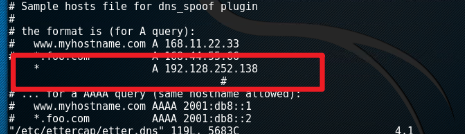

步驟一:修改ettercap的欺騙dns文件

![]()

自己寫一個

步驟二:arp欺騙

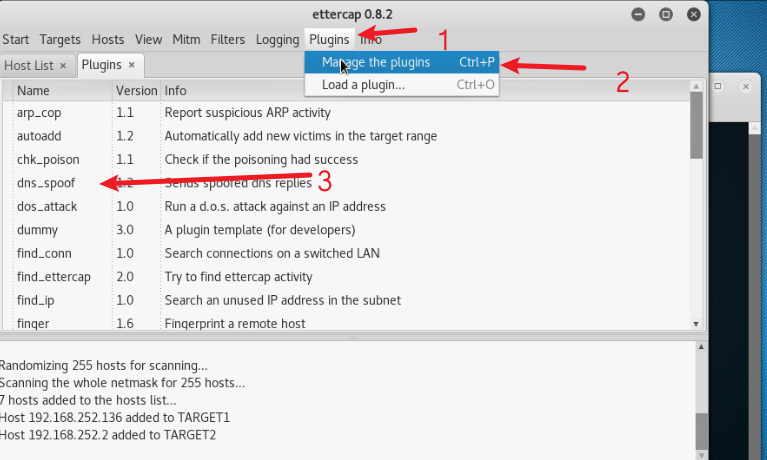

步驟三:打開插件,啟動DNS欺騙.雙擊打開

第四步雙向欺騙打開

步驟五:實驗結果

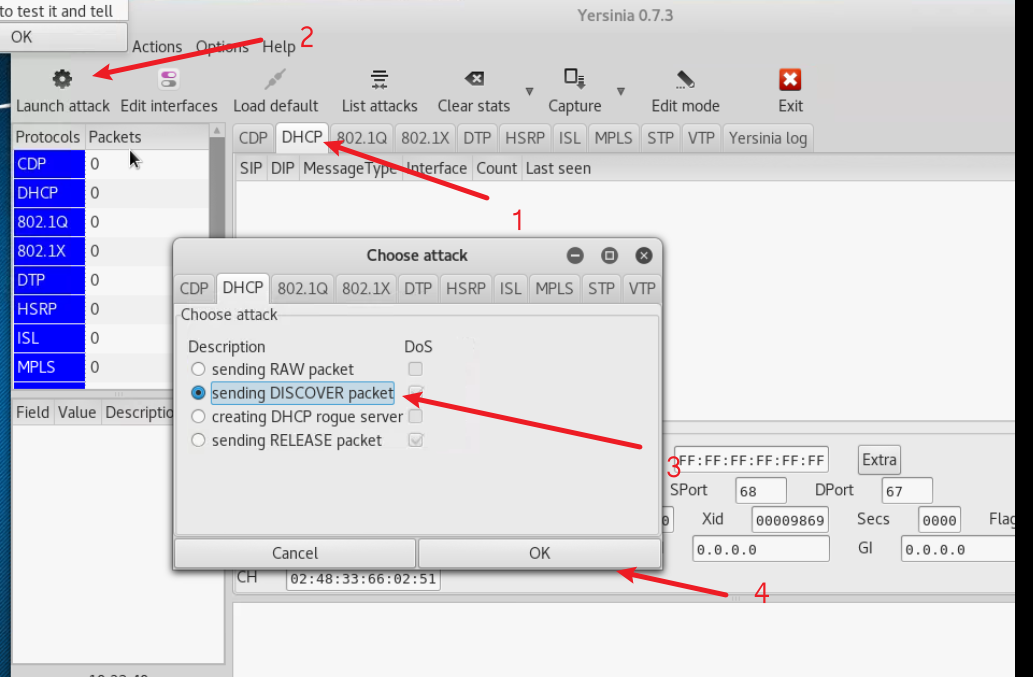

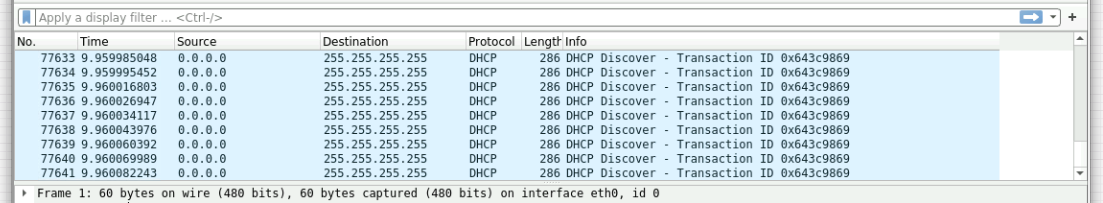

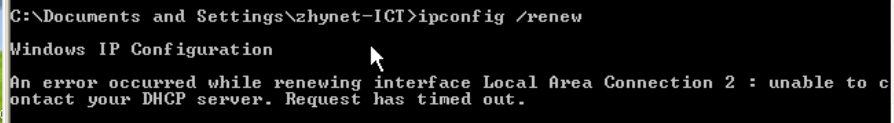

應用層--DHCP餓死

實驗原理:

由于DHCP沒有什么驗證機制,任何一發送過來的DHCP請求都可以請求到地址。那么就可以偽造大量的DHCP Discover報文。使得DHCP服務器的地址耗盡,不能正常工作。

實驗環境:

kali*1 xp*1 dhcp*1

實驗步驟:

步驟一:打開工具yersinia -G

步驟二:使用dhcp模塊,發起dhco discover報文。

步驟三:實驗結果。

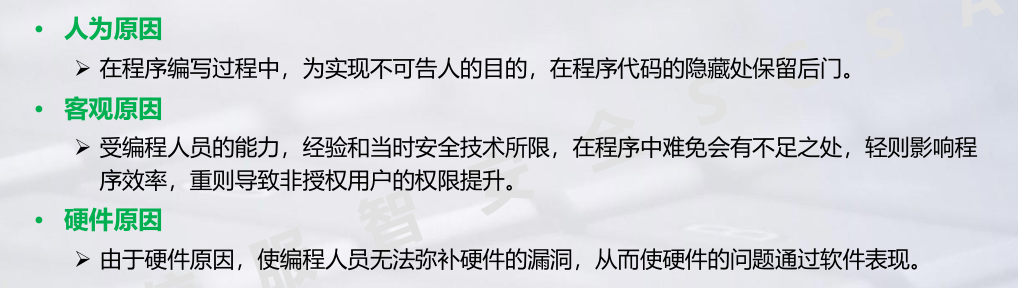

操作系統的脆弱性及常見攻擊

操作系統自身的漏洞

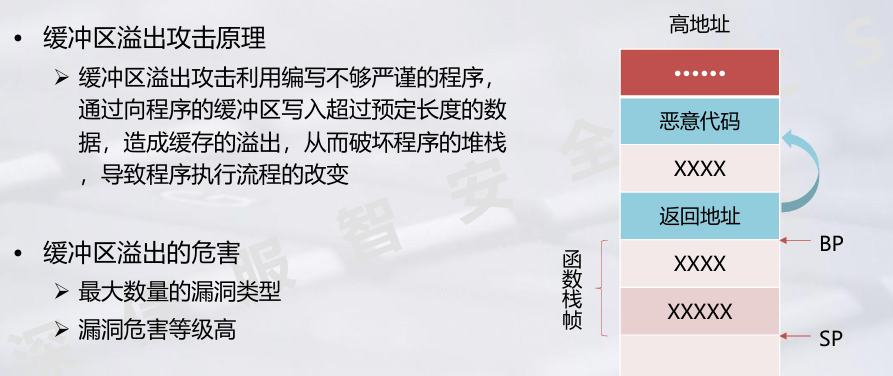

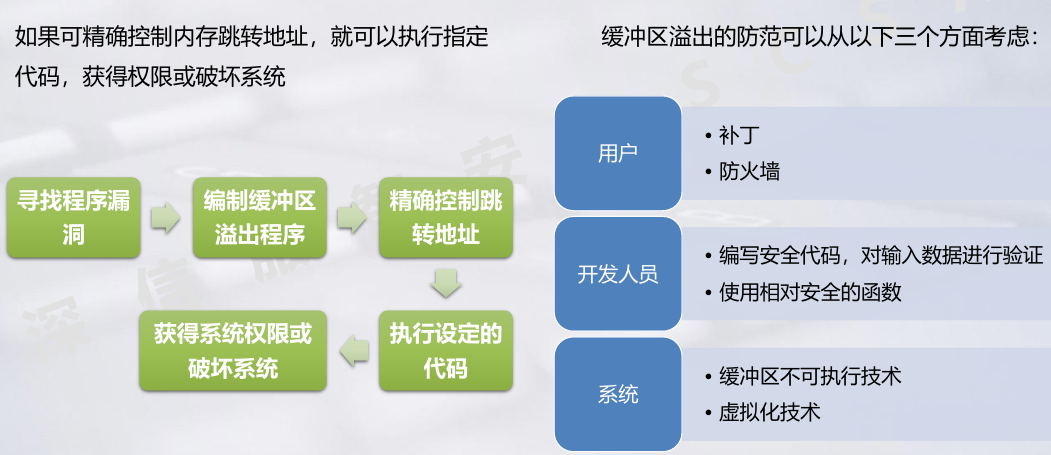

緩沖區溢出攻擊

緩沖區溢出攻擊過程及防御

終端的脆弱性及常見攻擊

勒索病毒

發展史

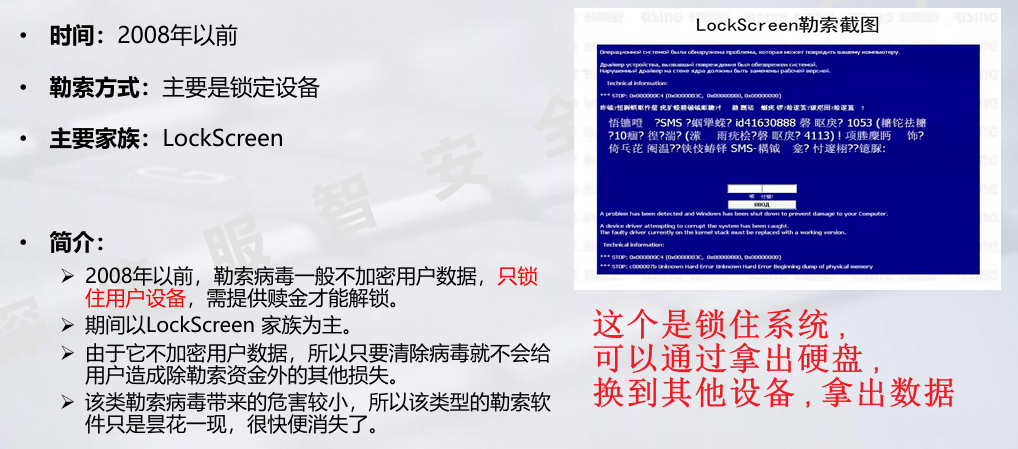

發展史-第一階段:鎖定設備,不加密數據

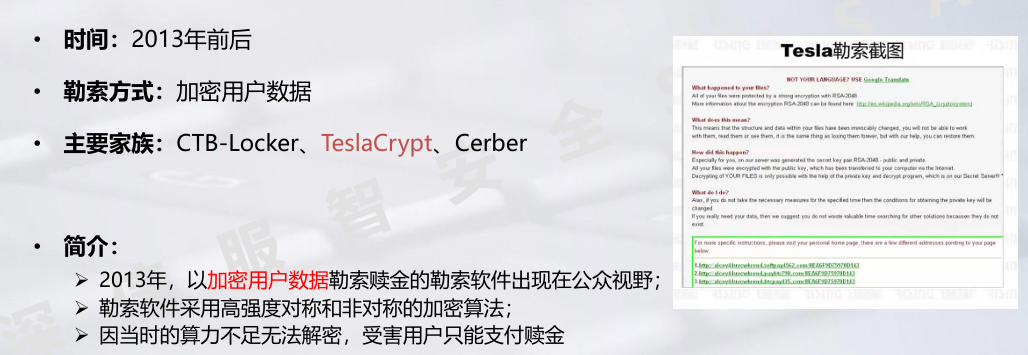

發展史-第二階段:加密數據,交付贖金后解密

已經無法破解了,多種加密算法都是用,就很難計算出來。

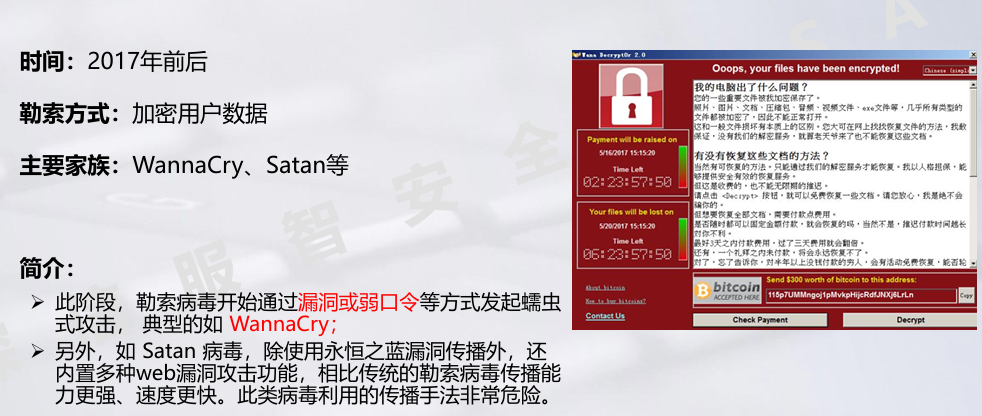

發展史-第三階段:攻陷單點后,橫向擴散

發展史-第四階段:加密貨幣的出現改變勒索格局

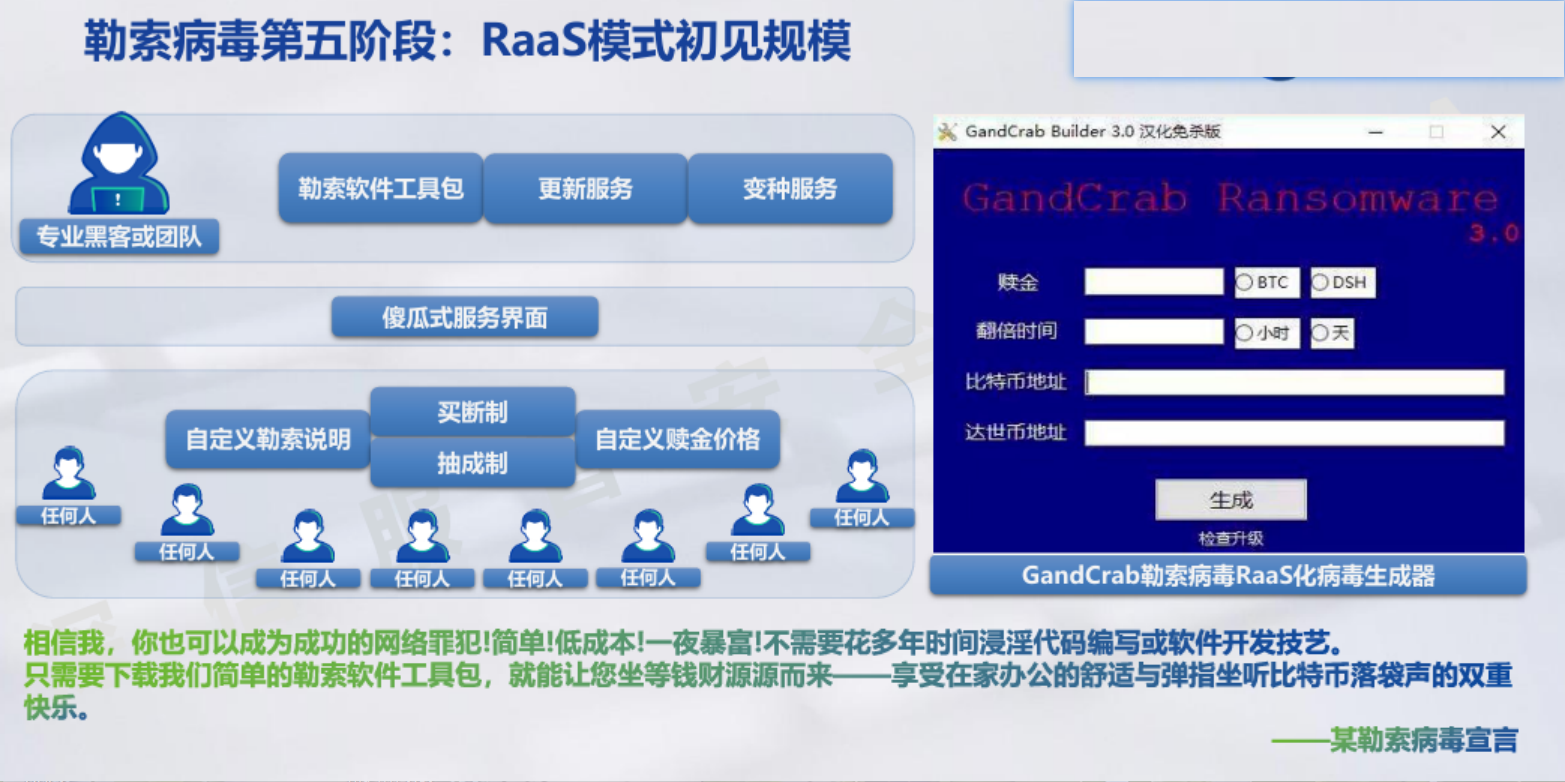

發展史-第五階段:RaaS模式初見規模

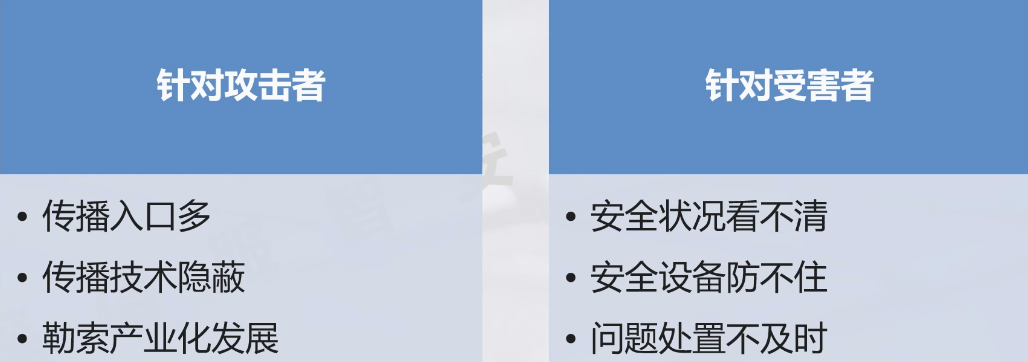

勒索病毒傳播方式

勒索病毒的特點:

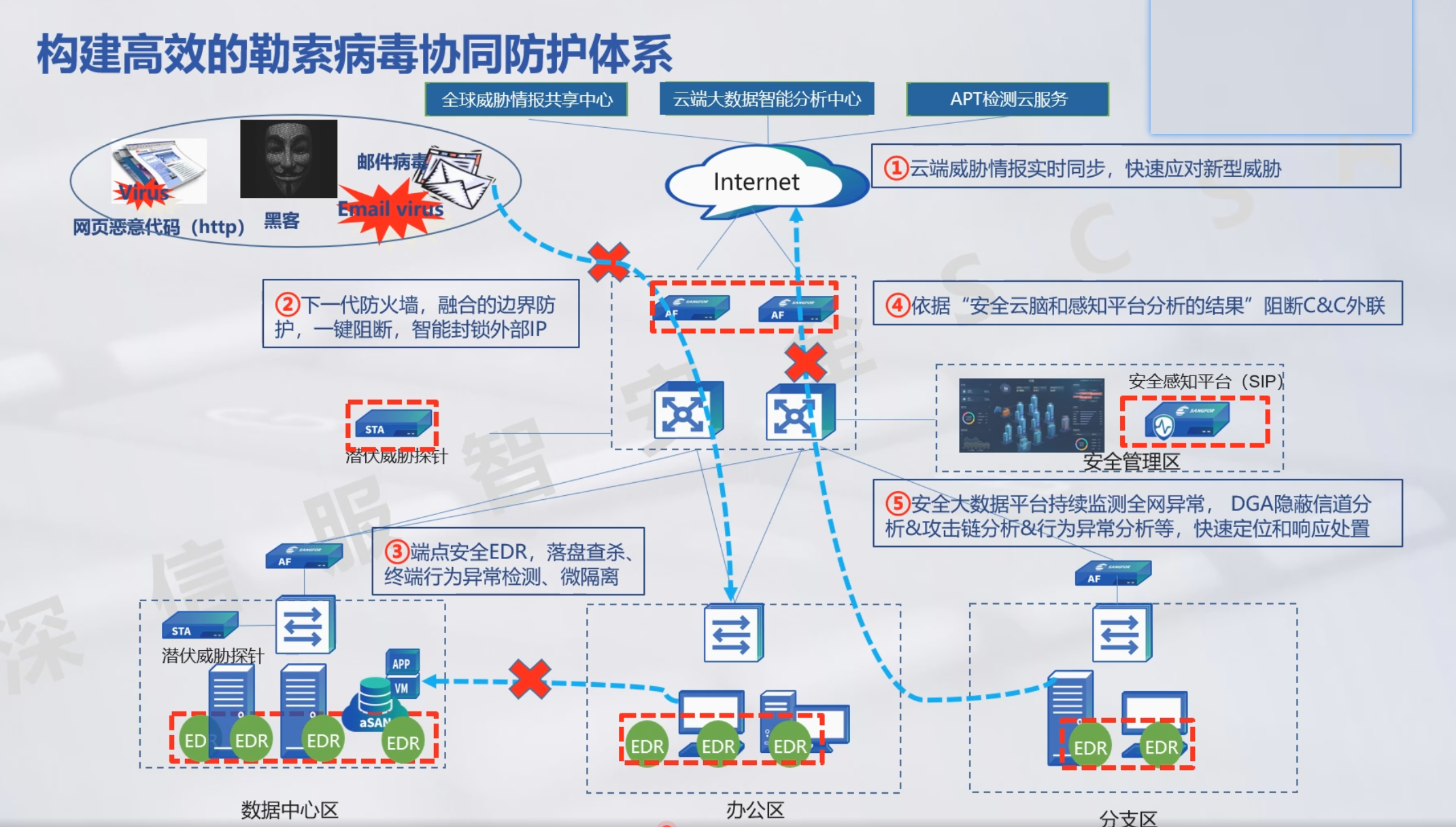

勒索病毒防御體系

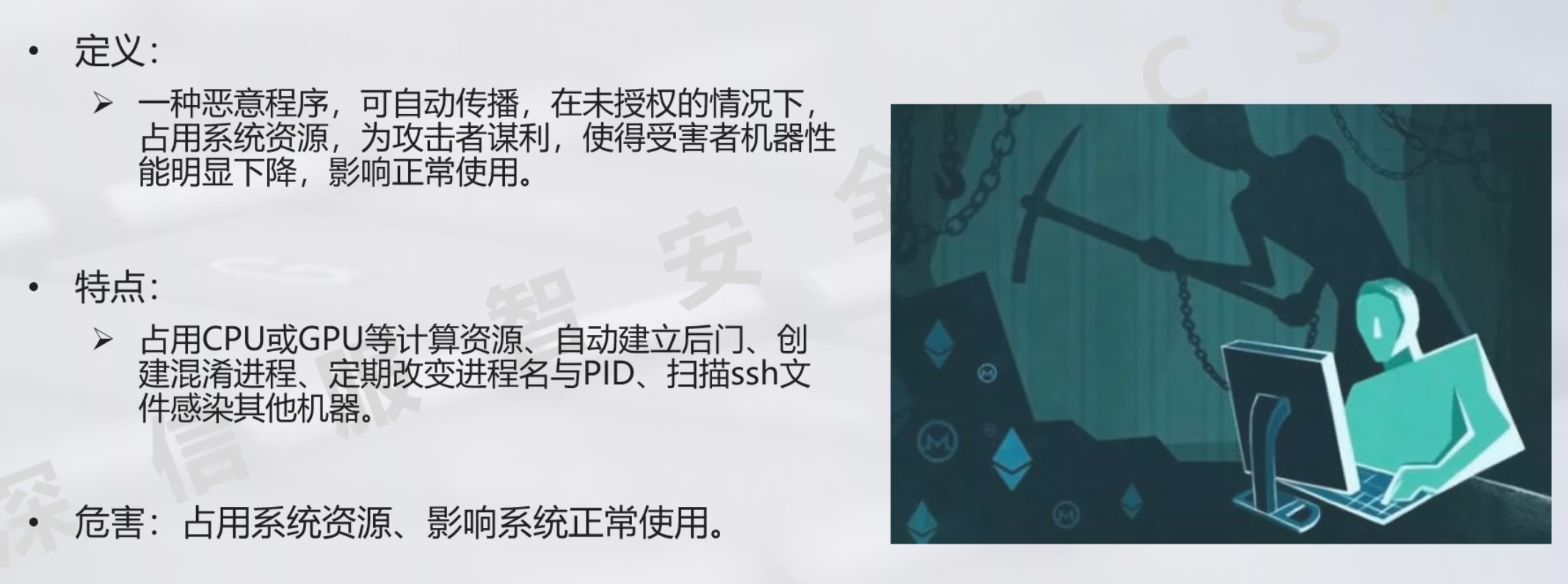

挖礦病毒

特洛伊木馬

蠕蟲病毒

宏病毒

流氓軟件/間諜軟件

僵尸網絡

終端安全的防范措施

其他常見的攻擊

社工攻擊

人為因素

拖庫、洗庫、撞庫

拖庫就是把數據庫中的信息全部盜走

洗庫就是獲取數據之后將這些變現

撞庫就是當獲取到用戶的某一個賬戶和密碼之后,就會嘗試其他地方的登錄,容易成功。利用了用戶怕記憶各種賬號密碼的弱點。

跳板攻擊

作用:1.防溯源2.可以訪問之前訪問不到的資源。

釣魚攻擊

水坑攻擊

并不是指某一特殊攻擊方式,而是將只要針對某一目標(人),且針對他經常要訪問的網站,然后針對這個網站設置陷阱的攻擊都叫做水坑攻擊。

作用:針對特點目標進行攻擊。

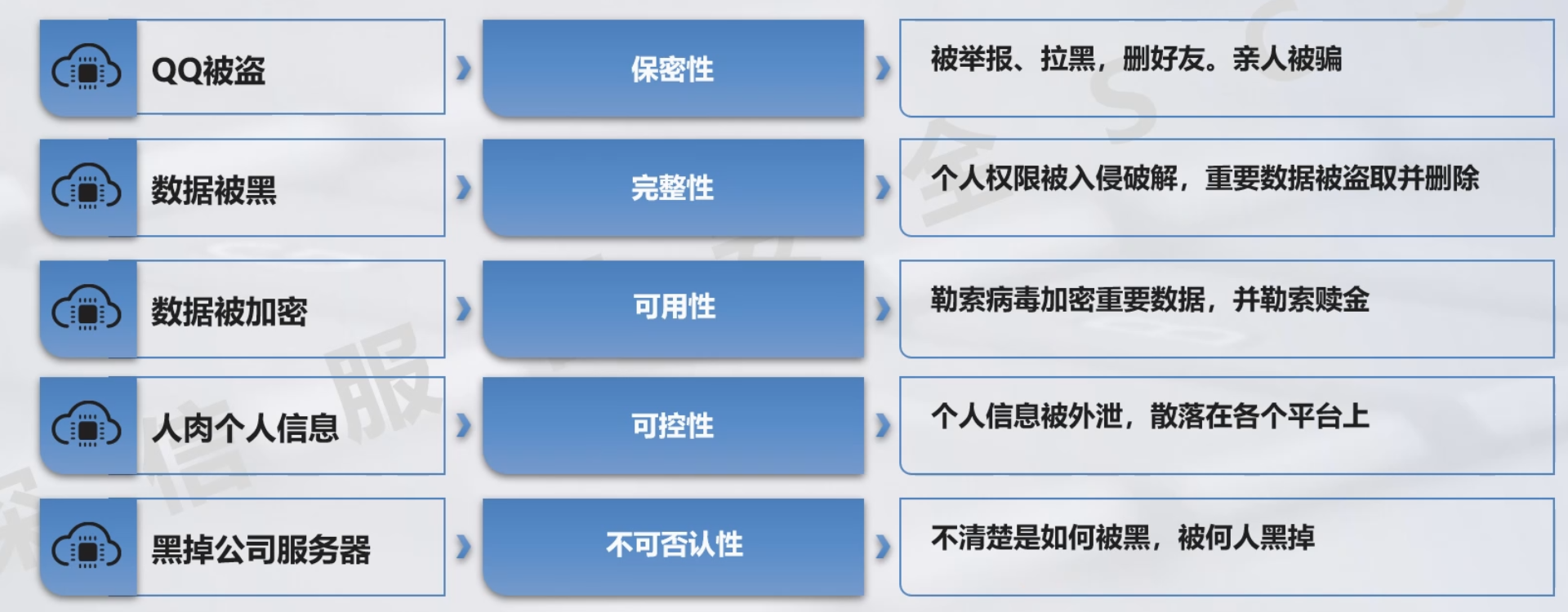

信息安全要素

信息安全五要素

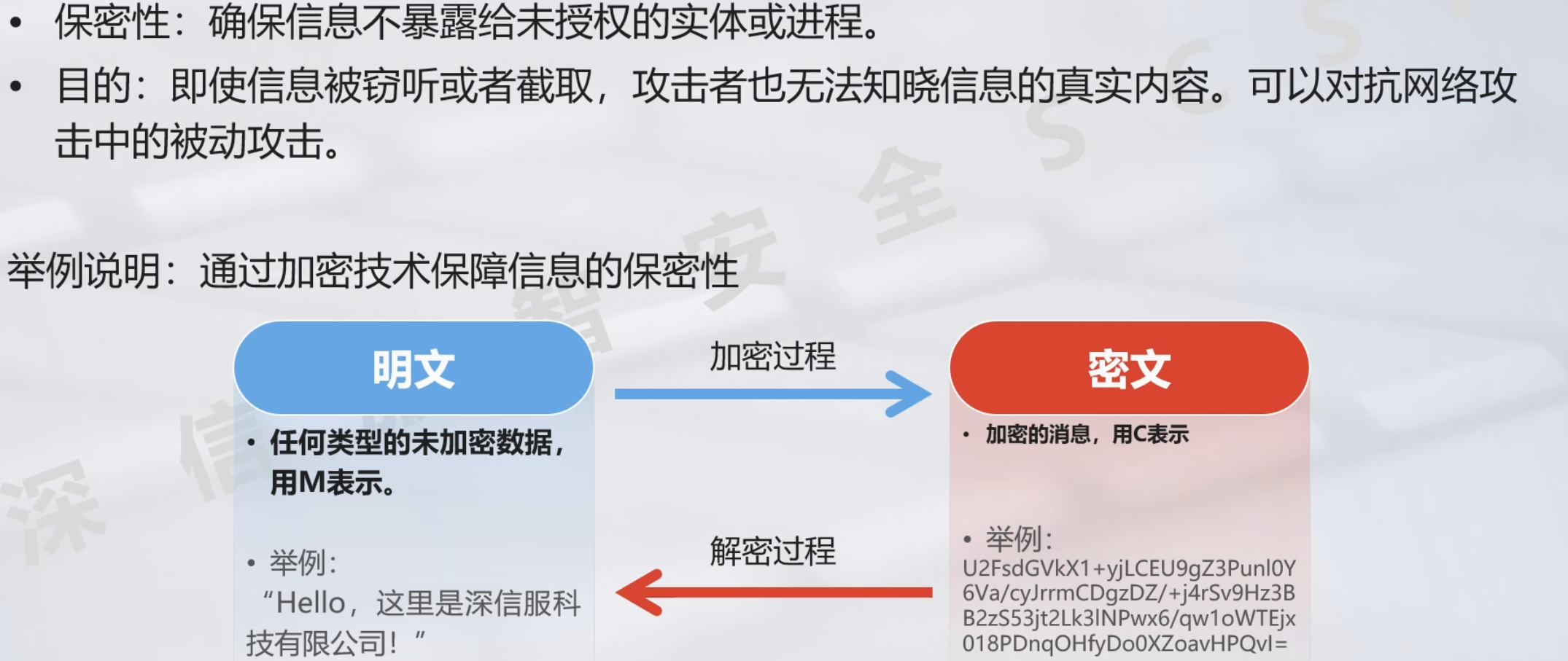

保密性

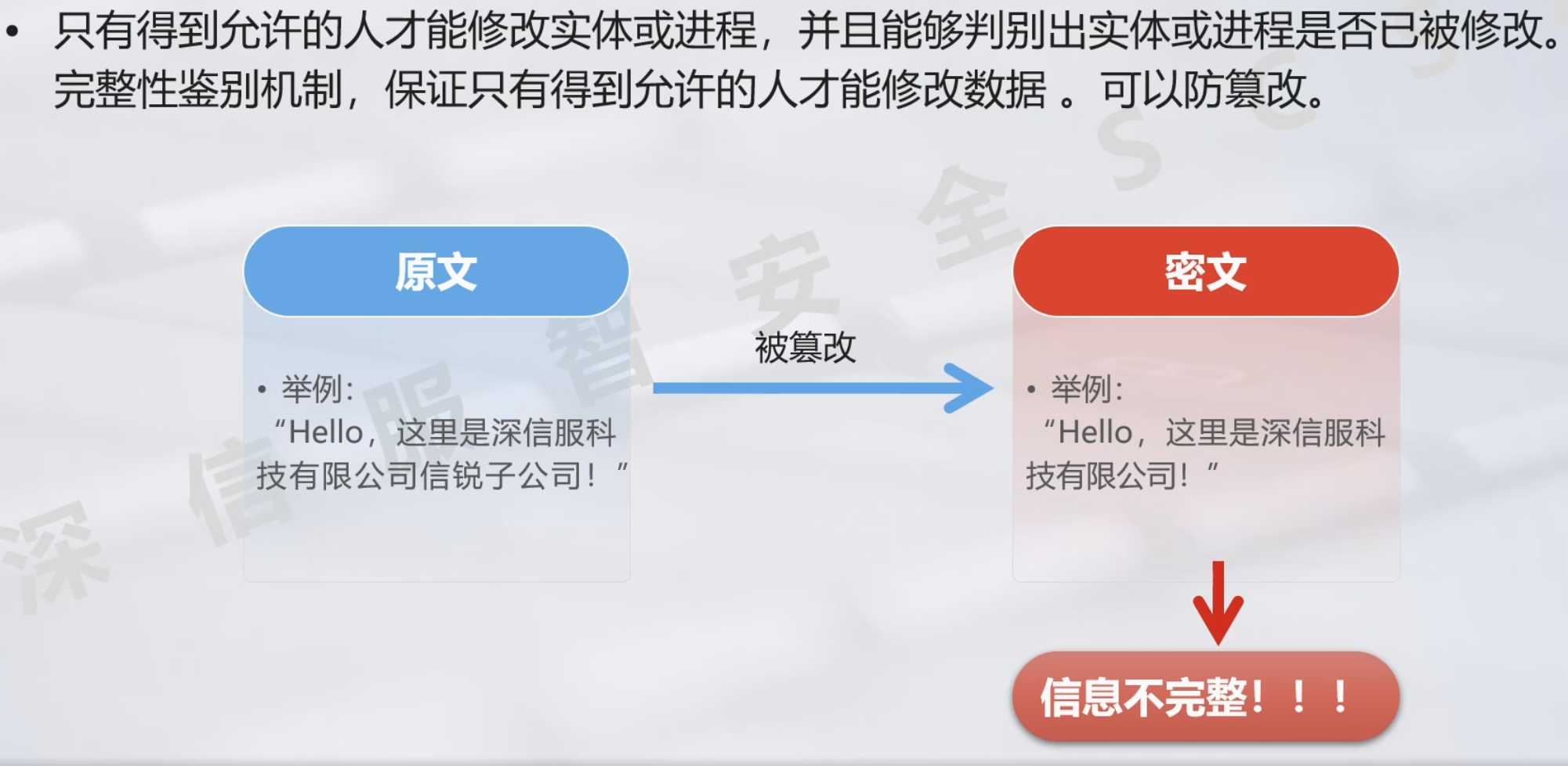

完整性

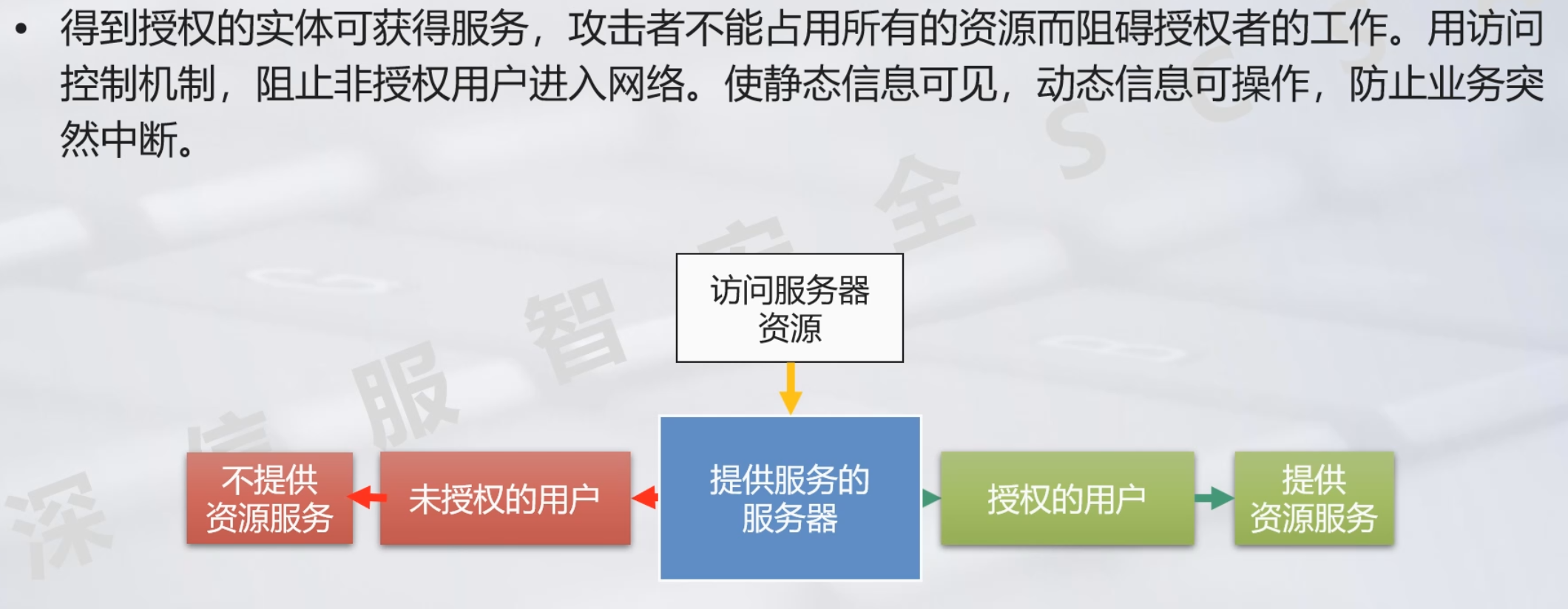

可用性

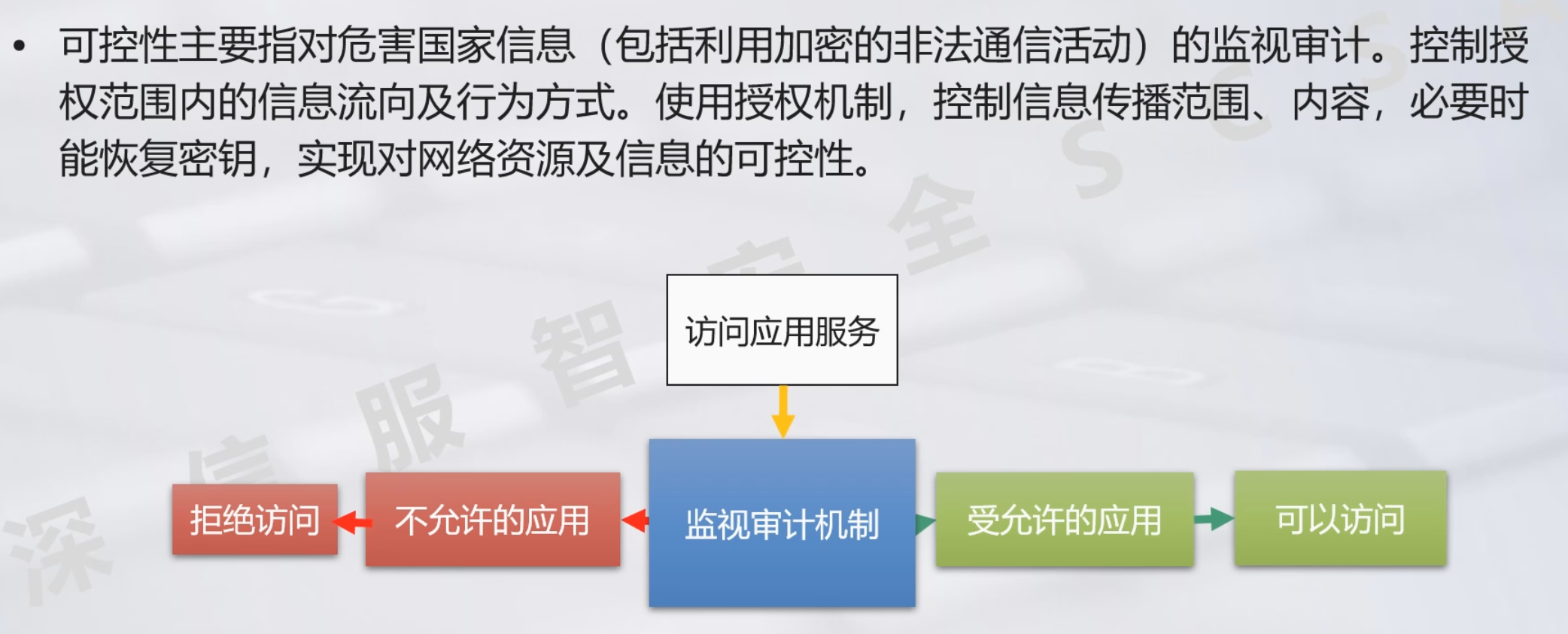

可控性

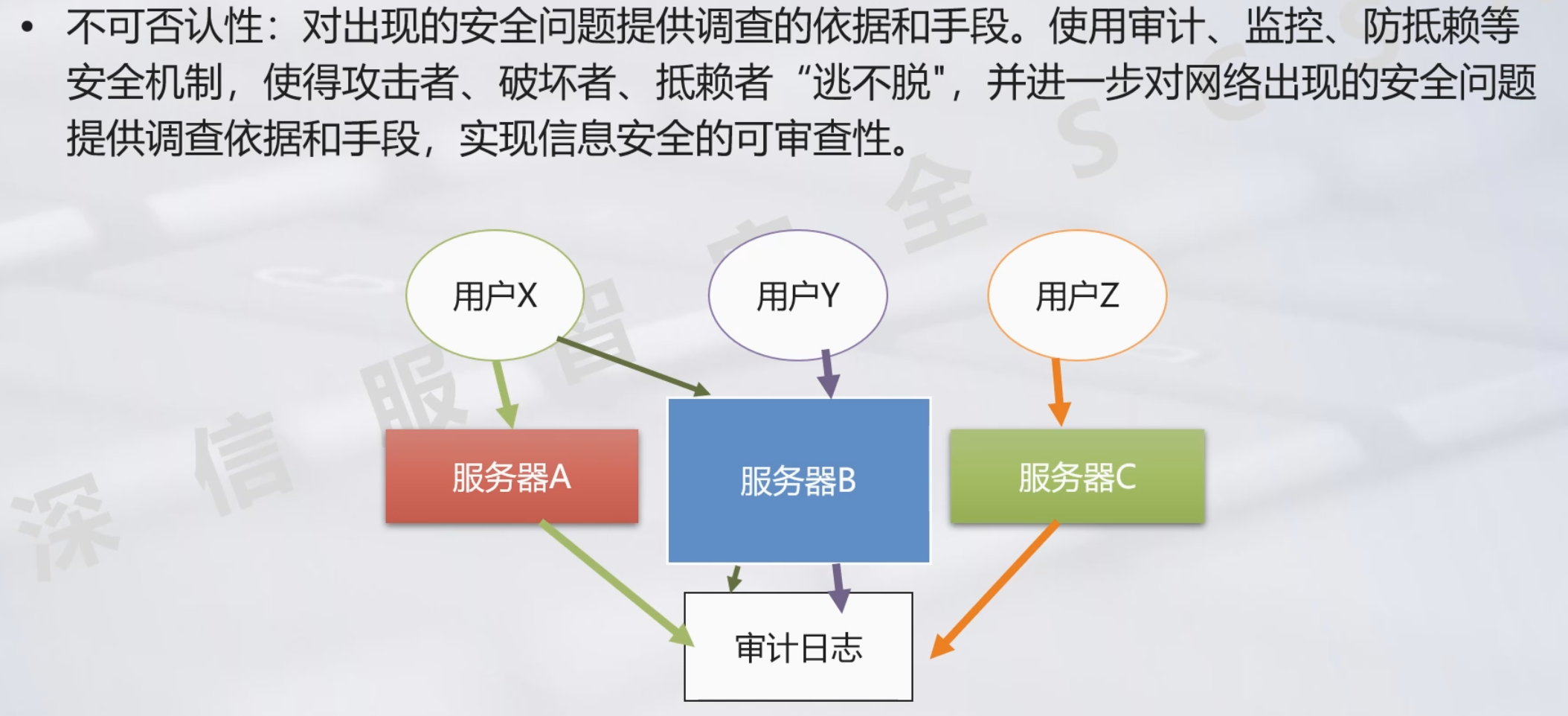

不可否認性

信息安全五要素案例

整體安全解決方案

)

的標準圖標常量及其對應的圖標)

)

D. Longest Max Min Subsequence)

)

環境影響評估)