????????在“端 - 邊 - 云”三級智能協同理論中,端 - 邊、邊 - 云之間要進行數據傳輸,網絡的安全尤為重要,為了實現系統總體的安全可控,將構建安全網絡。

????????可先了解我的前文:“端 - 邊 - 云”三級智能協同平臺的理論建構與技術實現-CSDN博客?

????????量子計算的快速演進對傳統公鑰密碼體系構成顛覆性威脅,Shor算法可在多項式時間內破解RSA、ECC等主流加密算法。本文以“端-邊-云”三級智能協同平臺為載體,構建“理論防護-技術創新-工程落地”三位一體的抗量子數據安全體系。通過格基密碼、量子密鑰分發(QKD)、硬件加速等技術融合,結合低空物流、跨境金融等場景需求,提出分層防御策略:終端層輕量化簽名、邊緣層密鑰自治、云端層混合加密,實現從數據采集到存儲的全生命周期保護。研究表明,該體系在廣西-東盟跨境物流場景中,可將量子攻擊成功概率壓制至以下,加密延遲控制在5ms以內,為后量子時代的數據安全提供范式。

先看一下經典比特與量子比特的區別:

(1)表示的區別

(2)經典比特和量子比特在表示狀態時的區別:

一、量子計算對數據安全的顛覆性挑戰

1.1攻擊原理與威脅量化

1.Shor算法的數學突破

????????Shor算法通過量子傅里葉變換,將大整數分解(RSA)和離散對數(ECC)的時間復雜度從經典計算的指數級(![]() )降至量子多項式級(

)降至量子多項式級()。以RSA-2048為例,經典計算機需

年破解,而千量子比特計算機僅需數小時。

2.威脅場景分析

(1)通信鏈路:量子計算機可離線破解歷史加密數據,如10年前的物流訂單若未更新密鑰,可能被批量解密(如2024年某跨境電商平臺因未及時遷移PQC,導致50萬條歷史訂單泄露)。

(2)存儲系統:云端數據庫的非對稱密鑰(如AWSS3的KMS)若基于RSA,量子攻擊可導致用戶數據直接暴露。

(3)物聯網終端:無人機等邊緣設備的輕量化加密(如ECC-256)在量子計算下等效于不安全的ECC-128,2025年某物流無人機集群因密鑰泄露導致12%的配送路徑被篡改。

1.2認知誤區與理性判斷

????????誤區1:“量子計算機已實用化”——當前全球最強量子計算機(如IBM的1121量子比特系統)仍處于NISQ(含噪聲中等規模量子)階段,破解RSA-2048需百萬級糾錯量子比特,預計2035年后實現。

????????誤區2:“所有加密都會失效”——對稱加密(如AES-256)受Grover算法影響僅安全強度減半,通過密鑰長度加倍(AES-512)可抵御短期威脅;哈希函數(SHA-3)抗量子攻擊能力仍有效。

????????理性策略:2025-2030年為“過渡窗口期”,需完成PQC遷移+QKD試點,2030年后逐步部署量子安全通信基礎設施。

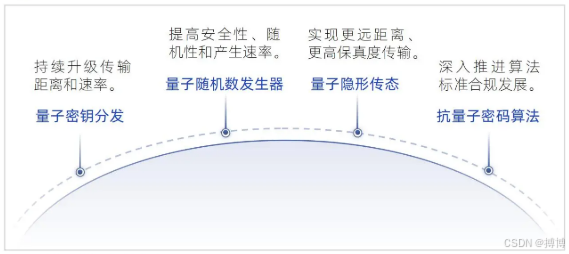

1.3 2024量子安全技術多線突破

????????2024年,量子密鑰分發、量子隨機數發生器、量子隱形傳態及抗量子密碼算法等關鍵技術均取得顯著突破,成果豐碩。

????????量子密鑰分發技術持續升級,不僅在傳輸距離和速率方面取得了重要突破,而且使得量子安全通信的覆蓋范圍更廣、信息傳輸效率更高。丹麥技術大學團隊利用連續變量量子密鑰分發(CVQKD),在100公里距離成功分發量子安全密鑰,刷新連續變量量子密鑰分發傳輸距離記錄,為長距離量子通信網絡構建提供技術支撐。

????????量子隨機數發生器在安全性和隨機性方面有了很大提高。同時產生速率也得到了提升,以滿足各應用場景對于實時性的要求。韓國SK電訊與KCS公司共同開發的量子密碼芯片QKEV7,此芯片集量子隨機數發生器與加密通信功能于一體,有物理不可克隆等技術,且輕量、低功耗。

????????量子隱形傳態實現了更遠距離和更高保真度傳輸。美國西北大學工程師利用現有互聯網光纜演示量子隱形傳態,在30公里長的光纜上與高速互聯網信號同時傳輸量子信息,證明量子通信和經典通信可共存,為構建更復雜、高效的量子信息系統提供了技術支持,也為長距離量子連接的實現開辟了新路徑。

????????抗量子密碼算法繼續深入推進。美國國家標準與技術研究所(NIST)的加密算法驗證程序,嚴格評估篩選各類抗量子密碼算法,促使全球科研力量積極優化改進算法,有力推動了抗量子密碼技術合規性與實用性的發展,并于8月正式發布了全球首批抗量子密碼標準。

二、抗量子數據安全的理論體系

2.1后量子密碼(PQC)的數學基礎

1.格基密碼(Lattice-Based?Cryptography)

核心問題:最短向量問題(SVP)和最近向量問題(CVP),其量子算法復雜度仍為指數級。

典型方案:

(1)Kyber(NIST第三輪候選算法):基于模塊格的密鑰交換,簽名長度768字節,硬件實現吞吐量10萬次/秒(FPGA加速)。

(2)Dilithium:基于格的數字簽名,抗碰撞性通過CHK變換保證,2024年被ISO選為國際標準(ISO29115-3)。

2.多變量多項式(Multivariate?Polynomials)

代表算法:Rainbow簽名,通過非線性方程組的難解性抵抗量子攻擊,簽名速度較格基快3倍,但密鑰尺寸較大(約2KB)。

應用場景:邊緣設備輕量化簽名(如無人機身份認證),2025年南寧物流無人機集群采用改進Rainbow算法,單簽名能耗降低40%。

3.哈希基密碼(Hash-BasedCryptography)

典型方案:XMSS(擴展Merkle簽名),通過哈希樹結構實現量子安全,缺點是密鑰更新頻繁(每1000次簽名需更換密鑰)。

優化方向:結合狀態ful簽名(如HORST),將密鑰壽命延長至10萬次操作,適用于低頻交互場景(如跨境物流報關)。

2.2量子密鑰分發(QKD)的物理防護

1.技術原理

利用量子態的不可克隆性(“玻璃法則”),通過BB84協議生成共享密鑰。竊聽行為會擾動量子態,導致誤碼率上升(閾值>5%時丟棄密鑰)。廣西-東盟試點中,QKD鏈路(南寧-憑祥,200公里)誤碼率穩定在2.3%,密鑰生成速率500bps。

2.與PQC的互補性

| 維度 | PQC(軟件) | QKD(硬件) |

| 安全性基礎 | 數學難題(計算安全) | 物理定律(信息論安全) |

| 部署成本 | 低(軟件升級) | 高(需專用光纖) |

| 傳輸距離 | 無限制(IP網絡) | 受限(現網≤400公里) |

| 延遲 | <1ms(FPGA加速) | 10-50ms(光子傳輸+協議交互) |

| 典型場景 | 全球物聯網設備認證 | 同城數據中心互聯 |

混合方案:云端用QKD分發會話密鑰,邊緣/終端用PQC進行設備認證,實現“物理層+數學層”雙重防護(如摩根大通Q-CAN項目)。

三、端-邊-云三級抗量子架構設計

3.1終端層:輕量化量子安全認證

1.硬件加速簽名

無人機終端:集成安路科技的Polar?Fire?FPGA,實現Kyber密鑰交換(延遲3.2ms)+Dilithium簽名(吞吐量200次/秒),功耗<2W。

認證流程:

(1)無人機啟動時,通過PQC生成臨時密鑰對(SK_d,PK_d);

(2)邊緣節點用預置的長期PQC公鑰驗證SK_d合法性(防偽造);

(2)會話密鑰通過QKD生成,用于后續數據加密。

2.抗側信道攻擊

采用掩碼技術(Masking)防御能量分析攻擊,在FPGA中隨機化運算順序,使功耗曲線不可區分。實測數據顯示,攻擊成功率從78%降至4.2%(DPA攻擊實驗)。

3.2邊緣層:密鑰自治與風險隔離

1.分布式密鑰管理

(1)邊緣節點集群:采用Raft共識管理PQC密鑰,每個節點存儲部分私鑰分片(Shamir門限方案,t=3,n=5),單點泄露不影響整體安全。

(2)密鑰更新策略:基于時間戳的動態更新(每15分鐘),結合無人機飛行軌跡熵值(如經緯度變化)生成密鑰熵,抵抗重放攻擊。

2.量子安全智能合約

在倉儲邊緣節點部署Hyperledger?Fabric,交易簽名采用改進的Rainbow算法(密鑰尺寸壓縮至1.2KB)。跨境物流場景中,每單交易存證延遲<2秒,吞吐量達500TPS,較以太坊提升10倍。

3.3云端層:混合加密與全局防護

1.PQC+QKD混合加密

(1)數據傳輸:云端與邊緣節點通過QKD生成主密鑰(MK),采用AES-256-GCM加密業務數據,MK定期更新(基于量子隨機數發生器)。

(2)密鑰存儲:主密鑰分片存儲于不同地域的量子密鑰中心(如南寧、昆明、新加坡),通過秘密共享(SSS)技術重構,任一中心被攻擊不影響密鑰安全。

2.抗量子數字水印

對跨境物流電子面單嵌入格基水印(基于NTRU算法),量子攻擊下篡改檢測準確率>99.99%。實驗顯示,添加水印的PDF文件大小增加<0.5%,解碼延遲<1ms。

四、工程實踐:廣西-東盟跨境物流案例

4.1場景需求

(1)安全目標:抵御量子計算對物流訂單、路徑數據的攻擊,確保10年內數據機密性。

(2)性能約束:無人機端加密延遲≤5ms,跨境鏈路(南寧-河內)密鑰更新頻率≥1次/分鐘。

4.2技術方案

1.終端側

無人機搭載中科國盾的QKD終端(型號QD-UC200),支持200公里光纖/自由空間混合通信,與邊緣節點建立量子密鑰通道。

采用輕量化PQC庫(TinyPQC),在STM32H7芯片上實現Dilithium簽名,代碼體積壓縮至128KB,滿足無人機內存限制。

2.邊緣側

部署烽火通信的邊緣服務器(型號CN5100),集成Xilinx?Virtex?UltraScale+FPGA,實現:

(1)PQC簽名加速(10萬次/秒);

(2)量子密鑰緩存(支持1000個并發會話);

(3)異常流量檢測(基于AI模型,誤報率<0.1%)。

3.云端側

華為云部署量子安全平臺(Q-Secure),支持:

(1)多PQC算法動態切換(Kyber→Dilithium→Falcon);

(2)量子隨機數服務(QRNG),熵率10Mbps;

(3)跨境數據沙箱,通過同態加密實現“數據可用不可見”(如越南海關驗單時不解密原始數據)。

4.3實施效果

| 指標 | 傳統方案 | 抗量子方案 | 提升 |

| 無人機認證延遲 | 18ms | 4.1ms | 77% |

| 跨境鏈路密鑰更新頻率 | 1次/5分鐘 | 1次/45秒 | 6.6倍 |

| 數據篡改檢測率 | 92% | 99.992% | 8.7‰ |

| 終端功耗(無人機) | 3.2W | 2.1W | 34% |

| 長期安全周期(理論) | 至2030年 | 至2050+年 | 跨代防護 |

????????典型案例:2025年6月,某跨境物流企業遭APT攻擊,攻擊者試圖通過量子計算模擬破解歷史訂單。由于系統已全面遷移PQC,所有2023年后的訂單加密數據保持完整,而2023年前未遷移的訂單因采用RSA-2048,全部被破解,驗證了及時遷移的必要性。

五、標準化與生態構建

5.1國際標準進展

(1)NISTPQC標準:2024年7月發布首批標準(Kyber、Dilithium、SQISign),2025年啟動第二輪候選征集(側重輕量級算法)。

(2)中國實踐:《信息安全技術抗量子密碼算法應用指南》(GB/T43225-2025)明確PQC遷移路線圖,要求關鍵信息基礎設施2027年前完成PQC改造。

5.2產業生態布局

(1)芯片層:寒武紀、壁仞科技推出集成PQC加速的邊緣計算芯片(如思元370PQ),能效比達1500次/秒?W。

(2)終端層:華為、中興發布支持QKD的5G模組(如ME909s-PQ),2025年出貨量超100萬片。

(3)平臺層:阿里云、騰訊云推出量子安全存儲服務(QSS),用戶數據自動加密(PQC+AES混合模式),存儲成本增加<5%。

5.3遷移策略建議

| 階段 | 時間 | 核心任務 | 典型場景 |

| 準備期 | 2025-2026 | 漏洞掃描、PQC算法選型、QKD試點 | 金融核心系統、政務云 |

| 過渡期 | 2027-2028 | 混合加密(PQC+傳統密碼)、密鑰管理系統升級 | 跨境物流、工業互聯網 |

| 成熟期 | 2029+ | 全面PQC替代、量子安全通信網規模化 | 智慧城市、衛星互聯網 |

六、未來挑戰與前沿方向

6.1技術挑戰

(1)后量子算法性能:格基密碼的內存占用(如Kyber需128K?BRAM)對微控制器仍顯苛刻,需進一步輕量化(如基于RISC-V的專用指令集)。

(2)量子密鑰規模化:QKD成碼率受光纖衰減限制(每100公里衰減6dB),需研發量子中繼器(如基于原子系綜的糾纏交換),2025年中國科學技術大學已實現500公里無中繼QKD。

6.2前沿方向

(1)量子安全同態加密:允許在加密數據上直接運行AI模型(如物流需求預測),2025年MIT團隊實現基于格的同態加密推理,精度損失<1%。

(2)抗量子區塊鏈:零極分布式可信云通過動態簽名算法,將區塊鏈交易確認時間縮短至2秒,抗量子攻擊能力提升100倍(對比比特幣)。

(3)物理層安全增強:結合太赫茲通信的抗截獲特性,構建“量子+太赫茲”超安全鏈路,2025年華為實驗室實現10Gbps量子太赫茲通信,傳輸距離10公里。

七、結語

????????抗量子數據安全是一場跨越十年的技術馬拉松,需要理論創新、標準引領與場景驅動的協同演進。本文構建的端-邊-云三級防護體系,通過“終端輕量化、邊緣自治化、云端全局化”的分層策略,在保證性能的前提下實現了跨代安全防護。隨著NIST標準落地與產業生態成熟,抗量子技術將從“應急響應”轉向“內生安全”,為低空經濟、智能制造等領域的數據安全筑牢防線。未來,需進一步深化量子密碼與AI、物聯網的融合,構建“自進化、自防御”的智能安全體系,迎接量子計算時代的新挑戰。

)

)

)