網絡監聽技術

- 網絡監聽概述

- 網絡監聽環境

- 流量劫持

- 網絡環境

- 共享式網絡監聽原理

- 交換式網絡監聽

- 交換機的工作方式

- 交換網絡監聽:交換機+集線器

- 交換網絡監聽:端口鏡像

- 交換網絡監聽:MAC洪泛

- 交換網絡監聽:MAC洪泛

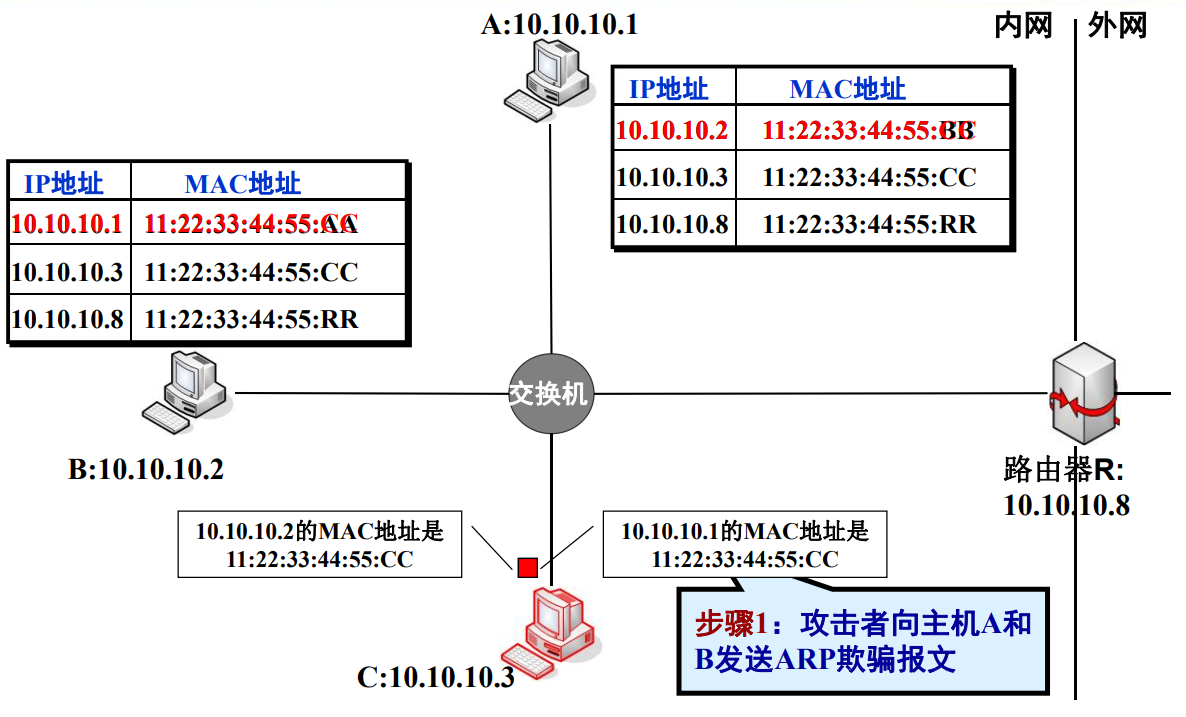

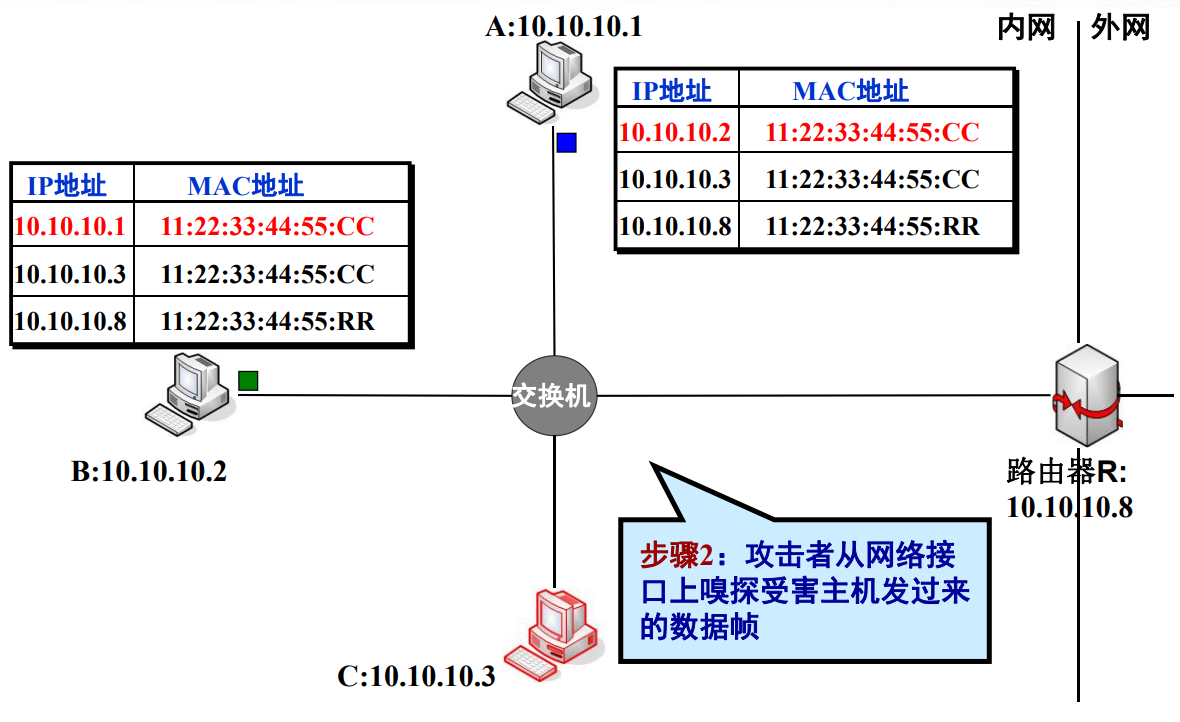

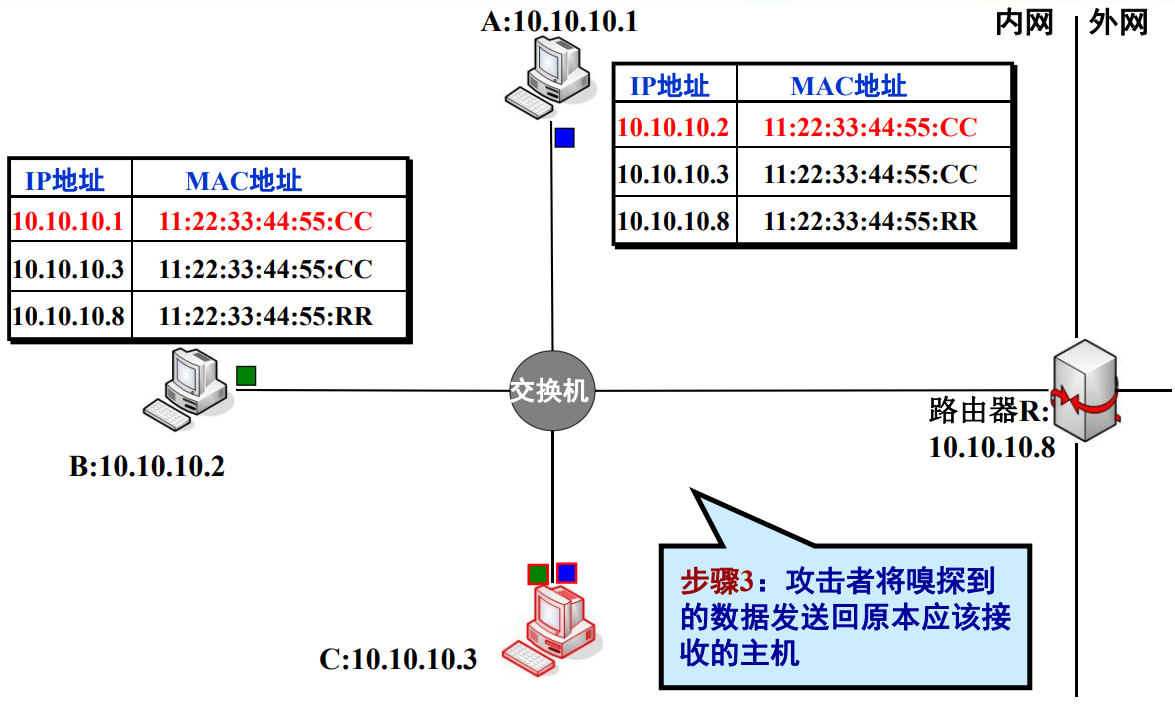

- 交換網絡監聽:ARP欺騙

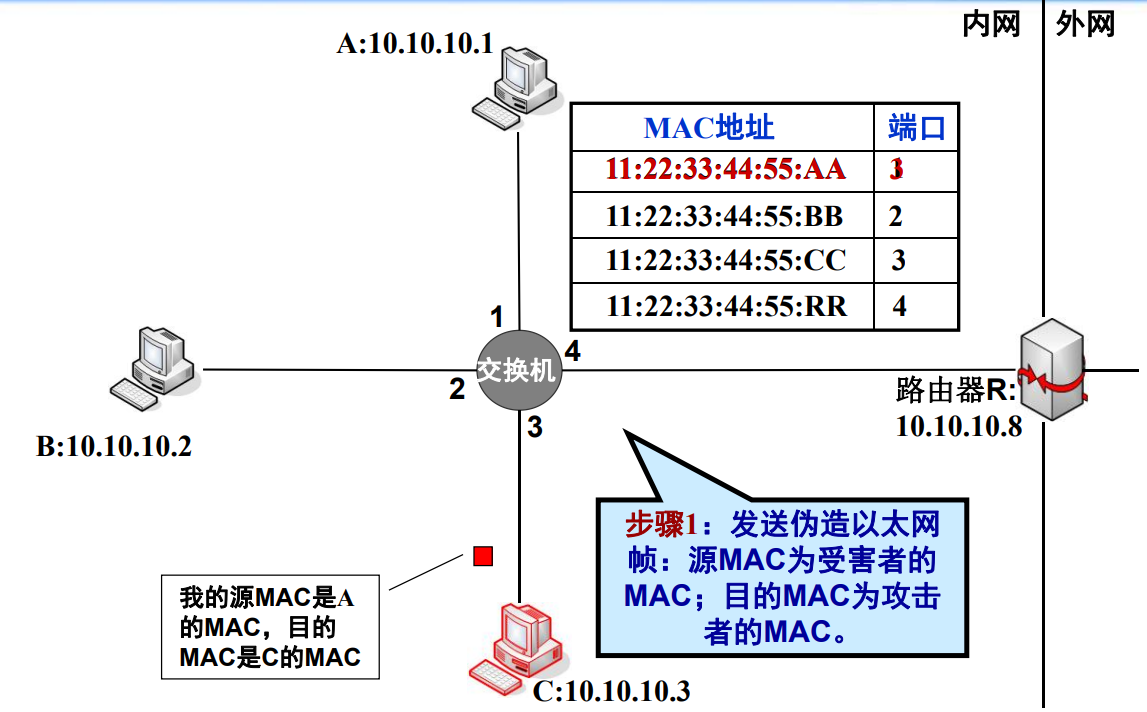

- 交換網絡監聽:端口盜用

- DHCP欺騙

- DHCP基本原理

- DHCP欺騙

- DNS劫持

- DNS攻擊

- DNS劫持

- CDN入侵

- Wi-Fi 流量劫持

- 數據采集

- 網卡工作方式

- 網卡的處理流程

- 數據采集

- Libpcap

- 協議分析

- 網絡監聽防御

- 如何發現Sniffer

- Sniffer的防范

網絡監聽概述

- 網絡監聽( Network Listening):是指在計算機網絡接口處截獲網上計算機之間通信的數據,也稱網絡嗅探(Network Sniffing )。

- 協助網絡管理員監測網絡傳輸數據,排除網絡故障;

- 被黑客利用來截獲網絡上的敏感信息,給網絡安全帶來極大危害

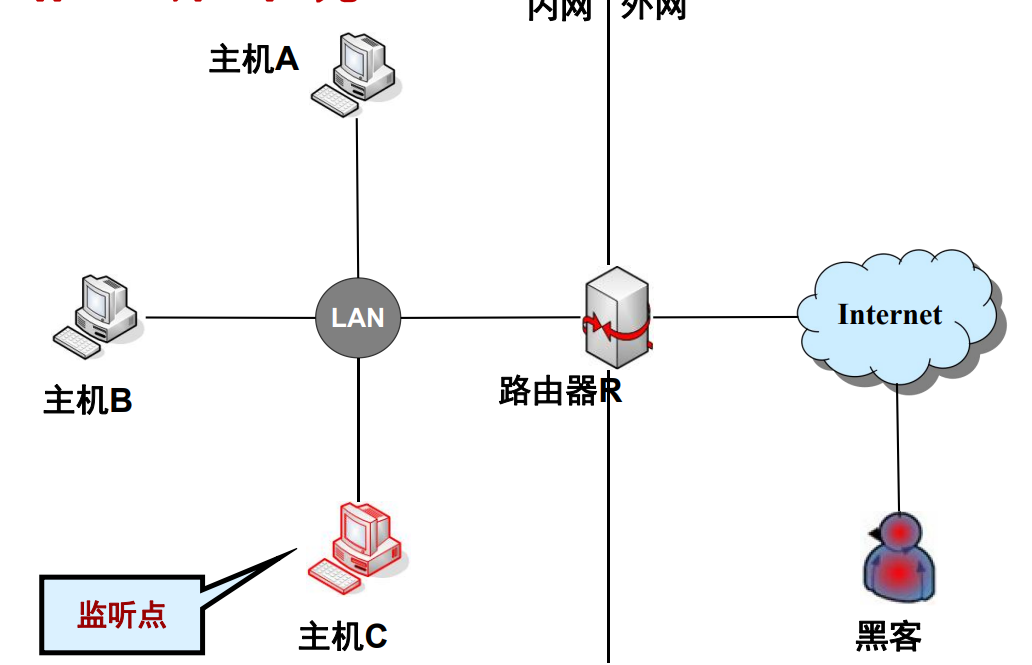

網絡監聽環境

- 要實施網絡監聽,主要解決兩個問題:

- 網絡流量劫持,即使監聽目標的網絡流量經過攻擊者控制的監聽點(主機),主要通過各種地址欺騙或流量定向的方法來實現。

- 在監聽點上采集并分析網絡數據,主要涉及網卡的工作原理、協議分析技術,如果通信流量加密了,則還需要進行解密處理。

流量劫持

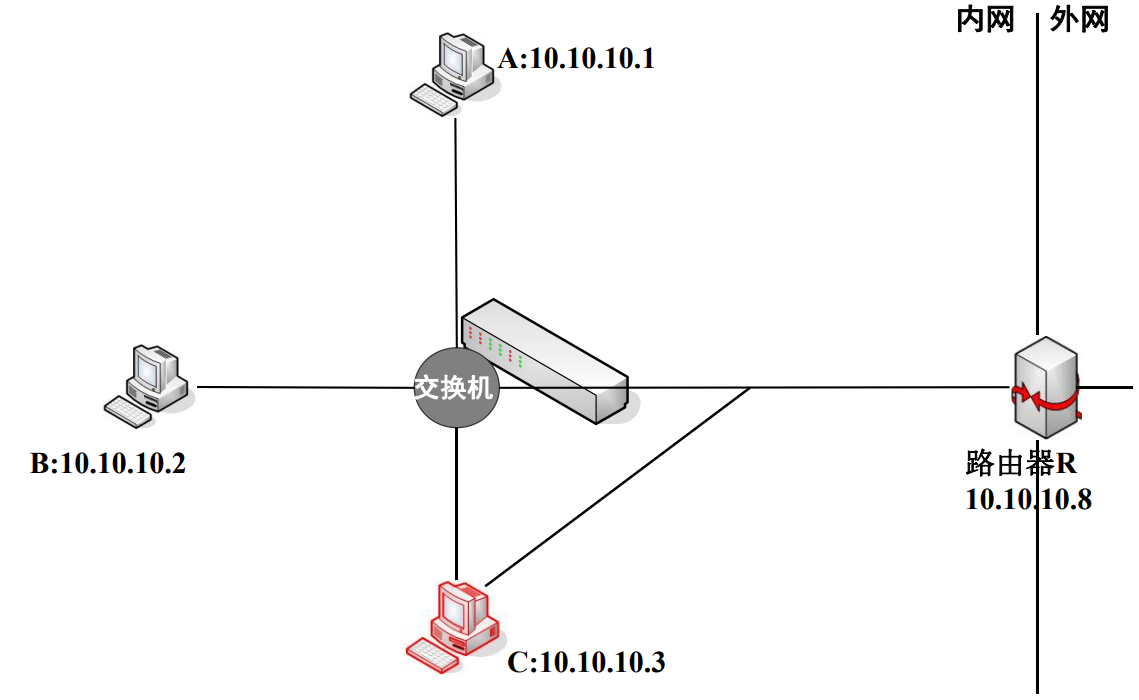

網絡環境

- 攻擊者要想監聽目標的通信,首先要能夠接收到目標的網絡通信數據

- 一般來說,網絡環境可以劃分為共享式網絡環境和交換式網絡環境兩類。

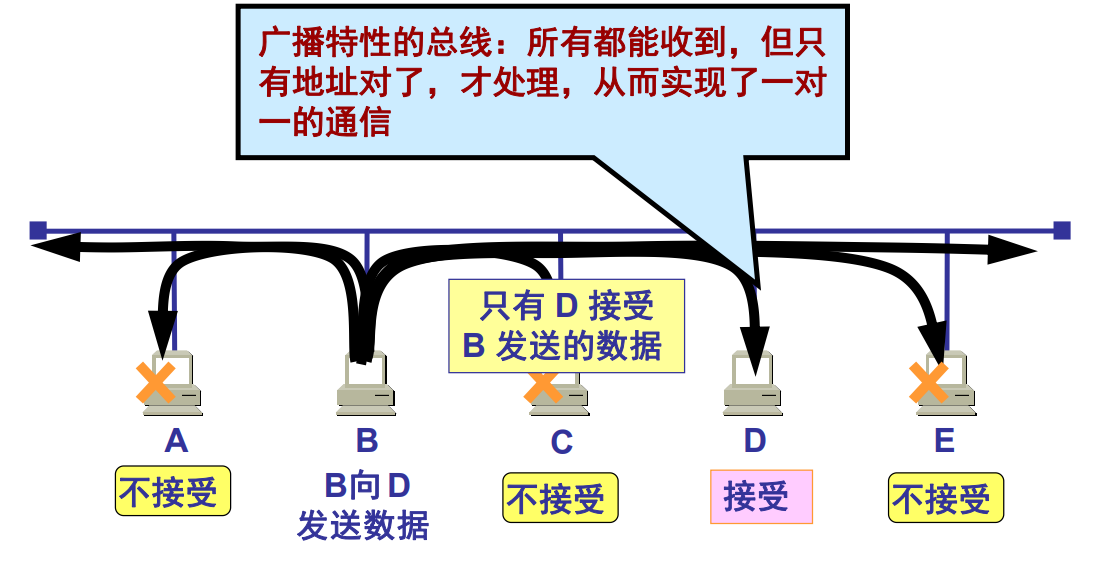

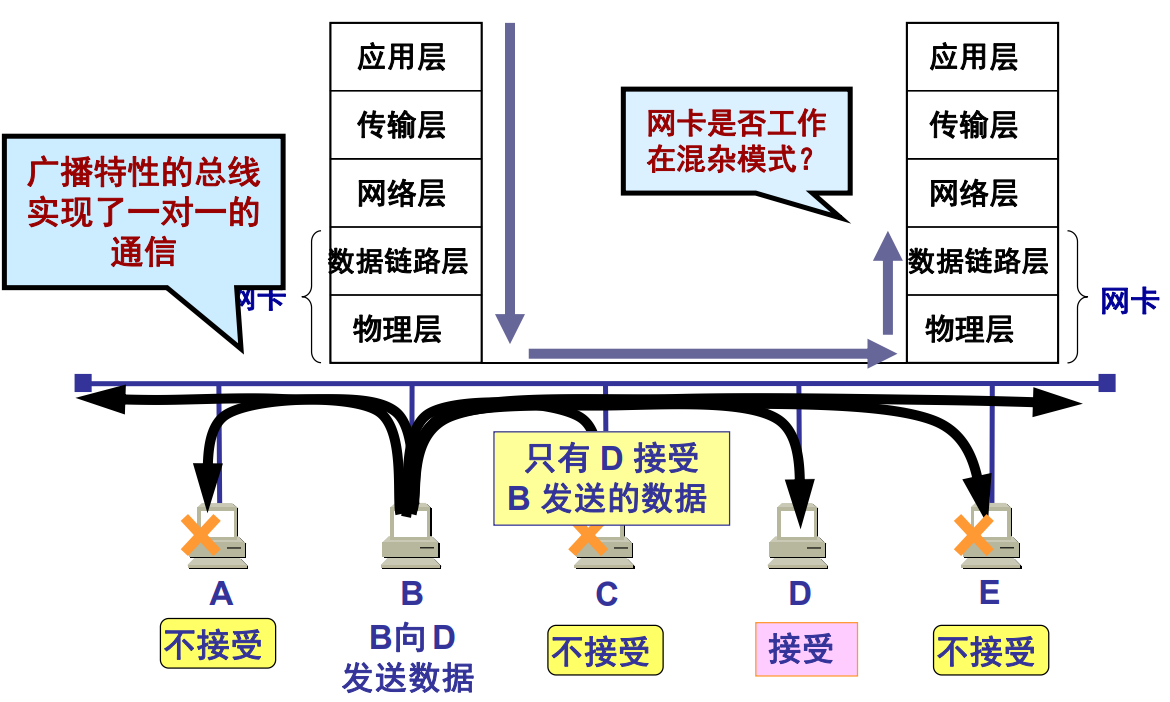

共享式網絡監聽原理

- 廣播特性的總線:主機發送的物理信號能被物理連接在一起的所有主機接收到。

- 網卡處于混雜模式:接收所有的數據幀。

- 共享式網絡監聽:總線型以太網

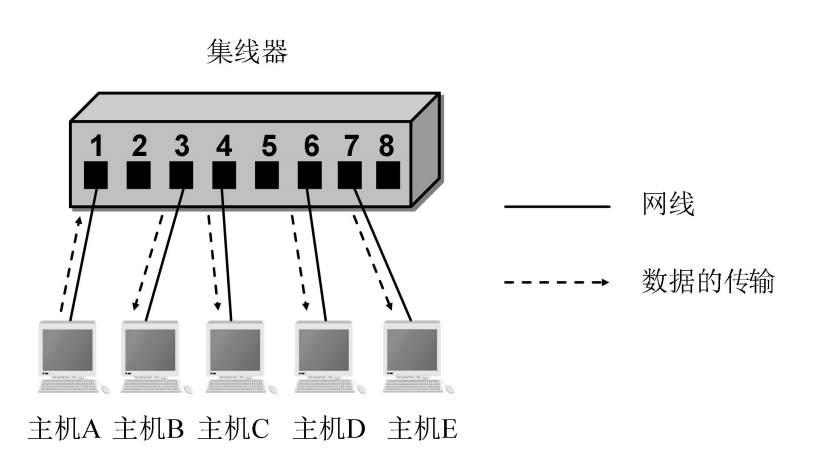

- 共享網絡監聽:Hub

交換式網絡監聽

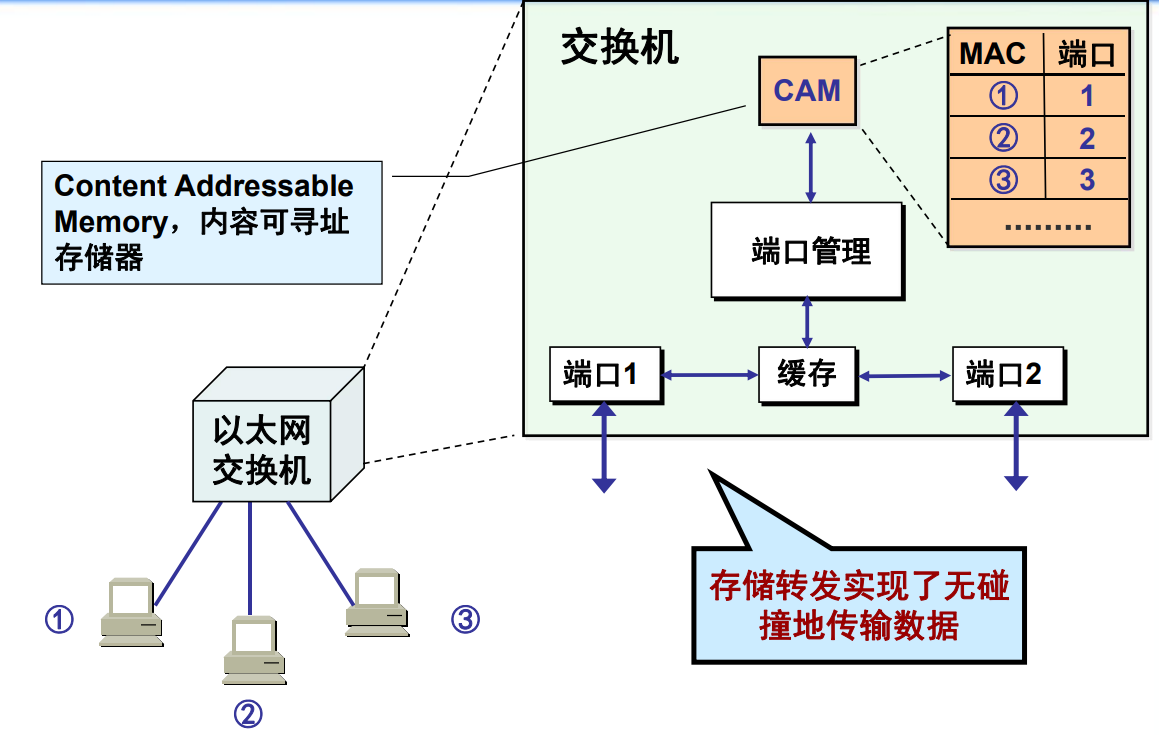

交換機的工作方式

交換網絡監聽:交換機+集線器

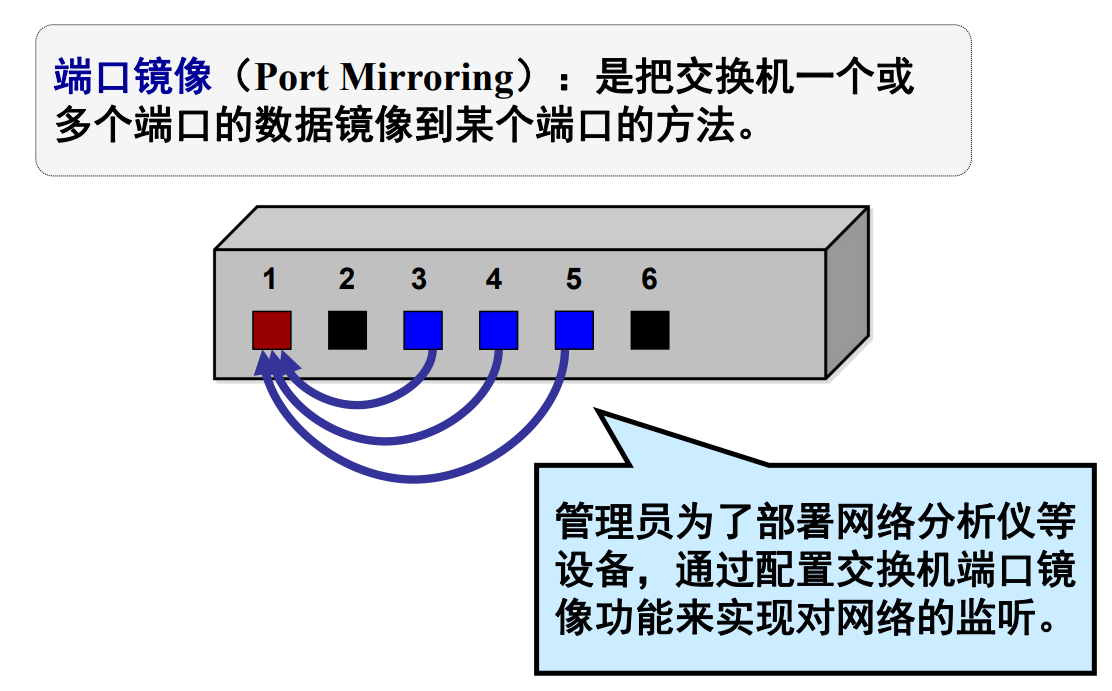

交換網絡監聽:端口鏡像

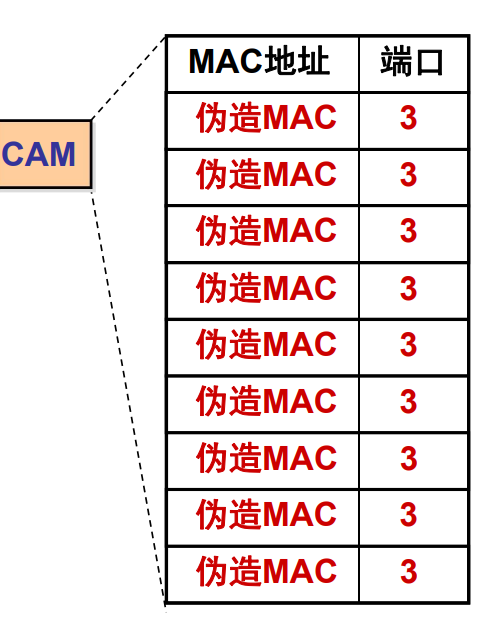

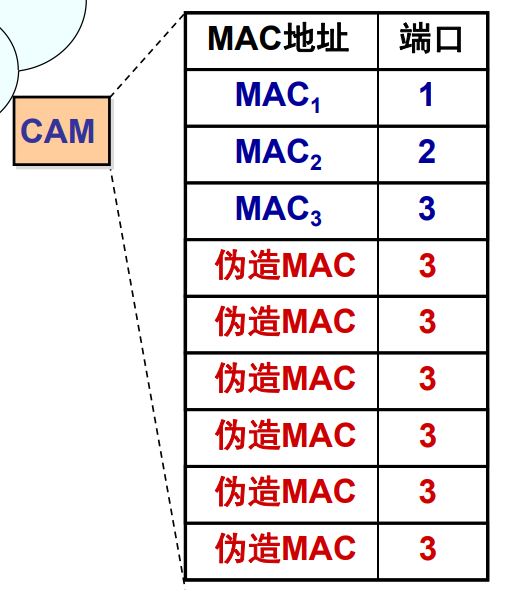

交換網絡監聽:MAC洪泛

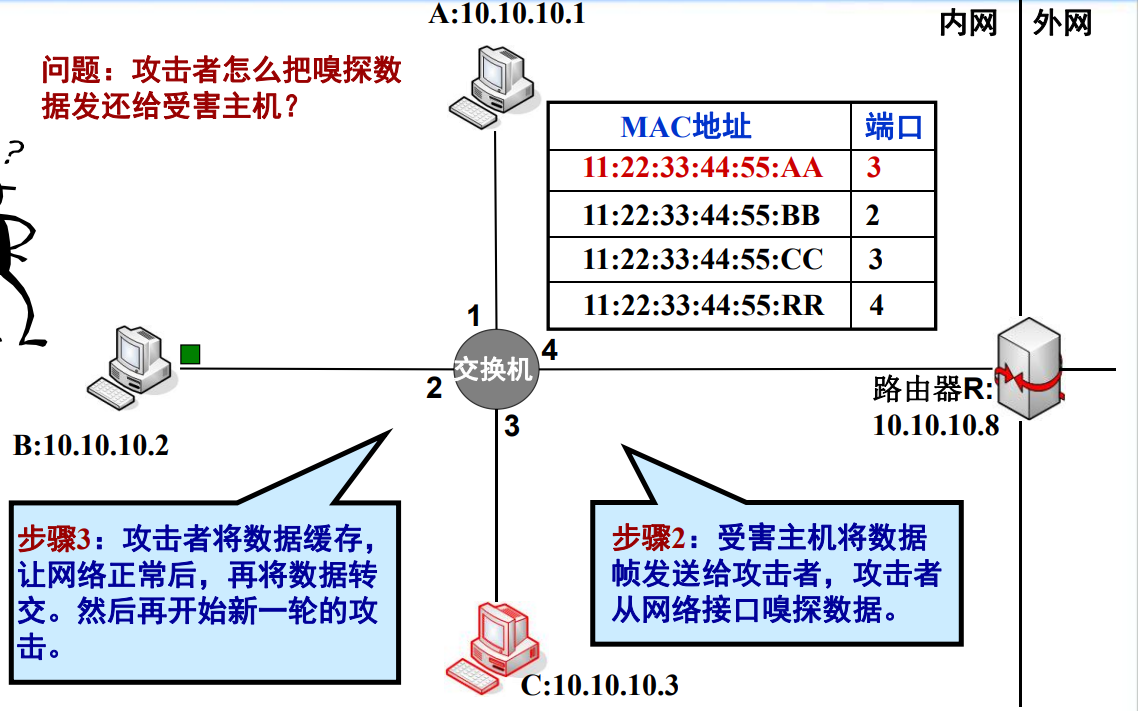

攻擊思路:

攻擊思路:

- 攻擊思路:

- 在局域網中發送帶有欺騙性MAC地址源的數據

- CAM表中將會填充偽造的MAC地址記錄,隨著記錄增多,與CAM表相關的交換機內存將被耗盡,這時交換機以類似于集線器的模式工作,向其它所有的物理端口轉發數據

交換網絡監聽:MAC洪泛

- 問題:網絡速度明顯降低;目前許多交換機具有MAC洪泛免疫功能

交換網絡監聽:ARP欺騙

交換網絡監聽:端口盜用

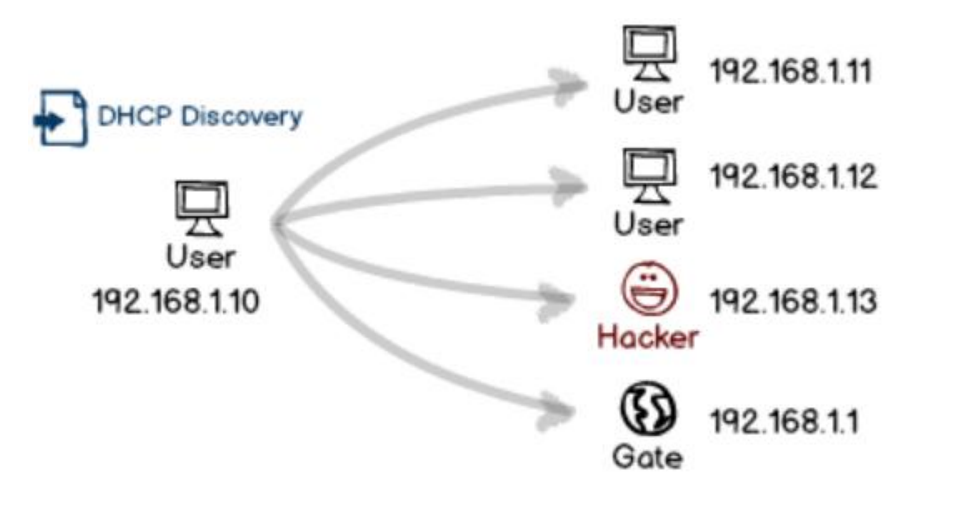

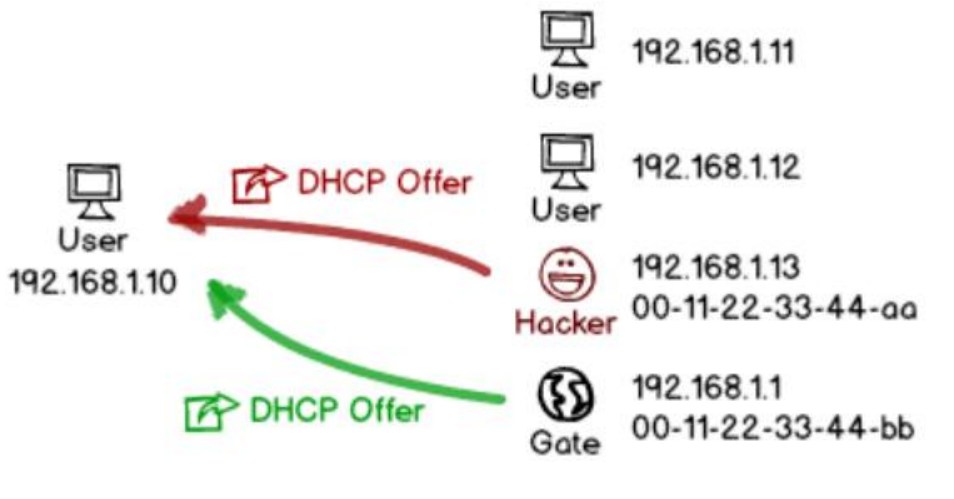

DHCP欺騙

- DHCP(Dynamic Host Configuration Protocol,動態主機配置協議)通常被應用在大型的局域網絡環境中,主要作用是集中的管理、分配IP地址,使網絡環境中的主機動態地獲得IP地址、Gateway地址、DNS服務器地址等信息,并能夠提升地址的使用率。

DHCP基本原理

DHCP欺騙

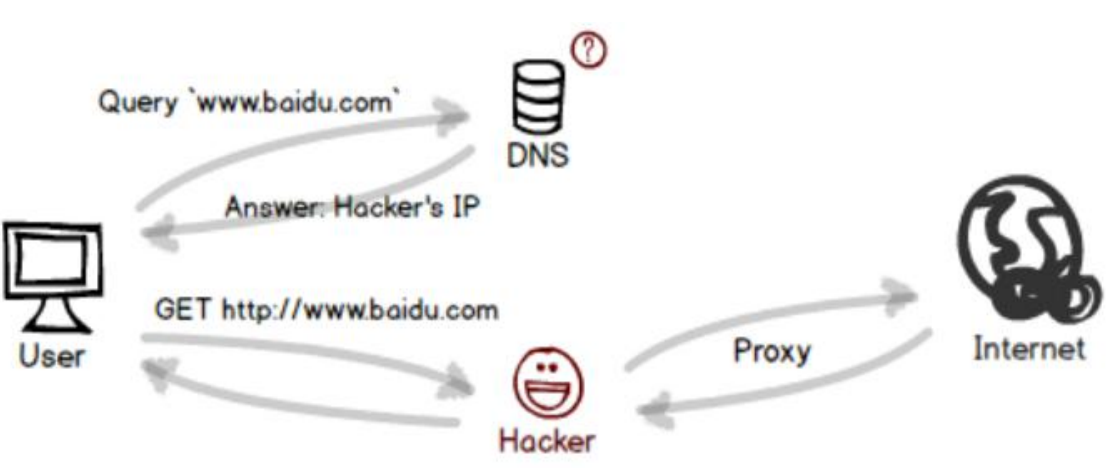

DNS劫持

- 在因特網中,域名解析系統(DNS)負責將域名(Domain Name)解析成 IP 地址。同ARP協議一樣,DNS同樣可以被黑客利用來進行網絡流量竊取。

- 攻擊者還可以通過社會工程學等手段獲得域名管理密碼和域名管理郵箱,然后將指定域名的DNS紀錄指向到黑客可以控制的DNS服務器,進而通過在該DNS服務器上添加相應域名紀錄,從而使網民訪問該域名時,進入黑客所指向的主機。

DNS攻擊

- DNS緩存投毒:控制DNS緩存服務器,把原本準備訪問某網站替換為黑客指向的其他網站上。

- 實現方式有多種:

- 可以通過利用網民ISP端的DNS緩存服務器的漏洞進行攻擊或控制,從而改變該ISP內的用戶訪問域名的響應結果

- 通過利用用戶權威域名服務器上的漏洞,如當用戶權威域名服務器同時可以被當作緩存服務器使用,黑客可以實現緩存投毒,將錯誤的域名紀錄存入緩存中,從而使所有使用該緩存服務器的用戶得到錯誤的DNS解析結果。

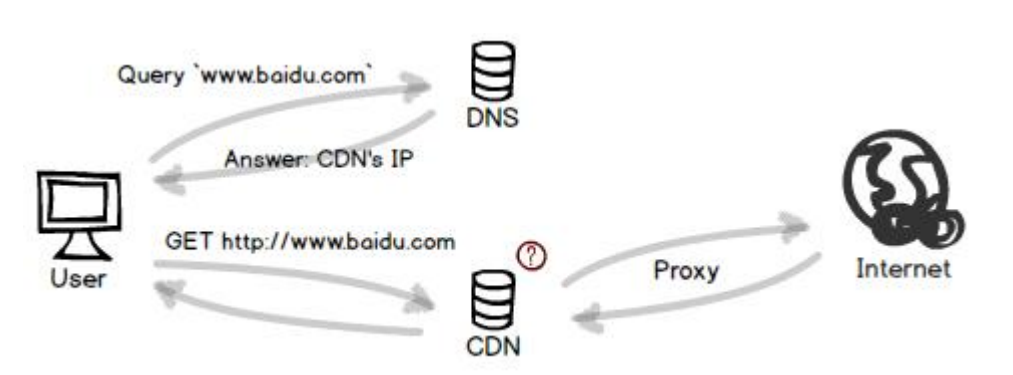

DNS劫持

CDN入侵

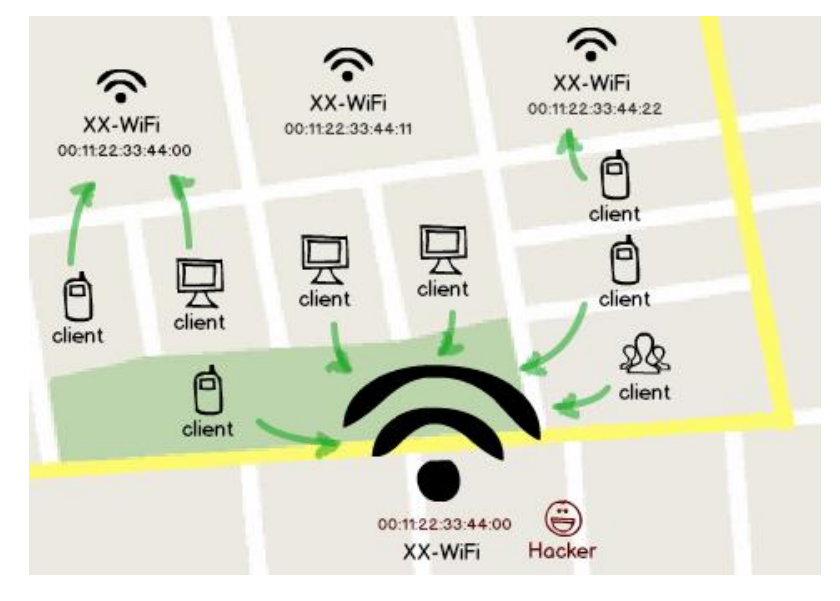

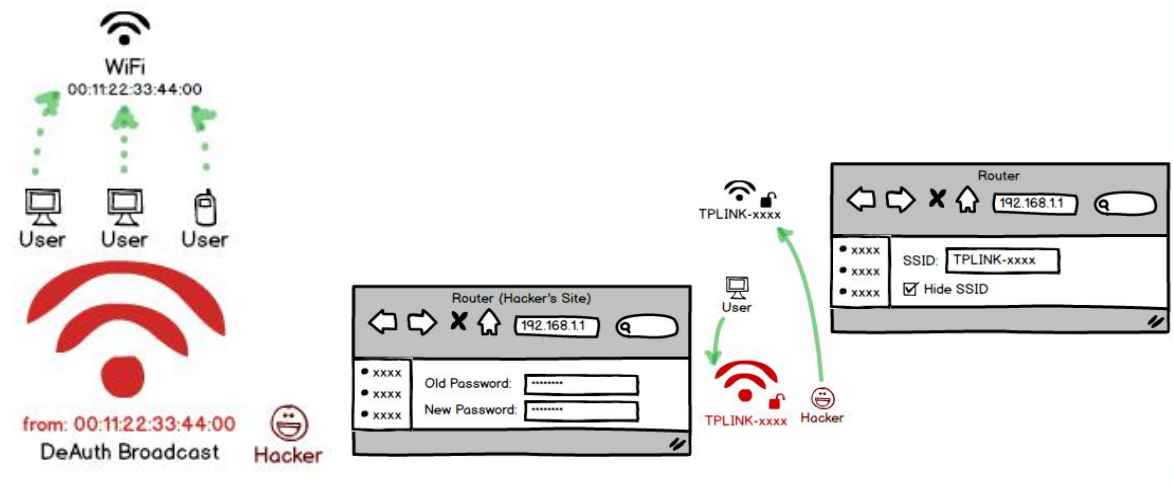

Wi-Fi 流量劫持

- Wi-Fi 強制斷線

數據采集

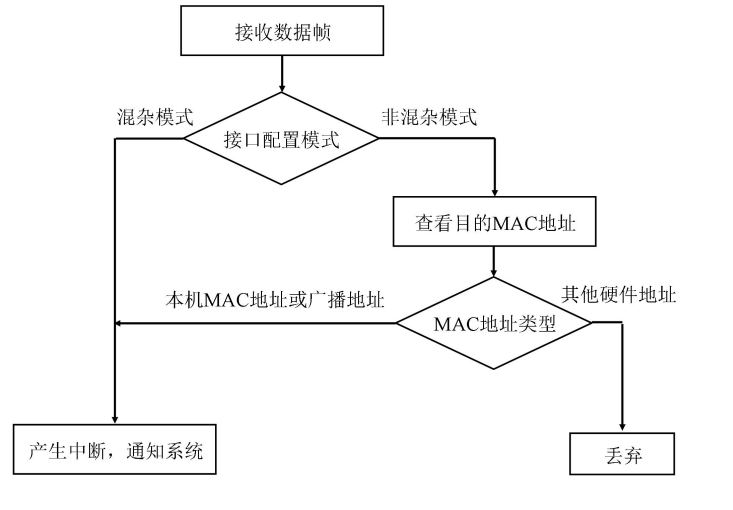

網卡工作方式

- 單播(Unicast):網卡在工作時接收目的地址是本機硬件地址的數據幀;

- 廣播(Broadcast):接收所有類型為廣播報文的數據幀;

- 多播(Multicast):接收特定的組播報

- 混雜模式(Promiscuous):是指對報文中的目的硬件地址不加任何檢查,全部接收的工作模式

網卡的處理流程

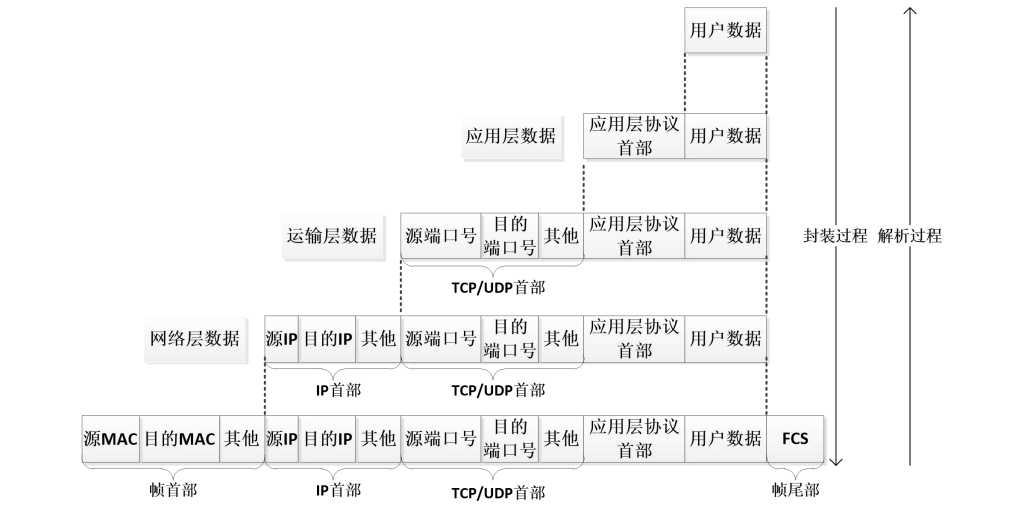

數據采集

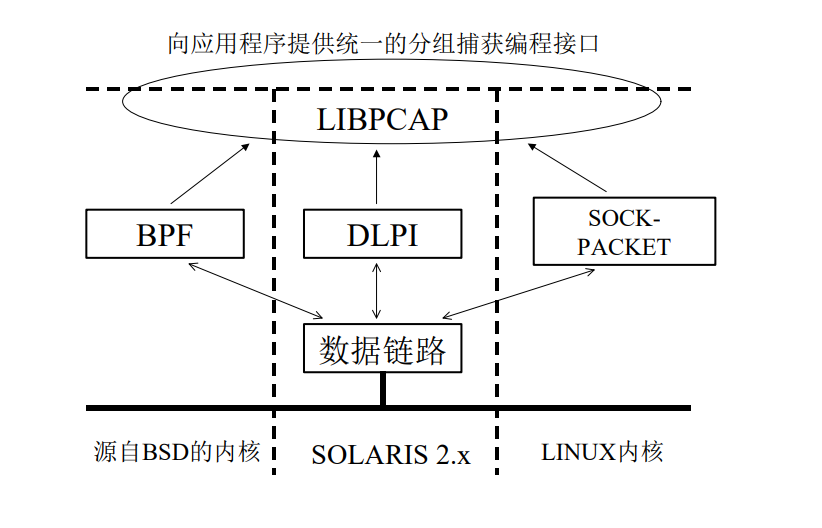

Libpcap

- Libpcap(Libaray for Packet Capture),即分組捕獲函數庫,是一個在用戶級進行實時分組捕獲的接口,其特點是獨立于操作系統。Libpcap的Windows版本,稱為Winpcap

- 目前的Libpcap已成為開發跨平臺的分組捕獲和網絡監視軟件的首選工具

協議分析

網絡監聽防御

如何發現Sniffer

-

通過下面的方法可以分析出網絡上是否存在Sniffer:

- 構造特殊的報文,根據目標主機的反映判斷其網卡是否處于混雜模式。

- 往網上發大量包含著不存在的物理地址的包 ,由于監聽程序將處理這些包,將導致性能下降,通過比較前后該機器性能(ICMP echo delay等方法)加以判斷。

-

使用Anti-Sniffer、promisc、cmp等工具,發現大型網絡上的Sniffer 。

-

測試網絡接口有無被設置成混雜模式,因為雖然在非混雜模式下可以運行Sniffer,但只有在混雜模式下才可以捕獲共享網絡中的所有會話。

-

對于SunOS、Linux和BSD Unix可以采用命令:

ifconfig -a

Sniffer的防范

- 規劃網絡: 一般將網絡分段劃分得越細,Sniffer收集到的信息越少

- 采用加密通信: 加密后,即使Sniffer捕獲了數據,也難于獲得數據的原文。目前比較流行的做法是使用SSL協議和SSH安全產品

- 要想防止對WLAN的監聽攻擊,可以啟用一些安全策略,考慮采用無線VPN產品增強認證和加密功能。

- 對于主動監聽工具,簡單地采用交換機來防止監聽已經不夠了。要防止ARP緩存改寫,必須對敏感網絡中所有主機的ARP緩存表進行硬編碼,這些主機包括在線網站、DNS和Mail服務器、防火墻和DMZ路由器等。另外還應該用Ipsec、VPN和其它的加密技術來保護敏感信息。

——WP)

)

)

“ ““ “|“ 條件組成的復雜表達式轉換為ES查詢語句)