目錄

mimkatz獲取windows10明文密碼原理

lsass.exe進程的作用

mimikatz的工作機制

Windows 10的特殊情況

實驗

實驗環境

實驗工具

實驗步驟

首先根據版本選擇相應的mimikatz

使用管理員身份運行cmd

修改注冊表

?編輯

重啟

重啟電腦后打開mimikatz

在cmd切換到mimikatz 64位所在路徑

進入軟件

進入調試權限

查看密碼

mimkatz獲取windows10明文密碼原理

lsass.exe進程的作用

lsass.exe是Windows操作系統中的一個關鍵進程,它負責本地安全和登錄策略。當用戶登錄時,lsass.exe會使用一個可逆的算法加密明文密碼,并將密文保存在內存中。

mimikatz的工作機制

mimikatz通過注入代碼到操作系統的內存中,能夠讀取和解密這些由lsass.exe進程保存的加密憑證。具體的操作是,mimikatz先利用管理員權限執行一些操作,如使用procdump等工具lsass.exe進程轉儲成一個dmp文件。這個dmp文件包含了加密的用戶憑證信息。然后,mimikatz讀取這個dmp文件,并利用其內置的解密算法還原出明文密碼。

Windows 10的特殊情況

在Windows 10或更高版本的系統中,默認情況下,操作系統會在內存緩存中禁止保存明文密碼。這意味著,直接讀取lsass.exe進程的內存將無法獲取到明文密碼。為了在Windows 10上獲取明文密碼,需要采取一些額外的步驟。首先,通過修改注冊表的方式讓Wdigest Auth保存明文口令。具體是執行類似于reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f的命令。修改注冊表后,需要等待系統管理員重新登錄,此時Wdigest Auth會保存明文口令到內存中。然后,再次使用mimikatz等工具讀取lsass.exe進程的內存,即可獲取到明文密碼。

實驗

實驗環境

windows10專業版

實驗工具

mimikatz

實驗步驟

首先根據版本選擇相應的mimikatz

(我電腦是64位所以選擇64位)

使用管理員身份運行cmd

修改注冊表

在cmd中輸入以下命令

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f#命令各個字段解析

1、reg add:

2、這是Windows命令行工具reg的一個子命令,用于向注冊表中添加新的項或值。

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest:這是注冊表項的完整路徑。 HKLM:代表HKEY_LOCAL_MACHINE,這是Windows注冊表中的一個根鍵,用于存儲關于計算機硬件和軟件的配置信息。接下來的路徑SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest指定了我們要修改的注冊表項的詳細位置。

3、/v UseLogonCredential:

這指定了我們要添加或修改的注冊表值的名稱,即UseLogonCredential。

4、/t REG_DWORD

這指定了注冊表值的類型,即REG_DWORD。REG_DWORD是一個32位數值,通常用于存儲整數。

/d 1

5、這指定了注冊表值的數據。在這種情況下,我們將UseLogonCredential的值設置為1。

在這個特定的上下文中,將UseLogonCredential設置為1允許Windows Digest身份驗證(由WDigest提供)存儲用戶的明文密碼。

/f:

這是一個強制選項,意味著命令將不會提示用戶確認。它將直接修改注冊表,而不會詢問用戶是否確定。出現如下圖所示提示說明修改成功,若修改失敗請檢查cmd權限

重啟

上面命令執行后需要重啟在會顯示結果

重啟電腦后打開mimikatz

在cmd切換到mimikatz 64位所在路徑

進入軟件

進入調試權限

在Windows環境中,調試權限是一種允許用戶調試其他進程和系統組件的特殊權限。擁有調試權限的用戶可以附加到任何進程上,這通常用于開發、故障排除或惡意活動。這通常是通過調Windows API或執行某些底層操作來完成的。

輸入以下代碼進入調試權限

privilege::debug出現如下圖所示提示進入調試權限成功

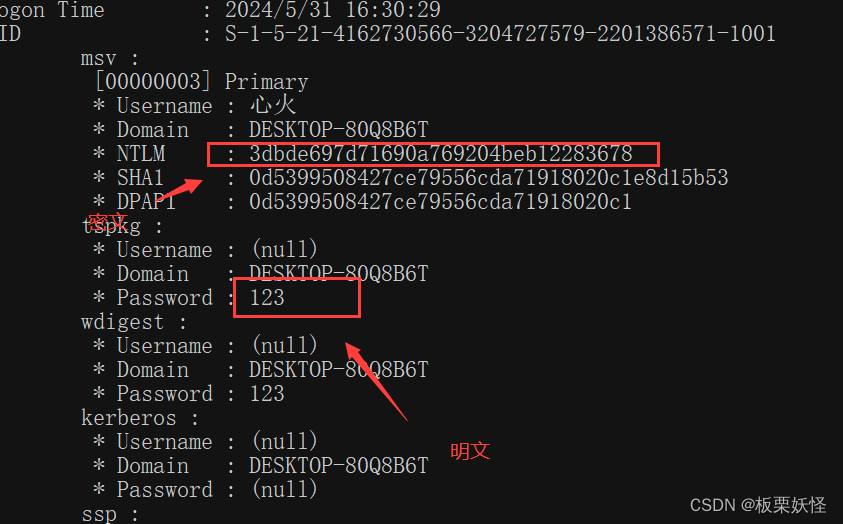

查看密碼

輸入以下命令查看密碼

sekurlsa::logonpasswords full

)

)